- Защита информации на компьютерах

- АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

- Возможные угрозы для информации на компьютере

- Методики защиты данных

- Создание сложных паролей

- Шифрование информационных массивов

- Антивирусные программы

- Установка пароля на BIOS или на жесткий диск

- Применение протокола HTTPS

- Защита беспроводных сетей

- Родительский контроль

- Переименование важных папок или файлов

- Использование резервного копирования

- Основы информационной безопасности. Часть 2. Информация и средства её защиты

- Информация и ее классификация

- Персональные данные

- Классификация средств защиты информации

- Средства защиты информации

- Неформальные средства защиты информации

- Формальные средства защиты информации

Защита информации на компьютерах

ИБ-аутсорсинг

на базе DLP-системы

Контроль исполнения документов

Мониторинг ИТ инфраструктуры

Защита бизнеса от мошенничества

Разработка требований к защите информации

Управление системами фильтрации электронной почты и веб-трафика

АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

Развитие цифровых технологий расширяет возможности пользователей компьютеров. Появляются новые функции, например, удаленная оплата счетов, хранение важных данных в облачных сервисах. Однако на фоне цифровизации процессов в бизнесе и госсекторе возникает риск несанкционированного доступа посторонних лиц к сведениям, программам и прочему содержимому жесткого диска. Мошенники и хакеры похищают пароли от почты, взламывают аккаунты социальных сетей, получают доступ к банковским счетам. Надежные средства защиты от постороннего вмешательства становятся необходимостью.

Возможные угрозы для информации на компьютере

Любой ПК, не защищенный от постороннего вмешательства, представляет собой открытое хранилище конфиденциальных или деловых данных. Он напоминает записную книжку, попавшую в чужие руки.

Для пользователей, получивших доступ к устройству, становятся доступны различные действия:

- копирование;

- удаление;

- распространение;

- исправление;

- использование данных в своих целях.

Получить доступ к информации можно двумя путями:

- непосредственное использование чужих устройств;

- подключение к ним по Сети.

Защита от несанкционированной обработки информации реализуется различными способами. Выбор подходящего варианта зависит от ценности и объема данных. Последствия постороннего вмешательства могут быть разными – от кражи до изменения и удаления важных данных. Для защиты от подобных ситуаций следует ограничить несанкционированный доступ к информации.

Методики защиты данных

Существует немало способов, позволяющих надежно защитить данные. Некоторые из них предназначены для предотвращения непосредственного использования ПК. Другие рассчитаны на исключение удаленного воздействия через Интернет.

Многие пользователи, прежде всего, сотрудники компаний, используют несколько средств защиты информации одновременно. Это правильное решение. В настоящее время все подключены к Сети, и случайный физический доступ к вашим устройствам всегда возможен.

Рассмотрим наиболее эффективные методики защиты данных.

Создание сложных паролей

Для защиты аккаунтов в социальных сетях, электронной почты, онлайн-банкинга и прочих сетевых ресурсов важно использовать сложные пароли. При регистрации на сервисах пользователи получают советы, какие комбинации букв и цифр считаются надежными. Однако, юзеры часто используют одни и те же шаблоны паролей – несколько крайних цифр или букв с правой или левой стороны клавиатуры, дату рождения и т.п. Нередко сайт относит такие комбинации к надежным, но на практике они легко взламываются. Не рекомендуется использовать в качестве паролей простые последовательности цифр (12345) или букв (qwerty). Это настолько распространенные комбинации, что мошенники проверяют их в первую очередь. Придуманный пароль стоит записать, чтобы не пришлось впоследствии его восстанавливать.

Киберпреступники и мошенники используют специальное программное обеспечение, способное подобрать сложную комбинацию знаков. Единственным эффективным вариантом является создание пароля из цифр, прописных и строчных букв. Сложные комбинации требуют большого количества времени для подбора. Обычно подобные аккаунты не поддаются взлому.

Рекомендуется также применять штатную защиту в виде пароля на ОС при загрузке. Если компьютер оказался в чужих руках, злоумышленник будет остановлен на первой стадии. Для защиты информации на ноутбуке/ПК понадобится сложная комбинация букв и цифр, которую будет невозможно определить методом подбора.

Шифрование информационных массивов

Этот способ защиты хорош в случаях, когда одним ПК или ноутбуком пользуются несколько человек. Можно шифровать отдельные файлы и папки, разделы диска и прочие массивы. Для шифрования используются специальные программы, например, Free Hide Folder или TrueCrypt. В Сети есть много подобных приложений, бесплатных или распространяемых на коммерческой основе.

Можно также использовать штатные средства операционной системы. Профессиональные или корпоративные версии Windows имеют инструмент BitLocker. Эта программа может производить шифрование файлов в разных томах или разделах жесткого диска. Доступ к данным может быть получен только с помощью специального ключа.

Еще одним методом защиты является создание зашифрованных архивов. Определенная группа файлов архивируется, и на архив устанавливается сложный пароль. Подобным образом можно зашифровать несколько различных массивов, не группируя их по типам файлов. Большинство программ-архиваторов имеет такую возможность, надежно отсекающую посторонний доступ. Этот вариант позволяет защитить важные документы на компьютере от сторонних пользователей без привилегированного доступа и киберпреступников.

Антивирусные программы

Установка антивирусной программы – один из наиболее надежных методов исключения постороннего вмешательства. Хакерские атаки – распространенное явление, доставляющее немало проблем интернет-пользователям. При получении письма с вредоносным вложением или посещении зараженного сайта на компьютер проникает вирус. Это вредоносная программа, которая способна производить разнообразные действия с информацией.

С помощью вируса для мошенников становятся доступны:

- действия с клавиатурой;

- копирование, удаление или изменение файлов;

- переименование папок или отдельных файлов;

- хищение паролей, личной информации.

Существует большое количество антивирусных программ. Есть платные и бесплатные приложения, которые способны отследить и удалить большинство компьютерных вирусов. Специфика работы антивирусов заключается в необходимости постоянного обновления баз. Без этого они не обеспечат защиту, так как не смогут определять новые вредоносные файлы. Антивирусные программы относят к наиболее эффективным методам обеспечения информационной безопасности. Любое устройство, подключенное к Сети, без антивирусного пакета подвергается серьезному риску.

Подобные функции выполняет брандмауэр Windows, который препятствует самостоятельному подключению приложений к сетевым ресурсам. Многие пользователи добавляют игры или программы в список исключений, надеясь только на антивирус. Однако, оставлять свой ПК без многоступенчатой защиты данных, рискованно. Отключать брандмауэр можно только в случае полной уверенности в неприкосновенности важной или личной информации.

Установка пароля на BIOS или на жесткий диск

Этот способ защиты информации исключает взлом штатного пароля, установленного на загрузку ОС. Если у злоумышленника достаточно времени, он может переустановить систему. Это позволит обойти защиту и воспользоваться важной информацией. Однако, если установлен пароль на BIOS или UEFI, загрузка ОС с внешнего носителя станет невозможной. Этот вариант признается специалистами вполне надежным. Он с высокой эффективностью ограничивает возможность несанкционированного использования информации на персональном компьютере.

Однако, этот метод имеет недостаток. BIOS или UEFI устанавливаются в специальную микросхему на материнской плате. Если жесткий диск извлечь и запустить на другом устройстве, данные станут доступны. Ситуацию можно исправить, если в BIOS или UEFI будет установлен пароль доступа к жесткому диску. Теперь, при его подключении к другому устройству и попытке использовать мастер-ключ, информация будет уничтожена. Такой метод признается максимально эффективным и действенным, но появляется риск утратить все данные бесследно.

Применение протокола HTTPS

Стандартный протокол HTTP предусматривает прямую передачу данных. Это рискованно, так как возникает возможность перехвата и использования информации в своих целях.

Надежную защиту обеспечивает безопасная передача по протоколу HTTPS. Он представляет собой модифицированную версию HTTP, обеспечивающую SSL-шифрование данных при передаче. Метод действенный, но имеющий ограничение. Необходимо, чтобы принимающий сервер поддерживал технологию HTTPS, иначе передача станет невозможной. Если такая поддержка имеется, данные подвергаются шифрованию ключом.

В зависимости от количества данных, передаваемых в единицу времени (битрейта), различают следующие уровни сложности кодирования:

Чем выше битрейт, тем сложнее кодирование информации.

Большинство интернет-магазинов, платежных или банковских систем используют протокол HTTPS. Если планируется передача важных данных, надо обратить внимание на адресную строку браузера. Там отображается протокол, использующийся данным сайтом. У популярных социальных сетей передачу по HTTPS можно включить в настройках аккаунта.

Защита беспроводных сетей

По умолчанию шифрование данных для сетей Wi-Fi не производится. Это увеличивает риск постороннего подключения. Сохранность информации на персональном устройстве необходимо обеспечить и для беспроводных сетей. Для этого надо включить метод передачи на маршрутизаторе с использованием протокола WPA/WPA2. Кроме того, понадобится сложный пароль, который невозможно подобрать без помощи специальных программ. Это исключит вторжение в систему со стороны злоумышленников и обеспечит защиту жестких дисков и накопителей. Можно дополнительно отключить показ наименования подключения. В таком случае с маршрутизатором смогут соединиться только люди, знающие имя сети. Это ограничит посторонний доступ и позволит безопасно хранить или передавать информацию.

Пять нестыдных вопросов про кибербезопасность: отвечает эксперт. Читать.

Родительский контроль

В семьях, где одним компьютером пользуются и родители, и дети, защите от вирусов и вредоносного ПО нужно уделять повышенное внимание. Опытные пользователи рекомендуют создавать для ребенка отдельную учетную запись.

Функция родительского контроля доступна на операционных системах, начиная с Windows 7. Для других ОС доступны специальные приложения, выполняющие те же функции. Есть платные и бесплатные версии, обеспечивающие защиту от посещения сомнительных сайтов или установки нежелательных программ. Кроме этого, многие интернет-провайдеры предлагают услуги по ограничению доступа к определенным сетевым ресурсам. В личном кабинете пользователя указываются сайты, которые должны быть исключены из списка разрешенных.

Переименование важных папок или файлов

Подобную защиту нельзя назвать надежной, но все же этот метод затрудняет поиск нужной информации для злоумышленника. Папки или файлы, которые содержат личные или значимые данные, рекомендуется переименовать. Например, вместо «Фотографии» или «Проекты» следует использовать нейтральные названия или имена из цифр и букв. Среди папок с непонятными наименованиями гораздо сложнее отыскать конфиденциальные сведения и ценные данные.

Использование резервного копирования

Чем выше ценность данных, тем важнее сохранить их в неприкосновенности. Постороннее воздействие может закончиться изменением или полным удалением информации, потерей ценных разработок.

Для гарантированного сохранения файлов в неприкосновенности рекомендуется периодически производить резервное копирование важных сведений. Можно использовать внешние носители, облачные хранилища, виртуальные жесткие диски.

Этот метод не предотвращает вмешательство злоумышленников, но позволяет быстро восстановить утерянные файлы. Вариант хорош для компьютеров, находящихся в общих кабинетах или аудиториях. Резервное хранилище необходимо носить с собой и не оставлять его на рабочем месте.

Универсальных методов защиты информации не существует. Компьютеры находятся в разных условиях, подключены к незащищенным сетям, на них установлены программы со своей спецификой. Возможности несанкционированной обработки данных достаточно широки. Поэтому необходимо тщательно проанализировать возможности постороннего проникновения в базы данных на жестком диске. Не следует пренебрегать простыми решениями, даже если установлен мощный антивирус или файрвол. Максимальный эффект достигается при использовании комплексных методик.

Источник

Основы информационной безопасности. Часть 2. Информация и средства её защиты

В первой части «Основ информационной безопасности» нами были рассмотрены основные виды угроз информационной безопасности. Для того чтобы мы могли приступить к выбору средств защиты информации, необходимо более детально рассмотреть, что же можно отнести к понятию информации.

Информация и ее классификация

Существует достаточно много определений и классификаций «Информации». Наиболее краткое и в тоже время емкое определение дано в федеральном законе от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 2: Информация – это сведения (сообщения, данные) независимо от формы их представления».

Информацию можно классифицировать по нескольким видам и в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен – конфиденциальные данные и государственная тайна.

Информация в зависимости от порядка ее предоставления или распространения подразделяется на информацию:

- Свободно распространяемую

- Предоставляемую по соглашению лиц, участвующих в соответствующих отношениях

- Которая в соответствии с федеральными законами подлежит предоставлению или распространению

- Распространение, которой в Российской Федерации ограничивается или запрещается

Информация по назначению бывает следующих видов:

- Массовая — содержит тривиальные сведения и оперирует набором понятий, понятным большей части социума.

- Специальная — содержит специфический набор понятий, которые могут быть не понятны основной массе социума, но необходимы и понятны в рамках узкой социальной группы, где используется данная информация.

- Секретная — доступ, к которой предоставляется узкому кругу лиц и по закрытым (защищённым) каналам.

- Личная (приватная) — набор сведений о какой-либо личности, определяющий социальное положение и типы социальных взаимодействий.

Средства защиты информации необходимо применять непосредственно к информации доступ к которой ограничен — это государственная тайна и конфиденциальные данные.

Согласно закона РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) «О государственной тайне» статья 5. «Перечень сведений составляющих государственную тайну» относится:

- Сведения в военной области.

- Сведения в области экономики, науки и техники.

- Сведения в области внешней политики и экономики.

- Сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности, а также в области противодействия терроризму и в области обеспечения безопасности лиц, в отношении которых принято решение о применении мер государственной защиты.

Перечень сведений, которые могут составлять конфиденциальную информацию, содержится в указе президента от 6 марта 1997 г. №188 (ред. от 13 июля 2015 г.) «Об утверждении перечня сведений конфиденциального характера».

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно. Можно выделит следующие виды конфиденциальных данных:

- Личные конфиденциальные данные: Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

- Судебные конфиденциальные данные: О государственной защите судей, должностных лиц правоохранительных и контролирующих органов. О государственной защите потерпевших, свидетелей и иных участников уголовного судопроизводства. Сведения, содержащиеся в личных делах осужденных, а также сведения о принудительном исполнении судебных актов, актов других органов и должностных лиц, кроме сведений, которые являются общедоступными в соответствии с Федеральным законом от 2 октября 2007 г. N 229-ФЗ «Об исполнительном производстве».

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них предприятием (секретные разработки, технологии производства и т.д.).

- Профессиональные конфиденциальные данные: Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее)

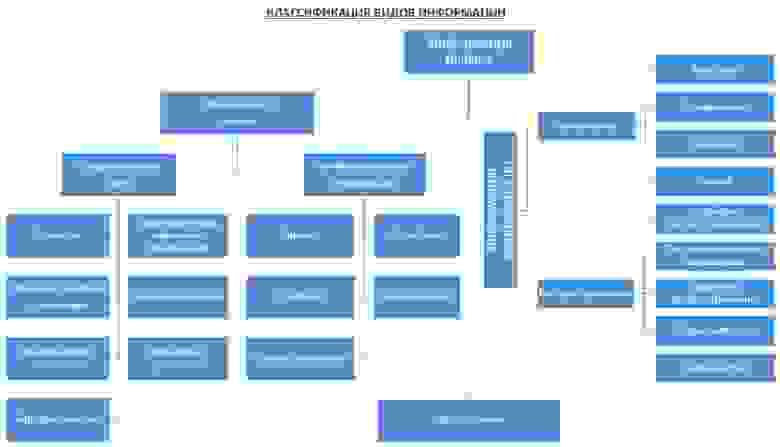

Рисунок 1. Классификация видов информации.

Персональные данные

Отдельно стоит уделить внимание и рассмотреть персональные данные. Согласно федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных данных», статья 4: Персональные данные – это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Оператором персональных данных является — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Права на обработку персональных данных закреплено в положениях о государственных органах, федеральными законами, лицензиями на работу с персональными данными, которые выдает Роскомнадзор или ФСТЭК.

Компании, которые профессионально работают с персональными данными широкого круга лиц, например, хостинг компании виртуальных серверов или операторы связи, должны войти в реестр, его ведет Роскомнадзор.

Для примера наш хостинг виртуальных серверов VPS.HOUSE осуществляет свою деятельность в рамках законодательства РФ и в соответствии с лицензиями Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций №139322 от 25.12.2015 (Телематические услуги связи) и №139323 от 25.12.2015 (Услуги связи по передаче данных, за исключением услуг связи по передаче данных для целей передачи голосовой информации).

Исходя из этого любой сайт, на котором есть форма регистрации пользователей, в которой указывается и в последствии обрабатывается информация, относящаяся к персональным данным, является оператором персональных данных.

Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом. Соответственно любой оператор персональных данных, обязан обеспечить необходимую безопасность и конфиденциальность данной информации.

Для того чтобы обеспечить безопасность и конфиденциальность информации необходимо определить какие бывают носители информации, доступ к которым бывает открытым и закрытым. Соответственно способы и средства защиты подбираются так же в зависимости и от типа носителя.

Основные носители информации:

- Печатные и электронные средства массовой информации, социальные сети, другие ресурсы в интернете;

- Сотрудники организации, у которых есть доступ к информации на основании своих дружеских, семейных, профессиональных связей;

- Средства связи, которые передают или сохраняют информацию: телефоны, АТС, другое телекоммуникационное оборудование;

- Документы всех типов: личные, служебные, государственные;

- Программное обеспечение как самостоятельный информационный объект, особенно если его версия дорабатывалась специально для конкретной компании;

- Электронные носители информации, которые обрабатывают данные в автоматическом порядке.

Определив, какая информация подлежит защите, носители информации и возможный ущерб при ее раскрытии, Вы можете подобрать необходимые средства защиты.

Классификация средств защиты информации

В соответствии с федеральным законом от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 7, п. 1. и п. 4:

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- Обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- Соблюдение конфиденциальности информации ограниченного доступа;

- Реализацию права на доступ к информации.

4. Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

- Предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

- Своевременное обнаружение фактов несанкционированного доступа к информации;

- Предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

- Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

- Возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

- Постоянный контроль за обеспечением уровня защищенности информации;

- Нахождение на территории Российской Федерации баз данных информации, с использованием которых осуществляются сбор, запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан Российской Федерации (п. 7 введен Федеральным законом от 21.07.2014 № 242-ФЗ).

Исходя из закона № 149-ФЗ защиту информации можно разделить так же на несколько уровней:

- Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции.

Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных. - Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа.

Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы. - Технический уровень условно разделяют на физический, аппаратный, программный и математический (криптографический).

Средства защиты информации

Средства защиты информации принято делить на нормативные (неформальные) и технические (формальные).

Неформальные средства защиты информации

Неформальными средствами защиты информации – являются нормативные(законодательные), административные(организационные) и морально-этические средства, к которым можно отнести: документы, правила, мероприятия.

Правовую основу (законодательные средства) информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами «Об информации, информационных технологиях и о защите информации», законы Российской Федерации «О безопасности», «О связи», «О государственной тайне» и различными подзаконными актами.

Так же некоторые из перечисленных законов были приведены и рассмотрены нами выше, в качестве правовых основ информационной безопасности. Не соблюдение данных законов влечет за собой угрозы информационной безопасности, которые могут привести к значительным последствиям, что в свою очередь наказуемо в соответствии с этими законами в плоть до уголовной ответственности.

Государство также определят меру ответственности за нарушение положений законодательства в сфере информационной безопасности. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Административные (организационные) мероприятия играют существенную роль в создании надежного механизма защиты информации. Так как возможности несанкционированного использования конфиденциальных сведений в значительной мере обусловливаются не техническими аспектами, а злоумышленными действиями. Например нерадивостью, небрежностью и халатностью пользователей или персонала защиты.

Для снижения влияния этих аспектов необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы или сводили к минимуму возможность возникновения угроз конфиденциальной информации.

В данной административно-организационной деятельности по защите информационной для сотрудников служб безопасности открывается простор для творчества.

Это и архитектурно-планировочные решения, позволяющие защитить переговорные комнаты и кабинеты руководства от прослушивания, и установление различных уровней доступа к информации.

С точки зрения регламентации деятельности персонала важным станет оформление системы запросов на допуск к интернету, внешней электронной почте, другим ресурсам. Отдельным элементом станет получение электронной цифровой подписи для усиления безопасности финансовой и другой информации, которую передают государственным органам по каналам электронной почты.

К морально-этическим средствам можно отнести сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Эти нормы не являются обязательными, как законодательно утвержденные нормы, однако, их несоблюдение ведет к падению авторитета, престижа человека или организации.

Формальные средства защиты информации

Формальные средства защиты – это специальные технические средства и программное обеспечение, которые можно разделить на физические, аппаратные, программные и криптографические.

Физические средства защиты информации – это любые механические, электрические и электронные механизмы, которые функционируют независимо от информационных систем и создают препятствия для доступа к ним.

Замки, в том числе электронные, экраны, жалюзи призваны создавать препятствия для контакта дестабилизирующих факторов с системами. Группа дополняется средствами систем безопасности, например, видеокамерами, видеорегистраторами, датчиками, выявляющие движение или превышение степени электромагнитного излучения в зоне расположения технических средств для снятия информации.

Аппаратный средства защиты информации – это любые электрические, электронные, оптические, лазерные и другие устройства, которые встраиваются в информационные и телекоммуникационные системы: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей. Они препятствуют доступу к информации, в том числе с помощью её маскировки.

К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Программные средства защиты информации – это простые и комплексные программы, предназначенные для решения задач, связанных с обеспечением информационной безопасности.

Примером комплексных решений служат DLP-системы и SIEM-системы.

DLP-системы («Data Leak Prevention» дословно «предотвращение утечки данных») соответственно служат для предотвращения утечки, переформатирования информации и перенаправления информационных потоков.

SIEM-системы («Security Information and Event Management», что в переводе означает «Управление событиями и информационной безопасностью») обеспечивают анализ в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств и приложений. SIEM представлено приложениями, приборами или услугами, и используется также для журналирования данных и генерации отчетов в целях совместимости с прочими бизнес-данными.

Программные средства требовательны к мощности аппаратных устройств, и при установке необходимо предусмотреть дополнительные резервы.

Математический (криптографический) – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Криптография считается одним из самых надежных способов защиты данных, ведь она охраняет саму информацию, а не доступ к ней. Криптографически преобразованная информация обладает повышенной степенью защиты.

Внедрение средств криптографической защиты информации предусматривает создание программно-аппаратного комплекса, архитектура и состав которого определяется, исходя из потребностей конкретного заказчика, требований законодательства, поставленных задач и необходимых методов, и алгоритмов шифрования.

Сюда могут входить программные компоненты шифрования (криптопровайдеры), средства организации VPN, средства удостоверения, средства формирования и проверки ключей и электронной цифровой подписи.

Средства шифрования могут поддерживать алгоритмы шифрования ГОСТ и обеспечивать необходимые классы криптозащиты в зависимости от необходимой степени защиты, нормативной базы и требований совместимости с иными, в том числе, внешними системами. При этом средства шифрования обеспечивают защиту всего множества информационных компонент в том числе файлов, каталогов с файлами, физических и виртуальных носителей информации, целиком серверов и систем хранения данных.

В заключение второй части рассмотрев вкратце основные способы и средства защиты информации, а так же классификацию информации, можно сказать следующее: О том что еще раз подтверждается давно известный тезис, что обеспечение информационной безопасности — это целый комплекс мер, который включает в себя все аспекты защиты информации, к созданию и обеспечению которого, необходимо подходить наиболее тщательно и серьезно.

Необходимо строго соблюдать и ни при каких обстоятельствах нельзя нарушать «Золотое правило» — это комплексный подход.

Для более наглядного представления средства защиты информации, именно как неделимый комплекс мер, представлены ниже на рисунке 2, каждый из кирпичиков которого, представляет собой защиту информации в определенном сегменте, уберите один из кирпичиков и возникнет угроза безопасности.

Рисунок 2. Классификация средства защиты информации.

Источник