- Чем плоха СМС-аутентификация и как защититься от угона SIM-карты

- Зачем избавляться от аутентификации по СМС

- По каким признакам ясно, что симку угнали:

- Как предупредить угон SIM-карты

- Что делать, если все-таки угнали

- Как избавиться от СМС-аутентификации и защитить аккаунты

- Google-аккаунт

- Яндекс

- Telegram

- Двухфакторная аутентификация: что это и зачем оно нужно?

- Что такое двухфакторная аутентификация?

- Где можно включить двухфакторную аутентификацию?

- Какие еще существуют виды двухфакторной аутентификации?

Чем плоха СМС-аутентификация и как защититься от угона SIM-карты

Привет, Хабр! В прошлой статье мы затронули тему, что аутентификация по СМС – не самый лучший способ многофакторной аутентификации. Такой способ используют многие веб-сервисы: соцсети, почтовые клиенты, платежные системы. Вдобавок номер телефона используется в качестве логина: для регистрации ВКонтакте, в Telegram и так далее.

Если SIM-карту угонят, а СМС перехватят, последствия будут плачевны. Многие пользователи переписываются в мессенджерах с коллегами и партнерами, поэтому под угрозой окажутся не только личные данные, но и корпоративные. Если в вашей компании не используется корпоративная инфраструктура для общения, то незащищенные аккаунты сотрудников ставят под угрозу бизнес. Так что стоит позаботиться о безопасности заранее.

В этой статье возьмем несколько популярных сервисов и заменим СМС-аутентификацию на более безопасные способы. Заодно разберемся, как дополнительно защитить аккаунты от угона и спать спокойно.

На статью нас вдохновил лонгрид MyCrypto, посвященный защите от SIM-джекинга (SimJacking). Мы изучили их рекомендации и составили актуальный список для России.

Зачем избавляться от аутентификации по СМС

Злоумышленники могут получить СМС и зайти в чужой аккаунт сразу несколькими способами:

- Если смогут заполучить телефон с SIM-картой внутри.

- Если перевыпустят SIM-карту по поддельным документам. Мошенники покупают слитые паспортные данные и подделывают доверенность или даже сам паспорт. Отправит ли оператор документы на проверку в службу безопасности, зависит от человеческого фактора.

- Если угонят SIM-карту по сговору с сотрудниками оператора.

- Если перехватят СМС с помощью уязвимостей в самой SIM-карте или в телефоне.

Второй и третий способ – самые массовые. Опасность в том, что потерпевший не сразу поймет, что симку угнали. У мошенника есть все шансы нажиться, до того как вы осознаете проблему и успеете восстановить доступ к своей SIM-карте.

По каким признакам ясно, что симку угнали:

Как предупредить угон SIM-карты

Что делать, если все-таки угнали

Если SIM-карту уже угнали, у вас будет не более суток на блокировку. Поэтому нужно держать под рукой сценарий быстрой блокировки:

- придумайте способ позвонить оператору, если потеряли телефон, например, с ноутбука или планшета. К примеру, установите туда Skype или Viber;

- пополните балансы для звонков;

- найдите номер своего мобильного оператора и запишите его в журнал Skype или Viber;

- отрепетируйте потерю телефона: вытащите симку и попробуйте позвонить оператору выбранными способами.

Как избавиться от СМС-аутентификации и защитить аккаунты

Наша общая рекомендация – откажитесь от СМС-аутентификации везде, где можно. Посмотрим, как это сделать для популярных веб-сервисов.

Сначала рассмотрим те, где используется СМС-аутентификация. А потом защитим те, где сам сервис привязан к номеру телефона.

Google-аккаунт

- Зайдите в аккаунт Googlе и перейдите на вкладку «Безопасность».

- В пункте «Вход в аккаунт Google» включите двухэтапную аутентификацию. Во всплывающем окне пройдите повторную аутентификацию.

- Выберите второй фактор аутентификации.

Разберем, что лучше выбрать.- СМС или голосовое подтверждение: стоит отказаться от этого метода полностью.

- Резервные коды: один из лучших способов для резервного входа, особенно если использовать его с максимальной осторожностью.

Запишите их на бумагу, сделайте несколько копий и уберите в несколько безопасных мест. Так они будут в безопасности от онлайн-атак. - Google authenticator: довольно распространенный метод аутентификации, одноразовые пароли позволяют повысить безопасность вашего аккаунта.

Но в свете последних событий, стоит тщательнее выбирать приложение. - Уведомление от Google: отправляет push-уведомление на ваш доверенный девайс.

- Электронный ключ: идентификатор на физическом носителе. Это либо отдельное устройство, которое нужно вставить в USB-порт компьютера при входе в Google-аккаунт, либо встроенный в смартфон ключ, который передается по Bluetooth с вашего телефона на компьютер при входе в Google-аккаунт. Технология не лишена неудобств, но позволяет обеспечить высокий уровень безопасности, особенно если использовать отдельный девайс, а не смартфон. Это позволяет разделить все факторы на независимые сущности и не «класть все яйца в одну корзину».

- Выберите резервный способ на случай, если основной способ будет недоступен. Помните, что на одном мобильном не стоит использовать совместно push-уведомления, голосовые подтверждения и СМС (если вы все-таки не отказались от них совсем).

Далее в списке есть выбор надежных устройств: для них второй фактор не требуется. Нужно проверить, защищены ли все доверенные устройства. Или очистить весь список и добавить по-настоящему нужные заново.

Перейдем обратно к https://myaccount.google.com/security и пройдемся по всем пунктам

- Пароль: проверьте, что ваш пароль надежен и уникален. Например, можно воспользоваться рекомендациями для создания сложных паролей.

- Пароли приложений: проверьте и оставьте только те, которые вам нужны

- Способы подтверждения личности – номер телефона: Уберите свой номер телефона. Вы можете восстановить доступ к аккаунту через другой фактор, если необходимо.

- Способы подтверждения личности – резервный адрес электронной почты: уберите резервный адрес.

Ваши устройства: уберите все лишние.

Сторонние приложения с доступом к аккаунту: удалите все приложения, которыми не пользуетесь.

Яндекс

В Яндекс-аккаунте нет возможности включить двухфакторную аутентификацию без привязки номера. Поэтому мы будем использовать «секретный номер» и включать дополнительные факторы в других местах.

- Войдите в ваш аккаунт на Яндексе и пролистайте до пункта «Пароли и авторизация».

- Пароль: проверьте свой пароль на надежность и уникальность (см. выше)

- Контрольный вопрос: выберите наиболее сложный и неочевидный потенциальному злоумышленнику ответ. Используйте нестандартные способы записи ответа и мнемонические техники запоминания.

- Включить пароли приложений: отдельные приложения могут подключаться к вашему аккаунту Яндекс. Отключите эту функцию, если ею не пользуетесь.

Настройте двухфакторную аутентификацию: используйте «секретный номер».

Вернитесь к пункту «История входов и устройства». Выберите «Выход на всех устройствах».

Перейдите к пункту «Почтовые ящики и номера телефонов». Уберите адреса для восстановления.

Перейдите в настройки Яндекс Деньги ко вкладке «пароль».

Здесь мы пройдемся по всем трем кнопкам.

- Выпустить аварийные коды: перепишите и сохраните аварийные коды, так же, как сделали это для Google-аккаунта.

Перейти на пароли в приложении: выберите пункт «приложение с паролями» и проведите синхронизацию с одним из приложений.

Нажмите «Всегда спрашивать пароль».

Теперь теми же способами защитите ВСЕ сервисы, которые могут использовать СМС-аутентификацию.

По возможности замените ее или привяжите к «секретному номеру» и добавьте вход по отпечатку пальца.

Вот чек-лист сервисов в порядке приоритета:

Личные:

- Банковские и платежные сервисы.

- Государственные сервисы: Госуслуги, ФНС и т. д.

- Менеджеры паролей: LastPass, 1Password и т. д.

- Облачные хранилища: iCloud, Dropbox, OneDrive и т. д.

- Электронная почта: Mail.ru и т. д.

- Социальные сети: Vk, Facebook, Twitter, Instagram, LinkedIn, Medium и т. д.

- Мессенджеры: iMessage, Skype, Slack, Facebook Messenger и т. д.

- Фотохостинги: iCloud, Google Photos и т. д.

- Заметки: Evernote, Scribd и т. д.

- Форумы: Reddit, Stackoverflow и т. д.

- Интернет-магазины и коммерческие сервисы и т. д.

Не забудьте про корпоративную информацию:

- Репозитории исходного кода: Github, Bitbucket, Gitlab и т. д.

- Хостинги и платформы для сайтов: Parking, WordPress, AWS, Microsoft Azure, Digital Ocean и т. д.

- Таск-трекеры, CRM и другие платформы для работы: Jira, Mailchimp, Trello и т. д.

Telegram

Аккаунт мессенджера привязан к номеру телефона, поэтому, помимо двухфакторной аутентификации, настроим дополнительную защиту.

- Установите пароль и вход по отпечатку пальца: зайдите в Настройки безопасности и выберите passcode & touch id.

Скройте номер телефона: в настройках безопасности найдите Privacy и для номера телефона задайте «nobody». Здесь же запретите звонки. Добавляйте исключения только для людей, которым доверяете.

Включите двухфакторную аутентификацию по паролю. Не используйте основную почту для восстановления.

Зайдите в Devices и закройте все активные сессии, которые кажутся подозрительными.

Все эти меры полностью не защитят от угона SIM-карт, но не позволят отдать мошенникам в руки джекпот. Если пользователи ведут удаленную работу с использованием личных девайсов и общедоступных веб-сервисов, это обезопасит и личные данные, и данные коллег.

Источник

Двухфакторная аутентификация: что это и зачем оно нужно?

Мы решили посвятить двухфакторной аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать.

Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст. Однако ввиду возрастающего количества разных сервисов и все чаще случающихся атак на пользовательские аккаунты (как, например, перехваты контроля над учетными записями iCloud) мы решили посвятить этому виду аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать везде, где это возможно.

Что такое двухфакторная аутентификация?

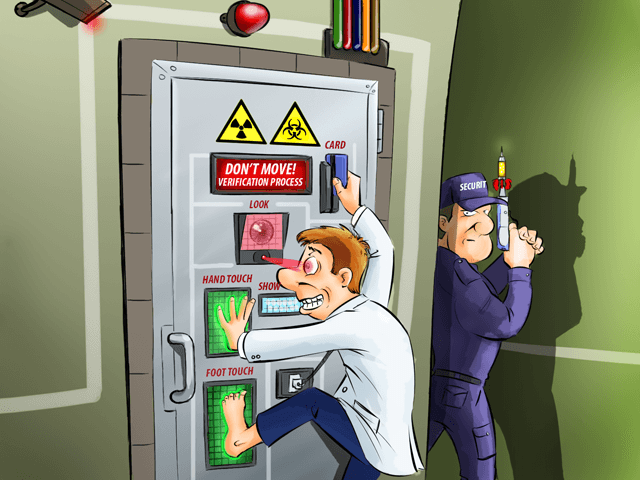

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто. По этой причине многие люди используют довольно тривиальные пароли, причем сразу во многих местах. Второй фактор в подобных случаях оказывается крайне полезен, поскольку, даже если пароль был скомпрометирован, злоумышленнику придется или раздобыть мобильник жертвы, или угнать ее почтовый ящик.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации. А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов #security

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

Источник