- Как организовать удаленный доступ и не пострадать от хакеров

- Безопасная публикация ресурсов

- Рабочие места пользователей – защищены?

- Аутентификация

- Эксплуатация

- Удаленный доступ способы организации

- Поставка и внедрение Check Point Next Generation Firewall.

- Интеграция и настройка IP-телефонии Asterisk.

- Проведение СП и СИ технических средств.

- Отзывы клиентов

- Дополнительная информация

- Что такое удаленный доступ и как его организовать

- Что такое «удаленный доступ»

- Для чего нужен удаленный доступ?

- Решение технических проблем

- Управление сервером

- Техподдержка

- Гейминг

- Совместная работа сотрудников из разных городов

- Преимущества удаленного доступа

- Гибкость

- Постоянный доступ к необходимым данным

- Скорость

- Дешевизна

- Удобная среда для удаленной работы

- Безопасен ли удаленный доступ?

- Лучшие приложения для удаленного управления компьютером

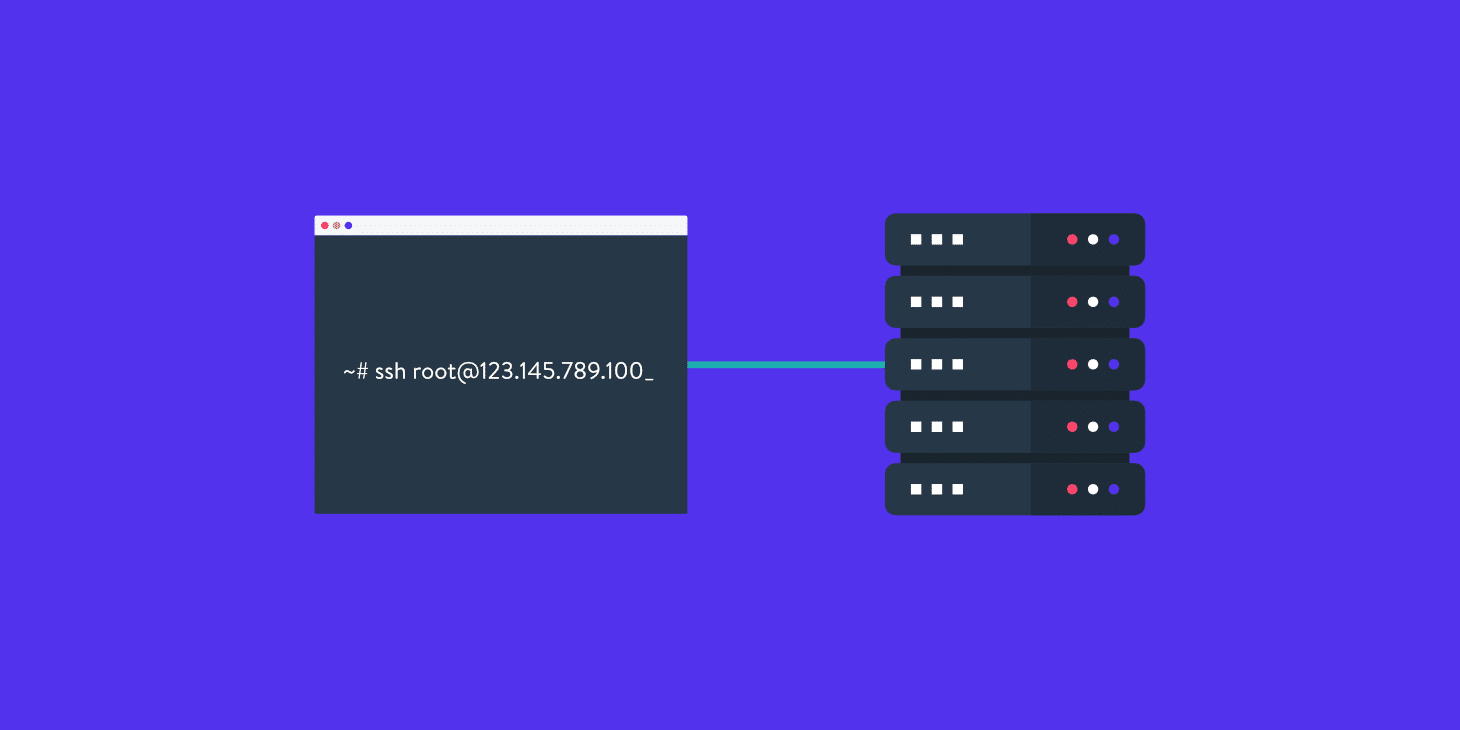

- Протокол SSH

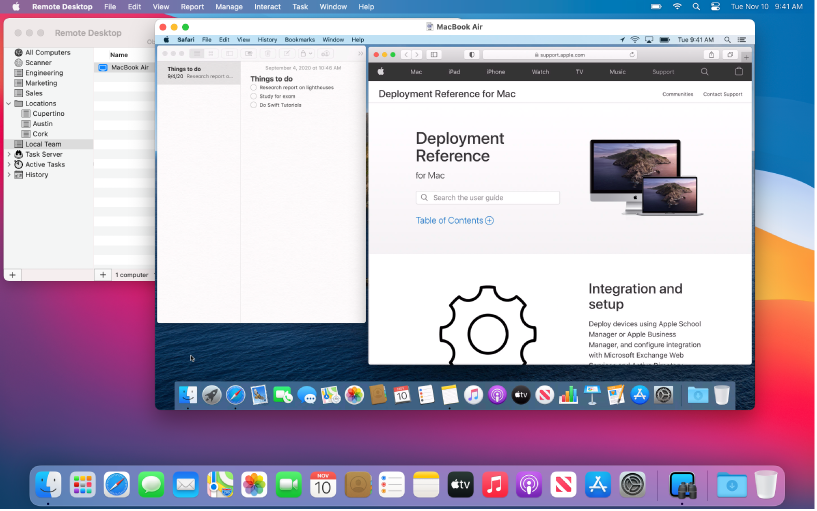

- Microsoft Remote Desktop

- TeamViewer

- LogMeIn

- Apple Remote Desktop

- Chrome Remote Desktop

Как организовать удаленный доступ и не пострадать от хакеров

Когда руководство компании экстренно требует перевести всех сотрудников на удаленный доступ, вопросы безопасности зачастую отходят на второй план. Как результат – злоумышленники получают отличное поле для деятельности.

Безопасная публикация ресурсов

Публикуйте веб-ресурсы через Web Application Firewall (в простонародье – WAF). Для быстрого развертывания и базовой защиты достаточно будет использовать стандартные профили защиты по OWASP Top 10. В первое время придется много подкручивать гайки в части отлова false positive событий. Если прямо сейчас у вас нет WAF – не отчаивайтесь! Если у вас стоит на тестировании какая-то триальная версия WAF, попробуйте задействовать ее для решения этой задачи, либо установите open-source решение Nginx + ModSecurity.

Если воспользоваться WAF не удалось, то спешно (по возможности) переводите приклад на HTTPS, проверяйте все пароли (пользовательские, админские) для публикуемого приложения на соответствие установленной в компании парольной политике. Не забудьте проверить операционные системы и CMS на свежесть, а также присутствие всех необходимых патчей, словом – санитизируйте все участки будущего общедоступного сервиса. Разверните Kali Linux и воспользуйтесь встроенным набором утилит для сканирования уязвимостей, если времени на это нет – воспользуйтесь одним из публичных сканеров уязвимостей (Detectify, ImmuniWeb и др.).

Чего делать не надо? Не стоит выставлять на показ в Интернет ваш замечательный самописный приклад на HTTP, в котором могут быть тысячи уязвимостей. Не надо выставлять и доступ по SSH к серверу или сетевому оборудованию, если не хотите, чтобы на вас полился брутфорс, а также не нужно напрямую публиковать RDP до целевых станций (привет, esteemaudit). Если есть сомнения в конкретном приложении, до которого нужно обеспечить доступ, разместите его за VPN.

С публикацией ресурсов разобрались, перейдем к сервисам, доступ до которых опубликовать не удалось. Для этого нам понадобится организовать VPN.

Что следует учесть при организации VPN?

В первую очередь оцените, сможете ли вы быстро развернуть клиентское ПО VPN на рабочих местах, или лучше воспользоваться Clientless подходом. Есть ли у вас VPN-шлюз или межсетевой экран с возможностью организовать удаленный доступ?

Если, например, в вашей сети стоит межсетевой экран Fortinet или Check Point с любым бандлом (NGFW/NGTP/NGTX), поздравляю, поддержка функционала IPsec VPN идет «из коробки», и ничего дополнительного покупать и устанавливать вам не нужно. Останется только поставить клиенты на рабочие места и настроить межсетевой экран.

Если прямо сейчас у вас нет VPN-шлюза или межсетевого экрана, посмотрите в сторону open-source решений (OpenVPN, SoftEther VPN и т.п.), которые можно довольно быстро развернуть на любом сервере, благо, step-by-step гайдов в Интернете предостаточно.

Кроме того, желательно, чтобы ваш VPN-шлюз интегрировался с AD/RADIUS для централизованного управления учетными записями. Также не забудьте проверить парольную политику и настройте защиту от брутфорса.

Если вы решили идти по пути установки клиента удаленного доступа на рабочие места пользователей, нужно будет определиться, какой режим VPN использовать: Full Tunnel или Split Tunnel. Если доступ для отдельной группы пользователей предполагает работу с конфиденциальной или высококритичной информацией, то я бы порекомендовал использовать Full Tunnel режим. Таким образом весь трафик будет заруливаться в туннель, выход в Интернет для пользователей можно будет организовать через прокси, при желании трафик можно будет слушать еще и через DLP. В иных случаях можно ограничиться обычным Split Tunnel режимом, при котором трафик заруливается в туннель только до внутренних сетей компании.

После успешной аутентификации пользователей вам следует определиться с авторизацией: куда давать пользователям доступ, как и где это делать. Есть несколько вариантов.

- Прямой доступ. Пользователь получил IP-адрес из своего VPN-пула и может идти напрямую к необходимым ресурсам (читай – через межсетевой экран). Здесь следует отметить, что если у вас стоит простой L4 межсетевой экран, на котором уже были настроены политики доступа (и их много!), то быстро адаптировать их к новым пулам IP-адресов может не получиться. Даже если у вас стоит NGFW с политиками по пользователям или группам пользователей, лог-оны в AD не будут зафиксированы (если только у вас не стоит специальный клиент на каждом рабочем месте), и политики тоже не будут работать. В таком случае политики придется создавать непосредственно на VPN-шлюзе либо использовать RADIUS при аутентификации и интегрировать его с клиентом межсетевого экрана для трекинга лог-онов пользователей.

- Терминальный доступ. Если у вас есть NGFW с политиками по пользователям и терминальный сервер, то можно сделать так. При реализации терминального доступа (например, с помощью MS RDS) пользователь, получивший удаленный доступ, логинится на терминальный сервер. Поставьте на него специальный агент от производителя межсетевых экранов (например, FSSO TS). Этот агент будет сообщать межсетевому экрану IP-адрес залогинившегося пользователя, в результате чего написанные политики безопасности по пользователям или группам пользователей останутся без изменений, и не придется спешно менять политики на NGFW.

Рабочие места пользователей – защищены?

Перейдем к безопасности рабочих мест.

Оцените безопасность рабочих мест удаленных пользователей: вы даете им рабочие станции с установленным золотым образом со всеми необходимыми фичами безопасности (antivirus, host-based IPS/Sandbox и т.п.), или они сидят со своих домашних ноутбуков с неизвестно каким софтом? Если ответ на этот вопрос – домашние устройства, то лучше бы после предоставления удаленного доступа зарулить трафик на NGFW с IDS/IPS, а в идеале еще и на сетевую «песочницу».

Одним из хороших вариантов также будет публикация на VDI конкретного приложения для работы (браузера, почтового клиента и т.п.). Это позволит разрешить доступ только к конкретным используемым приложениям.

Если у вас в компании запрещено подключение съемных носителей, то в случае удаленного доступа об этом также не стоит забывать, ограничив такую возможность для свежевыданных корпоративных ноутбуков.

Как обычно, убедитесь, что отключены небезопасные протоколы и службы, нелишним будет включить шифрование диска (вдруг ваш пользователь пойдет поработать в коворкинг, и его корпоративный ноутбук украдут?), не забудьте отобрать права привилегированного доступа (если ноутбук корпоративный).

Аутентификация

Используйте централизованное управление учетными записями при удаленном доступе (AD/RADIUS), а также не забудьте продумать сценарии, при которых ваш Identity Store будет недоступен (например, создайте дополнительно локальные учетные записи).

Хорошей практикой будет использование клиентских сертификатов, самоподписные сертификаты можно выпустить и на Microsoft CA.

Предположим, что в связи с непредвиденными обстоятельствами у ваших удаленных пользователей все-таки увели учетные данные. Двухфакторная аутентификация поможет справиться и с этой напастью (OTP-пуши на мобильных устройствах, SMS). А вот двухфакторную аутентификацию через корпоративный email я бы не рекомендовал (зачастую для аутентификации при удаленном доступе используются такие же учетные записи, как и в электронной почте, и, стало быть, ваш второй фактор легко будет вытащить). Если нужно быстро организовать двухфакторную аутентификацию, можно посмотреть в сторону публичных сервисов – например, Google Authenticator.

Эксплуатация

Продумайте, как ваш ИТ-департамент будет эксплуатировать удаленные рабочие места и помогать пользователям в решении повседневных проблем. Явно потребуется удаленный доступ сотрудников техподдержки к удаленным рабочим местам пользователей.

Желательно, чтобы рабочие станции «разливались» из золотого образа, и вам не пришлось пытаться восстанавливать работоспособность домашних компьютеров сотрудников из-за того, что они поставили что-то не то, или, чего доброго, поймали какой-то ransomware. Лучше выдайте корпоративные ноутбуки с заранее известными мощностями и составом установленного ПО, чтобы не получить головную боль с домашними ПК сотрудников, ведь ими могут пользоваться дети, на них может дико тормозить система или может не быть необходимых средств защиты.

Нелишним будет напомнить пользователям перед переходом на удаленную работу существующие в компании политики безопасности: мало ли как захочется рядовому пользователю расслабиться в обеденный перерыв дома.

Источник

Удаленный доступ способы организации

Поставка и внедрение Check Point Next Generation Firewall.

Заказчик: «Государственный специализированный проектный институт» — проектирование объектов международного масштаба.

Год выполнения: 2020

Интеграция и настройка IP-телефонии Asterisk.

Заказчик: производственная компания «СПАРК» — производство и услуги волочения сварочной и нержавеющей проволоки.

Год выполнения: 2020

Проведение СП и СИ технических средств.

Заказчик: «Центр Сетевой Безопасности» — подбор решений и реализация проектов в области информационной безопасности.

Год выполнения: 2020

Отзывы клиентов

«. Хочу отметить, что компания умеет пойти навстречу клиенту, взять на себя обязательства, которые не входят в рамки договора и выполнить их в оговоренные сроки. Благодарю специалистов ИТ-компании «Азон» за качественную работу и рассчитываю на дальнейшее сотрудничество . »

Ганин А.В., руководитель логистической и информационной службы Philipp Plein.

«Страховая группа АО «СОГАЗ» выражает благодарность за качественное предоставление услуг. Сотрудничество с «Азон» позитивно влияет на работу офисов АО «СОГАЗ» и на деятельность страхового бизнеса в целом. Рекомендуем ИТ-компанию «Азон» как эксперта в ИТ-области . »

Русавский Р.Е., исполнительный директор по информационным технологиям АО «СОГАЗ».

Дополнительная информация

«Каждый из нас имеет право на свободу выбора. Правильно подобранный комплекс ИТ-решений — это инструмент, который позволяет нам самостоятельно выбирать образ жизни, включая дислокацию рабочего места, дресс-код и даже круг общения».

Елена Гуцало,

генеральный директор «Азон».

Вместе с образовательным порталом GeekBrains запустили факультатив про защиту персональных данных, в котором понятным языком структурировали информацию о том, что такое ПДн, где и в каком виде они могут находится, и как на практике обеспечить их защиту. Подробнее.

Источник

Что такое удаленный доступ и как его организовать

Рассказываем про удаленный доступ – чем он полезен и как оптимизирует рабочие процессы.

Что такое «удаленный доступ»

В IT под удаленным доступом (или remote access) понимается технология/приложение или набор технологий/приложений для управления одним устройством с помощью другого по сети.

По сути, это возможность управлять офисным компьютером со своего ноутбука так, будто это одно устройство. С теми же файлами, программами и возможностями. Достаточно установить с удаленным ПК интернет-соединение и можно контролировать его хоть с пляжа на Бали.

Удаленный доступ используется для управления одним или несколькими компьютерами по всему миру из одного места. Технология популярна среди крупных корпораций, особенно в IT-сфере. Но не только в ней.

Подобные технологии используют в различных профессиях, а иногда вовсе не для работы.

Для чего нужен удаленный доступ?

Есть масса сценариев применения этой технологии, но мы рассмотрим только наиболее популярные.

Решение технических проблем

Системные администраторы и IT-специалисты других профилей в штате компании часто занимаются тем, что решают проблемы, связанные с компьютерами в офисе или на предприятии.

Всегда присутствовать лично у ПК не получится, поэтому на помощь приходит удаленный доступ. Сотрудник может подключиться дистанционно к любому из компьютеров корпорации и решить возникшие проблемы. Правда, доступ к другим ПК должен быть настроен заранее (установка специализированных приложений и т.п.).

Это применимо только в компаниях, где нет ограничений на подключение к одной рабочей сети из другой (через VPN, к примеру). И в ситуациях, когда проблема касается исключительно ПО, а не «железа».

Управление сервером

Администраторы и разработчики используют удаленный доступ, чтобы контролировать арендованные серверы, держать на них файлы сайта и поддерживать ресурс в рабочем состоянии 24 на 7. Или для тестирования веб-приложений на более мощном устройстве (аналогично тому, как пользователи управляют серверами, арендованными в Timeweb).

Для решения этой задачи можно использовать разные инструменты. Самый распространенный – протокол Secure Shell для удаленного управления компьютером через терминал. Но есть и другие методы. В том числе и те, что поддерживают графический интерфейс.

Администратор получает полный контроль над удаленным устройством, может управлять всеми его функциями, включая возможность менять параметры BIOS и/или перезагружать систему.

Техподдержка

Отделу техподдержки часто приходится объяснять клиенту алгоритм действий, чтобы решить возникшую проблему. Но человеку даже самая четкая и доходчивая инструкция может показаться сложной, если он совсем не разбирается в вопросе.

Удаленный доступ позволяет специалисту техподдержки устранить возникающий барьер (или его часть). Сотрудники некоторых компаний могут получить полный доступ к мобильному устройству пользователя и управлять им дистанционно. Они устраняют проблемы самостоятельно без вмешательства владельца гаджета. Некоторые компании предоставляют сотрудникам доступ к экрану, чтобы специалист мог показать клиенту наглядно, куда надо нажать и что сделать.

Гейминг

В связи с постоянным ростом системных требований к играм и непропорциональным ростом производительности некоторых ПК, появилась новая категория сервисов – игровой стриминг.

Это мощные удаленные «машины», к которым можно подключиться по сети и играть в популярные видеоигры, не заботясь о наличии в своем компьютере подходящей видеокарты или достаточного количества оперативной памяти. Главное, чтобы интернет был быстрым, а играть можно хоть с телефона.

Обычно доступ к таким сервисам осуществляется автоматически после регистрации, как в случае с арендой сервера у хостинг-провайдера.

Совместная работа сотрудников из разных городов

Коллаборация между несколькими работниками, трудящимися над одним проектом из разных точек мира, станет проще благодаря удаленному доступу к офисным ПК.

Они смогут работать в одной локальной сети, быстро обмениваться файлами и тестировать продукт чуть ли не на одном устройстве, сохраняя полную безопасность и высокую производительность.

Преимущества удаленного доступа

Удаленный доступ – это удобно, и мы это уже выяснили. Но технология дает еще больше.

Гибкость

Начав использовать удаленный доступ на постоянной основе, вы ощутите гибкость буквально во всем.

В выборе устройств.

В выборе места работы.

В выборе своей деятельности.

В выборе масштабов проекта.

От мощности и параметров вашего ПК больше не будет зависеть, можете ли вы сделать какую-то работу в данный момент или нет. Можно даже на относительно старом ноутбуке сделать работу, требующую мощности полноценного стационарного компьютера.

График работы можно будет варьировать, потому что необязательно находиться в офисе, чтобы закончить проект или внести критически важные правки в приложение, доступ к которому есть только в офисной «машине».

Удаленный доступ к серверу, например, гарантирует высокую производительность даже на слабом ПК. Можно заняться веб-разработкой или даже созданием полноценных приложений, не прибегая к апгрейду своего устройства. А сама программа может быть рассчитана на любой масштаб и аудиторию за счет того же мощного сервера.

Постоянный доступ к необходимым данным

Дистанция больше не помешает получить необходимые файлы. То, что является эксклюзивом для офисного ПК, может стать портативным набором файлов, который можно достать даже с планшета или смартфона.

Подобный доступ можно сравнить с использованием облачного хранилища. Но облачные хранилища не так часто используются в корпоративной среде, где ценится высокая степень безопасности, а для взаимодействия используется протокол VPN.

Поэтому remote access становится спасением для «удаленщиков», нуждающихся в документах, лежащих на жестком диске офисного компьютера.

Скорость

Выполнение любых задач ускорится, причем сразу в нескольких направлениях.

IT-специалисту не придется нестись через весь офис с 30 на 1 этаж, чтобы перезагрузить программу одному из работников. И не придется ехать, тратя кучу времени, в другое подразделение компании, чтобы исправить программную ошибку у коллеги. Удаленный доступ позволит сделать все, не уходя с рабочего места и экономя от получаса до дня.

Разработчику больше не придется часами выжидать, пока запустится нужный «софт» или скомпилируется написанный код на собственном древнем ПК. Можно все «тяжелые обязанности» переложить на мощный офисный ПК или арендованный сервер.

Дешевизна

Удаленный доступ экономит деньги и тем, кто его использует, и тем, кто организует. Пользователи могут не тратить большие деньги на мощное оборудование, чтобы выполнять свою работу.

Работодателям же не придется обеспечивать сотрудников мощными ноутбуками, если те смогут подключиться к офисному ПК и использовать его в полную мощность через VPN.

Удобная среда для удаленной работы

Я отдельно отмечу, что тренд «удаленки» вряд ли пойдет на спад. Коронавирус не планирует отступать в ближайшее время да и другие вирусы не за горами. Иностранные компании приглашают специалистов из России и наоборот. Поэтому учиться и работать мы будет все больше удаленно (когда это технически и физически реализуемо, конечно).

Приложения, обеспечивающие удаленный доступ к компьютерам, заметно облегчают весь процесс, сохраняя за работниками офисное рабочее место со всеми его преимуществами. Включая повышенный уровень безопасности.

Безопасен ли удаленный доступ?

Безопасен. Разработчики программ для дистанционного управления системами по сети используют технологии, защищающие все передаваемые между устройствами данные.

Протокол VPN позволяет огородить шлюз, по которому сотрудник фирмы подключается к корпоративной сети с домашней Wi-Fi-сети. Так что у злоумышленников остается мало шансов украсть информацию «по пути» из офисного компьютера на домашний.

Для подключения нужны логин и пароль, которые есть только у сотрудника. Система не впустит чужака.

Лучшие приложения для удаленного управления компьютером

Наиболее популярные программы для дистанционного подключения к PC.

Протокол SSH

Самый распространенный метод взаимодействия с удаленными ПК и серверами. Secure Shell – протокол для подключения при помощи технологии туннелирования. Используя SSH, можно дистанционно передавать в другую систему команды через терминал. SSH популярен, потому что все команды, передаваемые в другую ОС, шифруются.

Secure Shell распространен среди системных администраторов, так как он прост в освоении, не нагружает ОС и не требует графической оболочки для полноценной работы с системой.

Взаимодействие осуществляется через утилиту, называемую SSH-клиентом. В macOS и Linux он встроен и запускается через базовый терминал. В Windows нужна программа наподобие PuTTY.

Microsoft Remote Desktop

Популярная графическая утилита для установки соединения между ПК на базе Windows и любым другим устройством (включая мобильные).

Дистанционный доступ к устройству осуществляется через графический интерфейс. Можно использовать мышь и привычные программы. Открыв MRD-клиент на весь экран, можно вообще забыть, что работа ведется не с другим устройством, которое может находиться в нескольких километрах от пользователя.

MRD, как и SSH, можно использовать на смартфонах. Правда, из-за необходимости взаимодействия с ОС через GUI процесс усложняется небольшими размерами гаджета и сенсорным экраном вместо привычных органов управления.

TeamViewer

Одна из старейших утилит для полноценного дистанционного управления компьютерами. Она давно стала неким стандартом как для личного использования, так и для оказания технической помощи в крупных компаниях.

Правда, в отличие от MRD и SSH, TV стоит денег. От 2300 рублей ежемесячно.

LogMeIn

Еще один платный аналог MRD, основной конкурент TeamViewer. Выполняет те же задачи, что и TV. Позволяет настроить безопасный туннель между своим устройством и офисным ПК, управлять программами на удаленном компьютере или оказывать поддержку клиентам.

Для этого есть две отдельные версии программы: LogMeIn Pro и LogMeIn Rescue. Каждую из них можно опробовать бесплатно в течение ограниченного тестового периода.

Apple Remote Desktop

Система удаленного подключения для устройств компании Apple. С помощью нее можно получить полный контроль над чужим компьютером Mac (по воле владельца, конечно). Функции здесь те же, что в TeamViewer или MRD.

Также программа годится для администрирования большого количества компьютеров. Можно отправлять на них файлы пачками, обновлять настройки сразу в нескольких системах.

Программа стоит 7500 рублей (разовая покупка без подписки) и доступна в Mac App Store.

Chrome Remote Desktop

Еще один бесплатный способ дистанционно управлять чужим ПК. Можно сделать это прямо через браузер Google Chrome, установив утилиту Chrome Remote Desktop.

Google использует веб-технологии для подключения и работы с удаленным компьютером. Каких-то продвинутых функций здесь нет, но базовый набор опций доступен. Можно запускать программы, контролировать мышь и т.п.

Также Google обещает полную безопасность и шифрование пользовательских данных. Программа распространяется бесплатно.

Это последняя утилита в списке. На этом и закончим обсуждение удаленного доступа. Теперь вы знаете, что он собой представляет, зачем может понадобиться и какие программы нужны, чтобы его настроить.

Источник