- Предотвращения заражения вредоносными программами

- Обновление программного обеспечения

- Охапься ссылок и вложений

- Следите за вредоносными или скомпрометирован веб-сайтов

- Пиратские материалы на скомпрометированных веб-сайтах

- Не прикрепляйте незнакомые съемные диски

- Использование учетной записи без администратора

- Другие советы по безопасности

- Решения для программного обеспечения

- Раньше, чем Windows 10 (не рекомендуется)

- Что делать с заражением вредоносных программ

- Информационная безопасность: пять способов защиты от кибератак

- Какие меры следует предпринять для обеспечения достаточной защиты?

- Самые частые проблемы, с которыми сталкиваются компании в области ИБ

Предотвращения заражения вредоносными программами

Авторы вредоносных программ всегда ищут новые способы заражения компьютеров. Следуйте советам ниже, чтобы оставаться защищенными и минимизировать угрозы для данных и учетных записей.

Обновление программного обеспечения

Эксплойты обычно используют уязвимости в популярных программах, таких как веб-браузеры, Java, Adobe Flash Player и Microsoft Office для заражения устройств. Программное обеспечение обновляет уязвимости исправлений, поэтому они больше не доступны для эксплойтов.

Чтобы поддерживать обновление программного обеспечения Корпорации Майкрософт, убедитесь, что автоматические обновления Майкрософт включены. Кроме того, обновление до последней версии Windows, чтобы воспользоваться множеством встроенных улучшений безопасности.

Охапься ссылок и вложений

Электронная почта и другие средства обмена сообщениями — это несколько наиболее распространенных способов заражения устройства. Вложения или ссылки в сообщениях могут открывать вредоносные программы напрямую или могут незаметно запускать скачивание. В некоторых сообщениях электронной почты указаны инструкции, позволяющие макросам или другому исполняемому контенту упростить заражение устройств вредоносными программами.

- Используйте службу электронной почты, которая обеспечивает защиту от вредоносных вложений, ссылок и оскорбительных отправителей. Microsoft Office 365 встроенное антивирусное программное обеспечение, защита ссылок и фильтрация нежелательной почты.

Дополнительные сведения см. в фишинге.

Следите за вредоносными или скомпрометирован веб-сайтов

Когда вы посещаете вредоносные или скомпрометированы сайты, ваше устройство может быть заражено вредоносными программами автоматически или вы можете получить обманным в загрузке и установке вредоносных программ. В качестве примера того, как некоторые из этих сайтов могут автоматически устанавливать вредоносные программы на посещаемые компьютеры, см. в примере эксплойтов и наборов эксплойтов.

Чтобы определить потенциально опасные веб-сайты, помните следующее:

Начальная часть (домен) веб-сайта должна представлять компанию, которая владеет сайтом, который вы посещаете. Проверьте домен на предмет опечаток. Например, вредоносные сайты обычно используют доменные имена, которые заменяют букву O на ноль (0) или буквы L и I с одним (1). Если в примере .com написан examp1e.com, сайт, который вы посещаете, является подозрительным.

Сайты, которые агрессивно открывают всплывающие узлы и отображают вводящие в заблуждение кнопки, часто обманывают пользователей принимать контент с помощью постоянных всплывающих или неправильных кнопок.

Чтобы блокировать вредоносные веб-сайты, используйте современный веб-браузер Microsoft Edge, который идентифицирует веб-сайты фишинга и вредоносных программ и проверяет загрузки на наличие вредоносных программ.

Если вы столкнулись с небезопасным сайтом, нажмите кнопку Больше [. ] > Отправить отзывы по Microsoft Edge. Вы также можете сообщать о небезопасных сайтах непосредственно в Корпорацию Майкрософт.

Пиратские материалы на скомпрометированных веб-сайтах

Использование пиратского контента не только незаконно, но и может подвергать ваше устройство вредоносным программам. Сайты, предлагающие пиратское программное обеспечение и средства массовой информации, также часто используются для распространения вредоносных программ при посещении сайта. Иногда пиратское программное обеспечение в комплекте с вредоносными программами и другими нежелательными программами при скачии, в том числе навязчивыми плагинами браузера и adware.

Пользователи открыто не обсуждают посещения этих сайтов, поэтому любые нежелательные впечатления, скорее всего, останутся неохваченными.

Чтобы оставаться в безопасности, скачайте фильмы, музыку и приложения с официальных веб-сайтов или магазинов издателя. Рассмотрите возможность запуска упрощенной ОС, например Windows 10 Pro SKU S Mode,которая гарантирует установку только Windows магазина.

Не прикрепляйте незнакомые съемные диски

Некоторые типы вредоносных программ распространяются путем копирования на usb-накопители или другие съемные диски. Есть злоумышленники, которые намеренно готовят и распространяют зараженные диски, оставляя их в общественных местах для ничего не подозревающих людей.

Используйте только съемные диски, с которые вы знакомы или которые приходят из надежного источника. Если диск был использован на общедоступных устройствах, например компьютерах в кафе или библиотеке, перед использованием диска убедитесь, что на компьютере работает антивирусное программное обеспечение. Избегайте открытия незнакомых файлов, которые находятся на подозрительных дисках, Office и PDF-документах и исполняемых файлах.

Использование учетной записи без администратора

Во время запуска, непреднамеренно или автоматически, большинство вредоносных программ запускаются в тех же привилегиях, что и активный пользователь. Это означает, что, ограничив привилегии учетной записи, можно предотвратить внесение вредоносными программами последующих изменений на любые устройства.

По умолчанию Windows использует управление учетной записью пользователя (UAC) для автоматического, гранулированного управления привилегиями, временно ограничивает привилегии и побуждает активного пользователя каждый раз, когда приложение пытается внести потенциально последующие изменения в систему. Хотя UAC помогает ограничить привилегии пользователей администратора, пользователи могут переопрестить это ограничение при запросе. В результате пользователю администратора довольно легко непреднамеренно разрешить запуск вредоносных программ.

Для обеспечения того, чтобы повседневные действия не привели к заражению вредоносными программами и другим потенциально катастрофическим изменениям, рекомендуется использовать учетную запись без администратора для регулярного использования. С помощью учетной записи без администратора можно предотвратить установку несанкционированных приложений и предотвратить непреднамеренное изменение параметров системы. Избегайте просмотра веб-страницы или проверки электронной почты с помощью учетной записи с привилегиями администратора.

При необходимости войдите в систему в качестве администратора для установки приложений или внесения изменений конфигурации, которые требуют привилегий администратора.

Другие советы по безопасности

Чтобы обеспечить защиту данных от вредоносных программ и других угроз:

Файлы резервного копирования. Следуйте правилу 3-2-1: сделайте 3копии, храните как минимум в 2расположениях, не менее 1 автономной копии. Используйте OneDrive для надежных облачных копий, которые позволяют получать доступ к файлам с нескольких устройств и помогают восстанавливать поврежденные или потерянные файлы, в том числе файлы, заблокированные программой-вымогателями.

Будьте начеку при подключении к общедоступным точкам доступа, особенно к тем, которые не требуют проверки подлинности.

Используйте надежные пароли и внося многофакторную проверку подлинности.

Не используйте ненарушимые устройства для входа в учетные записи электронной почты, социальных сетей и корпоративных учетных записей.

Избегайте скачивания или запуска старых приложений. Некоторые из этих приложений могут иметь уязвимости. Кроме того, старые форматы файлов Office 2003 г. (.doc, pps и .xls) позволяют макросы или запускаться. Это может быть риском для безопасности.

Решения для программного обеспечения

Корпорация Майкрософт предоставляет комплексные возможности безопасности, которые помогают защититься от угроз. Рекомендуем:

Автоматические обновления Корпорации Майкрософт обновляют программное обеспечение для получения последних средств защиты.

Контролируемый доступ к папкам останавливает вымогателей в своих треках, предотвращая несанкционированный доступ к важным файлам. Управляемый доступ к папкам блокирует папки, позволяя доступ к файлам только уполномоченным приложениям. Несанкционированные приложения, включая программы-вымогателей и другие вредоносные исполняемые файлы, DLLs и скрипты, не имеют доступа.

Microsoft Edge браузер защищает от угроз, таких как вымогателей, не мешая запускать наборы эксплойтов. Используя Защитник Windows SmartScreen, Microsoft Edgeблокирует доступ к вредоносным веб-сайтам.

Microsoft Exchange Online защита (EOP) обеспечивает надежность и защиту корпоративного класса от нежелательной почты и вредоносных программ, сохраняя при этом доступ к электронной почте во время и после чрезвычайных ситуаций.

средство проверки безопасности (Майкрософт) помогает удалить вредоносное программное обеспечение с компьютеров. ПРИМЕЧАНИЕ. Этот инструмент не заменяет антивирусный продукт.

Microsoft 365 включает Office 365, Windows 10 и Enterprise Mobility + Security. Эти ресурсы обеспечивают производительность, обеспечивая интеллектуальную безопасность пользователей, устройств и данных.

Microsoft Defender для Office 365 включает возможности машинного обучения, блокируют опасные сообщения электронной почты, в том числе миллионы сообщений электронной почты с скачивателями программ-вымогателей.

OneDrive для бизнеса архивировать файлы, которые затем можно использовать для восстановления файлов в случае заражения.

Microsoft Defender для конечной точки предоставляет всестороннюю конечную защиту, обнаружение и реагирование, чтобы предотвратить вымогателей. В случае нарушения Microsoft Defender for Endpoint оповещает группы по операциям безопасности о подозрительных действиях и автоматически пытается устранить проблему. Это включает оповещения о подозрительных командах PowerShell, подключение к веб-сайту TOR, запуск самокопируемых копий и удаление томовых теневых копий. Бесплатно попробуйте Microsoft Defender для конечной точки.

Windows Hello для бизнеса заменяет пароли на надежные двух факторов проверки подлинности на устройствах. Для проверки подлинности в этом случае используется новый тип учетных данных пользователей, привязанных к устройству и основанных на биометрических данных или PIN-коде. Он позволяет пользователю проверить подлинность в active Directory или Azure Active Directory учетной записи.

Раньше, чем Windows 10 (не рекомендуется)

- Microsoft Security Essentials в режиме реального времени обеспечивает защиту для домашнего или малого бизнеса, которое обеспечивает защиту от вирусов, программ-шпионов и других вредоносных программ.

Что делать с заражением вредоносных программ

Возможности антивируса Microsoft Defender для конечной точки помогают снизить вероятность заражения и автоматически устраняют обнаруженные угрозы.

В случае неудачного удаления угроз прочитайте о устранении неполадок с обнаружением и удалением вредоносных программ.

Источник

Информационная безопасность: пять способов защиты от кибератак

До наступления нового тысячелетия наиболее частыми угрозами в сфере информационных технологий являлись вирусы, простые вредоносные коды. Для необходимой защиты против стандартных кибератак достаточно было установить антивирусную программу на основе сигнатурного метода обнаружения. Сегодняшние атаки на информационные системы компании являются куда более сложными и требуют специальных слоев защиты, в частности для ключевых инфраструктур. Наш эксперт по безопасности Анья Дёрнер подготовила обзор пяти способов для защиты от кибератак.

Текущая версия отчета компании Symantec об угрозах безопасности в Интернете демонстрирует, что взломщики тщательно выбирают своих жертв. В частности, под удар попадают крупные и средние предприятия. Индустрия безопасности говорит о целенаправленных устойчивых угрозах Advanced Persistent Threat (APT). В отчете компании Symantec говорится о том, что прежде чем совершить атаку, взломщики собирают подробную информацию о компании. Их целью является получение информации о структуре компании, о том, какие сотрудники имеют наиболее широкий доступ к системам, какие сайты сотрудники ежедневно используют для получения информации и т.д.

Достаточно только взглянуть на пример атаки сообщества Dragonfly для того, чтобы понять, как может выглядеть целенаправленная кибератака:

Атака Dragonfly в качестве примера АРТ

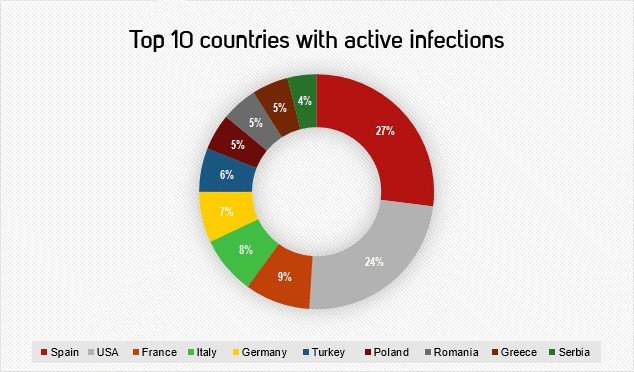

Из диаграммы видно как разворачивалась вся кампания атаки Dragonfly. С 2013 года этой атаке подвергались энергетические компании в следующих странах:

Dragonfly: Западные энергетические компании находятся под угрозой саботажа

Dragonfly – это сообщество хакеров, которое предполительно расположено в восточной Европе. Изначально данное сообщество концентрировало свое внимание на авиакомпаниях и военно-промышленных компаниях, затем с 2013 года они переключились на промышленные предприятия в области энергетики. Так, сообщество Dragonfly действовало достаточно профессионально, поражая программное обеспечение, используемое в системах промышленного контроля, с помощью троянской программы. Информационная среда энергетических компаний поражалась при обновлении ПО (на диаграмме показаны зеленым цветом), что давало хакерам беспрепятственный доступ к сетям. Эта хакерская группа также совершала другие кибератаки. Сначала, в качестве своей цели они выбирали определенных сотрудников компании, отсылая им фишинговые электронные письма (на диаграмме показаны синим), и в то же время заражали часто посещаемые сайты (на диаграмме показаны красным) с помощью вредоносного кода. Сообщество Dragonfly успешно использует вредоносные коды для экспорта системной информации, копирования документов, просмотра адресов в Outlook или данных конфигурации соединений VPN. В отчете компании Symantec о безопасности говорится, что затем такие данные зашифровываются и отсылаются на командный сервер хакеров.

Без сомнения, хакерам удалось не только получить всю информацию, они также смогли внедрить свой программный код в ПО системы управления, тем самым контролируя технические системы. Наихудшим сценарием могло бы быть существенное нарушение энергоснабжения в стране.

Из приведенного примера четко видно, что целенаправленная кибератака может длиться в течение нескольких месяцев, а иногда даже лет, и она может включать в себя широкий спектр различных каналов атаки. Смогут ли компании сегодня обнаружить угрозы такого рода и оценить риск для своей деятельности только на основе обычного программного обеспечения безопасности?

Полагаясь на наш опыт, мы можем сказать, что ответом на данный вопрос будет «нет».

Исследование, проведенное Ассоциацией аудита и контроля информационных систем (ISACA), показывает, что 33 % компаний не уверены в том, что они должным образом защищены от кибератак или в состоянии адекватно реагировать на них. Защита от этих разносторонних угроз требует многоуровневого решения и интеллектуальной системы безопасности.

Какие меры следует предпринять для обеспечения достаточной защиты?

Пять способов защиты от кибератак

Шаг 1: Предотвращение

Компании должны снять свои шоры и подготовиться к настоящей чрезвычайной ситуации: подготовить стратегии и планы действия в чрезвычайных ситуациях, а также узнать свои уязвимые места.

Шаг 2: Введение защитных мер

Хорошо охраняемое рабочее место является наилучшим способом для защиты от кибератак. Так, множество различных механизмов защиты должны гарантировать, что угрозы даже не смогут проникнуть в информационную сеть. С увеличением частоты нападений, эта концепция дополняется скоординированной настройкой безопасности, в которой множество решений объединяются и делятся контекстной информацией. Это может ускорить обнаружение и автоматизировать реагирование.

Шаг 3: Обнаружение

На сегодняшний день уже существует большое количество различных методов идентификации вредоносных программ. Необходимо воспользоваться современными знаниями, чтобы создать обоснованное решение о том, какая стратегия будет лучше всего подходить для развертывания.

Шаг 4: Реагирование

При поражении сети вредоносные программы необходимо удалить полностью без каких-либо остаточных следов. В этом случае нужно гарантировать безопасность рабочего места. Для предотвращения подобных случаев в будущем, крайне важно определить, когда и каким образом вредоносный код смог получить доступ к сети.

Шаг 5: Восстановление

После очистки системы следует использовать подходящее ПО резервного копирования для восстановления данных.

Самые частые проблемы, с которыми сталкиваются компании в области ИБ

Многие компании сталкиваются с такими же проблемами, какие показаны на диаграмме:

По данным института Ponemon: глобальное изучение затрат и инвестиций в области информационной безопасности в 2015 году.

На сегодняшний день существует много возможностей для обеспечения достаточной информационной безопасности ИТ-среды. Для этого компаниям достаточно найти подходящих экспертов в области информационной безопасности и воспользоваться подходящими именно для данной компании решениями.

Источник