- Информационная безопасность: пять способов защиты от кибератак

- Какие меры следует предпринять для обеспечения достаточной защиты?

- Самые частые проблемы, с которыми сталкиваются компании в области ИБ

- Кибербезопасность: рекомендации по защите от хакерских атак

- 5 азов кибербезопасности: как защитить себя от хакерских атак

- Будьте осторожны при выборе сети

- Пароль должен быть надежным

- Не переходите по незнакомым ссылкам

- Будьте бдительны и осторожны в интернете

- Всегда используйте последние версии программного обеспечения

Информационная безопасность: пять способов защиты от кибератак

До наступления нового тысячелетия наиболее частыми угрозами в сфере информационных технологий являлись вирусы, простые вредоносные коды. Для необходимой защиты против стандартных кибератак достаточно было установить антивирусную программу на основе сигнатурного метода обнаружения. Сегодняшние атаки на информационные системы компании являются куда более сложными и требуют специальных слоев защиты, в частности для ключевых инфраструктур. Наш эксперт по безопасности Анья Дёрнер подготовила обзор пяти способов для защиты от кибератак.

Текущая версия отчета компании Symantec об угрозах безопасности в Интернете демонстрирует, что взломщики тщательно выбирают своих жертв. В частности, под удар попадают крупные и средние предприятия. Индустрия безопасности говорит о целенаправленных устойчивых угрозах Advanced Persistent Threat (APT). В отчете компании Symantec говорится о том, что прежде чем совершить атаку, взломщики собирают подробную информацию о компании. Их целью является получение информации о структуре компании, о том, какие сотрудники имеют наиболее широкий доступ к системам, какие сайты сотрудники ежедневно используют для получения информации и т.д.

Достаточно только взглянуть на пример атаки сообщества Dragonfly для того, чтобы понять, как может выглядеть целенаправленная кибератака:

Атака Dragonfly в качестве примера АРТ

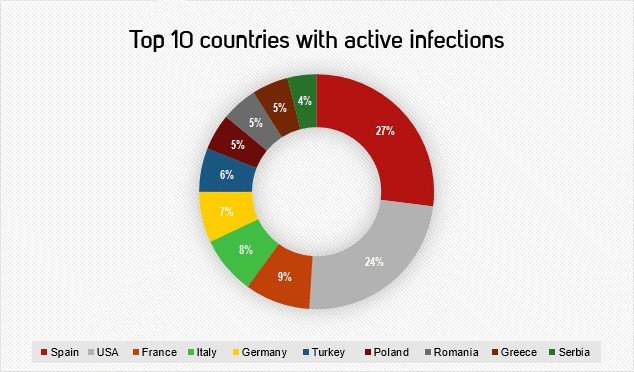

Из диаграммы видно как разворачивалась вся кампания атаки Dragonfly. С 2013 года этой атаке подвергались энергетические компании в следующих странах:

Dragonfly: Западные энергетические компании находятся под угрозой саботажа

Dragonfly – это сообщество хакеров, которое предполительно расположено в восточной Европе. Изначально данное сообщество концентрировало свое внимание на авиакомпаниях и военно-промышленных компаниях, затем с 2013 года они переключились на промышленные предприятия в области энергетики. Так, сообщество Dragonfly действовало достаточно профессионально, поражая программное обеспечение, используемое в системах промышленного контроля, с помощью троянской программы. Информационная среда энергетических компаний поражалась при обновлении ПО (на диаграмме показаны зеленым цветом), что давало хакерам беспрепятственный доступ к сетям. Эта хакерская группа также совершала другие кибератаки. Сначала, в качестве своей цели они выбирали определенных сотрудников компании, отсылая им фишинговые электронные письма (на диаграмме показаны синим), и в то же время заражали часто посещаемые сайты (на диаграмме показаны красным) с помощью вредоносного кода. Сообщество Dragonfly успешно использует вредоносные коды для экспорта системной информации, копирования документов, просмотра адресов в Outlook или данных конфигурации соединений VPN. В отчете компании Symantec о безопасности говорится, что затем такие данные зашифровываются и отсылаются на командный сервер хакеров.

Без сомнения, хакерам удалось не только получить всю информацию, они также смогли внедрить свой программный код в ПО системы управления, тем самым контролируя технические системы. Наихудшим сценарием могло бы быть существенное нарушение энергоснабжения в стране.

Из приведенного примера четко видно, что целенаправленная кибератака может длиться в течение нескольких месяцев, а иногда даже лет, и она может включать в себя широкий спектр различных каналов атаки. Смогут ли компании сегодня обнаружить угрозы такого рода и оценить риск для своей деятельности только на основе обычного программного обеспечения безопасности?

Полагаясь на наш опыт, мы можем сказать, что ответом на данный вопрос будет «нет».

Исследование, проведенное Ассоциацией аудита и контроля информационных систем (ISACA), показывает, что 33 % компаний не уверены в том, что они должным образом защищены от кибератак или в состоянии адекватно реагировать на них. Защита от этих разносторонних угроз требует многоуровневого решения и интеллектуальной системы безопасности.

Какие меры следует предпринять для обеспечения достаточной защиты?

Пять способов защиты от кибератак

Шаг 1: Предотвращение

Компании должны снять свои шоры и подготовиться к настоящей чрезвычайной ситуации: подготовить стратегии и планы действия в чрезвычайных ситуациях, а также узнать свои уязвимые места.

Шаг 2: Введение защитных мер

Хорошо охраняемое рабочее место является наилучшим способом для защиты от кибератак. Так, множество различных механизмов защиты должны гарантировать, что угрозы даже не смогут проникнуть в информационную сеть. С увеличением частоты нападений, эта концепция дополняется скоординированной настройкой безопасности, в которой множество решений объединяются и делятся контекстной информацией. Это может ускорить обнаружение и автоматизировать реагирование.

Шаг 3: Обнаружение

На сегодняшний день уже существует большое количество различных методов идентификации вредоносных программ. Необходимо воспользоваться современными знаниями, чтобы создать обоснованное решение о том, какая стратегия будет лучше всего подходить для развертывания.

Шаг 4: Реагирование

При поражении сети вредоносные программы необходимо удалить полностью без каких-либо остаточных следов. В этом случае нужно гарантировать безопасность рабочего места. Для предотвращения подобных случаев в будущем, крайне важно определить, когда и каким образом вредоносный код смог получить доступ к сети.

Шаг 5: Восстановление

После очистки системы следует использовать подходящее ПО резервного копирования для восстановления данных.

Самые частые проблемы, с которыми сталкиваются компании в области ИБ

Многие компании сталкиваются с такими же проблемами, какие показаны на диаграмме:

По данным института Ponemon: глобальное изучение затрат и инвестиций в области информационной безопасности в 2015 году.

На сегодняшний день существует много возможностей для обеспечения достаточной информационной безопасности ИТ-среды. Для этого компаниям достаточно найти подходящих экспертов в области информационной безопасности и воспользоваться подходящими именно для данной компании решениями.

Источник

Кибербезопасность: рекомендации по защите от хакерских атак

Абсолютно всякий компьютерный гаджет, независимо от уровня его технологичности и года выпуска, способен поймать вредоносный вирус мгновенно – для этого пользователю достаточно войти на зараженный сайт или открыть опасное письмо. Хакеры, вычисляющие IP и взламывающие сервера ПК, пользуются тем, что люди вносят в сеть большой спектр персональных данных: от логинов и паролей до имени, адреса и телефонного номера.

Покушения на данные компьютерной сети в целях нарушения системы для получения доступа к структурам любого типа (государственного, юридического и частного) называют кибератаками, или хакерскими атаками. Результатом соответствующих действий злоумышленников становится присвоение конфиденциальной информации и замена изначальных данных фальшивыми.

Как можно избежать кибератак, какие способы защиты от данного бедствия существуют и как их применять на практике, пользователи разных категорий узнают, ознакомившись с материалом этой статьи.

Уберечь данные компаний различного масштаба от атак хакеров поможет несколько проверенных методов.

1. Применение эффективных технических средств защиты.

В их число входят системы, обеспечивающие централизованное управление обновлениями и патчами для применяемого программного обеспечения, систематизированная антивирусная защита с интегрированной средой для динамического мониторинга файлов и SIEM-решения, дающие возможность своевременно выявлять и устранять проблемы информационной безопасности. К этой же категории способов защиты относится использование автоматизированных средств анализа защищенности, межсетевых экранов, блокирующих доступ к приложениям и веб-ресурсам, и систем, отвечающих за углубленный анализ трафика сети.

2. Обеспечение защиты данных.

В данных целях стоит избегать хранения чувствительной информации в открытом доступе либо виде. Рекомендуется также регулярное создание резервных копий систем и хранение таких копий на выделенных серверах, которые отделены от сетевых элементов рабочей системы. Пользовательские привилегии по возможности желательно свести к минимуму (данный аспект касается и частных посетителей, и служб). Пароли, применяемые для доступа к разным сайтам, как и учетные записи, для входа на ресурсы, должны быть разными. Эффективный метод – применение двухфакторной аутентификации во всех возможных зонах.

3. Использование паролей высокой сложности.

Оптимальной является такая парольная политика, которая исключает факт применения кодов простых и коротких, минимальных по длине. Пароли следует регулярно менять – специалисты считают допустимым пределом срока действия пароля три месяца. От стандартных комбинаций при создании паролей лучше отказаться в пользу новых – оригинальных, более надежных.

4. Контроль безопасности систем.

Это совокупность мероприятий, включающая своевременное обновление применяемого ПО по мере выхода патчей, проверку осведомленности персонала и повышение его компетентности в вопросах информационной безопасности. Важно также отслеживать появление потенциально опасных ресурсов в зоне периметра сети, систематически проводить инвентаризацию ресурсов, отличающихся доступностью для интернет-подключения, и анализ их защищенности. В применяемом ПО следует устранять уязвимые места. Эффективность доказывает фильтрация трафика, проведение тестов на предмет проникновения во внутреннюю инфраструктуру, а также отслеживание числа запросов к ресурсу за определенный, короткий промежуток времени.

5. Забота о безопасности посетителей.

Клиентов необходимо осведомлять о требованиях информационной безопасности, систематически напоминать им правила безопасной работы в сети и разъяснять способы защиты от хакерства. Клиентура должна быть предупреждена о том, что введение учетных данных на подозрительных сайтах опасно, как и предоставление соответствующей информации по телефону или электронной переписке.

Можно выделить четыре базовых правила, которые помогут избежать атак хакеров: специалисты советуют не экономить на безопасности, активно защищать персональные данные, воздержаться от использования простых паролей и не забывать о бдительности.

Стоит взять на вооружение следующие рекомендации:

· делать выбор нужно в пользу лицензионного ПО и своевременно обновлять эту программу по мере того, как выходят патчи;

· следует пользоваться на всех гаджетах теми средствами антивирусной защиты, которые зарекомендовали себя эффективностью;

· для хранения файлов повышенной значимости целесообразно использовать не только жесткий диск ПК, но и съемные носители, внешние жесткие диски и облачную память;

· для выполнения повседневных опций в операционных системах применять учетные записи, лишенные администраторских привилегий;

· лучшей защитой email и многих других уязвимых мест системы будет двухфакторная аутентификация;

· оптимальный пароль – тот, который включает незначащие, хаотичные сочетания с буквами, цифрами и знаками в составе (считается, что минимальная длина безопасного парольного кода должна быть не менее 8 символов);

· для каждого ресурса – сайта, электронного почтового ящика, социальной сети и прочих порталов пароли должны быть разными, а менять их нужно три-четыре раза в год.

Вложения, которые приходят на электронную почту, следует обязательно проверять при помощи антивирусного ПО. Внимательным пользователю необходимо быть к ресурсам с некорректной сертификацией – соответствующие сайты для злоумышленников являются самыми доступными. Бдительность необходима при выполнении как онлайн-платежей, так и во время ввода персональных данных. Если браузер сигнализирует об опасности, на ссылку ресурса переходить нельзя, как и скачивать файлы с подозрительных сайтов.

Источник

5 азов кибербезопасности: как защитить себя от хакерских атак

Для хакеров представляют ценность не только аккаунты в социальных сетях и реквизиты банковских карт, но даже фотографии либо аудиозаписи в памяти устройства. С помощью ворованных учетных записей преступники рассылают спам или использовать их в мошеннических схемах. Кража финансовых данных может помочь злоумышленникам получить непосредственный доступ к вашим счетам. А личные фотографии — неплохой инструмент шантажа. Также известны случаи вымогательства денежных средств под угрозой гораздо больших штрафов за просмотр пиратских фильмов и прослушивание незаконно скачанной музыки. Существует пять простых правил, радикально повышающих безопасность каждого пользователя современных гаджетов.

Будьте осторожны при выборе сети

Использование публичных Wi-Fi сетей является серьезным риском. Для обеспечения максимальной совместимости со всеми возможными устройствами, такие хот-споты, зачастую, используют не самое продвинутое шифрование. Взлом ключа общедоступной Wi-Fi сети и перехват внутри нее трафика не является архисложной задачей, тем более что существуют полностью автоматические программные решения для этого. Также никогда нельзя подключаться к незащищенной сети.

Наши смартфоны постоянно обращаются к серверам социальных сетей, мессенджеров и электронной почты. Чаще всего эти соединения зашифрованы, однако используя ряд хитростей и уязвимостей можно выделить из общего потока пакетов нужные и декодировать их. Помимо этого, злоумышленники разработали множество механизмов подмены сетевых адресов — приложение на телефоне будет думать, что обращается на требуемый сервер и отправит учетные данные.

- Перед подключением к Wi-Fi сети в каком-либо заведении, не выбирайте ее наугад, обратитесь к сотрудникам и уточните имя (SSID). Мошенники могут разместить фальшивую сеть, которая похожа или вовсе имеет идентичное название.

- Лучше отключить поиск Wi-Fi сетей в фоновом режиме, а также все возможные сервисы обмена известными сетями с другими устройствами. Существуют способы узнать, какие точки доступа ищет ваш телефон и «подсунуть» ему требуемые.

- Идеальным вариантов будет установить VPN-клиент и подключиться либо к собственному серверу, либо к надежному платному. В этом случае вообще все соединения с вашего устройства будут идти по зашифрованному туннелю и перехватить их будет невозможно. Бесплатными VPN-сервисами пользоваться менее безопасно, так как чаще всего они зарабатывают на анализе трафика для рекламодателей.

Пароль должен быть надежным

Простой пароль, да еще и одинаковый для нескольких аккаунтов — просто мечта для любого киберпреступника. К сожалению, статистика показывает, что из года в год ситуация не улучшается и люди, прекрасно понимая все риски, продолжают использовать «QWERTY» или «ЙЦУКЕН». В большинстве случаев, мошенникам даже не приходится прибегать к сложным алгоритмам подбора: достаточно перебрать словарь типовых паролей. Придумывая учетные данные для своего аккаунта, стоит придерживаться следующих критериев:

- Длина — не менее 10 символов, лучше больше 12

- Состав — прописные и строчные буквы, цифры, специальные символы

- Срок — лучше менять пароль не реже чем раз в квартал

Надежный пароль необязательно сложен в запоминании. Это может быть акроним, хитрая фраза, понятная только вам или даже слово на выдуманном языке. Избежать использования одинаковых паролей для различных учетных записей практически невозможно — уж слишком большое их количество появилось сейчас у каждого. Однако всегда можно хотя бы разбить пароли по группам: несколько ключей, каждый на свою группу сайтов, электронных почтовых ящиков или социальных сетей. Если вы боитесь забыть пароль и больше никогда не войти в учетную запись, просто внесите несколько резервных контактов. Большинство ресурсов позволяют это сделать и впоследствии восстановить доступ при необходимости.

Существуют бесплатные и надежные программные решения для хранения базы паролей. Такие приложения позволяют помнить только один набор учетных данных, а все остальные вводить автоматически. Также отличной идеей будет использовать двухфакторную авторизацию — когда подтверждение входа в учетную запись осуществляется с помощью одноразового кода. Сервис может присылать его в СМС, на электронную почту или в виде Push-уведомления на экране смартфона. Многие социальные сети, сайты и мессенджеры позволяют отслеживать все активные сессии, а также сообщают, если произошел вход в аккаунт. Проверьте, поддерживает ли ваше любимое приложение такой функционал.

Не переходите по незнакомым ссылкам

Любопытство — не порок, но способно навредить. Новое письмо или сообщение в мессенджере, сопровождающееся интригующим текстом? Заманчивый диалог с привлекательным человеком, заканчивающийся предложением перейти в «более приятное место в сети»? А как насчет посмотреть девятый сезон «Игры престолов» онлайн, бесплатно, без регистрации и СМС? Лучше не делать этого, правда. Такие ссылки могут вести на сайт с вредоносным кодом, который атакует уязвимости в браузере. Или загрузит на устройство файл, который тоже захочется посмотреть, а в итоге получить «трояна».

Мошенники ловко подделывают электронные письма от банков, социальных сетей и государственных учреждений. Если не изучать такие документы внимательно, легко ошибиться. Ссылки, содержащиеся в подобных письмах, ведут к тому же — кража личных данных, заражение устройства или интеграция в ботнет. Последнее означает, что ваш компьютер или смартфон превратится в скрытого «зомби» и через него будет проходить поток информации, необходимой злоумышленникам для атаки на другие их цели.

Всегда стоит проверять, что именно написано в адресной строке браузера. Если в слове заменить всего одну букву, наш мозг при беглом взгляде не заметит ничего подозрительного. GoogIe.com вместо Google.com будет не только хуже искать информацию в сети, но и попробует своровать ваши данные. Джекпотом для мошенников станет ваша попытка войти в свою учетную запись на таком «липовом» сайте. Чаще всего киберпреступники подделывают веб-страницы банков и социальных сетей.

Будьте бдительны и осторожны в интернете

Как следует из предыдущего пункта, внимательность способна спасти от множества проблем. Не стоит бездумно доверять красиво и профессионально выглядящим сайтам свои персональные данные. Даже если формально ресурс не является мошенническим, он может на абсолютно законных основаниях передавать информацию о вас третьим лицам. Изучите пользовательское соглашение, договор оферты на предоставляемые услуги, а также все данные о юридическом лице, которое владеет веб-страницей. Если этих документов на сайте нет либо в них содержится информация о том, что ваши данные будут использованы в коммерческих целях, лучше уйти с этого ресурса. Предоставив такому сервису сведения о себе, вы, в лучшем случае, подпишетесь на рекламную рассылку или получите навязчивые звонки на телефон, а в худшем — даже можете потерять деньги.

Не размещайте в социальных сетях какую-либо подробную информацию о себе. Даже публикуя фотографии в открытом профиле Instagram можно ненароком сообщить злоумышленникам ценные данные. Это может быть не только финансовое положение, но и увлечения, история передвижений или социальные связи. В дальнейшем на основании этих сведений существует возможность построить схему для кражи паролей, денег и аккаунтов. Самая прибыльная и эффективная стратегия кибератак — социальная инженерия, а все сведения о человеке — ее ресурс. Большая часть взломов происходит не с помощью программных ошибок или подбора паролей, а за счет использования психологических особенностей людей, обладающих доступом к целевым данным.

Всегда используйте последние версии программного обеспечения

Современные программы невероятно сложны и постоянно совершенствуются. В приложениях постоянно обнаруживаются потенциальные уязвимости и ошибки, а задача разработчиков — оперативно их исправлять. В свою очередь, хакеры непрерывно ищут узкие места в программном обеспечении и создают механизмы атаки на них. С каждым новым обновлением наши любимые мессенджеры, социальные сети и банковские клиенты становятся не только функциональнее, но и безопаснее.

Регулярное обновление ПО — залог сохранности ваших персональных данных и финансов. Даже риск ухудшения работоспособности или неприятного изменения дизайна не стоит «угнанного» аккаунта в соцсети либо потери всех средств на счете. Аналогично работают и создатели операционных систем. Например, чтобы проверить актуальность подсистемы безопасности ОС Android, нужно зайти в настройки и найти пункт «О телефоне» или аналогичный. В нем должен быть подпункт «версии ПО», где присутствует строка вида «патч безопасности». Если он старше трех месяцев — стоит проверить обновления системы или обратиться к производителю. В крайнем случае, подобное устаревание операционной системы является серьезным поводом заменить гаджет, особенно когда он является основным телефоном и на нем установлены банковские приложения.

Источник