- Методы защиты от DDoS нападений

- Обнаружение DDoS нападения

- Реакция

- Отслеживаем источник атаки

- Ограничение допустимого предела (“rate limit”)

- Фильтрация черной дыры

- Предотвращение

- Интеллектуальная защита от DDoS-атак Layer 7

- Коротко о DDoS

- Как работают атаки Layer 7

- Меры противодействия

- Тестовая атака

- Наш взгляд на проблему

- Испытание огнем

- Установка

- Используемый сценарий

- Использование баунсера Cloudflare

- Что дальше?

- 7 лучших сервисов защиты от DDoS-атак для повышения безопасности

- Incapsula

- AKAMAI

- Cloudflare

- SUCURI

- Alibaba

- AWS Shield Advanced

Методы защиты от DDoS нападений

DDoS нападения – вызов Internet сообществу. В то время как существует большое количество программ для предотвращения DDoS атак, большинство из них не применимо для небольших сетей или провайдеров. В конечном счете, вы сами должны защитится от DDoS. Это значит, что вы должны четко знать, как реагировать на нападение — идентифицируя трафик, разрабатывая и осуществляя фильтры. Подготовка и планирование, безусловно, лучшие методы для того, чтобы смягчить будущие DDoS нападения.

Обнаружение DDoS нападения

Чтобы идентифицировать и изучить пакеты, мы должны анализировать сетевой трафик. Это можно сделать двумя различными методами в зависимости от того, где исследуется трафик. Первый метод может использоваться на машине, которая расположена в атакуемой сети. Tcpdump — популярный сниффер, который хорошо подойдет для наших целей. Анализ трафика в реальном масштабе времени невозможен на перегруженной сети, так что мы будем использовать опцию «-w», чтобы записать данные в файл. Затем, используя инструмент типа tcpdstat или tcptrace, мы проанализируем результаты. Результаты работы tcpdstat, на нашем tcpdump файле: Как видно, эти простые утилиты могут быстро помочь определить тип преобладающего трафика в сети. Они позволяют сэкономить много времени, анализируя и обрабатывая зафиксированные пакеты.

Для контроля входящего трафика может использоваться маршрутизатор. С помощью списков ограничения доступа, маршрутизатор может служить основным пакетным фильтром. Скорее всего он также служит шлюзом между вашей сетью и интернетом. Следующий пример от Cisco иллюстрирует очень простой способ использовать списки доступа, чтобы контролировать входящий трафик: Используя команду «show access-list», система покажет количество совпавших пакетов для каждого типа трафика: Результаты просты, но эффективны – обратите внимание на высокое число ICMP echo-reply пакетов. Подробная информация может быть собрана о подозреваемых пакетах, добавляя в конец команду «log-input» к специфическому правилу. Это правило будет регистрировать информацию о любом ICMP трафике: Маршрутизатор теперь более подробно регистрирует собранные данные (которые можно посмотреть используя «show log») о соответствующих пакетах. В пример ниже, файл регистрации показывает несколько пакетов, соответствующих правилу DENY ICMP: Обратите внимание на информацию, содержавшуюся в каждой строке: источник и адрес назначения, интерфейс и правило, которому оно соответствует. Этот тип детальной информации поможет определить нашу защиту.

Реакция

Отслеживаем источник атаки

Ограничение допустимого предела (“rate limit”)

Фильтрация черной дыры

Важно отметить, что адресная фильтрация — не лучший способ защиты против DDoS нападений. Даже если вы заблокировали нападение на своем маршрутизаторе или межсетевой защите – все еще большие порции входящего трафика могут затруднить прохождение законного трафика. Чтобы действительно облегчить эффект от DDoS нападения, трафик должен быть блокирован в вышестоящей цепочке – вероятно на устройстве, управляемом большим провайдером. Это означает, что многие из программ, которые утверждают, что предотвращают DDoS нападения, в конечном счете, бесполезны для маленьких сетей и их конечных пользователей. Кроме того, это означает, что предотвращение DDoS нападения, в некоторый момент, не зависит от нас. Это печальная правда, понятная любому, кто когда-либо имел дело с проблемой.

Предотвращение

Нужно включить команду «ip verify unicast reverse-path» (или не Cisco эквивалент) на входном интерфейсе подключения восходящего потока данных. Эта особенность удаляет поддельные пакеты, главную трудность в защите от DDoS нападений, прежде, чем они будут отправлены. Дополнительно, удостоверьтесь, что блокирован входящий трафик с исходными адресами из зарезервированных диапазонов (то есть, 192.168.0.0). Этот фильтр удалит пакеты, источники которых очевидно неправильны.

Входящие и исходящие методы фильтрации, также критичны для предотвращения DDoS нападений. Эти простые списки ограничения доступа, если внедрены всеми ISP провайдерами и большими сетями, могли бы устранить пересылку поддельных пакетов в общедоступный интернет, сокращая тем самым время, требуемое для розыска атакующего. Фильтры, помещенные в граничные маршрутизаторы, гарантируют, что входящий трафик не имеет исходного адреса, происходящего из частной сети и что еще более важно, что трафик на пересекающихся курсах действительно имеет адрес, происходящий из внутренней сети. RFC2267 — большой основа для таких методов фильтрации.

Наконец важно составить точный план мероприятий ПРЕЖДЕ чем, произошло нападение.

Источник

Интеллектуальная защита от DDoS-атак Layer 7

С распределенными атаками типа «отказ в обслуживании» (DDoS) в последние годы сталкивались компании практически из всех отраслей экономики. Они используются хакерами довольно давно, и чрезвычайно эффективно могут остановить работу публичных ресурсов компании. В результате — финансовый ущерб и репутационные риски, справиться с которыми может быть довольно сложно, особенно молодым компаниям. В этом посте мы поговорим о том, как защитить инфраструктуру компании от DDoS-атак с помощью CrowdSec и Cloudflare.

Коротко о DDoS

Концепция распределённой атаки на отказ в обслуживании до примитивного проста: целевой хост бомбардируют множеством запросов с разных IP-адресов. Вынужденный обрабатывать все эти запросы, хост выходит из строя, в результате чего сервисы, которые он предоставлял, становятся недоступными для обычных пользователей. За прекращение атаки обычно просят выкуп.

Основные типы DDoS-атак — Layer 3 и Layer 7. Они названы так в соответствии с уровнями сетевой модели OSI, на которых выполняются.

Layer 3 DDoS нацелен на сетевое оборудование и соединения. В ходе атаки создаётся огромный паразитный трафик, например, с помощью SYN-пакетов (syn-flood). Этот трафик забивает канал связи и блокирует прохождение легитимных пакетов. В настоящее время большинство крупных хостинг-провайдеров и дата-центров сегодня хорошо защищены от атак Layer 3 , поэтому в этом посте мы сосредоточимся на другой разновидности атак, противостоять которой несколько сложнее.

DDoS-атаки Layer 7 нацелены непосредственно на приложения, которые работают на сервере. Цель здесь — не отключить сеть, а добиться остановки приложения или даже сервера путём перегрузки его штатными прикладными запросами. Это приводит к нехватке ресурсов процессора, оперативной памяти или и того и другого и фактически останавливает работу.

Существует множество способов и инструментов для проведения такого рода атак и множество способов защиты. Сегодня мы сосредоточимся на защите от распределённых атак на отказ в обслуживании на уровне приложений (уровень 7), сокращенно L7 DDoS.

Как работают атаки Layer 7

Стандартной практикой для таких атак является отправка множества запросов с различных публичных IP-адресов. Например, для атаки на интернет-магазин это могут быть http/https-запросы, вызывающие интенсивную работу с базой данных — регистрация нового пользователя или поиск товаров.

Сложность в защите от таких атак состоит в том, чтобы отличить запрос обычного пользователя от вредоносного запроса. Если в распоряжении атакующего имеется достаточный пул IP-адресов, он может направлять с каждого из них буквально два-три запроса, после чего переходить к следующему. Это обеспечивает перегрузку целевого хоста, но делает невозможным блокировку атаки по IP-адресу.

Меры противодействия

Остановить такие атаки позволяет блокировка IP-адреса по геолокации или по автономной системе (AS). Если атаки в основном идут из стран X и Y или автономных систем M и N, их блокировка позволит частично решить проблему. Но запрет будет означать, что легитимные пользователи из этих стран и автономных систем не смогут получить доступ к сайту. Такой подход неприемлем, если речь идёт об обороне интернет-магазина или провайдера услуг, который доставляет товары и предоставляет услуги по всему миру.

Но не всё так плохо. Вместо блокировки по IP-адресам можно включить показ капчи. Это позволит легальным пользователям спокойно пройти проверку, а атакующие боты останутся снаружи.

Давайте посмотрим, как реализовать такую защиту с помощью CrowdSec.

Тестовая атака

В качестве цели для атаки мы запустили сервер t2.medium (2 ядра Xeon @2.4Ghz / 4Gb RAM) с Apache и MySQL под управлением WordPress с WooCommerce.

Для атаки мы использовали сторонний сервис для стресс-тестирования (проведения DoS/DDoS-атак). Запустив 20-минутную атаку Layer 7 с этой платформы, мы успели зафиксировать запросы с более тысячи разных IP-адресов, но уже через минуту или около того, сайт рухнул:

Утилизация процессора оставалась высокой в течение всей атаки:

При этом трафик постепенно снижается из-за недоступности сайта:

Во время атаки мы зафиксировали 70 тыс. HTTP-запросов с 1150 уникальных IP-адресов (достаточно хорошо распределенных по адресному пространству IPV4).

Наш взгляд на проблему

Мы предположили, что, как это часто бывает с «продвинутымии» DDoS-атаками Layer 7, увидим только один или два http-запроса на каждый атакующий IP-адрес и что нам нужно иметь возможность принимать решения на уровне страны или AS. И именно здесь в игру вступает баунсер Cloudflare в составе Crowdsec.

Cloudflare через свой API позволяет устанавливать правила, нацеленные не только на диапазоны IP, но и на AS и страны, что удобно для нашего случая, а в качестве дополнительных средств защиты в нём имеются капча и JavaScript-челлендж.

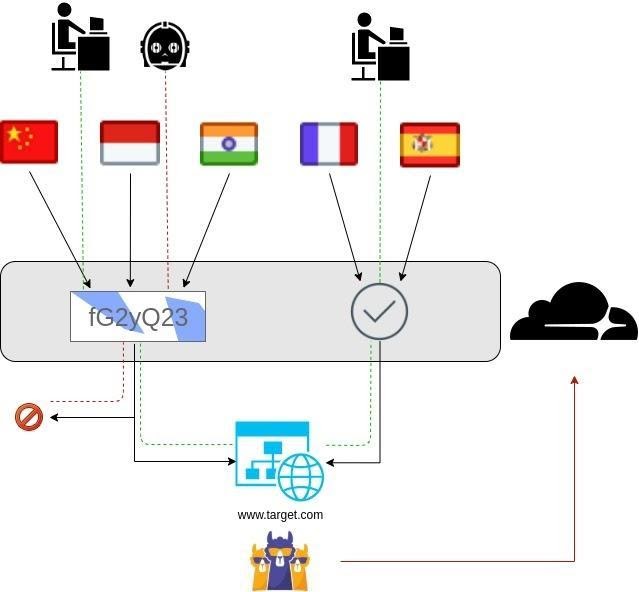

Вот чего мы хотели бы добиться (национальные флаги изображены произвольно и не имеют отношения к реальности):

Во время атаки Layer 7 для стран, откуда в основном идет атака, будет показываться капча (Китай, Индонезия и Индия в нашем примере), но легитимные пользователи оттуда всё равно попадут на сайт, в то время как пользователи из других стран (здесь — Франция и Испания) будут проходить без проверок.

Для достижения этой цели агент CrowdSec будет читать журналы Apache, обнаруживать источники атаки и выдавать решения, которые будет использовать баунсер Cloudflare, чтобы отправить Cloudflare команду блокировки атакующих.

Далее мы создали сценарий CrowdSec для обнаружения чрезмерного трафика из определенной страны, автономной системы или любого заданного IP/диапазона. Этот сценарий через API Cloudflare включает капчу для источника атаки — страны/AS/диапазона/IP.

Для корректной работы Apache должен быть настроен на работу с HTTP-заголовком X-forwarded-for, чтобы отображать реальные IP атакующих, а не адреса Cloudflare.

Испытание огнем

Установка

Мы установили CrowdSec на сервер прямо по документации вместе с баунсером Cloudflare. Для запуска CrowdSec не потребовалось никакой специальной настройки.

В панели Cloudаlare мы видим, что наши правила попадают точно в цель:

Что касается ресурсов, потребляемых машиной, результаты очень разные. В течение пяти минут после начала атаки ресурсы пришли в норму, причём две минуты из этих пяти ушли на применение правил Cloudflare; процессор и сеть также приходят в норму в течение пяти минут:

Вот короткое видео, показывающее, как выглядит атака и устранение последствий:

Используемый сценарий

Сам сценарий довольно прост и заключается в одновременном подсчёте количества IP-адресов, исходящих из одного и того же диапазона, страны или AS. Если это число достигнет порогового значения, мы включаем капчу на страну, диапазон или AS источника:

Вот сценарий, фильтрующий входящие http-запросы, не направленные на статические ресурсы:

События будут группироваться по странам-источникам с учётом отдельных IP-адресов, поскольку целью является подсчет количества уникальных IP-адресов, исходящих из страны в определенное время:

Мы будем разрешать 50 различных IP-адресов каждые 30 секунд:

Если сценарий срабатывает, он запускает исправление в отношении страны-источника.

Использование баунсера Cloudflare

После обнаружения источников атак мы можем задействовать функции Cloudflare для выборочной остановки атак: баунсер будет создавать и обновлять правила брандмауэра в Cloudflare через его API. Мы не хотим запрещать доступ легальным пользователям из заблокированных стран, поэтому можем установить правила, которые будут заставлять пользователей проходить только капчу.

Правило, сгенерированное баунсером, включает капчу для различных стран, IP и AS, эффективно блокируя ботов.

Что дальше?

Мы уже довольны первыми результатами, но это далеко не всё, что можно было сделать. В части дальнейшего совершенствования защиты мы определили для себя следующие направления:

сделать автоматическую настройку пороговых значений в сценариях для разных инфраструктур и разных компаний — это реализуется путем наблюдения за средним трафиком по странам в нормальных условиях;

подобрать более качественный сервис для проведения DDoS-атак Layer 7, поскольку тот, который мы использовали, крайне нестабилен: количество задействованных IP-адресов меняется, но не превышает 1200;

усовершенствовать текущие сценарии, чтобы они подходили не только для для блокировки потоковых атак Layer 7 , но и решали другие бизнес-кейсы, например, автоматизированный «пробив» банковских карт кардерами.

Теперь вы знаете, как легко смягчить DDoS-атаку прикладного уровня с помощью CrowdSec и Cloudflare. Попробуете сами?

Источник

7 лучших сервисов защиты от DDoS-атак для повышения безопасности

Нельзя допускать, чтобы DDoS-атаки угрожали вашим деловым операциям потерей репутации и финансовыми убытками. Воспользуйтесь облачными средствами защиты от DoS для предотвращения взлома.

По последним данным Incapsula, DDoS обходится бизнесу в 40000 долларов в час.

Следующие инструменты помогут вам рассчитать потери, вызванные DDoS:

- Cost of a DDoS attack от Akamai

- DDoS downtime cost calculator от Incapsula

- Calculate your DDoS attack cost от Neustar

DDoS-атаки непредсказуемы, а в последнее время еще и ужасно опасные. Мощность может быть в пределах от 300 до 500 Gbps.

Взломщики прибегают к разным методикам, чтобы нанести удар по вашему бизнесу, в том числе:

- фрагментация UDP-пакетов;

- DNS, NTP, UDP, SYN, SSPD, ACK-флуд;

- CharGEN-атака;

- аномалии TCP.

Так что нужно защищаться не только от DDoS-атак на седьмом уровне, а обеспечивать защиту на всех уровнях.

Согласно последнему отчету о безопасности AKAMAI, большинство DDoS-атак производятся из Китая.

Давайте рассмотрим облачные решения для малого и среднего бизнеса, с помощью которых можно подключить защиту от DDoS-атак за считанные минуты.

Incapsula

Incapsula предлагает комплексную защиту и ограждает от любых видов DDoS-атак на 3, 4 и 7 уровнях, таких как:

- TCP SYN+ACK, FIN, RESET, ACK, ACK+PSH, фрагментация;

- UDP;

- Slowloris;

- спуфинг;

- ICMP;

- IGCP;

- HTTP-флуд, запуск большого числа одновременных соединений, DNS-флуд;

- брутфорс;

- NXDomain;

- Ping of death;

- и другие…

Защита может осуществляться в постоянном режиме или включаться вручную для поиска и устранения угроз. Сеть Incapsula состоит из 32 дата-центров с общей пропускной способностью более 3 Tbps.

Доступна пробная версия Incapsula пакетов Business и Enterprise, в которые входит защита от DDoS-атак, а также глобальные CDN, SSL, WAF и не только.

Советую попробовать Incapsula для защиты вашего бизнеса на всех уровнях (веб-сайт, инфраструктура и DNS).

Если вы стали жертвой атаки и нуждаетесь в экстренной поддержке, можно связаться с группой поддержки Under Attack.

AKAMAI

AKAMAI занимает ведущее положение на рынке в отношении услуг безопасности и CDN. Совсем недавно AKAMAI поставила рекорд, отразив атаку мощностью 620 Gbps.

KONA DDoS Defender от AKAMAI ограждает от DoS/DDoS-атак на периферию сети.

KONA создана на основе интеллектуальной платформы AKAMAI для защиты веб-сайтов, а реагирует на атаки глобальный центр безопасности, работающий круглосуточно.

Это облачное решение предохраняет от всех известных видов атак, в том числе с шифрованием трафика. AKAMAI широко представлен по всему миру: всего у AKAMAI более 1300 площадок в более чем 100 странах.

AKAMAI защищает инфраструктуру всего дата-центра при помощи Prolexic Routed или Prolexic Connect.

Cloudflare

Cloudflare предоставляет базовую защиту от DDoS-атак в пакетах FREE и PRO. Однако для расширенной защиты от DDoS-атак (на уровнях 3, 4 и 7) нужно покупать пакет Business или Enterprise.

Стоимость услуг Cloudflare фиксированная, а это значит, что с какой бы масштабной атакой вы не столкнулись, платить вы будете одинаковую сумму каждый месяц.

Cloudflare доверяют такие известные компании как Nasdaq, DigitalOcean, Cisco, Salesforce, Udacity и др.

Сеть CloudFlare доступна в 102 дата-центрах общей пропускной способностью более 10 Tbps, то есть она справится с любыми видами DDoS-атак, в том числе:

- на уровнях 3, 4 и 7;

- DNS amplification;

- DNS reflection;

- SMURF;

- ACK.

Если вы подвергаетесь DDoS-атаке, то можно обратиться в круглосуточную горячую линию Cloudflare.

SUCURI

SUCURI — специализированное облачное решение для защиты самых разных сайтов, в том числе WordPress, Joomla, Drupal, Magento, Microsoft.Net и др.

Защита от DDoS-атак включена в пакет антивируса и файрвола. В случае если вам нужна комплексная защита сайта, то в таком случае вам подойдет Website Antivirus, который оберегает от угроз в сети, в том числе от DDoS-атак, а также включает следующие услуги:

- выявление и удаление вредоносного кода;

- контроль безопасности;

- оптимизация скорости;

- защита от брутфорса;

- защита от уязвимости нулевого дня;

- защита от нежелательных ботов.

SUCURI выявляет и блокирует атаки 3,4 и 7 уровня. Стоимость обслуживания начинается от 19,88 долларов в месяц.

Alibaba

Anti-DDoS Pro от Alibaba поможет в защите от DDoS-атак. Anti-DDoS Pro отражает мощные атаки до 2 Tbps и поддерживает протоколы TCP/UDP/HTTP/HTTPS.

Anti-DDoS можно использовать не только в случае размещения на Alibaba, но и для AWS, Azure, Google Cloud и пр.

Myra DDoS protection — полностью автоматизированное решение для веб-сайтов, DNS-серверов, веб-приложений и инфраструктуры. Оно полностью совместимо со всеми видами CMS и системами электронной торговли.

MYRA размещается в Германии, так что данные обрабатываются в соответствии с федеральным законом Германии о защите данных.

AWS Shield Advanced

Инструмент для предупреждения DDoS-атак Shield от AWS доступен на всех приложениях AWS бесплатно.

Тем не менее, если вы хотите обеспечить сеть расширенной защитой, защитить транспортный и прикладной уровень, то можно подписаться на Shield Advanced.

У Shield Advanced есть целый ряд преимуществ по сравнению со стандартной версией Shield, таких как:

- выявление – проверка сетевого потока и отслеживание трафика на прикладном уровне;

- защита от атак – передовая автоматическая защита от крупномасштабных атак, включающая блокировку вредоносного трафика;

- поддержка – круглосуточная команда поддержки при DDoS-атаках;

- анализ – проведение анализа после атаки.

Чтобы узнать больше о AWS Shield, прочитайте FAQ.

Описанные выше облачные решения подойдут блоггерам, электронным магазинам, малому и среднему бизнесу. В случае, если вам требуется корпоративная защита или защита дата-центра, то рекомендую обратить внимание на следующие сервисы:

Подберите себе хостинг или виртуальный сервер и не попадайте под DDoS-атаки.

Источник