Мобильные угрозы и методы борьбы с ними

В статье приводятся описание и примеры распространенных мобильных угроз, имеющиеся на рынке средства защиты, а также эффективные личные тактики для снижения рисков компрометации мобильных устройств.

Автор: Михайлова Анна, Angara Technologies Group.

Аннотация

За последние десятилетия функциональные возможности мобильных устройств значительно выросли: в работе с корпоративными и личными документами мобильные устройства уже не отстают от возможностей персонального компьютера (ПК). Компактность и удобство гаджетов привела к тому, что современный человек, практически, не расстается со своими мобильными устройствами, которые превратились в незаменимого помощника и в источник уникальной личной информации. Эти факторы закономерно привели к росту количества мобильного вредоносного ПО (далее – «ВПО»), усложнению векторов атак и каналов утечки информации.

В статье приводятся описание и примеры распространенных мобильных угроз, имеющиеся на рынке средства защиты, а также эффективные личные тактики для снижения рисков компрометации мобильных устройств.

Обзор мобильных угроз

Рынок вирусов для мобильных устройств вырос и усложнился. Мобильным устройствам угрожают уже не только относительно безобидные трояны-кликеры, но и полноценные вирусы и шпионское ПО. Большинство вирусных исследовательских компаний выделяют следующие виды угроз:

Adware и кликеры. Иногда для данного вида угроз используется термин «Madware» (Mobile Adware). Основная цель этого класса ВПО – показ пользователю нерелевантной рекламы и генерирование искусственных переходов на сайты рекламодателей. С помощью «Madware» злоумышленники зарабатывают «клики» и демонстрируют оплачивающим их компаниям иллюзию интереса пользователей.

Spyware – ПО, осуществляющее кражу персональных данных или слежку за своим носителем. Фактически, мобильное устройство может превратиться в полноценный «жучок», передавая злоумышленникам данные о сетевой активности, геолокации, истории перемещений, а также фото и видеоинформацию, данные о покупках, кредитных картах и др.

Дроппер – ВПО, целью которого является скачивание другого вредоносного ПО.

Вирус – ПО, которое наносит явный вред, например, выводит из строя конкретное приложение или одну из функций устройства.

Бот – агент бот-сетей, ВПО, которое по команде C&C-сервера осуществляет требуемую злоумышленнику сетевую активность.

Мобильные устройства также подвержены и традиционным атакам (например, DNS Hijacking, E-mail Phishing), так как используют те же базовые пользовательские сервисы, что и персональные ПК.

Вирусные эпидемии на мобильных устройствах затрагивают от нескольких сотен до миллионов устройств. Статистика исследователей компании Positive Technologies уравнивает риски ОС Android и ОС iOS, несмотря на строгую политику Apple в части обеспечения информационной безопасности (https://www.ptsecurity.com/ww-en/analytics/mobile-application-security-threats-and-vulnerabilities-2019/).

Рассмотрим примеры наиболее известного мобильного ВПО: «Агент Смит», Culprit, SockPuppet или Unc0ver, Ztorg, Monokle.

Заподозрить заражение «Агентом Смитом» можно по заметному увеличению показа нерелевантной рекламы. Пока это единственное зафиксированное вредоносное действие этого ВПО, хотя, технически, оно имеет огромный вредоносный потенциал. Масштаб заражения Агентом Смитом – 25 млн. устройств, преимущественно, в Азии. Поведение ВПО частично напоминает работу таких вирусов, как Gooligan, Hummingbad, CopyCat. «Агент Смит» действует следующим образом:

Пользователь скачивает дроппер в составе зараженного приложения (бесплатной игры или приложения с возрастным цензом).

Дроппер проверяет наличие на мобильном устройстве популярных приложений, таких как WhatsApp, MXplayer, ShareIt.

Дроппер скачивает и распаковывает архив, который превращается в APK-файл, при необходимости, обновляет и заменяет легитимное популярное приложение на зараженный вариант.

Culprit – ВПО под ОС Android, представляющее собой встроенный в видеофайл код, эксплуатирующий уязвимость CVE-2019-2107 в ОС Android 7.0 до 9.0 (Nougat, Oreo, Pie). Достаточно открыть видеофайл, полученный в фишинговом MMS или сообщении из мессенджера, и ВПО получает полные права в системе.

SockPuppet или Unc0ver – ВПО, позволяющее получить злоумышленнику права суперпользователя для систем iOS и MacOS (Jailbreak). ВПО скачивается в составе зараженного приложения, которое определенный промежуток времени было доступно даже в официальном магазине Apple. ВПО регулярно обновляется и эксплуатирует уязвимость CVE-2019-8605, которая наследуется новыми версиями iOS. В версиях iOS 12.2 и 12.3 уязвимость была закрыта, после чего вновь появилась в версии 12.4 и была пропатчена в версии 12.4.1.

Старый троян Ztorg под ОС Android после установки собирает сведения о системе и устройстве, отправляет их на командный сервер, откуда приходят файлы, позволяющие получить на устройстве права суперпользователя (Jailbreak). ВПО распространяется через зараженные приложения и рекламные баннеры.

Monokle под ОС Android и iOS – троян, позволяющий вести полноценный шпионаж за жертвой: записывать нажатия клавиатуры, фотографии и видео, получать историю интернет-перемещений, приложений социальных сетей и мессенджеров, вплоть до записи экрана в момент ввода пароля. Троян снабжен рядом эксплойтов для реализации необходимых прав в системе, распространяется, предположительно, с помощью фишинга и зараженных приложений. Первые версии ВПО появились под ОС Android, но уже появились версии для устройств Apple.

Источники угроз

На основе анализа описанных примеров мобильного ВПО, а также каналов проникновения других образцов ВПО можно выделить следующие основные пути компрометации устройства:

Установка пакета приложений APK из неофициальных маркетов.

Установка зараженного приложения из официального магазина. В данном случае, после обнаружения зараженного приложения службой безопасности магазина, оно будет оперативно удалено, а установленное пользователями приложение будет обновлено на безопасную версию.

Фишинг и социальная инженерия – SMS, MMS с привлекательными для жертвы вредоносным контентом или ссылкой. Или звонок от ложного «оператора связи» или «служащего банка» с требованием передать учетные данные. Известны несколько нашумевших случаев добровольной установки пользователями программы удаленного управления TeamViewer, якобы, по просьбе службы безопасности банка. После установки программы пользователи передавали злоумышленникам учетные данные для удаленного управления, что равнозначно передаче разблокированного телефона в чужие руки.

Концепция Bring Your Own Device, BYOD (использование для работы с корпоративными документами личного устройства) привносит в корпоративный сегмент целый класс угроз – мобильное устройство сотрудника становится точкой входа во внутреннюю сеть предприятия и источником утечек информации.

Основные методы защиты от мобильных угроз

По версии NIST (NIST SPECIAL PUBLICATION 1800-4 Mobile Device Security, Cloud and Hybrid Builds) для снижения риска заражения мобильного устройства и утечки конфиденциальной информации необходимо реализовать следующие методы защиты:

Шифрование данных на устройстве. Шифровать можно отдельные папки (если позволяет система), данные приложений или все устройство целиком. По возможности, необходимо использовать аппаратные платы шифрования и хранения ключевой информации.

Защита сетевого трафика: шифрование канала передачи данных, использование внешних фильтрующих решений для очистки трафика. Использование корпоративного шлюза, сканирующего web и email-трафик, или использование облачных решений очистки трафика от ВПО.

Обнуление данных на скомпрометированном устройстве (wipe). Уничтожение всех данных или данных отдельного корпоративного приложения при утере или краже мобильного устройства. Обнуление может быть реализовано по удаленной команде или после нескольких неудачных попыток аутентификации.

Реализация «песочницы»: использование приложения с изолированным контейнером для хранения данных, которое, как правило, выполняет шифрование данных, контроль их целостности, изоляцию данных приложения в оперативной памяти, запрет копирования данных (вплоть до запрета на снятие скриншотов), удаленное уничтожение данных.

Контроль установленных приложений, вплоть до составления «белого» списка разрешенных приложений, контроль их целостности. Контроль целостности приложений при запуске устройства.

Использование двухфакторной аутентификации: желательно использовать дополнительные средства аутентификации, в частности, сканирование отпечатка пальца. Необходимо иметь в виду, что некоторые биометрические способы аутентификации пока не очень надежны, например, распознавание лиц. Аутентификация путем ввода кода из СМС в современных условиях многими экспертами также признается недостаточно ненадежной.

Своевременная регулярная установка обновлений ОС, приложений, драйверов. При этом важно использовать официальные источники ПО.

Антивирусная защита: регулярное сканирование системы, файлов, приложений. Сканирование приложений перед их установкой.

Классы решений для защиты мобильных устройств

На рынке представлены следующие классы решений для защиты мобильных:

Антивирусные решения. Наиболее популярные среди них: Kaspersky Internet Security, Trend Micro Mobile Security, BitDefender, ESET NOD32 Mobile Security, Avast Mobile Security & Antivirus, Dr.Web Anti-virus, AVG Antivirus, Avira Antivirus Security, Norton Security & Antivirus, McAfee Security & Antivirus.

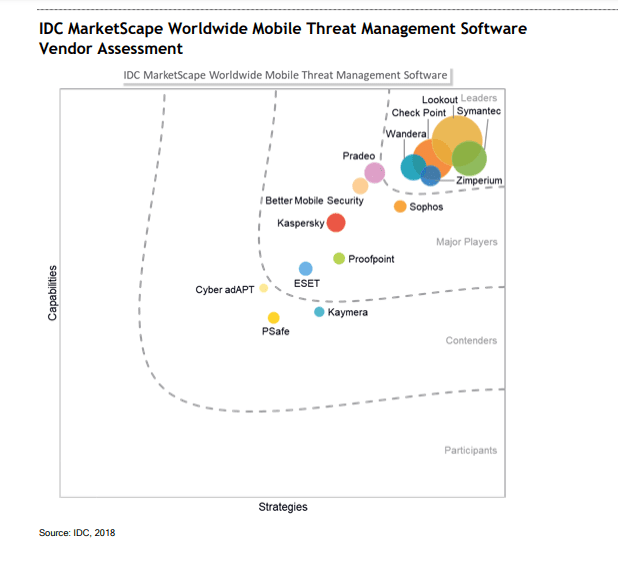

Mobile Threat Management, MTM (источник термина – IDC) – агент, выполняющий, помимо антивирусной защиты, фильтрацию корпоративного почтового трафика и трафика мессенджеров от вредоносных URL и документов, интеграцию с корпоративным облаком для фильтрации трафика и мониторинга событий. Возможно дополнительное шифрование контейнера данных приложения. На рис. 1 представлен квадрат решений MTM от IDC за 2019 год.

Рис. 1. Квадрат решений MTM 2019, IDC

Mobile Device Management, MDM – средства управления корпоративными мобильными устройствами или пользовательскими устройствами в концепции BYOD. Включает следующие функции: управление конфигурациями прошивок и приложений, инициализация и деинициализация приложений, удаленная очистка данных, настройка проксирования трафика через корпоративный шлюз или облачное решение фильтрации трафика, удаленный мониторинг и поддержка.

Enterprise Mobility Management, EMM – новое поколение средств защиты мобильных устройств, выросшее из MDM-решений и впоследствии влившееся в концепцию Unified Endpoint Management (UEM). EMM, дополнительно к решениям MDM, включает в себя решения MAM (Mobile Application Management), Mobile Content/Email Management (MCM/MEM), Encrypting File System (EFS), централизованное управление и мониторинг, настройку отдельных приложений, в частности, контроль за установкой приложений из определенного репозитория, удаление приложений, шифрование данных, аудит, проверку на соответствие политикам.

UEM-консоли – общие консоли управления мобильными устройствами и ОС пользователей. В сущности, современные производители средств защиты мобильных устройств предлагают решения, совмещающие набор технологий: MDM, MAM, UEM, MCM/MEM, управление конфигурацией и политиками.

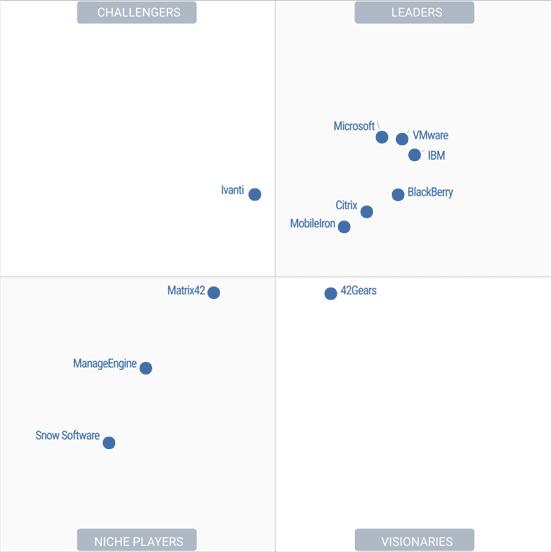

Квадрат Gartner по UEM-решениям за 2019 год представлен на Рис. 2.

Рис. 2. Квадрат Gartner по UEM решениям за 2019 год

Основные выводы

Вслед за развитием мобильных технологий, растет количество и разнообразие ВПО, нацеленного на мобильные устройства.

Общеприменимыми рекомендациями по безопасному использованию как личных, так и корпоративных мобильных устройств являются:

Использование только доверенных официальных прошивок и приложений.

Личная мобильная гигиена в использовании устройств: не устанавливайте неизвестные программы из недоверенных источников, не давайте приложениям избыточные разрешения (например, приложению «Фонарик» не нужен доступ к фотографиям).

Соблюдение физической и логической безопасности устройства: не давайте устройство в руки незнакомым лицам и неофициальным экспертам, не предоставляйте удаленный доступ к устройству недоверенному источнику, например, непроверенному сотруднику банка по телефону.

Периодический мониторинг системных параметров: расхода батареи, сетевой активности. Если приложение создает неадекватный расход ресурсов – это является поводом для проверки или даже удаления приложения, так как оно, возможно, создает вредоносную активность.

Отключение функции платного контента у оператора связи оградит от нелегитимных снятий средств с мобильного счета.

В случае возникновения проблем с приложением – отправка отчетов производителю средствами приложения или через официальный магазин – так вы поможете разработчикам вовремя обнаружить и нейтрализовать возможные заражения.

Для снижения риска заражения вредоносным ПО, обеспечения защиты от утечек конфиденциальных данных и минимизации ущерба в случае потери физического контроля над устройством рекомендуется также использовать специализированные средства защиты – антивирусы, решения класса MTM, а также корпоративные решения классов UEM, MDM, EMM.

Источник

Основные методы защиты современных мобильных устройств

Рубрика: Технические науки

Дата публикации: 30.03.2017 2017-03-30

Статья просмотрена: 2195 раз

Библиографическое описание:

Жилин, В. В. Основные методы защиты современных мобильных устройств / В. В. Жилин, И. И. Дроздова. — Текст : непосредственный // Молодой ученый. — 2017. — № 13 (147). — С. 41-44. — URL: https://moluch.ru/archive/147/41284/ (дата обращения: 18.11.2021).

В данной статье будет рассмотрена актуальная на сегодняшний день тема использования смартфонов, а также защита конфиденциальных данных, хранящихся на них.

На современном этапе развития персональной техники нетрудно заметить, что начинают набирать популярность портативные ПК и КПК. За последние 5–7 лет роль смартфонов в жизни каждого человека, вне зависимости от его статуса и материального положения, приобретает массовый характер. Невозможно представить повседневную рутину любого из нас без использования современных «средств связи».

На основе статистических данных к концу 2016 года по всему миру владельцами смартфонов является немногим более двух миллиардов человек, что составляет почти четверть населения планеты. Если брать за основу те же данные, то к 2020 году количество пользователей увеличится на 20 процентов относительно текущих показателей.

В связи с вышесказанным можно сделать вывод, что люди доверяют большое количество личной информации средствам связи, в частности смартфонам и планшетам. Потому остро стоит вопрос о защите личных конфиденциальных данных. Существует огромное количество способов защиты этих данных, начиная от ограничения доступа посторонних лиц к защищаемому объекту до обращения к биометрическим системам аутентификации.

Рассмотрим подробнее эти способы защиты, к которым можно отнести:

‒ ограничение доступа к устройству;

‒ биометрические системы аутентификации.

Самым очевидным способом защиты является минимизация возможности попадания устройства в чужие руки. То есть, нахождение смартфона только в руках владельца не даёт возможности потенциальному злоумышленнику или обычному любопытному пользователю получить какую-либо информацию, хранящуюся на данном устройстве, а также использовать её в личных целях.

Следует взять во внимание факт того, что данный метод является одновременно самым действенным, но в то же время самым ненадёжным. Необходимо пояснить как именно один и тот же способ может, как сохранить ваши данные, так и сыграть против вас.

С одной стороны, как было описано выше, вероятность потенциального ущерба, как морального, так и материального, а также возможного хищения информации сводится к минимуму, если физический контакт посторонних лиц с объектом будет ограничен. Рядовому пользователю практически невозможно заполучить личную информацию с вашего устройства без непосредственного взаимодействия с ним, но это не исключает возможности хищения с помощью использования современных беспроводных технологий, таких как Internet, Bluetooth или IrDA.

Однако существенным изъяном этого способа защиты является человеческий фактор, такой как банальная невнимательность владельца устройства. Потенциальному злоумышленнику достаточно отвлечь вас чем-либо или дождаться удобного случая и воспользоваться предоставленной возможностью для хищения информации или даже самого устройства.

Таким образом, хищение информации с устройства лишь вопрос времени, зависящий от человеческого фактора. И поэтому на современном этапе развития технологий не стоит доверять защиту конфиденциальных данных только лишь этому способу, его стоит комбинировать с одним из других методов, которые будут описаны далее.

Далее будет описан наиболее распространённый способ блокировки смартфона, а именно использование так называемой «шторки». Также стоит отметить, что в зависимости от компании-производителя вид «шторки» может быть различным. Например, в последних версиях мобильных операционных систем под этим понятием подразумевается способ разблокировки дисплея «свайпом».

Для большей информативности проведём сравнительный анализ этого метода относительно всех других. К его достоинствам, во-первых, можно отнести более быструю разблокировку по сравнению со способами, описанными далее, такими как использование PIN-кода или графического ключа.

Во-вторых, «шторка» представляет собой некую преграду для малолетних детей. То есть, для разблокировки дисплея так или иначе требуется произвести конкретное действие, понять которое маленький ребенок вряд ли сможет.

Ну и наконец, основная причина, по которой этот метод является наиболее распространенным, заключается в защите от непреднамеренных действий, которые могут возникнуть в то время, пока телефон находится в кармане или сумке.

Основным недостатком использования «шторки» является недостаточный уровень защиты персональных данных от посторонних лиц. Обычный «свайп» не представляет труда для разблокировки рядовому пользователю.

Вторым по популярности в мире способом блокировки смартфона является использование PIN-кода. Принцип работы данного метода заключается введении заданной последовательности чисел. Этот способ крайне схож с введением пароля для авторизации на каком-либо сайте.

Длина PIN-кода может варьироваться от 4 символов и более, в зависимости от необходимого уровня сложности пароля. Необходимую последовательность цифр вводит сам пользователь смартфона при выборе данного способа защиты. При разблокировке устройства у владельца есть не более трёх попыток для правильного ввода пароля, в противном случае смартфон заблокируется на некоторый промежуток времени, по истечении которого будет предоставлена ещё одна возможность для разблокировки. Стоит отметить, что отрезок времени, на который блокируется смартфон или планшет, увеличивается с каждой неудачной попыткой.

Отметим некоторые достоинства этого метода. Очевидно, что этот способ предоставляет собой более высокий уровень защиты относительно тех, что были описаны ранее. Для обхода такой защиты злоумышленнику необходимо обладать необходимыми навыками работы с цифровыми устройствами, но даже при наличии таковых требуются значительные временные затраты, наличие внешних устройств и специализированного программного обеспечения.

Во-вторых, в отличие от похожего метода — графического ключа, при использовании PIN присутствует возможность повторного использования символа, что также повышает уровень защиты.

К недостаткам этого метода блокировки можно отнести человеческий фактор. Стоит пояснить, что зачастую люди в качества пароля используют простые, легко запоминающиеся комбинации. Например, дату рождения свою, детей или какое-либо памятное событие. В связи с чем, использование PIN-кода основанного на подобных комбинациях существенно уменьшает уровень защиты устройства. Данный PIN может быть легко выявлен в том случае, если человек хорошо знаком с владельцем, а злоумышленнику достаточно немного узнать о владельце.

Однако на современном этапе развития редко кто использует такого рода PIN. Зачастую используется та комбинация цифр, которая известна только лишь одному человеку.

Из-за широкой популяризации смартфонов увеличивается количество людей пользующихся ими в общественных местах, в связи, с чем повышается вероятность того, что данный PIN будет подсмотрен и в случае кражи устройства, ваши персональные данные будут скомпрометированы.

При использовании данного способа защиты возможна банальная ситуация, когда пользователь может забыть PIN от устройства. Это может сыграть против владельца, если он окажется в экстренной ситуации, например, если он будет срочно нуждаться в средстве связи. Как было отмечено ранее, после трёх неудачных попыток ввода, следующая будет доступна только по истечении определенного промежутка времени, который с каждым разом будет увеличиваться.

Ещё одним способом, который весьма распространен среди пользователей цифровых мобильных устройств, является графический ключ. Стоит отметить, что среди всех методов, описанных раннее, именно этот используется чаще всего владельцами Android-смартфонов.

Сам графический ключ по своему принципу схож с PIN-кодом и является его более быстрым аналогом, но представляет собой одну непрерывную линию, форма которой ограничена фантазией владельца аппарата и количеством вершин, предоставленных для ввода ключа. Он также имеет ряд преимуществ по сравнению с остальными видами защиты экрана от разблокировки.

К его достоинствам в первую очередь можно отнести скорость. Если сравнить его с PIN, то можно заметить, что он является более быстрым. Обосновано это тем, что в случае ввода числового пароля требуется нажимать на конкретные места экрана. Другими словами, нужно «отрывать» палец от экрана для ввода следующего символа. При использовании графического ключа необходимости в «отрыве» пальца от экрана нет, то есть требуется провести непрерывную линию в заданном направлении. Даже если сами точки представить в виде чисел, а PIN в виде точек, то можно убедиться, что в случае ввода одной и той же комбинации метод с использованием «графического ключа» окажется быстрее.

Вторым достоинством метода является дополнительный софт, который может быть установлен с целью увеличения количества точек, предоставленных для ввода ключа. Если у того же PIN используются числа от 0 до 9, то количество точек может быть увеличено до 36. Ясно, что такое количество не используется, однако возможность расширения ключа также можно отнести к достоинствам.

Что касается недостатков, то можно отметить, что «графический ключ», так же как и PIN, не лишен возможности блокировки устройства на определенный промежуток времени в случае ввода неправильной комбинации. Число попыток, предоставленных для ввода без угрозы блокировки также равно трем. Далее время, через которое будет доступен последующий ввод, будет расти.

Одним из самых значимых недостатков метода является ограниченность последовательности вводимых символов. То есть, например, отсутствует возможность ввода символов, расположенных в противоположных частях диагоналей. Не получится соединить две крайние точки, минуя среднюю. Кроме того, повторное использование точки невозможно. Каждая точка может использоваться только 1 раз. Во всем этом и заключается ограниченность количества допустимых для ввода комбинаций.

Еще один способ блокировки — это распознавание лица. Среди всех ранее описанных методов этот является самым нераспространенным. Заключается он в том, что при попытке разблокировки, устройство распознает лицо человека при помощи камеры.

Найти достоинства довольно трудно. Одно из них будет описано далее, но стоит лишь отметить, что без вашего лица доступ к устройству никто не получит.

Гораздо больше у него недостатков. Во-первых, как уже было сказано, достаточно вашего лица. То есть камере достаточно будет распознать вас на фотографии. Лицу, которому требуется получить доступ к данным на смартфоне достаточно наличие вашей фотографии, распечатанной или нет. На некоторых устройствах, которые были произведены позднее появления функции распознавания лица, требуется моргнуть. Но это лишь исключает возможность использования вашей фотографии.

Во-вторых, большую роль играет аппаратная составляющая устройства. Например, чем лучше камера используется, тем более точным и быстрым окажется распознавание лица, даже в случае его движения. Чем соответственно она хуже, тем более медленно и менее точно работает этот метод.

В-третьих, на точность и скорость метода сильно влияет уровень освещённости места, где производится распознавание. Если света недостаточно, то возможен вариант, что даже ваше лицо не будет распознано. Гораздо более простым является использование других методов. В связи со своим неудобством использования, функция распознавания лица была доступна на ограниченном количестве устройств.

Однако, несмотря на все свои недостатки, этот метод привел к развитию несколько иных способов защиты, которые активно используются сейчас. Речь идет о биометрических технологиях, к которым можно отнести сканеры отпечатков пальцев, сканеры сетчатки глаза и сканеры радужки глаза и другие, более детальное описание которых будет приведено в следующей статье.

- Глушаков С. Все о карманном ПК. —: АСТ, 2008. — 346 с.

- Дейтел П., Дейтел Х., Дейтел Э. Android для разработчиков. —: Питер СПб, 2015. — 384 с.

Источник