- Преднамеренные угрозы информационной безопасности

- Способы реализации умышленных угроз

- Защита информации от умышленных угроз

- Способы защиты информации

- Способы неправомерного доступа к информации

- Методы защиты

- Организационные средства защиты информации

- Технические средства защиты информации

- Аутентификация и идентификация

- ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

- Защита конфиденциальной информации (сведений конфиденциального характера)

- Автор статьи:

- Категории информации по степени конфиденциальности

- Уровни защиты информации

Преднамеренные угрозы информационной безопасности

Защита данных

на базе системы

П од угрозой информационной безопасности принято понимать любое действие или событие, направленное на нанесение ущерба информационной системе предприятия. Обычно угрозам подвергается конфиденциальная информация: данные о сотрудниках и финансовой деятельности, научные и военные разработки, другие важные сведения. Однако иногда объектом атак злоумышленников становится отдельный человек. В этом случае они целенаправленно похищают информацию личного характера: фотографии, видеозаписи, переписку. Поэтому так важно обеспечить полную безопасность информации и защитить ее от всех существующих угроз.

Уязвимость данных обусловлена большим числом потенциальных каналов их утечки в автоматизированных системах обработки информации. Защита таких систем и содержащейся в ней информации основана на оценке и обнаружении всех видов угроз при создании, функционировании и реформации самой IT-системы.

К основным видам угроз защите безопасности относятся:

- природные катаклизмы – наводнение, пожар, землетрясение и т.д.;

- выход из строя аппаратуры и вспомогательной инфраструктуры IT-систем;

- последствия ошибок проектировщиков и разработчиков IT-систем;

- неопытность и ошибки сотрудников при пользовании информационными технологиями компании;

- умышленные действия инсайдеров и киберпреступников.

Потенциальные угрозы делятся на две группы в зависимости от причины возникновения: объективные (естественные) и субъективные (искусственные).

Объективные (природные) угрозы – это нарушение работы компонентов IT-системы вследствие вмешательства форс-мажорных обстоятельств, вызванных природными явлениями без участия человеческого фактора.

Субъективные (искусственные) угрозы спровоцированы действиями человека или группы лиц. В свою очередь их принято разделять на:

- неумышленные (непреднамеренные) угрозы, возникающие в результате ошибочных действий сотрудников, недочетов при разработке системы защиты, сбоев в работе ПО;

- умышленные угрозы, являющиеся результатом превышения полномочий сотрудников, промышленного шпионажа с целью незаконного захвата конфиденциальной информации или интеллектуальной собственности компании.

Источники угроз безопасности могут быть как внутренними (персонал, уязвимость оборудования и т.д.), так и внешними (конкуренты, хакеры и др.).

Неправомерный доступ является наиболее частой и вариативной формой киберпреступности. Цель неправомерного доступа заключается в получении злоумышленником доступа к информации с нарушением установленных правил контроля доступа, разработанных с учетом внутренней политики информационной безопасности. Неправомерный доступ выполняется с помощью нелегального ПО и специальных устройств. Ошибки в системе безопасности, некорректная установка и настройка защитных программ облегчают злоумышленникам эту задачу.

Способы реализации умышленных угроз

Умышленные угрозы напрямую зависят от преступных целей мошенника. Преступниками могут быть сотрудники предприятия, стратегические партнеры, наемные рабочие, конкурирующие фирмы и др. Способы реализации таких угроз правонарушителем зависят от следующих факторов: конкуренция, неудовлетворенность работника карьерным положением, финансовая подоплека (взяточничество), своеобразный способ самоутверждения и др.

Самые яркие представители компьютерных преступников – это не хакеры-юнцы, пользующиеся смартфонами и домашними ПК для взлома промышленных IT-систем. Типичные IT-мошенники – это работники компании, которые имеют привилегированный доступ к системе информационной безопасности. По определению нарушителями могут быть человек или группа лиц, умышленно совершившие незаконные действия в корыстных целях или по ошибке, в результате чего был нанесен ущерб информационным ресурсам предприятия.

Основными умышленными угрозами нарушения работы IT-системы, ведущими к выходу из строя оборудования, незаконному проникновению в систему и обеспечению неправомерного доступа к информационным активам выступают:

- Действия, направленные на нарушение работы IT-системы (пожар, взрыв) или вывод из строя самых важных ее компонентов (оборудования, вспомогательной инфраструктуры, мобильных устройств).

- Отключение источников электропитания, систем охлаждения и вентиляции, каналов связи.

- Дезорганизация работы IT-системы, то есть нарушение режима работы программного обеспечения, установка устройств, вызывающих помехи в работе электроники.

- Подключение к работе шпионов с целью предварительной разведки, в том числе и в отделе, обеспечивающем информационную безопасность.

- Подкуп и шантаж персонала, имеющего широкие полномочия.

- Использование специального оборудования для прослушивания переговоров, удаленной видео- и фотосъемки.

- Перехват информации, передающейся по связным каналам, их оценка для выявления обменных протоколов.

- Кража и незаконное копирование информации на флэш-накопителях, картах памяти, жестких дисках, микросхемах.

- Кража отработанного материала – архивной документации, списанных с производств носителей информации и т.д.

- Считывание остаточной информации на ОЗУ персональных компьютеров и внешних накопителей.

- Считывание информации из ОЗУ, которые используются в операционной системе (включая подсистему безопасности).

- Незаконный захват логинов и паролей для входа в систему с последующей имитацией работы в ней в качестве авторизированного пользователя (masquerade).

- Неправомерный доступ к пользовательским терминалам с уникальными характеристиками, такими как порядковый номер подстанции в сети, физический и системный адрес.

- Взлом кодов криптографической защиты данных.

- Применение вредоносного ПО для создания вирусов, которые провоцируют взлом IT-системы с целью записи и передачи конфиденциальной информации или приводят к сбоям в ее работе.

- Неправомерное подключение к каналам связи для действий «между строк» (например, ввода искаженных данных) под утечкой официального пользователя во время перерывов в его работе.

Такого рода угрозы являются наиболее распространенными в современном мире. Из-за них конфиденциальная информация регулярно оказывается в руках преступников. Это наносит вред экономике и подрывает репутацию как крупных компаний, так и частных лиц.

Защита информации от умышленных угроз

В зависимости от функциональности, средства обеспечения защиты информации можно разделить на следующие виды:

- Средства и методы предотвращения. Они направлены на создание условий, при которых вероятность возникновения и реализации умышленных угроз утечки информации будет устранена или минимизирована.

- Средства обнаружения. Они предназначаются для обнародования возникающих угроз или вероятности их возникновения, а также для сбора дополнительных сведений.

- Средства ослабления. Они предназначаются для ликвидации возникающих угроз утечки информации.

- Средства реставрации. Они нужны для возобновления функций поврежденной системы.

Проверить, все ли в порядке с защитой данных в компании, можно во время 30-дневного бесплатного теста «СёрчИнформ КИБ».

Создание системы защиты информации от непреднамеренных или умышленных угроз со стороны сотрудников и сторонних лиц – важнейший вопрос в обеспечении информационной безопасности. Существенную роль в его решении играют организационные методы в комплексе с обновленным технологическими решениями. Организационный метод включает обучения персонала, формирование доверительной атмосферы в компании, устранение конфликтных ситуаций между персоналом и руководством. На техническом уровне регулярно проводится контроль доступа к ценным ресурсам компании, отслеживание всех действий персонала в IT-системе компании.

Для обеспечения безопасности информации не всегда хватает усилий сотрудников и руководства компании. Чтобы защититься от всех существующих угроз, иногда нужно прибегать к помощи со стороны. Речь идет о специальных компаниях, которые предоставляют комплексные услуги по предотвращению утечек информации, хакерских атак и других угроз информационным активам предприятия. С их помощью защищать важные данные проще и надежней.

Источник

Способы защиты информации

ИБ-аутсорсинг

на базе DLP-системы

Д анные в компьютерных системах подвержены риску утраты из-за неисправности или уничтожения оборудования, а также риску хищения. Способы защиты информации включают использование аппаратных средств и устройств, а также внедрение специализированных технических средств и программного обеспечения.

Способы неправомерного доступа к информации

Залогом успешной борьбы с несанкционированным доступом к информации и перехватом данных служит четкое представление о каналах утечки информации.

Интегральные схемы, на которых основана работа компьютеров, создают высокочастотные изменения уровня напряжения и токов. Колебания распространяются по проводам и могут не только трансформироваться в доступную для понимания форму, но и перехватываться специальными устройствами. В компьютер или монитор могут устанавливаться устройства для перехвата информации, которая выводится на монитор или вводится с клавиатуры. Перехват возможен и при передаче информации по внешним каналам связи, например, по телефонной линии.

Методы защиты

На практике используют несколько групп методов защиты, в том числе:

- препятствие на пути предполагаемого похитителя, которое создают физическими и программными средствами;

- управление, или оказание воздействия на элементы защищаемой системы;

- маскировка, или преобразование данных, обычно – криптографическими способами;

- регламентация, или разработка нормативно-правовых актов и набора мер, направленных на то, чтобы побудить пользователей, взаимодействующих с базами данных, к должному поведению;

- принуждение, или создание таких условий, при которых пользователь будет вынужден соблюдать правила обращения с данными;

- побуждение, или создание условий, которые мотивируют пользователей к должному поведению.

Каждый из методов защиты информации реализуется при помощи различных категорий средств. Основные средства – организационные и технические.

Регламент по обеспечению информационной безопасности – внутренний документ организации, который учитывает особенности бизнес-процессов и информационной инфраструктуры, а также архитектуру системы.

Организационные средства защиты информации

Разработка комплекса организационных средств защиты информации должна входить в компетенцию службы безопасности.

Чаще всего специалисты по безопасности:

- разрабатывают внутреннюю документацию, которая устанавливает правила работы с компьютерной техникой и конфиденциальной информацией;

- проводят инструктаж и периодические проверки персонала; инициируют подписание дополнительных соглашений к трудовым договорам, где указана ответственность за разглашение или неправомерное использование сведений, ставших известных по работе;

- разграничивают зоны ответственности, чтобы исключить ситуации, когда массивы наиболее важных данных находятся в распоряжении одного из сотрудников; организуют работу в общих программах документооборота и следят, чтобы критически важные файлы не хранились вне сетевых дисков;

- внедряют программные продукты, которые защищают данные от копирования или уничтожения любым пользователем, в том числе топ-менеджментом организации;

- составляют планы восстановления системы на случай выхода из строя по любым причинам.

Если в компании нет выделенной ИБ-службы, выходом станет приглашение специалиста по безопасности на аутсорсинг. Удаленный сотрудник сможет провести аудит ИТ-инфраструктуры компании и дать рекомендации по ее защите от внешних и внутренних угроз. Также аутсорсинг в ИБ предполагает использование специальных программ для защиты корпоративной информации.

Что такое ИБ-аутсорсинг и как он работает? Читать.

Технические средства защиты информации

Группа технических средств защиты информации совмещает аппаратные и программные средства. Основные:

- резервное копирование и удаленное хранение наиболее важных массивов данных в компьютерной системе – на регулярной основе;

- дублирование и резервирование всех подсистем сетей, которые имеют значение для сохранности данных;

- создание возможности перераспределять ресурсы сети в случаях нарушения работоспособности отдельных элементов;

- обеспечение возможности использовать резервные системы электропитания;

- обеспечение безопасности от пожара или повреждения оборудования водой;

- установка программного обеспечения, которое обеспечивает защиту баз данных и другой информации от несанкционированного доступа.

В комплекс технических мер входят и меры по обеспечению физической недоступности объектов компьютерных сетей, например, такие практические способы, как оборудование помещения камерами и сигнализацией.

Аутентификация и идентификация

Чтобы исключить неправомерный доступ к информации применяют такие способы, как идентификация и аутентификация.

Эти средства направлены на то, чтобы предоставить или, наоборот, запретить допуск к данным. Подлинность, как правила, определяется тремя способами: программой, аппаратом, человеком. При этом объектом аутентификации может быть не только человек, но и техническое средство (компьютер, монитор, носители) или данные. Простейший способ защиты – пароль.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Источник

Защита конфиденциальной информации (сведений конфиденциального характера)

Автор статьи:

Гончаров Андрей Михайлович

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Нормативной основой для понятия «конфиденциальности» информации являются:

- Статья 23, 24 Конституции РФ;

- Статья 727 Гражданского кодекса РФ;

- Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федеральный закон № 152-ФЗ «О персональных данных»;

- Федеральный закон № 98-ФЗ «О коммерческой тайне»;

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения».

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное — правовую.

В связи, с чем информация разделяется на три группы:

- Первая — несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая — для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

- Третья — информация ограниченного доступа, которая предназначена для использования только специально уполномоченными сотрудниками Организации и не предназначена для передачи иным сотрудникам в полном объеме или по частям.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна — сведения об операциях, о счетах и вкладах организаций — клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя — техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

-

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В соответствии со ст. 10 Закона N 98-ФЗ меры по охране конфиденциальности информации, принимаемые ее обладателем, должны включать в себя:

- определение перечня данных, составляющих коммерческую тайну;

- ограничение доступа к таким сведениям путем установления порядка обращения с ними и контроля за соблюдением этого порядка;

- организацию учета лиц, получивших доступ к конфиденциальной информации, или лиц, которым она была предоставлена;

- регулирование отношений по использованию данных, составляющих коммерческую тайну, работниками на основании трудовых договоров и контрагентами на основании гражданско-правовых договоров;

- нанесение на материальные носители и документы, содержащие конфиденциальную информацию грифа «Коммерческая тайна» с указанием владельца такой информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

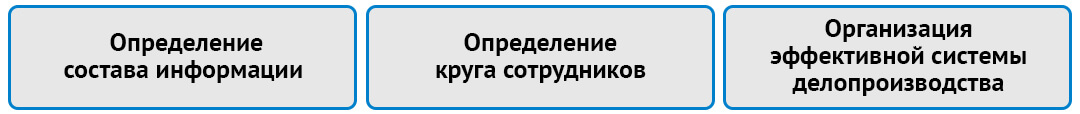

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

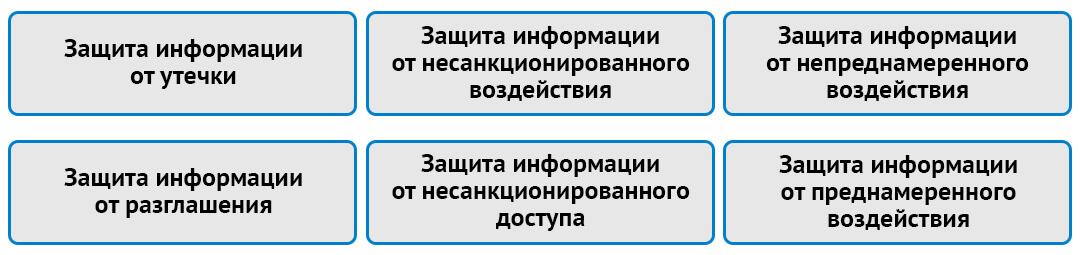

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

- защита конфиденциальной информации от утечки — защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия — защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия — защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения — защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа — защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия — защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.

Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

Источник