- Как защитить передаваемую информацию?

- Большая часть угроз безопасности исходит изнутри

- Атаки MITM

- Как происходит перехват информации

- Как защититься от перехвата информации?

- Использовать туннелирование и виртуальные частные сети

- Шифрование данных в сети

- Защита путем обучения пользователей

- Защита от перехвата

- Защита от перехвата информации

- Защита от перехвата личных данных

- 10 советов, как защитить себя от перехвата данных в интернете

- Общественная безопасность

Как защитить передаваемую информацию?

Защита персональных данных остается актуальной всегда. Информационная безопасность уже не просто отдельная ветка мира IT. Она прописана и в законодательстве многих стран. Сегодня мы поговорим о том, как защитить передаваемую информацию и свои личные данные в интернете.

Чтобы начать разбираться в проблеме, сначала нужно установить, откуда эта самая проблема появилась. Итак, как происходит взлом информации?

Большая часть угроз безопасности исходит изнутри

Для подкованных безопасников это прозвучало слишком банально, но и вся данная статья не для них, а для обычных среднестатистических пользователей, которые тоже хотят быть в теме. Так вот, большая часть угроз безопасности исходит изнутри самой системы по вине пользователя, которому эта информация и принадлежит. По моему опыту абсолютно большинство случаев краж персональных данных происходит потому, что пользователь попросту невнимателен, либо же кто-то делает это намеренно, но снова же изнутри системы. Поэтому нужно направить чуть ли не все усилия на то, чтобы обеспечить системе внутреннюю безопасность. Самое любопытное и точно описывающее данную проблему из всего, что мне довелось читать в интернете, это суждения учителя Инь Фу Во:

Говоря простым языком, поводы для кражи информации и способы это сделать появляются именно внутри сети. И зачастую это именно те люди, которые уже имеют доступ к этим данным.

Вирусы, трояны, черви, вредоносные плагины и все прочее появляется чаще всего из-за халатности самого пользователя, просто по незнанию. А если на компьютере неопытного юзера хранится какая-то особо важная информация, то похитить ее не составит особого труда для злоумышленников. Ненадежные пароли, фейковые интернет-ресурсы, почта со спамом тоже относятся к этим проблемам. Однако, предотвратить попадание вредоносного ПО на свой компьютер очень и очень просто. Достаточно лишь быть чуточку внимательнее.

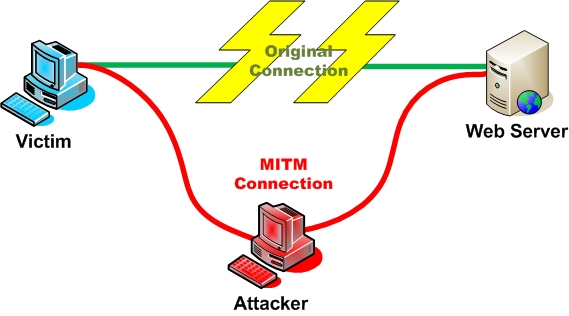

Атаки MITM

Пожалуй, самый очевидный и простой способ похитить и взломать чужие данные. Объясняя простыми словами, что такое атаки MITM – это простой перехват данных во время отправки. Что значит MITM? – Man In The Middle – человек по середине (перехватчик). Чтобы украсть чью-то личную информацию, злоумышленник врезается в канал передачи данных и перехватывает их до того, как они приходят получателю.

Как происходит перехват информации

Организовать перехват информации достаточно просто. Это может быть фейковый сайт или сервис, замаскированный под настоящий. Но, в каком бы виде не была реализована подобная ловушка, суть всегда одна и та же. Хакер претворяется получателем, и отправитель, ни о чем не догадываясь, спокойно пересылает ему информацию. Это могут быть данные для авторизации на определенных ресурсах либо просто важные файлы из личной переписки.

Как защититься от перехвата информации?

Защититься от перехвата информации тоже очень и очень просто. Весь процесс защиты сводится к двум основным правилам:

- Не допускать проникновений третьих лиц в процесс обмена информацией.

- А если это все-таки произошло, не дать злоумышленнику возможности прочитать и воспользоваться перехваченными данными.

Очевидное невероятное, знаю. Но методов сделать все выше перечисленное достаточно много. Точнее не самих методов, а их реализаций. В общем, обо всем по порядку.

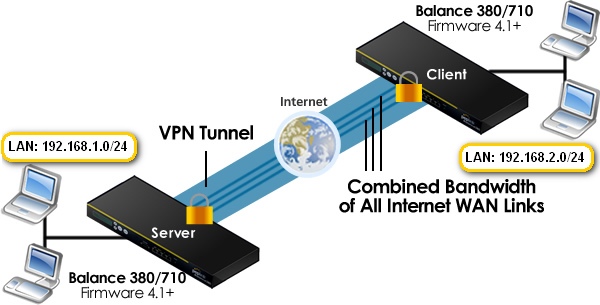

Использовать туннелирование и виртуальные частные сети

С уверенностью могу сказать, что каждый, кто хоть как-нибудь знаком с проблемой, обсуждаемой нами сегодня, слышал о VPN, что расшифровывается как Virtual Privat Network (Виртуальная Частная Сеть). Зачастую это первое, что приходит в голову, думая над тем, как защитить себя в интернете. И не зря. Порой, других способов и не нужно. Это действительно первое, что необходимо применять во всех внутренних сетях. Ведь VPN позволит пользователям, например, какого-нибудь офиса работать как будто в локальной сети, и при этом иметь постоянный доступ в интернет. Для этого нужно использовать туннелирование.

VPN-туннель – это канал, соединяющий компьютеры одной локальной сетью. И вот здесь мы подошли к тому, что реализаций такой системы огромное множество. Даже самих виртуальных частных сетей есть несколько видов: pptp, l2tp, ipsec. Причем построить такую сеть можно буквально на коленке с помощью SSH.

Однако все это не исключает вероятности вклинивания в вашу сеть злоумышленников для перехвата информации. Использовать туннелирование и виртуальные частные сети недостаточно. Нужно обеспечить еще и шифрование своих данных.

Шифрование данных в сети

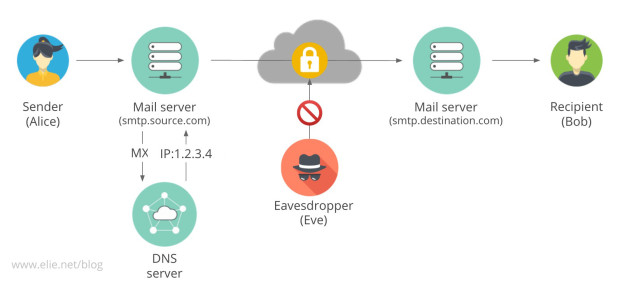

Чтобы защитить передаваемую информацию, нужно ее зашифровать. Тогда никакие MITM-атаки не сработают. Говорить о методах и протоколах шифрования можно достаточно долго. Но как-нибудь в другой раз, эта статья не о том. Если вкратце, то с помощью разных методов шифрования вы изменяете передаваемую информацию до совершенно нечитабельного вида. И расшифровать ее может только отправитель или получатель.

И как следствие, злоумышленник, проведя атаку MITM, перехватит отправляемую информацию, а сделать с ней ничего не сможет. А в последствии, зная, что ваш трафик шифруется, он даже не станет предпринимать попыток его перехвата. И шифрование вам может обеспечить тот самый VPN-туннель.

Вообще вся информационная безопасность сегодня сводится к туннелированию и шифрованию. Например, HTTPS – это просто шифрование данных в сети, которые передаются открыто, и перехватить их может кто угодно. Но, не имея SSL-сертификата и ключа шифрования, перехватчик будет попросту бессилен взломать и использовать захваченную информацию.

Защита путем обучения пользователей

Это просто must have метод. Обучив пользователей сети достаточными знаниями об информационной безопасности, вы практически на 100% защитите свою внутреннюю сеть от любых угроз. Потому что даже если в вашей сети будут двойные туннели с двухфакторной аутентификацией, первая ступень которой – это сканер сетчатки глаза Саурона, а вторая – образец раскаленной плазмы; а шифрованию данных вашей сети позавидует даже Пентагон; то все равно какой-нибудь криворукий пользователь умудрится слить все просто потому, что не знал, как этого избежать.

Поэтому защита путем обучения пользователей – самое эффективное средство сохранения ваших данных в безопасности. Как говорится, предупрежден значит вооружен.

Надеюсь, что после этой статьи, неопытных пользователей станет чуть меньше. И вы хотя бы будете знать, с чем имеете дело и как защитить передаваемую информацию в интернете.

Источник

Защита от перехвата

Защита от перехвата информации

Перехват — это метод несанкционированного за получения конфиденциальных данных за счет получения электромагнитных сигналов радио спектра. Такой радиоперехват как метод имеет определенные особенности:

- Берет длинные расстояния пределы которых ограничиваются особенностями радиоволн разных диапазонов.

- Реализуется без прямого контакта с объектом криминальных интересов.

- Можно реализовать непрерывно в любое время суток и года и даже при любой погоде.

- Разрешает получать разную информацию оперативного или статического характера.

- Разрешает получить достоверные данные, так как она исходит непосредственно от источника.

- Реализуется скрытно.

- Дает данные в реальном времени и зачастую в виде упреждающих событий, приказы и тд.

Также можно поделить источники излучения разных радиоволн разных диапазонов на:

- Средства мобильной связи.

- Средства радиосвязи спутниковых систем.

- Средства пейджинговой связи.

- Сигналы радиотелефонных удлинителей.

- Сигналы технических средств.

- Сигналы радиомикрофонов.

- другие

Для примера на рис.1 показана модель радиоперехвата сигнала.

Реализация баланса параметров объекта, параметров средств разведки и определенный информационный контакт разрешает установить и зафиксировать нужные параметры источника. Используя параметрическую модель информационного контакта (рис.2) можно посмотреть условия для установления этого же информационного контакта. Вероятность установления информационного контакта обозначается R0. Вероятность перехвата электромагнитного сигнала злоумышленником можно определить: R0 = exp (-K / 1 + q), где K — коэффициент размерности (=7), q — соотношение мощности сигнала к мощности шума в точке перехвата. Значение q щитается по формуле: q = (7 × 16 × 10 -3 × Pu / fc 2 × Δfc) × 10 10,1 × (Gu + Gc — No + Zo), где:

- Pu — мощность сигнала от источника

- fc — несущая частота

- Δfc — ширина спектра сигнала

- Gu — коэффициент усиление антенны источника

- Gc — коэффициент усиление антенны приемника злоумышленника

- No — спектральная плотность мощности шумов на входе приемника

- Zo — ослабление в среде распространения радиоволн при заданных условиях

Пример. Определим вероятность захвата электромагнитного сигнала при соотношении сигнал/шум q = 4,5 × 10 8 . Ro = exp (-7 / 1+ q) = exp (-7 / 1+ 4,5 × 10 8 ) = > 0. Следовательно K = 1. Можно быть уверенным что сигнал потенциально перехвачен злоумышленником.

Дальность силы канала разведывательного контакта передатчик источника — приемник злоумышленника, определяется мощностью передатчика и может быть рассчитана:

Dmax = √ (Pпер × Gпер × Gпр × λ 2 × η ⁄ (4π) 2 × ςmin × R × T∑ × Δf × L), где:

- Pпер — мощность передатчика

- Gпер — коэффициент усиления антенны передатчика

- Gпр — коэффициент усиления антенны приемника

- λ — длина волны передатчика

- η — коэффициент потерь в среде распространения

- f — полоса сигнала

- L — коэффициент запаса на другие факторы [3,10]

- ςmin — минимально допустимое превышение сигнала над шумом по мощности

- R — постоянная Больцмана

- T∑ — суммарная шумовая температура на входе приемника

Математические расчеты могут быть подкреплены на практике определенными действиями. Такие результаты расчетов помогут определить опасность разных сигналов в разных условиях. Методы защиты от перехвата показаны на рис.3. По мнению экспертов службы информационной безопасности предприятия можно выделить следующее:

- Имея доступ к источникам конфиденциальных данных есть очень весомой угрозой информационной безопасности.

- На практике промышленный шпионаж это уже обычное дело на каждый день. Современные технические средства по перехвату сигналов продаются в открытом доступе.

- Противодействие таким методам перехвата, требует четко организованной СЗИ.

Защита от перехвата личных данных

Государство контролирует своих граждан, как родители следят за своими детьми. Главная цель весьма благородна — сбор данных о криминальных структурах и террористических организациях, а также на политическом уровне разведка конкурентов. Достоверных доказательств нету. Однако про системы COPM и Эшелон многие знают. А про великий китайский фаерволл ? Уже было выявлено несколько случаев, когда Эшелон был пойман при промышленном Кибершпионаже. Отсутствие прозрачного контроля над сотрудниками заставляет руководителей, и служб безопасности прослушивать телефоны, читать переписки и тд.

Реализация VPN (Virtual Private Network) — разрешает создавать защищенное соединение, где реализованы криптографические протоколы. Для взлома таких алгоритмов, нужны вычислительные мощности превосходящие мощность среднего ПК в миллионы раз. Для подключения к VPN серверу, нужно всего лишь подключение к интернету с оплаченной подпиской. Для этого нужно связаться с провайдером и обговорить все моменты.

Источник

10 советов, как защитить себя от перехвата данных в интернете

Перехват данных в интернете, к сожалению, факт из реальной жизни. Общественный Wi-Fi, открытые точки доступа и бесплатные точки доступа являются бичом индустрии безопасности.

Общественная безопасность

Несмотря на разные способы, которыми злоумышленник может получить доступ к вашим входящим и исходящим данным, существуют способы, которыми вы можете защитить себя. Вот десять советов, которые помогут вам защитить данные от перехвата в сети.

- Не все публичные точки доступа Wi-Fi являются убежищем для гнусных хакеров, но это не значит, что вы должны ослабить бдительность. Все защитные программы и брандмауэры в мире не смогут помочь вам, если вы не будете соблюдать осторожность, когда дело доходит до информационной безопасности. Будьте бдительны! Если вы собираетесь использовать общедоступный Wi-Fi, не используйте его для банковских или других личных транзакций.

- Не всегда возможно сразу обнаружить фейковую точку доступа Wi-Fi Evil Twin. Лучше спросить у сотрудников, если это кафе, аэропорт, ресторан и т. п., что Wi-Fi, к которому вы подключаетесь, на самом деле их, а не подделка. Опасайтесь таких названий Wi-Fi как «Бесплатный Wi-Fi Here», или похожих.

- Всегда перепроверяйте сайт на наличие орфографических ошибок, старых логотипов или чего-либо еще, что может вызвать тревогу. Если ваш банковский сайт выглядит иначе, чем когда вы в последний раз использовали его, постарайтесь не входить в него, пока не доберетесь до более безопасного места для использования интернета.

- Убедитесь, что вы используете последние версии антивирусов и антивредоносных ПО на своем устройстве. Если вы собираетесь использовать общедоступный Wi-Fi, перед отъездом, убедитесь, что ваше устройство готово к этому с точки зрения безопасности, особенно это касается точек доступа Wi-Fi в аэропорту.

- Всегда используйте безопасный протокол HTTPS для доступа к веб-сайтам. Это означает, что информация и пакеты данных будут отправляться и приниматься в зашифрованном виде, и перехватчику будет чрезвычайно трудно их расшифровать. Если возможно, используйте дополнение, такое как HTTPS Everywhere для своего браузера.

- Отключите общий доступ к файлам, когда используете общедоступную точку доступа Wi-Fi. Иначе, если вы делились своим контентом в своей домашней или рабочей сети, то как только вы начнете использовать другую сеть, доступ к вашему контенту может получить любой, кто подключен к той же сети.

- Если вы не планируете использовать общедоступные точки Wi-Fi, убедитесь, что Wi-Fi отключен на вашем ноутбуке, телефоне, планшете и других устройствах, которые у вас есть. Бывают случаи, когда устройство автоматически подключается к любой доступной сети, если в настройках не указано иное.

- Использование VPN при доступе к общедоступной точке Wi-Fi — это надёжный способ защиты пакетов данных. Они также могут быть перехвачены, но VPN-клиент шифрует все исходящие и входящие данные, что делает декодирование практически невозможным для перехватчика.

- Чтобы избежать атаки «серфинг из-за плеча», убедитесь, что при вводе паролей позади вас ни кто не стоит. Особенно это актуально при вводе пароли в банкомате. Старайтесь прикрыть клавиатуру рукой, чтоб не видно было, что вы набираете.

- Если возможно, всегда используйте двухфакторную форму аутентификации. Например, некоторые банки, для доступа к личному кабинету пользователя, помимо логина с паролем, требуют и пин-код, который отправляется на зарегистрированный номер телефона. Но и данный метод не является совершенным. Получив доступ к телефону, злоумышленник получает доступ и к пин-коду.

Напоследок ещё раз повторюсь: Все защитные и антивирусные программы мира не помогут вам, если вы сами не будете соблюдать осторожность в вопросах безопасности в сети интернет. Невозможно защитить дурака от ошибки!

Источник