- Как воруют деньги с банковских карт. Рабочие схемы

- ? Вам предлагают подключить овердрафт

- ? Вам переводят деньги, но банк требует подтвердить личность

- ? Классика: звонят из банка и блокируют карту

- ? Забирают данные паспорта и перевыпускают SIM-карту

- ? Оставьте заявку на кредит и заберите свой миллион

- ? Приходит сообщение о выигрыше денег

- ? Приходит SMS: «Ваша карта заблокирована»

- ? Вы используете фейковое приложение банка

- ? Вам предлагают ускорить зависший перевод

- ? Ваш банк объединяется с другим, и нужно перенести счёт

- ? На карту внезапно приходит чужой перевод

- ? Вам предлагают оплатить ваши же покупки взамен на наличные

- ? Ваши данные тащат скиммеры

- ? Вас банально просят дать позвонить

- Вместо резюме

- Близкие контакты. Как хакеры крадут деньги с банковских карт

- Содержание статьи

- Самые распространенные типы мошенничества

- Платежи без 3-D Secure

- Что такое 3-D Secure

- Атака клонов

- А что в России?

- Офлайновые транзакции по чипу и атаки на аутентификацию

- Белые киты

- Распределенные атаки на подбор карточных реквизитов

- Как хакеры подбирают полные реквизиты карт?

- Заключение

Как воруют деньги с банковских карт. Рабочие схемы

Оформили банковскую карту? Поздравляем, вы под прицелом мошенников.

Если думаете, что никто вас не обманет, опасность может подкрасться незаметно: безобидный звонок по знакомому номеру банка легко может оказаться роковым.

Даже простая ситуация, вроде продажи смартфона через сайт объявлений, превратится в кошмар, если не уследите за своей SIM-картой. Чего только не придумают сейчас ради данных вашей карты.

Раскрываем новые и старые рабочие схемы.

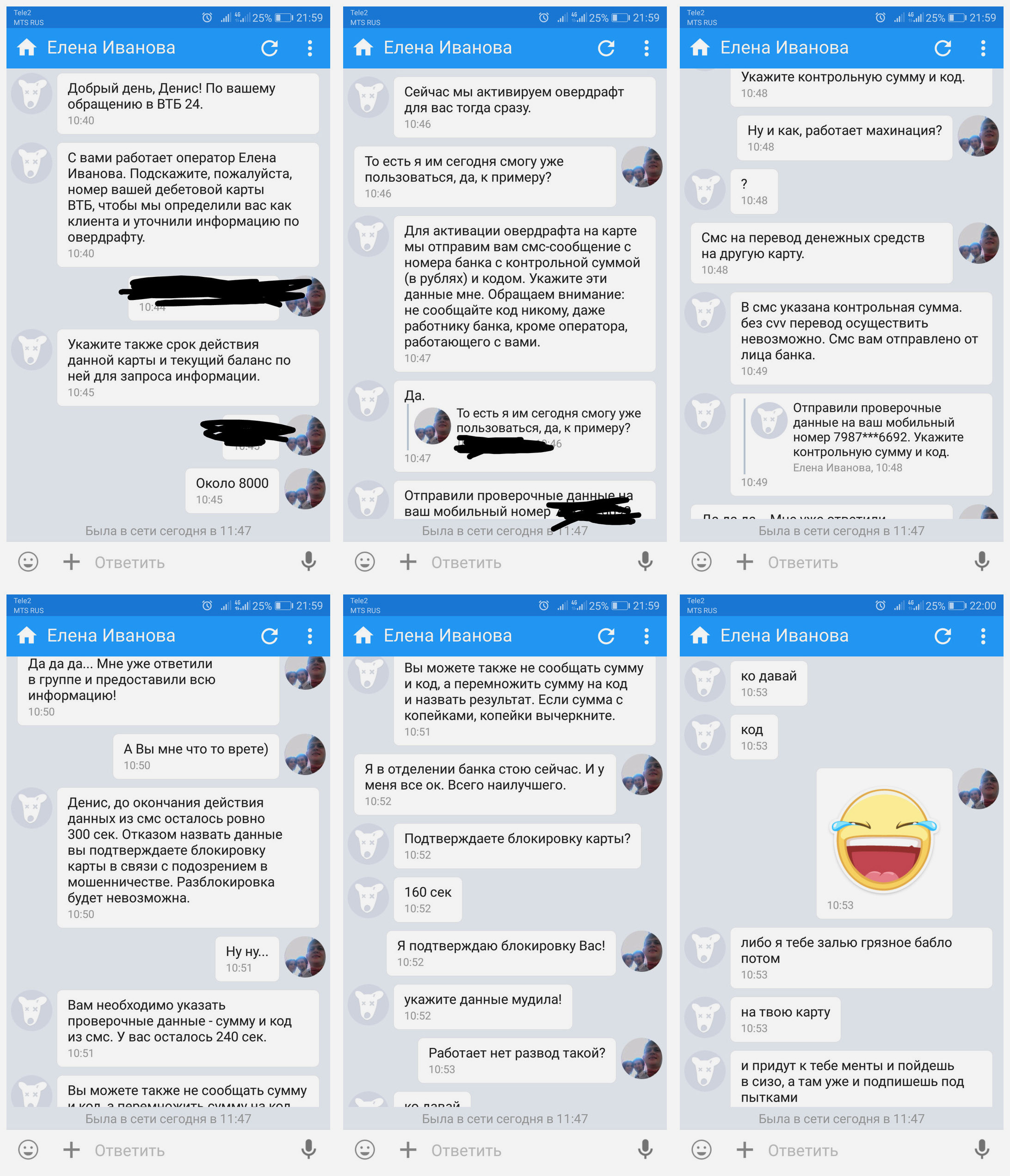

? Вам предлагают подключить овердрафт

Мошенники взламывают аккаунт администратора группы банка в социальной сети и/или пишут от его имени.

К примеру, вы хотите подключить овердрафт. Под этим предлогом с вами связывается представитель банка и выманивает информацию о карте. Затем крадёт деньги.

Запомните: НИКОГДА представители банка не будут решать ваши проблемы в социальных сетях . Разве что спросят, как с вами связаться. Далее все контакты с ними должны вестись либо через приложение банка, либо по подтверждённому телефону финансовой организации.

? Вам переводят деньги, но банк требует подтвердить личность

Потенциальный покупатель, который хочет оплатить товар, будто бы сбросил вам денег.

Но так как он юрлицо (не гражданин РФ, клиент другого банка), сотрудник банка требует дополнительную информацию: CVV/CVC-код, пароль от банкинга и одноразовый код, который придёт на смартфон.

Дальше всё то же самое: деньги со счета исчезают.

? Классика: звонят из банка и блокируют карту

Самая простая схема предполагает, что у злоумышленника есть ваши номер карты и номер телефона.

Добыть данные очень просто: например, предложить оплатить товар, который вы продаете на «Авито», на карту, а потом отказаться, или заскринить объявление по сбору пожертвований на еду для бездомных котиков.

Через пару дней вам позвонят «из банка».

Имя легко определят по объявлению или в приложении банка, который выпустил карту. Когда вводишь номер карты, он обычно отображается, чтобы не перепутать получателей.

Человек, который представился сотрудником банка, сообщит, что карта заблокирована из-за «потенциального мошенничества».

Типичный колл-центр банка. Но мошенники звонят не оттуда.

Чтобы разблокировать её, нужно ответить на вопросы: когда, где карту открыл, какой на ней баланс, где в последний раз расплачивался и так далее.

Затем обязательно узнают CVV/CVC-код с обратной стороны карты, срок действия и пароль от интернет-банкинга. А также попросят ввести код, который банк отправит вам на мобильный.

Потом с вашего счета просто снимут деньги. Или купят на них криптовалюту, чтобы сложнее было найти концы.

Этой схеме уже лет 10, но она до сих пор работает. Не с вами, так с родными, далекими от интернета, с соседями-пенсионерами и т.д.

? Забирают данные паспорта и перевыпускают SIM-карту

Продолжение предыдущего способа.

Могут попросить назвать два номера, на которые звоните чаще всего. Это позволит перевыпустить SIM-карту, привязанную к интернет-банку, а затем поменять от него пароли и украсть ваши деньги.

Более того: недавно хакеры смогли получить контроль над номерами «Сбера» и стали названивать с них клиентам. Новый уровень, однако.

? Оставьте заявку на кредит и заберите свой миллион

Ещё один способ развода начинается с рекламы на развлекательных сайтах и в соцсетях. Чтобы получить кредит на выгодных условиях, нужно заполнить форму, указав данные своей карты.

Мошенники поясняют: только так можно проверить кредитную историю и предоставить кредит . Чем больше информации дашь, тем выше вероятность получения денег.

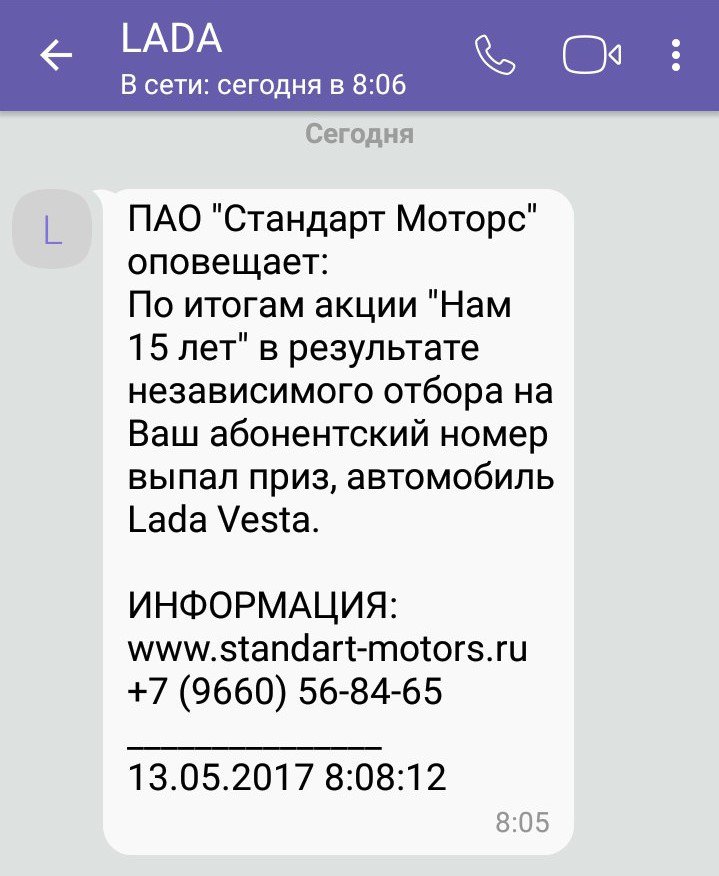

? Приходит сообщение о выигрыше денег

Банк проводил лотерею, и номер вашей карты оказался счастливым. Или вы выиграли а-а-а-автомобиль *голосом Якубовича*.

На самом деле повод может быть любым: мэр Москвы раздаёт лекарства со скидкой пенсионерам, собес собирает списки для оказания материальной помощи, коммунальные предприятия хотят вернуть деньги как субсидию и так далее.

Осталось только сказать данные своей карты.

Всё это развод доверчивых пенсионеров. Описание таких схем пора в газетах печатать.

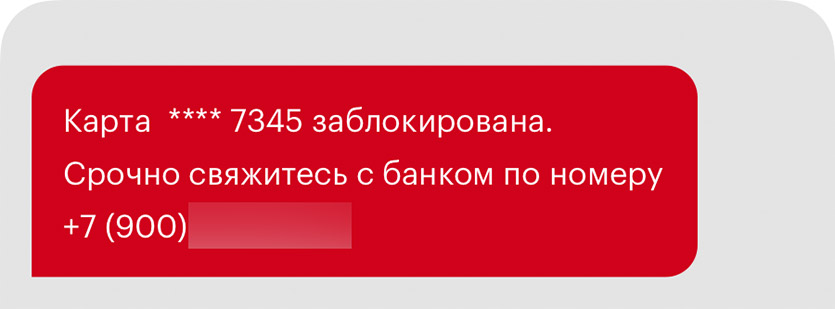

? Приходит SMS: «Ваша карта заблокирована»

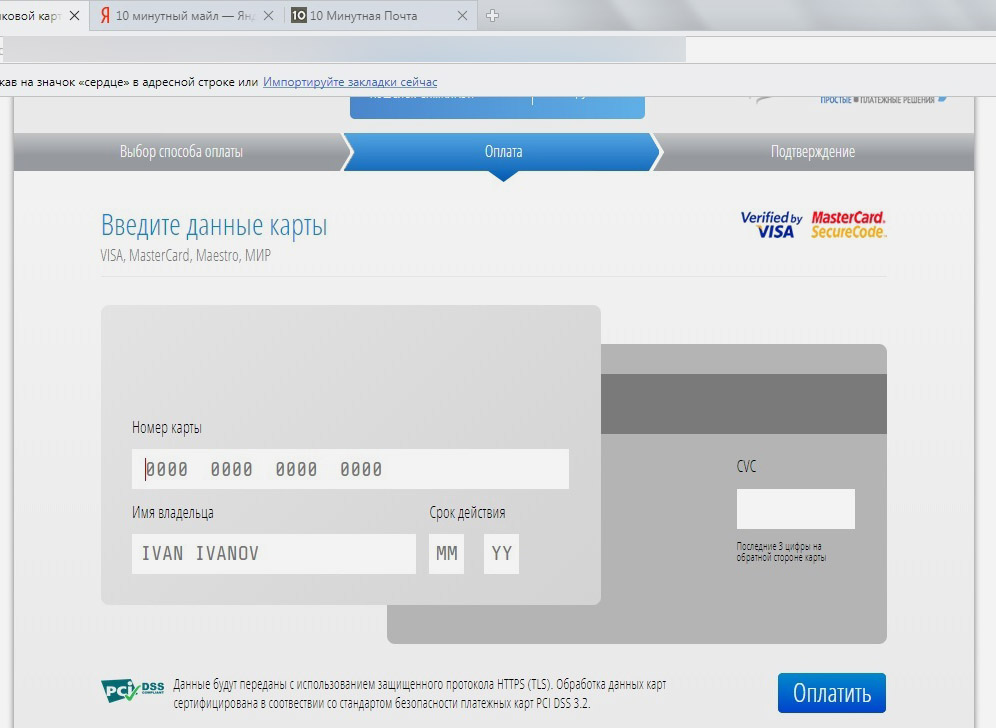

Хакеры организуют массовую рассылку SMS о том, что конкретный банк заблокировал карту (так выше уровень доверия). Чтобы восстановить доступ, нужно перейти по ссылке.

В SMS текста влезает мало, так что ссылки сокращают. Перейдя по ней, вы попадаете на сайт, который выглядит практически так же, как сайт «Сбера» или «Альфы» , или имитирует его. Только адрес немного отличается: например, allfabank или sberonlain.

На сайте вам предлагают заполнить форму разблокировки карты. Просят указать её номер, срок действия и другую информацию. Обещают прислать SMS для подтверждения действия.

Естественно, SMS приходит из вашего банка. Вот только когда вводите код, в интернет-банк входят мошенники. Угадаете, что происходит дальше?

? Вы используете фейковое приложение банка

История примерно та же, что в прошлом пункте. Только на фейковый сайт приводит не SMS, а вредоносное ПО.

Другой вариант: вирус подменяет окно логина в настоящем банковском приложении , чтобы украсть пароль от интернет-банка.

Тут всё понятно. Не устанавливайте что попало на Android, используйте только официальные банковские приложения из Google Play и App Store. Никаких .apk и .ipa с файлообменников.

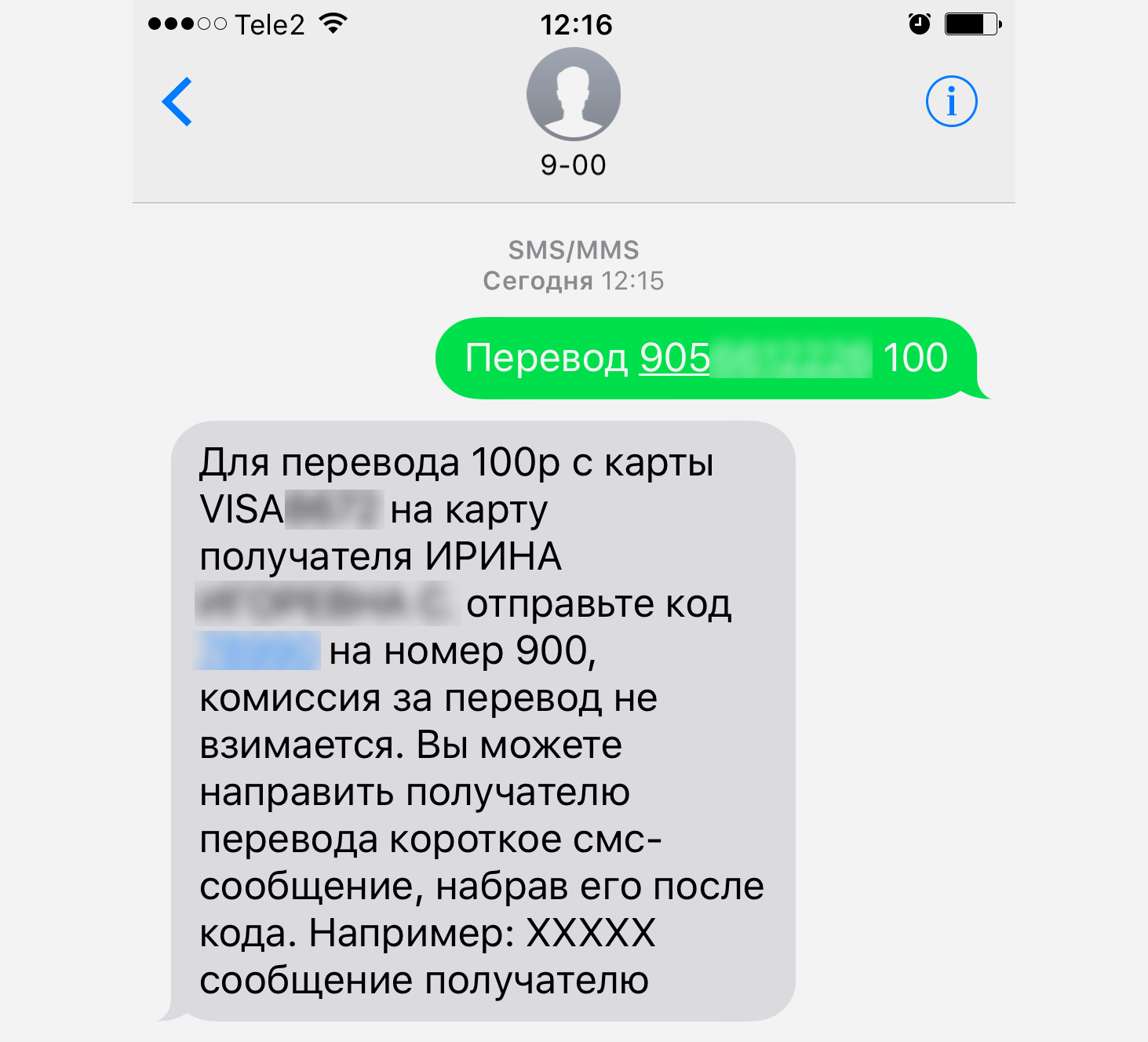

? Вам предлагают ускорить зависший перевод

Мошенник, получивший данные вашей карты в переписке на сайте объявлений, рассказывает, что платить будет как юрлицо / с карты другого банка. Из-за этого деньги придут не сразу.

Хотите быстрее? Подойдите к банкомату или терминалу, создай шаблон с указанием собственной карты и номера телефона.

Многие терминалы так устроены, что после создания шаблона показывают окно с кнопкой «Подключить мобильный банк». Злоумышленник говорит, что нужно нажать на эту кнопку и ввести его номер. Мол, тогда его банк подключится и быстро проведет оплату.

Но на самом деле вы привязываете карту к его номеру. И даете ему возможность снять средства со своего счета.

? Ваш банк объединяется с другим, и нужно перенести счёт

Мошенники звонят, чтобы поделиться сенсационной новостью: ваш банк объединяется с другим крупным банком. Чтобы продолжать пользоваться счетом, вам нужно сообщить все данные своей карты. На них откроют новый счет.

Если вам звонят и говорят о чём-то подобном, бросайте трубку и проверяйте информацию в интернете на уважаемых сайтах. Например, на Banki.ru.

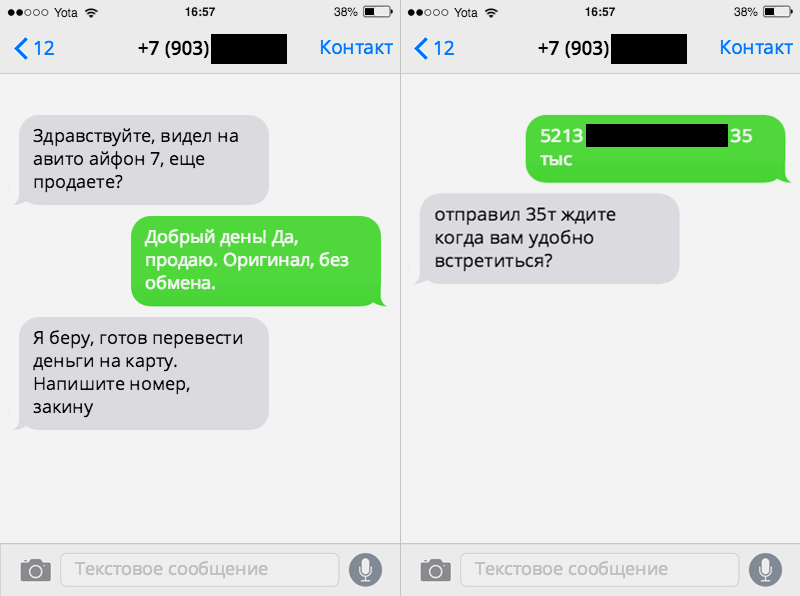

? На карту внезапно приходит чужой перевод

Приходит SMS о переводе денег на вашу карту. Сообщение настоящее, и в мобильном банке вы тоже видите, что ваш счет был пополнен.

Вскоре вам звонят и говорят, что ошиблись картой при переводе. Деньги отправляли за подарок, на лечение ребенка, на помощь бездомным котикам.

Как честный человек вы, конечно, входите в положение и отправляете деньги на ту карту, номер которой вам продиктовали. Ведь откуда отправили средства, вы можете и не видеть.

А потом банк почему-то блокирует карту и обвиняет вас в мошенничестве.

Что произошло на самом деле: мошенник дал номер вашей карты человеку, которому предложил дешево купить iPhone / снять квартиру / дать аванс за машину. Тот перевел деньги вам, а вы – мошеннику.

Когда отправитель средств понял, что его кинули, он написал в банк и инициировал разбирательство. Деньги будут требовать с вас. А вы же перевели деньги мошеннику добровольно (и, скорее всего, на краденую карту).

Увы, мошенник почти наверняка избежит ответственности. Через вас только что обналичили деньги.

? Вам предлагают оплатить ваши же покупки взамен на наличные

Эту схему периодически прокручивают в разных супермаркетах. В очереди к вам подходит девушка и спрашивает, наличными будете расплачиваться или картой.

Если отвечаете, что заплатишь наличными, она предлагает оплатить ваши покупки картой, чтобы взамен дали ей купюры. Будто бы с картой проблемы: оплатить можно, а снять в банкомате не получается.

Вы находите наличные, она оплачивает ваши покупки, кассир выдает чек, девушка уходит.

В этот момент появляется настоящий владелец карты. Говорит, что он только что выронил карту в супермаркете, а через несколько минут ему пришло SMS о списании средств на кассе.

Значит, вы украли его карту, раз только что ей расплатились. Возвращайте деньги, или пусть кассир отменит оплату, иначе вызовут полицию.

Многие в такой ситуации впадают в ступор. Тем более, если рядом охранник, которому лишние проблемы на работе не нужны.

А зря, звоните в полицию. Мошенник растворится в воздухе моментально. Естественно, он с девушкой в сговоре.

И, скорее всего, это просто обналичивание денег с краденых карт. В банкомате засекут сразу, а в магазине всё спишут на проблемы с картой, если вдруг не прокатит.

? Ваши данные тащат скиммеры

Скиммер – это специальное устройство, которое считывает данные карты. Оно имитирует части банкомата: щель для приема карт, а иногда и клавиатуру. Подробнее о них читайте в нашей статье.

Скиммеры крепят на двусторонний скотч или на клей. Могут также установить дополнительную камеру, которая будет снимать, как вы вводите ПИН-код.

Со скиммера получают данные с магнитной полосы. Они позволяют мошенникам получить информацию о вашей карте и снять с неё деньги. Информацию с чипа обычно не считывают.

Как защититься: внимательно смотреть, где снимаете деньги . В отделениях банков скиммеры устанавливают редко.

Если банкомат выглядит не так, как обычно, не вставляй в него карту. Она у вас одна, а банкоматов много.

? Вас банально просят дать позвонить

В этой схеме жертв чаще всего находят на сайтах объявлений. Потенциальный покупатель предлагает встретиться, может даже предложить сбросить денег на бензин, чтобы не ехать через город.

Вы соглашаетесь, пара сотен лишними не бывает. Деньги приходят.

В назначенное время покупатель подъезжает, осматривает машину, и в процессе у него садится телефон. Просит твой смартфон позвонить. А параллельно его сообщник начинает задавать вопросы, чтобы отвлечь.

Пока вы на них отвечаете, злоумышленник достает SIM-карту из смартфона, подменяет её своей. После этого покупатели обещают подумать и уходят.

Но на самом деле они вставляют SIM-карту в свой смартфон, восстанавливают пароль от интернет-банка и обчищают ваш счет.

Могут, кстати, попытаться перевести деньги сообщением с вашего телефона. Это ещё проще и быстрее.

Вместо резюме

Пока готовилась эта статья, мошенники наверняка придумали пару-тройку новых схем. Как не стать жертвой:

▪️ Никому и никогда не сообщайте данных карты, кроме её номера. И тем более не фотографируйте её с обеих сторон.

▪️ Если звонят из банка, перезвоните по номеру, который указан на карте или на официальном сайте организации.

▪️ Если дали смартфон кому-то в руки, следите за ним. Даже если это был знакомый или коллега. Люди в сложных жизненных обстоятельствах на многое пойдут.

▪️ Не ведитесь на халяву. Никогда.

Расскажите пожилым родственникам, как разводят и крадут деньги. Не дайте им лишиться последнего и поставьте жирный плюсик себе в карму.

Источник

Близкие контакты. Как хакеры крадут деньги с банковских карт

Содержание статьи

О том, как работают сами системы безопасности карт, ты можешь узнать из предыдущей статьи.

Все способы мошенничества с банковскими картами можно разделить на две категории. Первая — массовые и хорошо известные. Вторую часто называют «белыми китами»: это инциденты, которые случаются раз в 5–10 лет, заканчиваются катастрофой для атакуемых и многомиллионными прибылями для атакующих и поэтому привлекают к себе очень много внимания со стороны прессы и регуляторов. В любом случае основной критерий успеха у кардеров и им подобных жуликов — массовость и простота. Если мошенническую схему легко воспроизвести тысячи раз — это залог финансовой победы над банковской системой и грядущей популярности выбранного метода.

Самые распространенные типы мошенничества

Начнем с атак, с которыми платежным системам и банкам приходится иметь дело регулярно.

Платежи без 3-D Secure

Первое место по распространенности среди мошеннических схем занимают платежи в интернете — они совершаются по схеме card-not-present. В связи с их массовостью платежные гиганты изобрели дополнительный динамический фактор – код 3-D Secure.

Что такое 3-D Secure

3-D Secure — схема дополнительной авторизации онлайновых платежей, использующая три сущности‑домена (отсюда и название 3-Domain Secure): домен интернет‑магазина принимает данные об оплате и переадресовывает пользователя на домен платежной системы, где вводится одноразовый код. Далее результат отправляется на третий домен банка‑эквайера, он сверяет этот код и отправляет запрос, который подтверждает или опровергает транзакцию обратно по цепочке интернет‑магазину.

3-D Secure отлично помогает от массовых мошеннических схем. Однако часть магазинов, в том числе крупных, таких как «Амазон», до сих пор не готова работать с 3-D Secure, который, по их мнению, уменьшает конверсию. А международные платежные системы и не настаивают! Лучше тратить больше — это их девиз. Текущие правила платежей гласят, что, если карта поддерживает 3-D Secure, а магазин эту технологию не поддерживает, в случае опротестования платежа финансовые риски лежат на магазине. Если 3-D Secure не поддерживает карта — на банке‑эмитенте. Поэтому по всему миру голодные мошенники ищут магазины, которые не требуют 3-D Secure.

Иногда это можно воспринимать буквально: в 2018 году в Великобритании выявили одну из мошеннических схем. Злоумышленники опубликовали в социальных сетях объявления о пятидесятипроцентной скидке на доставку пиццы одного крупного бренда. Этот бренд не использовал при оплате 3-D Secure, и платежи выполнялись по купленным на различных маркетах украденным картам. Это давало злоумышленникам выручку в 50% от суммы каждой проданной пиццы. Схема проработала несколько месяцев, прежде чем ее прикрыли.

Атака клонов

Второй по популярности вид мошенничества — создание клона магнитной полосы карты. Он до сих пор остается одним из самых распространенных методов атак на операции с физической картой (так называемые card-present transactions). Как ты знаешь, магнитную полосу чрезвычайно просто клонировать.

К отдельным видам киберпреступлений стоит отнести использование специализированного вредоносного ПО. Атака должна быть легко повторяема и хорошо масштабируема. Именно поэтому злоумышленники заражают устройства, на которых используются тысячи карт каждый день, — операторские машины в крупных супермаркетах.

Так как вся инфраструктура, использующая платежный терминал (POS, Point-of-Sale), называется POS system, то и разновидность этих вредоносов носит название POS malware, несмотря на то что сами POS они заражать не в состоянии. Вместо этого атаке подвергается сама операторская машина — кассовый аппарат (cash register).

В 2013 году американская сеть магазинов Target подверглась крупнейшей атаке. В ней преступники использовали еще не особенно популярную тогда схему «компрометация цепочки поставки». После заражения одного из подрядчиков злоумышленникам удалось проникнуть в сеть супермаркетов, скомпрометировать весь домен Windows и проникнуть в операционную систему непосредственно на кассах. На этих системах запускались так называемые RAM-scraping-трояны, которые сканировали память в поисках паттернов треков магнитной полосы. Когда треки обнаруживались, троян пересылал их на установленный во внутренней сети C&C-сервер, который дальше уже отправлял эту информацию во внешнюю сеть.

Для создания копии магнитной банковской карты потребуется несколько секунд и специальный ридер, купить который можно на Amazon. Далее злоумышленники создают клон и идут с ним в магазины в Америке или Европе. Дампы банковских карт свободно продаются и покупаются на многочисленных хакерских форумах.

Почему же клонированные магнитные карты до сих пор так популярны, несмотря на то что практически все они сейчас оснащены чипом? Все проще простого: во многих американских магазинах до сих пор можно расплатиться картой, оснащенной чипом, просто проведя транзакцию с использованием магнитной полосы. В последние 5–10 лет это, как ни странно, самый отсталый рынок, из‑за которого магнитная полоса до сих пор присутствует на банковских картах.

Если же платежный терминал вдруг откажется принимать магнитную полосу сразу, есть схема, работающая в обеих Америках и Европе, — technical fallback. Эта техника заключается в том, что злоумышленник трижды вставляет в банкомат или терминал карту с несуществующим чипом и после третьей неуспешной попытки чтения терминал точно предложит провести операцию по магнитной полосе.

В любом из этих случаев ответственность по правилам лежит на магазине, выполнившем такую высокорисковую операцию. Тем более платежные системы, такие как MasterCard, чтобы избежать имиджевых рисков, рекомендуют отклонять транзакции, пришедшие в режиме technical fallback. Никому не хочется выяснять, была ли на самом деле у клиента украдена карта, или он просто захотел не тратить деньги и объявить о мошеннической операции. Еще меньше хочется объяснять разозленным клиентам, почему по их картам купили телевизоры за тысячи долларов и в сотнях километров от их реального местоположения.

А что в России?

В России терминалы не должны принимать к оплате магнитную полосу, если карта оснащена чипом. И даже technical fallback должен быть под запретом. Однако есть неприятные исключения. На подпольных форумах недавно обсуждали, что сеть «Ашан» имеет терминалы, принимающие операции по technical fallback. В любом случае, даже если хакеры не могут использовать русские карты в России, им никто не мешает продавать эти данные другим хакерам в Европе или Америке для дальнейшей монетизации.

Офлайновые транзакции по чипу и атаки на аутентификацию

По правилам современных платежных систем 99,9% операций по картам должны совершаться онлайн — с подтверждением криптограммы на стороне банка‑эмитента. Исключения — это метро, оплаты в самолетах и на круизных лайнерах. То есть там, где интернет доступен с перебоями либо нет возможности подолгу ждать ответа от банка‑эмитента, как, например, у турникетов метро. Да и когда создавались протоколы EMV, множество платежных систем работало в офлайне по так называемым Floor limit — операции выше этих лимитов должны были подтверждаться онлайн, а ниже — проходили в локальном режиме, то есть подтверждались самим терминалом. Еще 5–10 лет назад количество таких терминалов, особенно в странах Латинской и Северной Америки было достаточно велико, чтобы массово пытаться атаковать недостатки офлайновой аутентификации карт.

Белые киты

Именно для защиты от массового и простого мошенничества когда‑то были изобретены карты с чипом и подтверждение транзакций с помощью кода 3-D Secure. Эти методы защиты не идеальны, у них были свои проблемы, о которых эксперты предупреждали с самого начала. Однако такие карты до сих пор не удается массово взламывать, а когда атака получается, она больше похожа на блицкриг — все происходит в считаные дни или часы. Небольшая группа злоумышленников получает максимум прибыли и исчезает с горизонта. Именно поэтому каждый случай или новая схема вызывают у экспертов большой интерес.

Такие случаи мы будем называть белыми китами. Это инциденты, которые случаются раз в 5–10 лет, заканчиваются катастрофой для атакуемых банков и многомилионными прибылями для атакующих и поэтому привлекают к себе очень много внимания со стороны прессы и регуляторов. Я расскажу о нескольких видах подобных атак, чтобы наглядно проиллюстрировать фундаментальные недостатки технологий карточных платежей.

Распределенные атаки на подбор карточных реквизитов

Такие атаки часто называют BIN Master attack или distributed guessing attack. Эти названия они получили благодаря самому громкому случаю, который произошел в 2016 году. Тогда английский банк Tesco подвергся распределенной атаке такого масштаба, что им пришлось выключить карточные платежи на 48 часов. За несколько дней злоумышленникам удалось украсть 22 миллиона фунтов с 20 тысяч карт. Как уже упоминалось, эти данные легко могут использоваться для оплаты в интернет‑магазинах, не оснащенных 3-D Secure. Однако тут есть нюанс: в 2018 году регулятор оштрафовал банк на 16 миллионов фунтов за атаку 2016 года, — скорее всего, это указывает на то, что сами карты не были оснащены 3-D Secure.

Правила, называемые 3-D Secure Liability shift, определяют ответственную сторону в случае мошеннических операций: если банк не оснащает карты 3-D Secure, ответственность за мошенничество лежит на банке. Если карты, оснащенные 3-D Secure, используются, например, в Amazon, где данная технология не применяется, ответственность лежит на интернет-магазине.

Как хакеры подбирают полные реквизиты карт?

Предположим, у нас есть одна карта — наша. Ее номер состоит из нескольких частей. Первые шесть цифр называются BIN — bank identification number. Один и тот же BIN при этом может принадлежать более чем одному банку, кроме того, у банка может быть несколько BIN Range. Однако это главная отправная точка, от которой и пошло название атаки. Последняя цифра также вычисляется по алгоритму контрольной суммы «Луна».

Предположим, наша карта имеет номер 1234 5678 1234 5670. Следующая карта из этого диапазона, согласно алгоритму, будет заканчиваться на 5688, затем 5696 и так далее. Есть ненулевая вероятность того, что карты 5688 и 5696 существуют и активны.

Теперь необходимо выяснить значение поля Expiry Date. Если банк выдает номера карт последовательно, то, значит, следующий клиент банка, которому выпустили карту после тебя, будет обладать номером 5688. Если банк большой и открывает сотни карт каждый день, скорее всего, поле Expiry Date совпадет с таковым на твоей карте либо будет отличаться на один месяц. Для защиты от подобного подбора значений платежные системы рекомендуют внедрять рандомизацию PAN — выдавать их не последовательно, а случайно. Тогда хакерам будет сложнее узнать Expiry Date карты 5688.

Но нерешаемых задач нет. Существует множество банковских сервисов, которые помогают подобрать связку полей PAN / Expiry Date. Среди них — система восстановления пароля или логина мобильного банка, регистрация в системе ДБО, возврат денежных средств в платежном эквайринге.

И наконец, осталось угадать три цифры с обратной стороны карты — CVV2/CVC2. В конце 2014 года, когда исследователи из Университета Ньюкасла впервые провели анализ атаки на банк Tesco, они обнаружили, что 291 из 400 самых популярных онлайновых сервисов дает возможность перебирать поле CVV2. Это неудивительно: ведь деньги не принадлежат владельцам этих сервисов. Сервис — лишь инструмент для атакующего. Значит, у злоумышленников всегда будет достаточно инструментов для перебора реквизитов банковских карт. Например, в 2019 году подобная уязвимость была устранена в платежном модуле Magento CMS для PayPal.

Другая часто применяемая злоумышленниками разновидность этой атаки — это использование подобранных реквизитов для выпуска мобильного кошелька Google Pay или Apple Pay. Ирония заключается в том, что один из самых громких случаев мошенничества был направлен на сами магазины Apple. Дело в том, что множество банков (опять‑таки в Америке) не требуют дополнительной верификации с помощью одноразового кода или звонка в банк при выпуске мобильного кошелька Apple Pay. Это означает, что, зная только номер карты, срок ее действия и код CVV2, можно выпустить полноценную виртуальную карту, с помощью которой уже можно расплачиваться по всему миру, а не только в США.

Существует еще одно средство защиты платежей категории card-not-present. Оно называется address verification system. В этом случае при совершении платежа платежная система сверяет еще и цифры из почтового индекса и адреса, по которому зарегистрирована карта (postcode / billing address). Такой же системой могут быть оснащены платежные терминалы, поддерживающие метод PAN Key Entry (о нем я рассказывал в прошлой статье).

Заключение

По оценкам Positive Technologies, до 50% банков до сих пор не защищает своих клиентов от подбора значений CVV2 и Expiry Date. Именно поэтому трудяги из стран Латинской Америки так активно занимаются поиском по всему миру карт и банков, уязвимых к данным атакам.

О других «белых китах» карточного мошенничества я расскажу в следующий раз.

Источник