- Визуализация и декодирование данных с магнитных АТМ-карт

- ТЕМА 12. ЭЛЕКТРОННАЯ КОММЕРЦИЯ

- Оглавление:

- 12.1. Смарт-карты

- Тип применяемых микросхем в смарт-картах

- Способы считывания информации со смарт-карты

- Стандарты на смарт-карты

- Область применения смарт-карт

- Защита информации в смарт-картах. Механизмы защиты

- Возможности обеспечения безопасности при использовании смарт-карт

- Важные термины и определения

- 12.2. Протоколы безопасных электронных платежей

Визуализация и декодирование данных с магнитных АТМ-карт

Предмет интереса этой публикации — считывание и декодирование данных со второй дорожки банкоматовской карточки в условиях дефицита оборудования и средств.

Для начала приведу сухие теоретические знания. Если теория не интересует — можно пропустить.

Пленка или дорожка представляет собой пластик, с нанесенными мельчайшими (очень мелкими) частицами ферромагнетика — вещества, обладающего остаточной намагниченностью. Ферромагнетик, кроме того, что он чертовски мелкий и не различим в школьный или ремонтный микроскоп, так он еще имеет форму, похожую на соты, гранулы или кристаллы.

В процессе нанесения на поверхность он сразу проходит ориентацию — то есть поворачивается согласно линиям магнитного поля. Этим достигается некоторое улучшение магнитных свойств дорожки. Дальше наносится фиксатор и защитный слой. Все, менять своего положения физически они не могут, изменение направлений векторов магнитных индукций (та самая остаточная намагниченность, магнитные линии) может происходить теперь только на молекулярном уровне. Но не нужно думать, что полоска после изготовления сразу обладает магнитными свойствами. Во-первых, если они есть, то слишком малы, во-вторых, направления векторов ориентированы случайным и компенсируют друг друга.

Вносим такую полоску в зону действия магнитного поля и ждем. Ждем, пока произойдет перепрыгивание энергетических лошадок через барьер и векторы магнитной индукции этих частичек не станут совпадать по величине с векторами внешнего магнитного поля, а сами частички не запасут некоторую энергию и не станут самыми настоящими постоянными магнитами. Всё, теперь этой полоской можно притягивать гвозди и шокировать обезьян в зоопарке.

Существует некое первичное намагничивание, переводящее девственную дорожку из состояния летаргии в состояние остаточной намагниченности. Для полного представления нужно рассмотреть картинку гистерезиса, она отражает все возможные магнитные состояния наших ферромагнетиков. Среди которых есть и два состояния полного размагничивания.

Теперь ближе к тому, как все происходит при записи и чтении на реальной магнитной полосе карты.

Первое. При записи головка, которая создает поле возле магнитной полосы, на самом деле создает поле не рядом с ней, а в ней. Чтобы это понять, нужно вспомнить простое правило: ток течет по пути наименьшего сопротивления. А теперь представим подкову, да, обычную подкову от лошади. Она имеет разрез, прислоните подкову разрывом перпендикулярно полосе. Это и есть современная головка для подобных записей.То есть все дело в разрыве, который почти прикасается к магнитной полосе.

Обмотаем подкову проволокой и пустим электрический ток, подкова станет электромагнитом, магнитное поле потечет по подкове и в месте разрыва подковы встретит сильное сопротивление — воздух или какой-то специально подсунутый туда диэлектрик.

Что остается делать магнитному полю? Пойти по пути наименьшего сопротивления — по самой магнитной полоске! Скакнув на полоску, замкнуться через нее. Что нам на руку.

Способ представления дискретной (считай в дальнейшем — цифровой информации) на такой полоске теоретически может сильно отличаться. Можно подставить себя на месте конструктора и попытаться промоделировать процессы записи и считывания. При этом в наших руках следующие козыри:

— информацию нужно записывать участками фиксированной длины;

— записывать на полоску можно 2 типа участков, то есть с разными направлениями силовых линий магнитного поля (векторов магнитной индукции и кучи других величин, на что нам, впрочем, пофиг). Для простоты обозначим их как SN и NS;

— записывать на полоску можно типы участков SN и NS, но любой из них может иметь различную степень намагниченности, то есть можно обозначить градацию степени намагниченности для любого из участков, например, договорившись с вами о том, что будем приписывать справа цифру от 0 до 9, выражающую степень намагниченности в возрастании;

— считывание возможно при условии изменения магнитного потока головки, которая проходит рядом с намагниченной полоской. Меняющийся магнитный поток проходит через сердечник (всю туже саму подкову) и в результате на выводах обмотки, расположенной на сердечнике, появиться меняющееся напряжение.

Таким образом, менять оно может только при изменении магнитного потока. А он может меняться в трех случаях:

а) изменение направлений линий магнитного поля. То есть участки должны идти в таком порядке:

(SN)(NS)(SN). В результате получим, грубо говоря, 2 раза пульсирующий ток;

б) изменение интенсивности магнитный полей участков. Например, такая последовательность участков должна вызывать появление\изменение электрического тока в головке – (SN1)(SN2)(SN9)(SN3) (3 изменения в амплитуде эл.тока головки), а вот такая уже нет – (SN5)(SN5)(SN5)(SN5)(SN5);

в) комбинация а и б (SN5)(NS5)(NS6).

Вроде проблем нет, бери, используй любой из вариантов для представления нулей дискретных участков. Да, для записи все просто. Проблемы появляются при считывании. Один из основных факторов, который ставит палки в колеса — это скорость считывания, то есть скорость протяжки ленты под головкой. Изобретенные человеком устройства для ручного протаскивания карты через них не могут позволить себе точно распознать скорость без дополнительных ухищрений, с которой рука проводит карту (это возможно, но нужно делать дополнительную тактовую магнитную или иную линию). В банкоматах проще и достаточная точность может быть реализована.

Так в чем же проблема? Ну, разная скорость и фиг бы с ней.

А вы попробуйте, будучи простым рядовым устройством разберите следующую последовательность:

(SN)(NS)(NS)(SN)(NS)? (последовательность 1)

(1) (2) (3) (4) (5)

Что можно сказать об этой последовательности? Только то, что на вызовет ровно 3 раза (между участками 1 и 2, 3 и 4, 4 и 5) смену полярности электрического поля в головке.

Если принять самый первый приходящий в голову вариант кодирования 0 и 1 сменой полярности участков магнитного поля, то уверенно можно сказать, что SN — это 1, а NS — это 0, и получив скачок напряжения в сторону +, можно сказать, что произошел переход с 1 на 0. Значит, распознано 2 участка. А вот дальше, где 2 и 3 стоят рядом – (NS)(NS) никакого изменения не будет, но ведь известно, что на этом месте последнее, что было распознано по предыдущему скачку напряжения — это 0! Но попробуй, докажи сколько точно нулей на этом участке при разных скоростях движения, два или больше. Тое сть что последовательность 1 именно последовательность 1, а не, допустим, эта:

(SN)(NS)(NS) (NS) (NS) (SN)(NS)? (последовательность 2)

(1) (2) (3) (ошибка) (ошибка) (4) (5)

Между 3 и 4 все ровно — скачок напряжения происходит в сторону – и можно сказать, что 3 — это 0, а 4 — это 1. Выходов из сложившейся ситуации масса, от линии синхронизации до частотного кодирования. Которое и является основным в магнитных картах — это удвоение частоты F\2F.

(NS)(SN)(NS)(NS)(SN)(SN)(NS)(SN)(NS)(SN)

( 1 )( 0 )( 0 )( 1 )( 1 )

Смысл, думается, ясен. Для кодирования 1 используется факт интерпретации скачков напряжения — удвоение частоты смены полярностей участков для кодирования одного элемента. Если присмотреться получше, то можно увидеть, что такое кодирование полностью устраняет недостатки кодирования, представленного выше при некоторых условиях.

Допустим, мы остановим карту на участке (NS)(NS). Можно подумать, что устройство собьется и неправильно посчитает число нулей, то есть примет (NS)(NS)(NS)(NS) за 00. На самом деле этого не произойдет, потому что при кодировании условием перехода на следующую группу участков является смена полярности, а ее не происходит и устройство просто ставит 0 и ждет смены полярности (ждет хоть до бесконечности) для того, чтобы вновь запустить свой счетчик — генератор для распознания следующей группы участков. Вопрос, как устройство определяет частоту появления смен полярности, конечно, интересный, но сейчас не нужный.

Лучше один раз увидеть, чем сто раз прочитать. Заглянем в содержимое дорожек магнитных карт и посмотрим, можно ли в домашних условиях однозначно понять, что же на них написано. Попутно получив некоторый инструмент для визуальной оценки состояния дорожек.

Опилки, посыпаемые на лист бумаги, под которым находится магнит, выстраиваются вдоль силовых линий. Нам же от них нужно, чтобы они липли к намагниченным участкам дорожек карты, предательских их обличая.

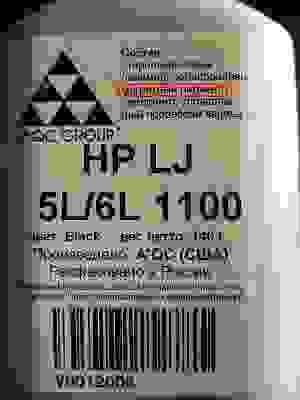

Обычные опилки или металлическая пыль не подойдут, слишком большие частицы. Предлагается использовать частицы тонера для картриджей принтеров. Они очень тщательно обработаны, однородны, и некоторые из них имеют в своем составе магнитные пигменты.

В оригиналах-источниках идеи предлагается использовать смесь тонера и крахмала, но это, видимо, по той причине, что идея оценивать состояние карточек с помощью тонера или специального спрея появилась давно, а тонеры тогда были специфичными. Поэтому, например, нам ровняться на Францию от 1999 года не стоит. Мы пойдем в современный магазин и приобретем тонер с магнитными пигментами (как показано на рисунке), желательно цветной.

Обсыпав карту и постучав ее об стол для стряхивания излишек тонера получаем в свое распоряжение этот вновь открывшийся мир. На полоске сразу видно все дефекты участков, получаемые картой. В некоторых бытовых случаях это может пригодиться.

Мы же должны продолжить. Весь интерес в том, чтобы прочитать содержимое карты имея под руками только фотоаппарат, лупу, или конечно же микроскоп. Как будет ясно дальше, для анализа второй дорожки из 3-ей достаточно фотоаппарата. На рисунках представлены фотографии со среднего цифрового фотоаппарата и с цифрового микроскопа.

Вся дорожка №2 (ABA) целиком.

Вся дорожка №2 (ABA) целиком с нанесенными в программе paint ориентирами.

И та же самая дорожка, чуть крупнее:

Для удобства, конечно же, использовать снимки с микроскопа.

Итак, анализ. Но сперва нужно обратиться к стандартам:

ISO 7810 Physical Characteristics of Credit.Card Size Document

ISO 7811-1 Embossing

ISO 7811-2 Magnetic Stripe — Low Coercivity

ISO 7811-3 Location of Embossed Characters

ISO 7811-4 Location of Tracks 1 and 2

ISO 7811-5 Location of Track 3

ISO 7811-6 Magnetic Stripe — High Coercivity

ISO 7813 Financial Transaction Cards

Далее в правой стороне документа смотрим сверху вниз:

— Рисунок карты и ее размеры 3.375×2,125 дюймов, один дюйм=2,54 см, получается 85*54 мм. Совпадает с размерами исследуемой карты.

— Строчка «Magnetic Stripe Encoding — Financial Transaction Cards» показывает расстояние от края карты в дюймах и характеристики дорожек (track) в виде своеобразной таблицы. Всего дорожек 3, каждая имеет свое название:

TRACK 1 IATA

TRACK 2 ABA

TRACK 3 THRIFT

Плотность записи RECORDING DENSITY (bits per inch) для каждой из дорожек.

CHARACTER CONFIGURATION (including parity bit) «Устройство символа», по сути, число бит на байт, с учетом бита четности и INFORMATION CONTENT (including control characters) содержимое символов. Видно, что первая дорожка содержит как цифры, так и буквы, вторая и третья содержат только цифры — 40 цифровых символов.

Ниже и слева расположены расшифровки форматов дорожек.

В теории, у нашей 2-ой дорожки ABA должно содержаться не более 75 бит на дюйм. То есть не более 3,375 (длина карты)*75(емкость на дюйм)=253,125 бит=253 бита на всю дорожку. Размер байта — 5 бит, кодировка только цифры, при этом получается 253/5=50 символов, но по стандарту их 40. Лишние — это последовательности для синхронизации в самом начале дорожке — нули.

5 битное кодирование расписано в ссылке ниже.

Что ж, чтобы начать, надо начать. Имея таблицу декодирования, напишем программу расшифровки онной. И да, нам же нужен дамп, полученный при визуализации, вон он (разумеется, чуть изменен, чтобы скрыть персональные данные, которых, кстати говоря, там кот наплакал):

Ну и сама программа:

И, наконец, сам результат:

Который подозрительно напоминает наскрайбированные на карте цифры и буквы.

Следующая дорожка уже зашифрована, но об этом уже в другой раз.

Источник

ТЕМА 12. ЭЛЕКТРОННАЯ КОММЕРЦИЯ

Цели и задачи изучения темы:

- ознакомить с классификацией и свойствами смарт-карт;

- познакомить с протоколами безопасного выполнения электронных платежей.

Оглавление:

12.1. Смарт-карты

В настоящее время динамично развиваются системы защиты данных и запрета несанкционированного доступа на основе использования пластиковых смарт-карт. Это связано с необходимостью контроля доступа к ресурсам и выполнения электронных платежей с помощью сети Internet. Большой интерес к этому направлению проявляют фирмы Microsoft, Siemens Nixdorf и другие разработчики, а также компании-эмитенты пластиковых карт.

Приставку Smart (интеллектуальная) карта получила не просто так. Имея вид обычной пластиковой кредитной карточки, она содержит в себе интегральную схему, которая наделяет ее способностями к хранению и обработке информации.

Смарт-карты можно классифицировать по следующим признакам:

- тип используемой микросхемы;

- способ считывания информации;

- соответствие стандартам;

- область применения.

Тип применяемых микросхем в смарт-картах

В зависимости от встроенной микросхемы все смарт-карты делятся на несколько основных типов, кардинально различающихся по выполняемым функциям:

- карты памяти;

- микропроцессорные карты;

- карты с криптографической логикой.

Карты памяти предназначены для хранения информации. Память на таких типах карт может быть свободной для доступа или содержать логику контроля доступа к памяти карты для ограничения операций чтения и записи данных.

Микропроцессорные карты также предназначены для хранения информации, но, в отличие обычных карт памяти, они содержат в себе специальную программу или небольшую операционную систему, которая позволяет преобразовывать данные по определенному алгоритму, осуществлять защиту информации, хранящейся на карте при передаче, чтении и записи.

Карты с криптографической логикой используются в системах защиты информации для принятия непосредственного участия в процессе шифрования данных или выработки криптографических ключей, электронных цифровых подписей и другой необходимой информации для работы системы.

Способы считывания информации со смарт-карты

По методу считывания информации карты делятся на следующие:

- Контактные;

- Бесконтактные;

- Со сдвоенным интерфейсом.

Контактные карты взаимодействуют со считывателем посредством непосредственного соприкосновения металлической контактной площадки карты и контактов считывателя. Данный метод считывания просто реализуем, но повышает износ карты при частом использовании.

Контактая смарт-карта состоит из трех частей:

- Контактная область – 6 или 8 контактнов, квадратной или овальной формы. Позиции контактов выполнены в соответствии со стандартом ISO-7816.

- Чип (микропроцессор карты).

- Пластиковая основа.

Бесконтактные карты имеют встроенную катушку индуктивности, которая в электромагнитном поле считывателя обеспечивает питанием микросхему выдающую информационные радиосигналы. Такой метод считывания позволяет часто использовать карту без износа самой карты и считывателя.

Карты со сдвоенным интерфейсом имеют одновременно и контактную площадку и встроенную катушку индуктивности. Такие карты позволяют осуществлять работу с разными типами считывателей.

Стандарты на смарт-карты

Для смарт-карт существует несколько международных стандартов, определяющих практически все свойства карт, начиная от размеров, свойств и типов пластика, и заканчивая содержанием информации на карточке, протоколов работы и форматов данных.

Стандарт ISO-7816 «Идентификационные карты – карты с микросхемой с контактами». Состоит из шести частей, регламентирующих физические характеристики, размер и расположение контактов, сигналы и протоколы, структуру файлов, адресацию и команды обмена);

Стандарт EMV (Europay, MasterCard & Visa). 1я и 2я части базируется на ISO-7816, в последующих добавлены определения обработки транзакций, спецификации терминалов и т. д.

Область применения смарт-карт

Практически в любых областях деятельности для смарт-карт можно найти применение. Сегодня одними из основных видов применений являются:

- Телефония – Карты оплаты разговора для таксофонов, GSM-карты в мобильных телефонах.

- Финансы – Различные банковские операции, оплата товаров и услуг, кредитные и дебетовые карты, карты для начисления стипендий, зарплат, пенсий и т. д.

- Транспорт – Карты для проезда на городском транспорте и метро.

- Здравоохранение – Медициские карты больных, страховые полисы.

- Безопасность – Разграничение доступа в помещения, компьютерные системы, идентификация пользователей и т. д.

- Карты клиентов – Программы лояльности (начисление скидок, бонусов и т. д.).

Популярность смарт-карт становится все выше. Это связано с тем, что смарт-карты имеют весьма существенные для практики отличия от обычных карт с магнитной полосой:

- Cмарт-карта содержит в себе память, из-за чего она несет в себе гораздо большее количество рабочей информации по сравнению с магнитными картами. С случае платежных систем (банкоматов, касс и т. д.) при использовании магнитных карт требуется наличие соединения с банком или другим обслуживающим центром для того, чтобы по идентификатору хранящемуся на карте получить данные о счете. В случае же работы со смарт-картами данные о счете хранятся непосредственно в памяти карты и не требуется устанавливать соединение с банком для получения данных о счете. К тому же, размер памяти позволяет хранить данные о нескольких счетах сразу вместе с персональными данными клиента. Данное свойство смарт-карты позволяет экономить на специальных каналах связи и дорогостоящем компьтерном оборудовании.

- Cмарт-карты имеют надежную встроенную систему защиты от считывания информации и ее подделки. Эта особенность смарт-карты уберегает ее владельца от случаев любого нелегального копирования (клонирования) карты и последующего несанкционированного использования.

- Обмен информацией со смарт-картой проходит в защифрованном виде. Это позволяет с уверенностью утверждать, что информация не будет прослушана кем-либо. Данные о счете и балансе клиента останутся неизвестны кассиру или продавцу.

- Cмарт-карта более долговечна. Она не подвержена влиянию электромагнитных излучений и менее подвержена влиянию воды, грязи и химикатам. Срок службы смарт-карт различных производителей в зависимости от условий использования составляет от 3 до 10 лет. Магнитные карты служат всего 1-2 года.

Обеспечение конфиденциальности информации является основной задачей разработчиков систем компьютерной безопасности. В большинстве современных электронных систем часто используется целый ряд технологий, позволяющих осуществлять контроль за информацией.

См. подробнее в хрестоматии

В зависимости от политики компании вся информация может быть либо защищена, либо наоборот открыта для публичного доступа. Часто в большинстве компаний нет четкого разделения конфиденциальной информации и информации для свободного пользования. Поэтому при первой утечке или взломе системы ситуацию приходится кардинально менять. В таком случае компания может нести большие убытки либо из-за степени секретности похищенной информации, либо из-за вынужденного внедрения электронных систем защиты. Поэтому важно на этапе организации методики работы компании создать инфраструктуру обеспечивающую правильную работу с информацией различной степени конфиденциальности.

Несанкционированное использование и доступ к конфиденциальной информации может происходить во время:

- Хранения информации.

- Передачи информации.

При хранении может быть получен несанкционированный доступ к информации непосредственно в месте хранения и обработки (например, в файлах или базах данных) или в месте архивного хранения на носителях.

При передаче информации по каналам (особенно по сетям общественного доступа, например, Интернет) есть большая вероятность перехвата или прослушивания информации.

В любых случаях может помочь шифрование информации, но тут возникает вопрос безопасного хранения и управления ключевой информацией. Решением проблемы является использование технологий основанных на смарт-картах. Они могут обеспечить полную информационную и физическую безопасность из-за своей архитектуры.

Защита информации в смарт-картах. Механизмы защиты

Пассивная аутентификация – проверка разрешения на выполнение команды при помощи ввода PIN кода или пароля.

Активная аутентификация – внутренняя и внешняя аутентификация методом challenge-response.

Аутентификация данных – использование защищенной передачи данных и команд (чтения, записи, обновления) по каналу.

Шифрование данных – использование шифрации данных в командах чтения, записи и обновления.

Возможности обеспечения безопасности при использовании смарт-карт

- Терминал проверяет подлинность карты перед началом транзакции.

- Перед выпуском её в обиход эмитент вводит в каждую карту и терминал секрет.

- Карта должна подтвердить терминалу, что она знает секрет.

- Карта не должна раскрывать секрет во время аутентификации.

- Так как карта знает секрет, значит это подлинная карта.

- Перед выпуском карты эмитент записывает в каждую карту и терминал некий секрет.

- Подлинный терминал должен уметь проверять, что он знает тот же секрет, который записан в карте.

- Так как терминал проверяет подлинность карты, она в свою очередь предоставляет требуемые права на доступ.

Аутентификация держателя карты

- Карта гарантирует, что только держатель карты может её использовать.

- Эмитент записывает в каждую карту PIN-код держателя карты.

- Карта предоставляет держателю карты доступ, так как только он знает PIN-код.

- Карта может быть запрограммирована, так что при введении неправильного PIN-кода она заблокируется.

- Биометрическая аутентификация (по отпечатку большого пальца, по сетчатке глаза, по динамической подписи)

- Эмитент записывает в каждую карту уникальный сертификационный ключ (подтверждающим право доступа) держателя карт.

- После успешного прохождения терминальной аутентификации и аутентификации держателя карты, терминал посылает транзакцию в карту.

- На основе сертификационного ключа карта генерирует электронную подпись.

- Тот факт, что подпись проверенна, указывает на легитимность транзакции.

- Эмитент записывает в каждую карту уникальный ключ шифрования перед ее выпуском.

- Этот ключ используется для шифрования данных между терминалом и удаленным компьютером.

Смарт-карта может использоваться и как электронный пропуск в помещение; на ней могут также храниться права доступа каждого служащего к ресурсам корпоративной информационной системы.

Важные термины и определения

- Авторизация – операция, являющаяся частью операций расчета за услуги с помощью платежных карт. Авторизация состоит из последовательности процедур аутентификации и подтверждения обязательств эмитента карточки выполнить окончательный и безотзывный платеж со счета держателя.

- Аутентификация – операция подтверждения подлинности документа или сообщения. Аутентификация электронных сообщений и документов выполняется специальными процедурами электронной подписи. Аутентификация криптографированных электронных сообщений и документов, как правило, ограничивается процедурами шифрования и дешифрования.

- Аутентификация пластиковой карточки – операция подтверждения подлинности платежной карточки, а также того, что покупатель товаров и услуг является ее законным владельцем. В зависимости от вида карточки процедуры аутентификации выполняются по-разному. Для платежных smart-карточек операция выполняется процедурами, исполняемыми процессорами торгового автомата и самой карточки без участия процессингового центра и соответственно без сетевого соединения торговых автоматов с системой процессингового центра. Подтверждение законности владения платежной карточкой осуществляется с помощью проверки PIN-кода, введенного покупателем при выполнении операций расчета. При вводе правильного PIN-кода законность владения карточкой подтверждается. Процедуры аутентификации могут включать также и визуальные средства в тех случаях, если эмиссия карточек производится с нанесением на эмитируемую карточку изображений, текста и если на карточке отведено место для образца подписи владельца карточки. Визуальную аутентификацию выполняет оператор торговой точки.

- Дебитная (платежная) карточка – пластиковая карточка с ограничением размера платежа. Ограничение определяется остатком на специальном расчетном счете владельца пластиковой карточки. Для дебитных карточек на размеры отдельных платежей могут накладываться и другие специальные ограничения, используемые в целях управления рисками, включая риски, связанные с кражей карточки и другими формами криминального использования платежной карточки. Как правило, дебитные карточки не предусматривают возможности предоставления кредита владельцу карточки. Однако в отдельных случаях эмитент в соответствии с контрактными условиями, заключаемыми с владельцем карточки, и в целях увеличения спектра услуг, предоставляемых владельцам карточек, может предоставлять кредиты в пределах лимитов, установленных для отдельных постоянных клиентов. В зависимости от вида дебитной карточки состояние расчетного счета владельца карточки, ограничения и лимиты могут храниться по-разному. Если в качестве платежного средства используются smart-карточки, то указанная информация, как правило, хранится в памяти карточки, а состояние расчетного счета изменяется процедурами приложений, исполняемыми процессорами чипов smart-карточек и процессорами торговых автоматов. Управление лимитами платежной карточки, если таковые применяются, всегда осуществляется эмитентом карточки.

- Дебетование платежной карточки – операция, выполняемая при расчетах с использованием дебитной платежной карточки. В результате операции состояние расчетного счета владельца карточки уменьшается на сумму платежа (списание средств с расчетного счета владельца карточки).

- Кредитная (платежная) карточка – пластиковая карточка, при использовании которой эмитент ограничивает размер отдельного платежа, а владелец карточки обязуется по истечении определенного срока (как правило, в начале следующего месяца) погасить обязательства, возникшие после всех операций расчета за приобретенные товары и предоставленные услуги. Во всех операциях расчета с помощью кредитной карточки эмитент карточки выступает в качестве кредитора относительно владельца карточки и гаранта окончательного и безотзывного платежа в отношении торговца.

- Кредитование платежной карточки – операция, позволяющая изменить состояние расчетного счета владельца дебитной платежной карточки (пополнение счета денежными средствами). Кредитование осуществляется с использованием торговых автоматов (терминалов кредитования). При этом состояние расчетного счета увеличивается на величину внесенной суммы.

- Шифрование – преобразование информации, которое выполняется для того, чтобы при обмене электронными сообщениями обратное преобразование (точное воспроизведение исходной информации) было возможным только при использовании согласованного с алгоритмом шифрования алгоритма дешифрации и специальной информации (ключей), доступной только для получающей стороны. Криптографическое преобразование производится с помощью специальных ключей, доступных только отправителю электронного сообщения. Некоторые алгоритмы криптопреобразования для повышения степени защиты (повышения стойкости ключа) подразумевают использование открытого ключа, который передается вместе с зашифрованным сообщением и используется получающей стороной для дешифрования. Открытые ключи генерируются системой шифрования на основе алгоритмов получения псевдослучайных чисел.

- Персональный идентификационный номер (ПИН-код, PIN code) – код, известный только владельцу платежной карточки и используемый в операциях аутентификации карточек. Операция аутентификации является успешно завершенной, если покупатель введет правильный PIN-код хотя бы в одной из трех попыток при проведении операции расчета за товары и услуги.

- Платежная (пластиковая) карточка со встроенным микропроцессором (smart-карточка, smart card) – пластиковая карточка, в которую при изготовлении устанавливается микросхема, содержащая процессор и модуль памяти. Память микросхемы разделяется на сегменты, доступ к которым ограничен только для определенных приложений, типов устройств считывания и записи. Отдельные сегменты могут использоваться только изготовителями и эмитентами карточки.

- Платежная транзакция – платежная операция расчетов за приобретенные товары и услуги, выполняемая с использованием платежных карточек, чеков, наличных денег и других законных платежных средств. При использовании платежных карточек транзакция включает последовательность процедур авторизации, необходимых для выполнения аутентификации и подтверждения обязательств эмитента карточки выполнять платежи за товары и услуги, приобретаемые покупателем – владельцем карточки.

- Процессинг – деятельность, включающая в себя сбор, обработку и рассылку участникам расчетов информации по операциям со смарт-картами осуществляемых процессинговым центром.

- Процессинговый центр – юридическое лицо или его структурное подразделение, обеспечивающее информационное и технологическое взаимодействие между участниками расчетов. Процессинговый центр осуществляет: персонализацию платежных карточек, ведение всей базы карточных счетов, обработку платежных транзакций, выдачу отчетности и мониторинг безопасности системы.

- Расходный лимит (лимит авторизации) – предельная сумма денежных средств, доступная держателю карты в течение определенного периода для совершения операций с использованием карты.

- Режим реального времени (режим on-line) – режим обработки платежных транзакций, когда авторизация выполняется в режиме соединения с процессинговым центром. В этом случае вся необходимая для авторизации информация хранится в процессинговом центре или может быть доставлена с помощью процедур информационных систем процессингового центра. Режим реального времени предъявляет высокие требования к качеству и производительности используемых линий телекоммуникаций, к производительности компьютерного, сетевого и коммуникационного оборудования, оборудования информационной безопасности и программного обеспечения процессингового центра.

- Режим пакетной обработки (off-line) – режим обработки платежных транзакций, когда авторизация производится в системе торгового терминала. Режим используется во всех операциях розничной торговли с применением smart-карточек. Как правило, память таких карточек содержит информацию, необходимую и достаточную для операций авторизации. Уровень защиты smart-карточек является достаточно высоким и превосходит уровень защиты карточек с магнитной полосой. Применение технологий карточек со встроенным чипом не предъявляет специальных требований к линиям телекоммуникаций, оборудованию и программному обеспечению процессинговых центров.

- Стоп-лист (черный список) – список пластиковых карточек, распространяемый процессинговым центром и перечисляющий пластиковые карточки, либо запрещенные к приему, либо расчеты по которым в настоящее время приостановлены. В любом случае эмитенты пластиковых карточек не принимают обязательств окончательного платежа по всем карточкам, указанным в стоп-листах. Запрещенные к приему карточки подлежат изъятию из оборота. По всем другим карточкам стоп-листа торговые автоматы не должны выполнять операций расчета и в зависимости от действующих соглашений либо подлежат изъятию, либо возвращаются владельцу карточки без выполнения процедур расчета.

- Торговый терминал (платежный терминал, EFTPOS terminal) – устройство специального назначения, обеспечивающее выполнение расчетов с использованием платежных карточек в качестве средства платежа. В зависимости от типа используемого оборудования торговые терминалы позволяют также автоматизировать операции расчетов с использованием других видов платежных средств таких, как наличные деньги, чеки и т.п. Электрическая персонализация – запись в микросхему пластиковой карточки идентификационных данных, ключей, персональной информации о клиенте, платежных лимитов и начальной суммы средств.

- Электронная подпись – аутентификация электронных сообщений. Преобразование информации, которое выполняется для того, чтобы при обмене электронными сообщениями обратное преобразование (точное воспроизведение исходной информации) было возможным только при использовании согласованного с алгоритмом шифрования алгоритма дешифрации и специальной информации (ключей), доступной для получающей стороны. Криптографирование производится с помощью специальных ключей.

- Эмиссия пластиковых карт – деятельность по выпуску карт, открытию счетов и расчетно-кассовому обслуживанию клиентов при совершении операций с использованием выданных им карт.

- Эмитент пластиковых карточек – учреждение, которое участвует в платежной системе и имеет право эмиссии пластиковых карт.

12.2. Протоколы безопасных электронных платежей

Протокол SSL. Протокол SSL (Secure Socket Layer) был разработан американской компанией Netscape Communications. SSL обеспечивает защиту данных между сервисными протоколами (такими как HTTP, NNTP, FTP и т. д.) и транспортными протоколами (TCP/IP) с помощью современной криптографии в соединениях «точка-точка». Ранее можно было без особых технических ухищрений просматривать данные, которыми обмениваются между собой клиенты и серверы. Был даже придуман специальный термин для этого – «sniffer».

Протокол SSL предназначен для решения традиционных задач обеспечения защиты информационного взаимодействия:

- пользователь и сервер должны быть взаимно уверены, что они обмениваются информацией не с подставными абонентами, а именно с теми, которые нужны, не ограничиваясь паролевой защитой;

- после установления соединения между сервером и клиентом весь информационный поток между ними должен быть защищен от несанкционированного доступа;

- и наконец, при обмене информацией стороны должны быть уверены в отсутствии случайных или умышленных искажений при ее передаче.

Протокол SSL позволяет серверу и клиенту перед началом информационного взаимодействия аутентифицировать друг друга, согласовать алгоритм шифрования и сформировать общие криптографические ключи. С этой целью в протоколе используются двухключевые (ассиметричные) криптосистемы, в частности, RSA.

Конфиденциальность информации, передаваемой по установленному защищенному соединению, обеспечивается путем шифрования потока данных на сформированном общем ключе с использованием симметричных криптографических алгоритмов (например, RC4_128, RC4_40, RC2_128, RC2_40, DES40 и др.). Контроль целостности передаваемых блоков данных производится за счет использования так называемых кодов аутентификации сообщений (Message Autentification Code, или MAC), вычисляемых с помощью хэш-функций (например MD5).

Протокол SSL включает два этапа взаимодействия сторон защищаемого соединения:

- установление SSL-сессии;

- защита потока данных.

На этапе установления SSL-сессии осуществляется аутентификация сервера и (опционально) клиента, стороны договариваются об используемых криптографических алгоритмах и формируют общий «секрет», на основе которого создаются общие сеансовые ключи для последующей защиты соединения. Этот этап называют также «процедурой рукопожатия».

На втором этапе (защита потока данных) информационные сообщения прикладного уровня нарезаются на блоки, для каждого блока вычисляется код аутентификации сообщений, затем данные шифруются и отправляются приемной стороне. Приемная сторона производит обратные действия: расшифрование, проверку кода аутентификации сообщения, сборку сообщений, передачу на прикладной уровень.

Наиболее распространенным пакетом программ для поддержки протокола SSL является SSLeay. Он содержит исходный код на языке C, который может быть встроен в такие приложения, как Telnet и FTP. В протоколе SSL используется криптография с открытым ключом. Каждый пользователь имеет два ключа – открытый и секретный (приватный). Пользователь делает доступным открытый ключ любому корреспонденту сети. Пользователь и любой корреспондент, имеющий открытый ключ, могут быть уверены, что данные, зашифрованные с помощью открытого ключа, могут быть расшифрованы только с использованием секретного ключа.

Если два пользователя хотят быть уверенными, что информацию, которой они обмениваются, не получит третий, то каждый из них, должен передать одну компоненту ключевой пары (а именно открытый ключ), другому и хранит другую компоненту (секретный ключ). Сообщения шифруются с помощью открытого, расшифровываются только с использованием секретного ключа. Именно так сообщения могут быть переданы по открытой сети без опасения, что кто-либо сможет прочитать их.

Целостность и аутентификация сообщения обеспечиваются использованием электронной цифровой подписи.

Теперь встает вопрос о том, каким образом распространять свои публичные ключи. Для этого (и не только) была придумана специальная форма – сертификат.

Сертификат состоит из следующих частей:

- имя организации (либо лица), выпустившей данный сертификат;

- субъект сертификата (для кого был выпущен данный сертификат);

- публичный ключ субъекта;

- некоторые временные параметры (срок действия сертификата и т. п.).

Сертификат «подписывается» секретным ключом частного лица (или организации), выпускающего сертификаты. Организации, которые производят подобные операции, называются Certificate authority (CA). Если в стандартном Web-браузере, который поддерживает протокол SSL, зайти в раздел security, то там можно увидеть список известных организаций, которые «подписывают» сертификаты. Технически создать свою собственную CA достаточно просто, но также необходимо уладить юридическую сторону дела, и с этим могут возникнуть серьезные проблемы.

Протокол SSL на сегодня является наиболее распространенным протоколом, используемым при построении систем электронных платежей. Широкое распространение протокола SSL объясняется в первую очередь тем, что он является составной частью всех браузеров и Web-серверов. Другое достоинство протокола SSL – его простота и высокая скорость реализации транзакции.

В то же время, SSL обладает рядом недостатков:

- покупатель не аутентифицируется;

- продавец аутентифицируется только по URL;

- цифровая подпись используется только при аутентификации в начале установления SSL-сессии. Для доказательства проведения транзакции при возникновении конфликтных ситуаций требуется либо хранить весь диалог покупателя и продавца (что дорого с точки зрения ресурсов памяти и на практике не используется), либо хранить бумажные копии, подтверждающие получение товара покупателем;

- не обеспечивается конфиденциальность данных о реквизитах карты для продавца.

Протокол SET. Другой протокол безопасных транзакций в Интернете – SET (Security Electronics Transaction). Протокол SET основан на использовании цифровых сертификатов по стандарту Х.509. Протокол выполнения защищенных транзакций SET является стандартом, разработанным компаниями MasterCard и VISA при значительном участии IBM, GlobeSet и других партнеров. Он позволяет покупателям приобретать товары через Интернет, используя самый защищенный на настоящее время механизм выполнения платежей. Протокол SET является открытым стандартным многосторонним протоколом для проведения безопасных платежей с использованием пластиковых карточек в Интернет. Протокол SET обеспечивает кросс-аутентификацию счета держателя карточки, продавца и банка продавца для проверки готовности оплаты товара, целостность и секретность сообщения, шифрование ценных и уязвимых данных. Поэтому протокол SET можно назвать стандартной технологией или системой протоколов выполнения безопасных платежей с использованием пластиковых карточек через Интернет.

Протокол SET позволяет потребителям и продавцам подтвердить подлинность всех участников сделки, происходящей в Интернет, с помощью криптографии, применяя, в том числе, и цифровые сертификаты.

Базовыми задачами защиты информации являются: обеспечение ее доступности, конфиденциальности, целостности и юридической значимости. Протокол SET, в отличие от других протоколов, позволяет решать указанные задачи защиты информации.

В результате того, что многие компании занимаются разработкой собственного программного обеспечения для электронных платежей, возникает еще одна проблема. В случае использования этого ПО все участники операции должны иметь одни и те же приложения, что практически неосуществимо. Следовательно, необходим способ обеспечения механизма взаимодействия между приложениями различных разработчиков.

В связи с перечисленными выше проблемами компании VISA и MasterCard вместе с другими компаниями, занимающимися техническими вопросами (например IBM, которая является ключевым разработчиком в развитии протокола SET), определили спецификацию и набор протоколов стандарта SET.

Эта открытая спецификация очень быстро стала де-факто стандартом для электронных платежей в сети Интернет. В этой спецификации шифрование информации обеспечивает ее конфиденциальность. Цифровая подпись и сертификаты обеспечивают идентификацию и аутентификацию (проверку подлинности) участников транзакций. Цифровая подпись также используется для обеспечения целостности данных. Открытый набор протоколов используется для обеспечения взаимодействия между реализациями разных производителей.

Протокол SET обеспечивает следующие специальные требования защиты электронных платежей:

- секретность данных оплаты и конфиденциальность информации заказа, переданной вместе с данными об оплате;

- сохранение целостности данных платежей; целостность обеспечивается при помощи цифровой подписи;

- специальную криптографию с открытым ключом для проведения аутентификации;

- аутентификацию держателя по кредитной карточке, которая обеспечивается применением цифровой подписи и сертификатов держателя карточек;

- аутентификацию продавца и его возможности принимать платежи по пластиковым карточкам с применением цифровой подписи и сертификатов продавца;

- подтверждение того, что банк продавца является действующей организацией, которая может принимать платежи по пластиковым карточкам через связь с процессинговой системой; это подтверждение обеспечивается с помощью цифровой подписи и сертификатов банка продавца;

- готовность оплаты транзакций в результате аутентификации сертификата с открытым ключом для всех сторон;

- безопасность передачи данных посредством преимущественного использования криптографии.

Основное преимущество протокола SET перед многими другими существующими системами обеспечения информационной безопасности заключается в использовании цифровых сертификатов (стандарт X.509, версия 3), которые ассоциируют держателя карточки, продавца и банк продавца с рядом банковских учреждений платежных систем VISA и MasterCard. Протокол SET позволяет сохранить существующие отношения между банком, держателями карточек и продавцами, и интегрируется с существующими системами, опираясь на следующие качества:

- открытый, полностью документированный стандарт для финансовой индустрии;

- основан на международных стандартах платежных систем;

- опирается на существующие в финансовой отрасли технологии и правовые механизмы.

Более детально процесс взаимодействия участников платежной операции согласно спецификации SET представлен на рисунке 1.

Рис. 1. Процесс взаимодействия участников платежной операции

согласно спецификации SET.

- Держатель карточки – покупатель делающий заказ.

- Банк покупателя – финансовая структура, которая выпустила кредитную карточку для покупателя.

- Продавец – электронный магазин, предлагающий товары и услуги.

- Банк продавца – финансовая структура, занимающаяся обслуживанием операций продавца.

- Платежный шлюз – система, обычно контролируемая банком продавца (обрабатывает запросы от продавца и взаимодействует с банком покупателя).

- Сертифицирующая организация – доверительная структура, выдающая и проверяющая сертификаты.

Взаимоотношения участников операции показаны непрерывными линиями (взаимодействие, описанное стандартом или протоколом SET) и пунктирными линиями (некоторые возможные операции).

Динамика взаимоотношений и информационных потоков в соответствие со спецификацией стандарта SET включает следующие действия:

- Участники запрашивают и получают сертификаты от сертифицирующей организации.

- Владелец пластиковой карточки просматривает электронный каталог, выбирает товары и посылает заказ продавцу.

- Продавец предъявляет свой сертификат владельцу карточки в качестве удостоверения.

- Владелец карточки предъявляет свой сертификат продавцу.

- Продавец запрашивает у платежного шлюза выполнение операции проверки. Шлюз сверяет предоставленную информацию с информацией банка, выпустившего электронную карточку.

- После проверки платежный шлюз возвращает результаты продавцу.

- Некоторое время спустя, продавец требует у платежного шлюза выполнить одну или более финансовых операций. Шлюз посылает запрос на перевод определенной суммы из банка покупателя в банк продавца.

Рассмотренная схема взаимодействия в части информационной безопасности подкрепляется спецификацией Chip Electronic Commerce, созданной для использования смарт-карт стандарта EMV в Интернете (www.emvco.com). Ее разработали Europay, MasterCard и VISA. Сочетание стандарта на микропроцессор EMV и протокола SET дает беспрецедентный уровень безопасности на всех этапах выполнения транзакции.

Сравнительные характеристики протоколов SSL и SET. Платежные системы являются наиболее критичной частью электронной коммерции и будущее их присутствия в сети во многом зависит от возможностей обеспечения информационной безопасности и других сервисных функций в Интернете. Протоколы SSL и SET – это два широко известных протокола передачи данных, каждый из которых используется в платежных системах Интернета. Попытаемся сравнить протоколы SSL и SET и оценить их некоторые важнейшие характеристики.

Итак, рассмотрим важнейшую функцию аутентификации (проверки подлинности) в виртуальном мире, где отсутствуют привычные физические контакты. Протокол SSL обеспечивает только двухточечное взаимодействие. В процесс транзакции кредитной карточки вовлечены, по крайней мере, четыре стороны: потребитель, продавец, банк-эмитент и банк-получатель. Протокол SET требует аутентификации от всех участвующих в транзакции сторон.

Протокол SET предотвращает доступ продавца к информации о пластиковой карточке и доступ банка-эмитента к частной информации заказчика, касающейся его заказов. В протоколе SSL разрешается контролируемый доступ к серверам, директориям, файлам и другой информации. Оба протокола используют современную криптографию и системы цифровых сертификатов, удостоверяющих цифровые подписи взаимодействующих сторон. SSL предназначен преимущественно для защиты коммуникаций в Интернете. Протокол SET обеспечивает защиту транзакций электронной коммерции в целом, что обеспечивает юридическую значимость защищаемой ценной информации. При этом через протокол SET транзакция происходит медленнее, чем в протоколе SSL, а ее стоимость выше. Следует добавить, что, используя протокол SSL, потребители подвергаются риску раскрытия реквизитов своих пластиковых карт продавцу.

Внедрение и эксплуатация протокола SET осуществляется много лет в нескольких десятках проектов во всем мире. Например, первая транзакция по протоколу SET была проведена 30-го декабря 1996 в PBS (Датский банк) в совместном проекте IBM и MasterCard. Аналогичная работа проведена в 1997 г. в крупнейшем японском банке Fuji Bank, где пришлось адаптировать протокол к специфическому японскому законодательству. За прошедшее время подобные внедренческие проекты позволили отработать функции протокола и соответствующую документацию.

В свою очередь протокол SSL используется в основном в Web-приложениях и для защиты коммуникаций в сети Интернет. Свободно распространяемая версия SSL, называемая SSLeay, содержит исходный код на языке программирования C, который может быть встроен в такие приложения, как Telnet и FTP. Благодаря этим качествам протокол SSL получил широкое распространение в корпоративных Интранет-сетях и в системах с небольшим количеством пользователей.

Протокол SSL обеспечивает лишь конфинденциальность данных транзакции при их передачи через сеть общего пользования, но при этом является существенно более дешевым для внедрения. По этой причине большинство современных систем электронных платежей используют протокол SSL.

Источник