- Действия способов аутентификации

- Разрешения и лицензии

- Принцип работы

- Настройки регистрации

- Сведения о потреблении

- Сведения о регистрации пользователя

- События регистрации и сброса

- Методы проверки подлинности вай фай: какой лучше выбрать

- Методы проверки подлинности

- Какой выбрать метод проверки подлинности для Wi-Fi сети

- Метод проверки подлинности Wi-Fi какой лучше ASUS

- Какую защиту ставить на Wi-Fi роутере

Действия способов аутентификации

Новая панель мониторинга действий способов проверки подлинности позволяет администраторам отслеживать регистрацию и использование способа проверки подлинности в их организации. С помощью этой возможности создания отчетов ваша организация может получить понимание того, какие методы регистрируются и как их использовать.

См. сведения о просмотре и удалении персональных данных в руководстве по созданию запросов субъектов данных Azure в соответствии с GDPR. Дополнительные сведения о GDPR см. в разделе, посвященном GDPR, в Центре управления безопасностью Майкрософт и на портале Service Trust Portal.

Разрешения и лицензии

Встроенные и настраиваемые роли со следующими разрешениями могут получить доступ к колонке «Действия способов проверки подлинности» и интерфейсам API.

Необходимые разрешения предоставляются следующим лицам:

- Читатель отчетов

- Читатель сведений о безопасности

- Глобальный читатель

- Оператор безопасности

- Администратор безопасности

- глобальный администратор

Для доступа к использованию и аналитике требуется лицензия Azure AD Premium P1 или P2. Сведения о лицензировании службы многофакторной проверки подлинности Azure AD и самостоятельного сброса пароля (SSPR) можно найти на сайте цен на Azure Active Directory.

Принцип работы

Для доступа к использованию и аналитике способов проверки подлинности выполните следующие действия:

Щелкните Azure Active Directory > Безопасность > Способы проверки подлинности > Действия.

В отчете есть две вкладки: Регистрация и Использование.

Настройки регистрации

На вкладке Регистрация можно просмотреть число пользователей, способных использовать многофакторную проверку подлинности, проверку подлинности без пароля и самостоятельный сброс пароля.

Щелкните любой из следующих параметров, чтобы предварительно отфильтровать список сведений о регистрации пользователя.

Панель мониторинга Пользователи, которые поддерживают Многофакторную проверку подлинности Azure, показывает разделение пользователей, которые:

- зарегистрированы для способа строгой проверки подлинности;

- включены политикой для использования этого способа для многофакторной проверки подлинности.

Это число не отражает пользователей, зарегистрированных для многофакторной проверки подлинности за пределами Azure AD.

Панель мониторинга Пользователи, способные выполнять проверку подлинности без пароля, показывает разделение пользователей, зарегистрированных для входа без пароля с помощью FIDO2, Windows Hello для бизнеса или входа без пароля с помощью Phone с приложения Microsoft Authenticator.

Панель мониторинга Пользователи, способные самостоятельно сбрасывать пароль, показывает разделение пользователей, которые могут сбрасывать свои пароли. Пользователи могут сбрасывать свой пароль, если они:

- зарегистрированы для обеспечения достаточного количества способов для соответствия политике организации по самостоятельному сбросу пароля;

- являются пользователями, каким разрешается сбрасывать пароль.

Панель мониторинга Зарегистрированные пользователи по способу проверки подлинности показывает, сколько пользователей зарегистрировано для каждого способа проверки подлинности. Щелкните на способ проверки подлинности, чтобы увидеть, кто зарегистрирован для этого способа.

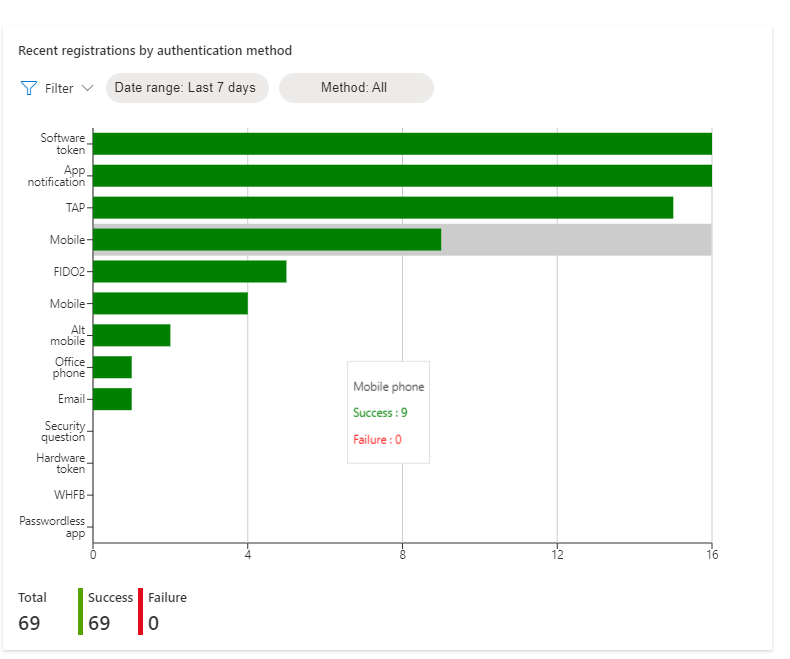

Панель мониторинга Последняя регистрация по способу проверки подлинности показывает, сколько регистраций прошло успешно, а сколько завершилось сбоем, и сортирует их по способу проверки подлинности. Щелкните на способ проверки подлинности, чтобы просмотреть последние события регистрации для этого способа.

Сведения о потреблении

Отчет Использование показывает, какие способы проверки подлинности используются для входа и сброса паролей.

Панель мониторинга Входы в систему по требованию проверки подлинности отображает число успешных интерактивных входов пользователей, которые были необходимы для однофакторной и многофакторной проверки подлинности в Azure AD. Входы в систему, в которых многофакторная проверка подлинности была применена с помощью стороннего поставщика MFA, не включаются.

Панель мониторинга Входы в систему по способу проверки подлинности отображает число интерактивных входов в систему (успешных и неудачных) по используемому способу проверки подлинности. Сюда не относятся входы, в которых требование проверки подлинности было выполнено с утверждением в маркере.

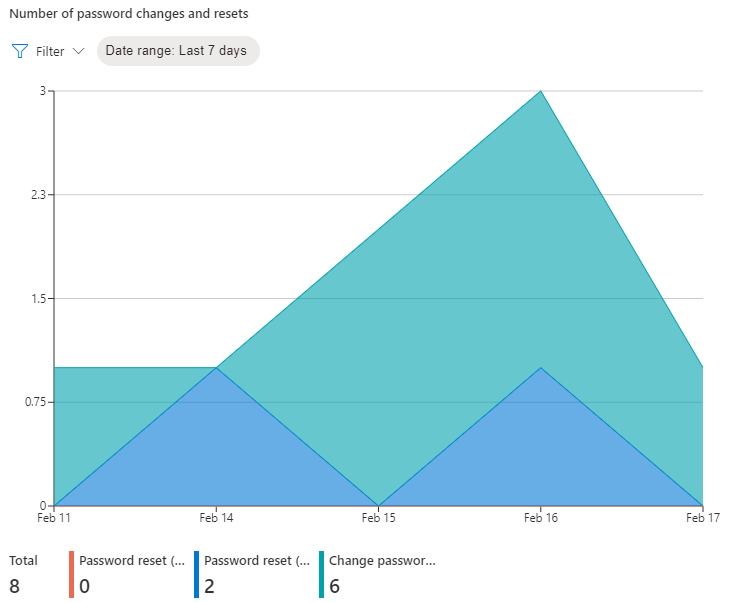

Панель мониторинга Число сбросов паролей и разблокировок учетных записей показывает количество успешных изменений паролей и сбросов паролей (самообслуживания и администратора) с течением времени.

Панель мониторинга Сброс пароля по способу проверки подлинности показывает количество успешных и неудачных проверок подлинности в ходе потока сброса пароля по способу проверки подлинности.

Сведения о регистрации пользователя

С помощью элементов управления в верхней части списка можно найти пользователя и отфильтровать список пользователей на основе отображаемых столбцов.

В отчете сведения о регистрации отображаются следующие сведения для каждого пользователя.

Поддержка MFA (Поддерживается, Не поддерживается)

Возможность входа без пароля (Поддерживается, Не поддерживается)

Регистрация SSPR (Зарегистрированные, Не зарегистрированные)

Включенный режим SSPR (Включен, Выключен)

Поддержка SSPR (Поддерживается, Не поддерживается)

Зарегистрированные способы (Электронная почта, Мобильный телефон, Альтернативный мобильный телефон, Рабочий телефон, Push-уведомления Microsoft Authenticator, Одноразовый пароль программного обеспечения, FIDO2, Ключ безопасности, Контрольные вопросы)

События регистрации и сброса

Панель мониторинга События регистрации и сброса показывает события регистрации и сброса за последние 24 часа, за последние семь дней или за последние 30 дней, включая следующие события:

Функция (Регистрация, Сброс)

Используемый способ (Уведомление приложения, Код приложения, Телефонный звонок, Звонок Office, Альтернативный мобильный вызов, SMS, Электронная почта, Контрольные вопросы)

Источник

Методы проверки подлинности вай фай: какой лучше выбрать

В условиях современного развития науки и технических изобретений скоростной интернет перестает быть редкостью. Развитие мобильной техники вызвало неподдельный интерес в вопросах использования домашнего интернета между отдельными пользователями. С этой целью было создано устройство, называемое Wi-Fi роутером, целью которого является распределение интернета в условиях беспроводного соединения среди подключенных устройств.

Методы проверки подлинности

В последнее время раздачу интернет-соединения с телефона при подключенной мобильной передаче данных используют крайне редко. Информацию о факте использования интернета на телефоне операторы получают посредством показателей TTL. Для каждого устройства он свой, и после его указания происходит уменьшение каждого пакета трафика на единицу при переходе через маршрутизатор. Чтобы сделать трафик читаемым, необходимо использовать специальную утилиту или обратиться к оператору.

Чтобы роутер приступил к выполнению заявленных производителем функций, необходимо его предварительно настроить. Для этих целей с ним поставляется специальный диск с установочной программой. Легче всего справиться с настройкой можно, воспользовавшись услугами компетентных людей, поскольку вероятность возникновения неполадок в разделе безопасности сети вырастает.

При загрузке диска устройство предоставляет выбор метода проверки подлинности, состоящий из более четырех вариантов. Отдельно взятый вариант обладает как достоинствами, так и недостатками. Поэтому выбор стоит делать в пользу наиболее безопасного.

Пользователи часто задаются вопросом о том, какое шифрование выбрать для Wi-Fi.

Для большинства модулей, используемых в домашних условиях, характерна поддержка ряда способов, проверяющих подлинность сети, в частности:

- без использования шифровальных кодов (шифра);

- WEP тип шифрования Wi-Fi;

- WPA/WPA2-Enterprise;

- WPA/WPA2-Personal (WPA/WPA2-PSK).

При отсутствии защиты соединение (без шифрования Wi-Fi) считается полностью доступным. Это означает, что подключиться к сети может каждый желающий пользователь. Подобный тип разрешения нашел широкое применение в местах повышенного потока людей, то есть в общественных местах (кафе, ресторанах, метро, автобусах и так далее).

Сомнительным преимуществом сети без шифровальных кодов является отсутствие ввода пароля. Недостатком способа в отсутствии защиты соединения является тот факт, что пользователи могут занимать нужный канал собственника, тем самым уменьшая максимально возможную скорость. Однако зачастую, этого практически не заметно.

Большим минусом незащищенной сети может служить потеря конфиденциальных данных, которые поступают на устройства мошенников и злоумышленников.

Использование WEP-проверки подлинности сети характеризуется передачей данных посредством защищающего секретного ключа (кода). Его относят к типу открытой системы или открытого ключа. Для первого характерна аутентификация через фильтрацию по Mac адресу без применения еще одного ключа. Это самая минимальная защита, поэтому считать ее безопасной нельзя.

Для второго типа необходимо создать некий секретный набор символов (64, 128-битный), предназначение которого — ключ безопасности. Длину кода подсказывает сама система в зависимости от того, какая кодировка — шестнадцатеричная или ASCII. Допустимо создание нескольких комбинаций. Таким образом для данного типа проверки сети защита считается относительной и давно устаревшей.

Хорошей надежностью отличаются:

- WPA/WPA2 — Enterprise (Wi-Fi enterprise настройка);

- WPA/WPA2-Personal.

Первый из них широко используется во внутренней структуре предприятий, а увидеть второй можно в мелких офисах или дома. Единственным отличием между ними считается тот факт, что домашний вариант требует постоянный ключ, настраиваемый в точке доступа. Наряду с последовательностью шифрования и SSID происходит образование безопасного соединения. Для подключения к данной сети следует помнить пароль. Если его не знают посторонние, а также если он составлен с высокой долей сложности, для домашних условий — это наиболее удачный вариант.

Обратите внимание! Вышеуказанные способы проверки подлинности сети отмечаются производителями как рекомендованные.

Тип WPA/WPA2-Personal характеризуется использованием индивидуального динамического ключа с присвоением его каждому подключившемуся. Для использования в домашних условиях он не подходит по понятным причинам, поэтому основное его распространение — крупные предприятия, в которых важным условиям является организация безопасности корпоративной информации.

Дополнительную надежность создают алгоритмы шифрования. Их классифицируют на две группы:

Большее доверие проявляется к первому из них, поскольку TKIP считается производной от WEP и доказывает свою неспособность к организации высокой степени защиты соединения. Проверять соединение стоит перед подключением к интернету.

Таким образом, прочтение вышеуказанной информации позволит ответить на вопрос о том, какой тип шифрования выбрать для используемого Wi-Fi.

Какой выбрать метод проверки подлинности для Wi-Fi сети

Чтобы выбирать наилучший способ проверки подлинности для вай-фай сети, необходимо учесть, что существуют способы, которые давно потерявшие актуальность. К таковым относятся:

- Wi-Fi 802.11 «B»;

- Wi-Fi 802.11 «G», которые характеризуются максимальной скоростью — 54 Мегабит/сек.

В настоящий период времени на смену вышеуказанным методам пришли следующие нормы протокола:

- 802.11 «N»;

- 802.11 «АС», способные к скоростям более 300 Мегабит/сек.

Обратите внимание! В связи с вышеуказанной информацией, использовать защиту WPA/PSK при типе шифрования TKIP не представляется разумным.

При настраивании беспроводной сети, следует оставлять по умолчанию следующее: WPA2/PSK — AES. Также допускается в разделе, предназначенном для указания типа шифрования, указывать «Автоматически», поскольку в таком случае появляется возможность подключения устаревших вай-фай модулей.

Относительно пароля следует предусмотреть тот факт, чтобы количество символов попадало в промежуток 8-32, а также состояло из букв английской клавиатуры с использованием клавиши CapsLock и различных символов за пределами алфавита.

Таким образом, максимальная длина пароля Wi-Fi составляет 32 знака.

Метод проверки подлинности Wi-Fi какой лучше ASUS

Как узнать о типе безопасности Wi-Fi? В случаях неоднократного выполнения настроек по организации проверки подлинности сети при возникновении сомнений в защите соединения стоит выполнить следующие последовательные действия:

- зайти в раздел настроек маршрутизатора;

- ввести в используемом web-браузере IP-адрес роутера;

- ввести в используемом web-браузере логин и пароль;

- перейти по вкладке, отражающей настройки сетевой безопасности.

В зависимости от модели роутера, сетевые настройки безопасности располагаются в различных местах:

- выбрать метод, проверяющий подлинность сети;

- придумать надежный код безопасности (пароль);

- завершить изменения нажатием кнопки сохранения;

- произвести перезагрузку маршрутизатора;

- Произвести переподключение всех устройств.

Какую защиту ставить на Wi-Fi роутере

Важным вопросом считается защита сети Wi-Fi, в частности — какую выбрать.

На вай-фай роутер обязательно необходимо ставить защиту. Ввиду вышеуказанной информации, сделать правильное решение будет несложно.

Для настройки способа защиты, в частности, метода шифрования, необходимо обратиться в раздел дополнительных настроек на панели управления роутером (например, TP-Link с актуальной версией прошивки).

Во вкладке дополнительных настроек следует проверить беспроводной режим.

Обратите внимание! При использовании старой версии вай-фай роутера, необходимые для защиты конфигурации, находятся в разделе безопасной защиты.

В открывшейся вкладке можно увидеть пункт периода обновления группового ключа WPA. В условиях повышенной безопасности происходит динамическое изменение реального цифрового шифровального ключа WPA. Обычно промежуток изменения задается в секундах. Если таковой пункт в конкретной версии роутера имеется, то трогать указанное по умолчанию значение нежелательно.

На маршрутизаторах «Асус» все параметры Wi-Fi расположены на одной странице «Беспроводная сеть». Аналогично и у Zyxel Keenetic — раздел «Сеть Wi-Fi — Точка доступа — Wi-Fi шифрование»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link На D-Link надо найти раздел «Wi-Fi — Безопасность».

Таким образом, на основании представленной в статье информации можно узнать, какой метод проверки подлинности Wi-Fi лучше, каким образом осуществить надежную защиту домашней, а также корпоративной сетей.

Источник