Передача пароля по сети

В большинстве случаев аутентификация происходит в распределённых системах и связана с передачей по сети информации о параметрах учетных записей пользователей. Если передаваемая по сети в процессе аутентификации информация не защищена надлежащим образом, возникает угроза ее перехвата злоумышленником и использования для нарушения защиты парольной системы. Известно, что многие компьютерные системы позволяют переключать сетевой адаптер в режим прослушивания адресованного другим получателям сетевого трафика в сети, основанной на широковещательной передаче пакетов данных.

Напомним основные виды защиты сетевого трафика:

• физическая защита сети;

Распространены следующие способы передачи по сети паролей:

• в открытом виде;

• без непосредственной передачи информации о пароле («доказательство с нулевым разглашением»).

Первый способ применяется и сегодня во многих популярных приложениях (например, TELNET,FTPи других). В защищенной системе его можно применять только в сочетании со средствами защиты сетевоготрафика.

При передаче паролей в зашифрованном виде или в виде сверток по сети с открытым физическим доступом возможна реализация следующих угроз безопасности парольной системы:

перехват и повторное использование информации;

перехват и восстановление паролей;

модификация передаваемой информации с целью введения в заблуждение проверяющей стороны;

имитация злоумышленником действий проверяющей стороны для введения в заблуждение пользователя.

Схемы аутентификации «с нулевым знанием» или «с нулевым разглашением», впервые появились в середине 80-х-начале 90-х годов. Их основная идея заключается в том, чтобы обеспечить возможность одному из пары субъектов доказать истинность некоторого утверждения второму, при этом не сообщая ему никакой информации о содержании самого утверждения. Например, первый субъект («доказывающий») может убедить второго («проверяющего»), что знает определенный пароль, в действительности не передавая тому никакой информации о самом пароле. Эта идея и отражена в термине «доказательство с нулевым разглашением. Применительно к парольной защите это означает, что если на месте проверяющего субъекта оказывается злоумышленник, он не получает никакой информации о доказываемом утверждении и, в частности, о пароле.

Общая схема процедуры аутентификации с нулевым разглашением состоит из последовательности информационных обменов (итераций) между двумя участниками процедуры, по завершению которой проверяющий с заданной вероятностью делает правильный вывод об истинности проверяемого утверждения. С увеличением числа итераций возрастает вероятность правильного распознавания истинности (или ложности) утверждения.

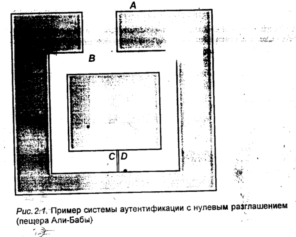

Классическим примером неформального описания системы аутентификации с нулевым разглашением служит так называемая пещера Али-Бабы. Пещера имеет один вход (рис. 2.1), путь от которого разветвляется в глубине пещеры на два коридора, сходящиеся затем в одной точке, где установлена дверь с замком. Каждый, кто имеет ключ от замка, может переходить из одного коридора в другой в любом направлении. Одна итерация алгоритма состоит из последовательности шагов:

1. Проверяющий становится в точку А.

2. Доказывающий проходит в пещеру и добирается до двери (оказывается в точке С или D). Проверяющий не видит, в какой из двух коридоров тот свернул.

3. Проверяющий приходит в точку Вивсоответствии со своим выбором просит доказывающего выйти из определенного коридора.

4. Доказывающий, если нужно, открывает дверь ключом и выходит из названного проверяющим коридора.

Итерация повторяется столько раз, сколько требуется для распознавания истинности утверждения «доказывающий владеет ключом от двери» с заданной вероятностью. После i-й итерации вероятность того, что проверяющий попросит доказывающего выйти из того же коридора, в который вошел доказывающий, равна (1/2) i .

Еще одним способом повышения стойкости парольных систем, связанной с передачей паролей по сети, является применение одноразовых (one-time) паролей. Общий подход к применению одноразовых паролей основан на последовательном использовании хеш-функции для вычисления очередного одноразового пароля на основе предыдущего.В начале пользователь получает упорядоченный список одноразовых паролей, последний из которых также сохраняется в системе аутентификаций. При каждой регистрации пользователь вводит очередной пароль, а система вычисляет его свертку и сравнивает с хранимым у себя эталоном. В случае совпадения пользователь успешно проходит аутентификацию, а введённый им пароль сохраняется для использования в качестве эталона при следующей регистрации, Защита от сетевого перехвата в такой схеме основана на свойстве необратимости хеш-функции. Наиболее известные практические реализации схем с одноразовыми паролями — это программный пакетS/KEYи разработанная на его основе системаOPIE.

Криптографические методы защиты

При построении защищенных АС роль криптографических методов для решения различных задач информационной безопасности трудно переоценить Криптографические методы в настоящее время являются базовыми для обеспечения надежной аутентификации сторон информационного обмена, защиты информации в транспортной подсистеме АС, подтверждения целостности объектов АС и т.д.

К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью:

защиты информации при ее обработке, хранении и передаче по транс портной среде АС;

обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов цифровой подписи) при ее обработке, хранении и передаче по транспортной среде АС;

выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств;

выработки информации, используемой для защиты аутентифицирующих элементов защищенной АС при их выработке, хранении, обработка и передаче.

Предполагается, что СКЗИ используются в некоторой АС (в ряде источников — информационно-телекоммуникационной системе или сети связи), совместно с механизмами реализации и гарантирования политики безопасности.

Не останавливаясь детально на определении криптографического преобразования, отметим его несколько существенных особенностей:

в СКЗИ реализован некоторый алгоритм преобразования информации (шифрование, электронная цифровая подпись, контроль целостности и др.);

входные и выходные аргументы криптографического преобразования присутствуют в АС в некоторой материальной форме (объекты АС);

СКЗИ для работы использует некоторую конфиденциальную информацию (ключи);

алгоритм криптографического преобразования реализован в виде некоторого материального объекта, взаимодействующего с окружающей средой (в том числе с субъектами и объектами защищенной АС).

Таким образом, роль СКЗИ в защищенной АС — преобразование объектов. В каждом конкретном случае указанное преобразование имеет особенности. Так, процедура зашифрования использует, как входные параметры объект-открытый текст и объект-ключ, результатом преобразования является объект-шифрованный текст; наоборот, процедура расшифрования использует как входные параметры шифрованный текст и ключ; процедура простановки цифровой подписи использует как входные параметры объект-сообщение и объект-секретный ключ подписи, результатом работы цифровой подписи является объект-подпись, как правило, интегрированный в объект-сообщение.

Можно говорить о том, что СКЗИ производит защиту объектов на семантическом уровне. В то же время объекты-параметры криптографического преобразования являются полноценными объектами АС и могут быть объектами некоторой политики безопасности (например, ключи шифрования могут и должны быть защищены от НСД, открытые ключи для проверки цифровой подписи — от изменений и т.д.).

Итак, СКЗИ в составе защищенных АС имеют конкретную реализацию — это может быть отдельное специализированное устройство, встраиваемое в компьютер, либо специализированная программа.

Существенно важными являются следующие моменты:

СКЗИ обменивается информацией с внешней средой, а именно: в него вводятся ключи, открытый текст при шифровании;

СКЗИ в случае аппаратной реализации использует элементную базу ограниченной надежности (т.е. в деталях, составляющих СКЗИ, возможны неисправности или отказы);

СКЗИ в случае программной реализации выполняется на процессоре ограниченной надежности и в программной среде, содержащей посторонние программы, которые могут повлиять на различные этапы его работы;

СКЗИ хранится на материальном носителе (в случае программной реализации) и может быть при хранении преднамеренно или случайно искажено;

СКЗИ взаимодействует с внешней средой косвенным образом (питается от электросети, излучает электромагнитные поля и т.д.);

СКЗИ изготавливает или/и использует человек, могущий допустить ошибки (преднамеренные или случайные) при разработке и эксплуатации.

Таким образом, можно выделить ряд основных причин нарушения безопасности информации при ее обработке СКЗИ.

Утечки информации по техническим каналам:

электромагнитному высокочастотному прямому (излучение электронно-лучевой трубки дисплея, несущее информацию о выводе на экран, высокочастотное излучение системного блока, модулированное информативным сигналом общей шины и т.д.);

электромагнитному низкочастотному прямому (поле с сильной магнитной составляющей от магнитных элементов типа катушек или трансформаторов);

электромагнитному косвенному (наводки на проводящие линии и поверхности модуляция гетеродинов вспомогательной аппаратуры);

акустическому (звуки и вибрации от нажатий клавиш и работы принтера, голоса оператора СКЗИ);

визуальному (просмотр или фотографирование текстов на экране принтере или иных устройствах отображения информации);

акустоэлектрическому (преобразование звуковых и вибрационных сигналов в электрические с помощью вспомогательного оборудования(телефон, электрочасы, осветительные приборы и т.д.);

сетевому (неравномерность потребляемого от сети тока, наводки на провода питания);

по шине заземления или по линии связи компьютера — связное оборудование (модем) (наводки сигнала от СКЗИ в линии связи или заземлении).

Кроме того, возможен анализ вспомогательных материалов (красящих лент, неисправных дискет и винчестеров и т. д.).

Неисправности в элементах СКЗИ. Сбои и неисправности в элементахСКЗИ могут сказаться навиде шифрующего преобразования (можнопоказать, что в общем случае фиксация нулевых или единичных потенциалов приведет к упрощению реализации шифрующего преобразования), на протоколах взаимодействия аппаратуры или программ СКЗИ с прочим оборудованием и программами (например, ввод каждый раз фиксированного ключа) или на процедурах считывания ключа.

Работа совместно с другими программами. При этом речь может идти об их непреднамеренном и преднамеренном влиянии. Рассмотрим первое. Пусть программа зашифровывает файл и помещает шифртекст в тот же файл. Предположим, что в то же время работает программа запрета записи на диск. Тогда результатом шифрования будет исходный незашифрованный файл. В общем случае источником непреднамеренного взаимного влияния является, как правило, конкуренция из-за ресурсов вычислительной среды и некорректная обработка ошибочных ситуаций.

При рассмотрении второй ситуации применяют термин «программная закладка» (некоторые авторы используют термин «криптовирус», «троянский конь»). Речь идёт о специализированном программном модуле, целенаправленно воздействующем на СКЗИ. Программная закладка можетработать в следующих режимах:

1) пассивном (сохранение вводимых ключей или открытых текстов без влияния на информацию;

влияние на процессы записи-считывания программ шифрования и цифровой подписи без изменения содержания информации (пример — программная закладка для системы цифровой подписи PrettyGoodPrivacy(PGP), выполняющая навязывание укороченных текстов для хеширования);

влияние на процессы считывания и записи с изменением информации;

изменение алгоритма шифрования путем редактирования исполняемого кода в файле или оперативной памяти.

Воздействие человека. Разработчик преднамеренно или непреднамеренно может внести в программу некоторые свойства (например, возможность переключения в отладочный режим с выводом части информации на экран или внешне носители). Эксплуатирующий программу защиты человек может решить, что программа для него «неудобна» и использовать ее неправильно (вводить короткие ключи либо повторять один и тот же ключ для шифрования разных сообщений). То же замечание относитсяи к аппаратным средствам защиты.

В связи с этим помимо встроенного контроля над пользователем необходимо отслеживать правильность разработки и использования средств защиты с применением организационных мер.

Источник

Как правильно передавать пароли

В эру развития информационной безопасности почему-то большинство пользователей не обращают на неё внимание. Возможно вы замечали за собой или другими, но учетные данные передаются из рук в руки просто в мессенджерах, на бумажках или вообще в общем чате.

Почему-то многие считают, что если написать “ты только удали потом”, то ничего не будет и пароли так и останутся в сохранности. Это не так.

В этой статье мы расскажем как ваши пароли могут своровать и что вы должны делать, чтобы их обезопасить.

Как воруют пароли

Начнем с банального — зайдите к себе в сообщения ВК и вбейте в поиск “Пароль”. Сколько сообщений со скинутыми паролями он найдет? Страницы взламывают не так уж и редко, а иногда и так, что вы и сами не заметите. Пробить историю вашего общения и собрать пароли вообще не составляет труда.

Еще иногда пароли скидывают как документ и они становятся публично доступны. Найти такие пароли не особо сложно, если хорошо поискать по нужным ключевым словам в поиске по документам. Примеров по понятным причинам приводить не станем.

Ровно также проверяются и различные мессенджеры и чаты. Стоит только хоть чему-то стать взломанным — пароли станут общественным достоянием.

Давайте приведем пример обычного человека. У него есть учетная запись в Яндексе и Яндекс браузер, которые привязаны друг к другу. Все сохранения паролей и карт в этом браузере привязывается автоматически к учетной записи и если её синхронизировать с другим браузером, то это всё станет доступно и там. Смекаете к чему мы ведем?

Стоит взломать одну почту на Яндексе и догадаться синхронизировать с ней браузер, можно получить доступ не просто к паролям, но и к кредитным картам пользователя.

К слову, у меня, автора этой статьи к учетке привязано 834 пароля и три карты, если мою почту взломают — это будет печаль полная.

Кейлогеры

Второй способ свистнуть ваши пароли — кейлогеры. Кейлогер — это софт или вирус, который записывает все нажатия на клавиатуре с определенных сайтов. Потом эти данные просто передаются разработчику и все.

Как защищаться от вирусов — дело ваше. Мы просто делаем вывод, что если безалаберно относиться к антивирусной защите, то можно самостоятельно “передать” пароль злоумышленникам.

Брутфорс

Брут — это процесс подбора пароля простым методом перебора. Зачастую пользователи делают пароль “111пароль” или что-то подобное. Такие пароли брут чекает на раз и они тут же передаются разработчику софта.

Мы описываем все эти методы для того, чтобы вы понимали, что любая оплошность с вашей стороны может привести к тому, что ваши данные окажутся в других руках.

Теперь давайте думать как избежать такого развития событий.

Где хранить пароли

Вот мы и добрались до самого важного — где же лучше всего хранить пароли. Понятно, что при выборе места хранения во главе угла должна стоять безопасность, но весь мы же еще хотим периодически делиться доступами к различным сервисам и это должно быть как минимум удобно. Также стоит учесть и то, что нам нужно иметь доступ к паролям на разных устройствах и в разных местах, что тоже усложняет процесс. Последняя сложность — вариативность паролей. Например, чтобы передавать доступ к управлению хостингом нужно иметь возможность создавать дополнительные поля, ведь помимо логина и пароля тут может быть ip, ссылка на биллинг, FTP доступ и тд. Получается уже целая заметка, которую тоже хочется передать разом и безопасно.

Хранение на бумажке

Чтобы закрыть этот вопрос разом, обсудим его первым. Хранить пароли на бумажках или в записной книжке не безопасно от слова совсем. Бумага — совсем не долговечный хранитель информации, её легко намочить, порвать или потерять. Так вы потеряете свой пароль, что может обернуться проблемами. Записную книжку вы также можете потерять или она попадет в третьи руки. Для того, чтобы сфотографировать страницы с паролями достаточно не более одной минуты. Этого нельзя допускать.

Особенно, это касается стикеров с паролями на рабочих местах, которые почему-то принято лепить на монитор или под клавиатуру. Лучше всего на работе вводить штрафы за такое пренебрежение безопасностью и иногда устраивать проверки.

PS. На картинке французский телеканал, который был взломан после этого кадра. Взломан — громко сказано, злоумышленники просто ввели пароль, который увидели в кадре.

Хранение в txt-файле

Еще один вид абсолютно не безопасного хранения учетных данных. Для полной картины остается только назвать файл “Пароли”. Теперь вообще никому не составит труда найти этот файл и сфотографировать.

Обычно такие деятели делятся на два типа:

- Хранят файл на рабочем столе

- Засовывают файл в архив и паролят уже его

У вторых хоть какое-то чувство безопасности есть, однако это не решает вопрос надежной передачи, да и стоит жесткому диску или архиву выйти из строя и всё, паролей больше нет.

В общем тоже плохой способ, пользоваться им ни в коем случае нельзя.

Оффлайн-софт

Более надежный способ, по сравнению с двумя предыдущими.

Одним из самый распространенных софтов для хранения паролей оффлайн можно считать KeePass. Софт не обязательно устанавливать, его можно держать портативным на флешке или диске, что позволяет получить доступ к паролям из разных мест. Есть экспорт и импорт данных, хранение учетных данных под несколькими мастер-паролями и даже блокировка учетной записью. В общем безопасно, но не решается проблема передачи и доступа к паролям с мобильных устройств.

Также KeePass имеет более сотни дополнительных плагинов делающих из программы настоящего монстра с кучей возможностей. К слову, некоторые плагины как раз решают вопрос передачи, но только между другой программой с тем же расширением.

В общем, софт можно использовать, если вам нужны пароли к чему-то конкретному и только на одном устройстве. Например бухгалтеру, чтобы зайти в 1С на рабочем месте. Портативность обеспечивает безопасное хранение учетных данных вне Windows. Единственное, мы бы рекомендовали иногда бэкапить новые пароли на другую флешку.

Онлайн сервисы

Среди онлайн сервисов хранения паролей флагманом можно считать LastPass. Софтом пользуются более 17 миллионов пользователей по всему миру, включая такие крупные бренды как The New York Times, CNN, The Economist и другие.

Если кратко, что умеет сервис:

- Хранить пароли на своих серверах

- Давать доступ к паролям другим пользователям не показывая им сам пароль

- Хранить данные банковских карт

- Автозаполнять пароли в браузере и мобильных приложениях

- Создавать пароль во время регистрации в сервисе

- Синхронизировать веб-версию и мобильное приложение

- Сортировать пароли по любой удобной вам схеме

- Забирать доступ у определенных пользователей в один клик

- Приложение для Apple Watch

- Создавать и расшаривать целые заметки

- Он бесплатный

Сервис представлен в трех вариантах:

- Онлайн версия

- Расширение для браузера

- Мобильное приложение

В целом в этом сервисе прекрасно и удобно всё, за вычетом одного момента. Вы конечно можете дать доступ сотруднику к любому сервису и он его не увидит, а заходить будет через автозаполнение плагином, но если он обладает хотя бы минимальными навыками HTML-верстки, узнать пароль не займет и десяти секунд.

В остальном сервис вполне надежный и заслуживает доверия.

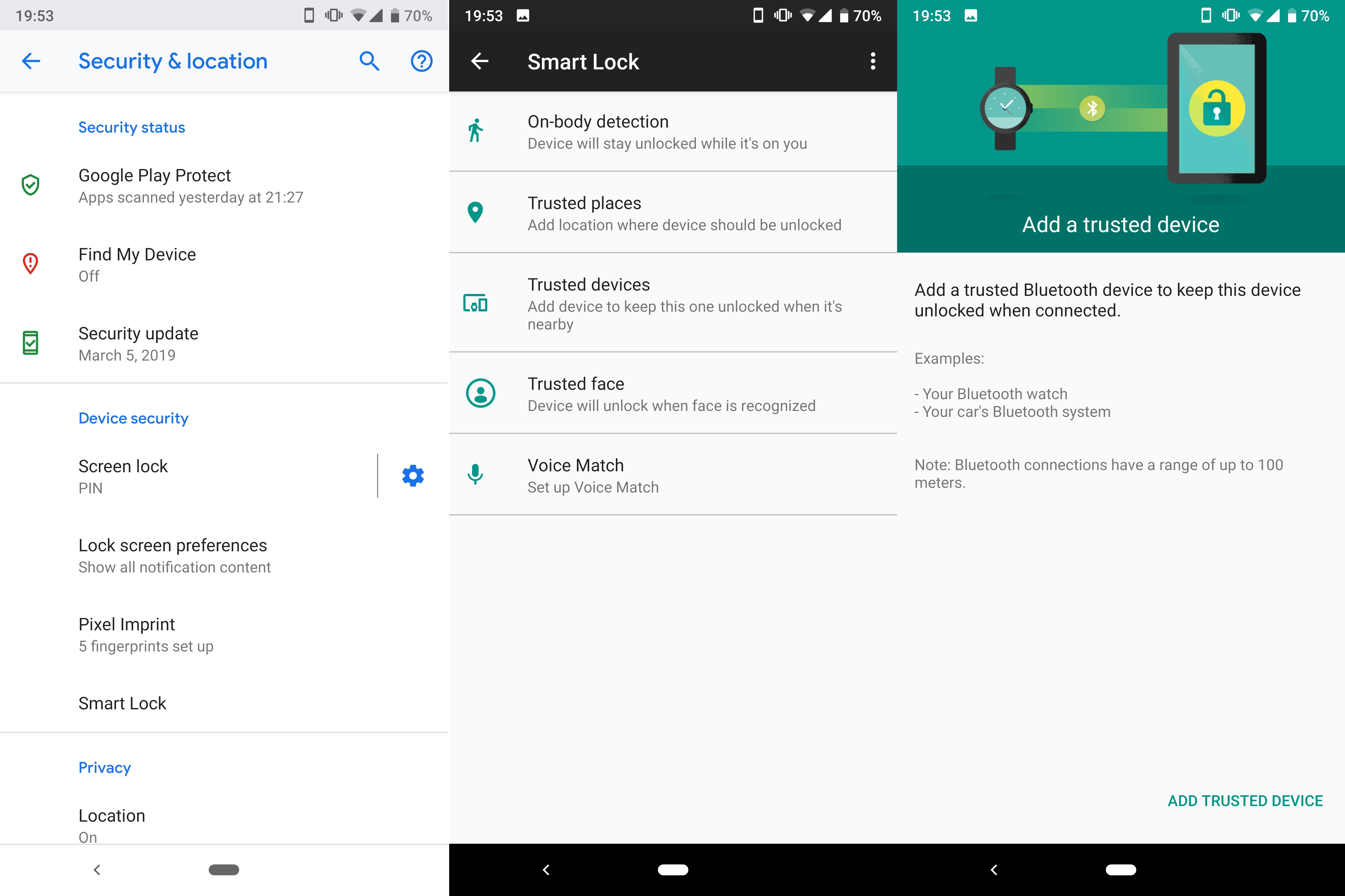

Приложения для телефонов

Если вы не пользуетесь ПК, а только мобильным телефоном, то Appstore или Play Market могут предложить вам обширный спектр софтин, которые могут управлять вашими паролями. Некоторые приложения поддерживают Smart Lock от Google, но назвать его менеджером паролей всё же нельзя.

Тут вы можете воспользоваться просто одним из популярных приложений или скачать всё тот же LastPass, решать вам.

Заключение

Обязательно пользуйтесь только проверенными сервисами и способами хранения учетных данных. С каждым годом цена на пользовательские данные только растет и не стоит упрощать работу злоумышленникам, которые их воруют. Лучше один раз обезопасить себя, чем потом долгое время восстанавливать доступы или потерять деньги.

Не стоит забывать и про двойную аутентификацию. В таком случае, даже если ваши пароли своруют, этого окажется недостаточно, чтобы навредить вам. В любом удобном случае подключайте вторую аутентификацию.

Источник