- Способы оценки соответствия требованиям по защите информации

- Введение

- 1 Область применения

- 2 Термины и определения

- 2.2 Термины, относящиеся к видам защиты информации

- 2.3 Термины, относящиеся к способам защиты информации

- 2.4 Термины, относящиеся к замыслу защиты информации

- 2.5 Термины, относящиеся к объекту защиты информации

- 2.6 Термины, относящиеся к угрозам безопасности информации

- 2.7 Термины, относящиеся к технике защиты информации

- Оценка состояния ИБ на соответствие требованиям клиентов и/или стандартов

- Эксперты по оценке соответствия информационной безопасности

- Музалевский Фёдор Александрович

- Царев Евгений Олегович

- Кобец Дмитрий Андреевич

- Гончаров Андрей Михайлович

- Для чего нужна оценка состояния ИБ на соответствие требованиям клиентов и/или контрагентов

- Как проходит оценка соответствия требованиям

- Основные этапы проведения аудита

- Результаты аудита

- Почему RTM Group?

- Заказать оценку состояния ИБ на соответствие требованиям

Способы оценки соответствия требованиям по защите информации

ГОСТ Р 50922-2006

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Protection of information. Basic terms and definitions

Дата введения 2008-02-01

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации — ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 РАЗРАБОТАН Федеральным государственным учреждением «Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФГУ «ГНИИИ ПТЗИ ФСТЭК России»)

2 ВНЕСЕН Управлением технического регулирования и стандартизации Федерального агентства по техническому регулированию и метрологии

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок — в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Введение

Установленные настоящим стандартом термины расположены в систематизированном порядке, отражающем систему понятий в данной области знания.

Для каждого понятия установлен один стандартизованный термин.

Наличие квадратных скобок в терминологической статье означает, что в нее входят два термина, имеющих общие терминоэлементы. В алфавитном указателе данные термины приведены отдельно. Цифра, заключенная в квадратные скобки, означает ссылку на документ, приведенный в структурном элементе «Библиография».

Заключенная в круглые скобки часть термина может быть опущена при использовании термина в документах по стандартизации, при этом не входящая в круглые скобки часть термина образует его краткую форму. За стандартизованными терминами приведены отделенные точкой с запятой их краткие формы, представленные аббревиатурой.

Приведенные определения можно при необходимости изменять, вводя в них производные признаки, раскрывая значения используемых в них терминов, указывая объекты, входящие в объем определяемого понятия.

Изменения не должны нарушать объем и содержание понятий, определенных в настоящем стандарте.

Стандартизованные термины набраны полужирным шрифтом, их краткие формы, представленные аббревиатурой, — светлым, а синонимы — курсивом.

Термины и определения общетехнических понятий, которые необходимы для понимания текста основной части настоящего стандарта, приведены в приложении А.

1 Область применения

Настоящий стандарт устанавливает основные термины с соответствующими определениями, применяемые при проведении работ по стандартизации в области защиты информации.

Термины, установленные настоящим стандартом, рекомендуется использовать в правовой, нормативной, технической и организационно-распорядительной документации, научной, учебной и справочной литературе.

2 Термины и определения

2.1 Общие понятия

2.1.1 защита информации; ЗИ: Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

2.2 Термины, относящиеся к видам защиты информации

2.2.1 правовая защита информации: Защита информации правовыми методами, включающая в себя разработку законодательных и нормативных правовых документов (актов), регулирующих отношения субъектов по защите информации, применение этих документов (актов), а также надзор и контроль за их исполнением.

2.2.2 техническая защита информации; ТЗИ: Защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации (данных), подлежащей (подлежащих) защите в соответствии с действующим законодательством, с применением технических, программных и программно-технических средств.

2.2.3 криптографическая защита информации: Защита информации с помощью ее криптографического преобразования.

2.2.4 физическая защита информации: Защита информации путем применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных физических лиц к объекту защиты.

1 Организационные мероприятия по обеспечению физической защиты информации предусматривают установление режимных, временных, территориальных, пространственных ограничений на условия использования и распорядок работы объекта защиты.

2 К объектам защиты информации могут быть отнесены: охраняемая территория, здание (сооружение), выделенное помещение, информация и (или) информационные ресурсы объекта информатизации.

2.3 Термины, относящиеся к способам защиты информации

2.3.1 способ защиты информации: Порядок и правила применения определенных принципов и средств защиты информации.

2.3.2 защита информации от утечки: Защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение (затруднение) получения защищаемой информации [иностранными] разведками и другими заинтересованными субъектами.

Примечание — Заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

2.3.3 защита информации от несанкционированного воздействия; ЗИ от НСВ: Защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и (или) правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.3.4 защита информации от непреднамеренного воздействия: Защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.3.5 защита информации от разглашения: Защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов (потребителей), не имеющих права доступа к этой информации.

2.3.6 защита информации от несанкционированного доступа; ЗИ от НСД: Защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации.

Примечание — Заинтересованными субъектами, осуществляющими несанкционированный доступ к защищаемой информации, могут быть: государство, юридическое лицо, группа физических лиц, в том числе общественная организация, отдельное физическое лицо.

2.3.7 защита информации от преднамеренного воздействия; ЗИ от ПДВ: Защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного и (или) воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

2.3.8 защита информации от [иностранной] разведки: Защита информации, направленная на предотвращение получения защищаемой информации [иностранной] разведкой.

2.4 Термины, относящиеся к замыслу защиты информации

2.4.1 замысел защиты информации: Основная идея, раскрывающая состав, содержание, взаимосвязь и последовательность осуществления технических и организационных мероприятий, необходимых для достижения цели защиты информации.

2.4.2 цель защиты информации: Заранее намеченный результат защиты информации.

Примечание — Результатом защиты информации может быть предотвращение ущерба обладателю информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию.

2.4.3 система защиты информации: Совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации.

2.4.4 политика безопасности (информации в организации): Совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности.

2.4.5 безопасность информации [данных]: Состояние защищенности информации [данных], при котором обеспечены ее [их] конфиденциальность, доступность и целостность.

2.5 Термины, относящиеся к объекту защиты информации

2.5.1 объект защиты информации: Информация или носитель информации, или информационный процесс, которые необходимо защищать в соответствии с целью защиты информации.

2.5.2 защищаемая информация: Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Примечание — Собственниками информации могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

2.5.3 носитель защищаемой информации: Физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

2.5.4 защищаемый объект информатизации: Объект информатизации, предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности.

2.5.5 защищаемая информационная система: Информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем ее защищенности.

2.6 Термины, относящиеся к угрозам безопасности информации

2.6.1 угроза (безопасности информации): Совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

2.6.2 фактор, воздействующий на защищаемую информацию: Явление, действие или процесс, результатом которого могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней.

2.6.3 источник угрозы безопасности информации: Субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации.

2.6.4 уязвимость (информационной системы); брешь: Свойство информационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

1 Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

2 Если уязвимость соответствует угрозе, то существует риск.

2.6.5 вредоносная программа: Программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы.

2.6.6 несанкционированное воздействие на информацию: Воздействие на защищаемую информацию с нарушением установленных прав и (или) правил доступа, приводящее к утечке, искажению, подделке, уничтожению, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.6.7 преднамеренное силовое электромагнитное воздействие на информацию: Несанкционированное воздействие на информацию, осуществляемое путем применения источника электромагнитного поля для наведения (генерирования) в автоматизированных информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем.

2.6.8 модель угроз (безопасности информации): Физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Примечание — Видом описательного представления свойств или характеристик угроз безопасности информации может быть специальный нормативный документ.

2.7 Термины, относящиеся к технике защиты информации

2.7.1 техника защиты информации: Средства защиты информации, в том числе средства физической защиты информации, криптографические средства защиты информации, средства контроля эффективности защиты информации, средства и системы управления, предназначенные для обеспечения защиты информации.

2.7.2 средство защиты информации: Техническое, программное, программно-техническое средство, вещество и (или) материал, предназначенные или используемые для защиты информации.

2.7.3 средство контроля эффективности защиты информации: Средство защиты информации, предназначенное или используемое для контроля эффективности защиты информации.

2.7.4 средство физической защиты информации: Средство защиты информации, предназначенное или используемое для обеспечения физической защиты объекта защиты информации.

Источник

Оценка состояния ИБ на соответствие требованиям клиентов и/или стандартов

Мы предлагаем:

- Обследование информационной инфраструктуры;

- Тестирование на проникновение и анализ уязвимостей (в т.ч. ПО не ниже ОУД4);

- Выявление уязвимых информационных систем;

- Подробный отчет о проведенном обследовании и соответствии руководящим документам;

- Рекомендации по устранению и повышению надежности защиты.

Почему мы:

- Более 10 дипломированных специалистов по информационной безопасности.

- Большинство специалистов прошли сертификацию аудитора с учётом требований международных стандартов и имеют соответствующие документы.

- Консультанты по информационной безопасности имеют разносторонний опыт во всех направлениях информационной безопасности различных отраслей.

Важно:

При выявлении критичных моментов на этапе обследования консультанты по информационной безопасности немедленно сообщают об этом Заказчикам, и предлагают оптимальные пути решения сложившейся ситуации.

Эксперты по оценке соответствия информационной безопасности

Музалевский Фёдор Александрович

Ведущий эксперт компьютерно-технического направления

Опыт: Экспертная работа с 2010 года. Педагогический стаж с 2012 года. Кандидат физико-математических наук. Доцент кафедры ВМ и ИТ ФГБОУ ВО «ВГУИТ»

Задать вопрос эксперту: Музалевский Фёдор Александрович Задать вопрос эксперту Все эксперты

Царев Евгений Олегович

Эксперт по информационной безопасности

Опыт: Экспертная работа с 2011 года. Педагогический стаж с 2008 года

Задать вопрос эксперту: Царев Евгений Олегович Задать вопрос эксперту Все эксперты

Кобец Дмитрий Андреевич

Эксперт в сфере информационной безопасности

Опыт: Профессиональный опыт в сфере информационных технологий и информационной безопасности с 2009 года

Задать вопрос эксперту: Кобец Дмитрий Андреевич Задать вопрос эксперту Все эксперты

Гончаров Андрей Михайлович

Юрист в области информационной безопасности

Опыт: Профессиональный опыт в области IT-права с 2015 года

Задать вопрос эксперту: Гончаров Андрей Михайлович Задать вопрос эксперту Все эксперты

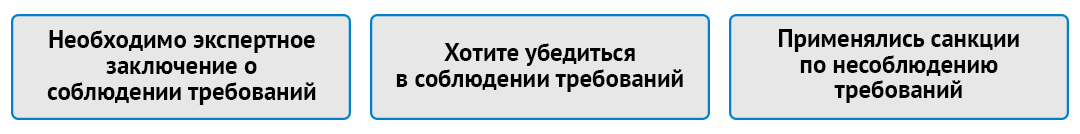

Для чего нужна оценка состояния ИБ на соответствие требованиям клиентов и/или контрагентов

Вам необходима оценка состояния информационной безопасности на требования контрагентов и/или стандартов если:

- Вам нужно экспертное заключение о том, что Вы соблюдаете требования стандартов и/или контрагентов. Например, Банк может требовать от контрагентов выполнение положений ГОСТ Р 57580.1-2017 для целого контрагентов

- Вы хотите убедиться в том, что в действительности соблюдаете требования стандартов и/или контрагентов в части информационной безопасности

- К Вам применялись санкции по несоблюдению требований информационной безопасности со стороны контрагентов

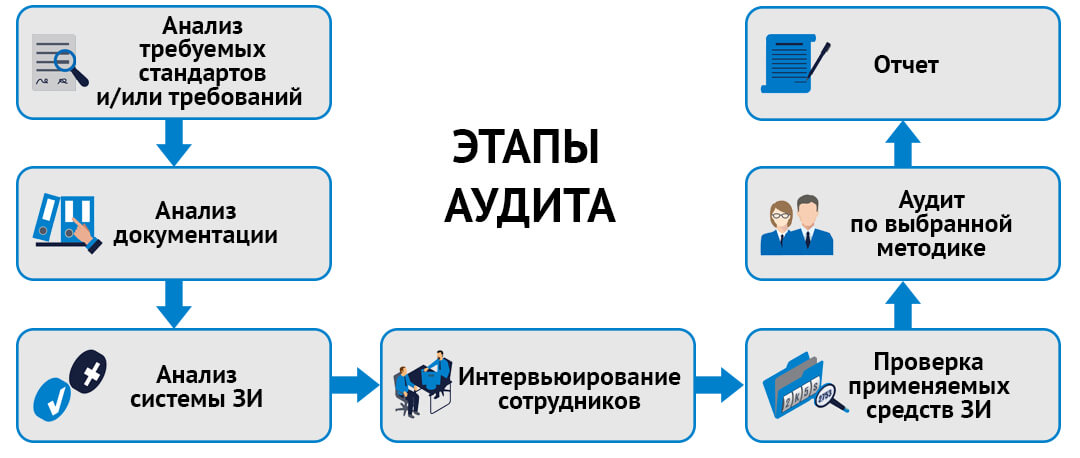

Как проходит оценка соответствия требованиям

Оценка соответствия проходит посредством проведения комплекса мероприятий, включающих в себя описание объекта оценки (проверяемой системы информационной безопасности Заказчика или ее части), анализ внутренней документации на предмет соответствия стандартам и/или требованиям контрагентов, интервьюирование сотрудников для подтверждения соблюдения требований стандартов и/или контрагентов, а также технический аудит, включающий в себя исследование применяемых технических решений на предмет соответствия стандартам и/или требованиям контрагентов.

Основные этапы проведения аудита

Этапы проведения аудита информационной безопасности (указаны усредненные сроки):

- анализ требуемых стандартов и/или требований контрагентов соответствия (1 неделя);

- анализ документации Заказчика по ИБ на предмет соответствия стандартам и/или требованиям контрагента (1 неделя);

- анализ системы защиты информации Заказчика на предмет соответствия стандартам и/или требованиям контрагента (с технической стороны) (2 недели);

- интервьюирование сотрудников (1 неделя);

- проверка применяемых средств защиты информации на предмет соответствия стандартам и/или требованиям контрагента (2 недели);

- аудит по выбранной в результате анализа методике (при необходимости) (3 недели);

- написание отчетной документации (1 недели).

Результаты аудита

Сотрудники ООО «РТМ ТЕХНОЛОГИИ» очно или заочно, проведут оценку состояния ИБ на соответствие требованиям стандартов и клиентов/контрагентов, проведут оценку рисков ИБ организации, сформируют подробный отчет степени соответствия заявленным требованиям по ИБ. Отчет о такой оценке служит хорошей основой для корректировки процессов обеспечения и управления ИБ и достижения соответствия применимым требованиям по ИБ, а также сформируют рекомендации по повышению уровня соответствия требованиям определённых стандартов либо требованиям клиентов/контрагентов организации в направлении ИБ.

Почему RTM Group?

- Профиль деятельности RTM Group – проведение экспертиз по направлению ИТ и кибербезопасности

- Аудиты проводятся экспертами обладающими большим опытом проведения оценки соответствия по 382-П, авторами профессиональных курсов по банковской безопасности, включая 382-П и ГОСТ 57580.1

- Мы обладаем лицензиями:

- Лицензия ФСТЭК России на деятельность по технической защите конфиденциальной информации

- Лицензия ФСТЭК России на деятельность по разработке и производству средств защиты конфиденциальной информации

- Лицензия ФСБ России на работу со средствами криптозащиты

Заказать оценку состояния ИБ на соответствие требованиям

Для уточнения стоимости и сроков звоните или пишите нам:

Источник