- Кража данных

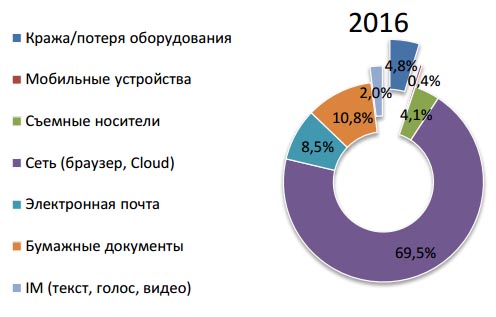

- Классификация и способы кражи данных

- Объекты воздействия

- Причины кражи данных

- Анализ риска кражи данных

- Советы по защите от киберпреступников

- Что такое киберпреступление

- Типы киберпреступлений

- Примеры киберпреступлений

- Атаки с использованием вредоносного ПО

- Фишинг

- Распределённые атаки типа «отказ в обслуживании»

- Как не стать жертвой киберпреступления

- Регулярно обновляйте ПО и операционную систему

- Установите антивирусное ПО и регулярно его обновляйте

- Используйте сильные пароли

- Не открывайте вложения в электронных спам-сообщениях

- Не нажимайте на ссылки в электронных спам-сообщениях и не сайтах, которым не доверяете

- Не предоставляйте личную информацию, не убедившись в безопасности канала передачи

- Свяжитесь напрямую с компанией, если вы получили подозрительный запрос

- Внимательно проверяйте адреса веб-сайтов, которые вы посещаете

- Внимательно просматривайте свои банковские выписки

Кража данных

Кража данных — несанкционированное извлечение информации из мест ее хранения, которое обычно осуществляется путем взлома сетевых ресурсов. Объем и ценность данных с каждым годом увеличиваются, а с ними неизбежно растет и число краж. Киберпреступники похищают информацию у государственных структур, больших и малых компаний, некоммерческих организаций, частных лиц.

Последствия умышленных утечек такого рода могут быть самыми разными — от потери деловой репутации до серьезных межправительственных скандалов, хотя чаще всего кража информации в конечном итоге означает потерю денег.

Классификация и способы кражи данных

Все хищения данных осуществляются либо перехватом сообщений на линиях связи, либо через воровство носителя информации. Основные сценарии описаны далее.

Кража физического носителя

Самый прямой и грубый способ. Большинство современных устройств — ноутбуки, смартфоны, планшеты, подключаемые внешние диски и флешки — достаточно малы, чтобы можно было украсть их мимоходом, пройдя рядом со столом, где они лежат (например, если владелец отлучился на минуту от рабочего места).

У крупных компьютеров можно похитить жесткие диски, причем не обязательно безвозвратно. Весьма легко вообразить злоумышленника, который извлечет диск после окончания рабочего дня, скопирует всю интересующую его информацию и вернет накопитель на место ранним утром следующего дня. В таком сценарии владелец устройства даже не догадается о несанкционированном доступе к его данным.

Кража при доступе к носителю

При наличии физического доступа к носителю можно просто поработать на компьютере в отсутствие хозяина. Обеденный перерыв, длительные совещания, время после ухода по окончании рабочего дня — у коллеги-злоумышленника есть немало способов посидеть за чужой клавиатурой. Если пароль учетной записи слаб или вообще отсутствует, то украсть данные сумеет любой, кто работает рядом. Впрочем, даже очень хороший пароль не всегда спасает: в конце концов, сотрудник может открыто попросить разрешения воспользоваться устройством, сославшись на неисправность собственного компьютера и необходимость срочно отправить письмо или файл. Далее, например, к машине подключается флешка с вредоносной программой, скачивающей данные.

К этой же категории относится возможность подсмотреть информацию. Распространены случаи, когда множество сотрудников работает в одном большом помещении без перегородок, и соседям хорошо видно, кто что делает. Соответственно, преступник может как наблюдать лично, так и установить небольшую камеру, которая запишет все, что выводилось на экран чужого монитора.

Удаленная кража по сети

Если машина подключена к проводной или беспроводной сети, то прямой физический доступ к ней необязателен. В интернете доступно множество вирусов, троянских программ, бекдоров и прочих вредоносных агентов, которые злоумышленник может внедрить разными способами (скажем, путем эксплуатации уязвимостей). Также данные могут быть перехвачены при помощи снифферов, если каналы связи плохо защищены.

Кража данных с внешних серверов

Наконец, если данные хранятся в интернете (в облачном хранилище, на почтовом сервере и т.п.), то преступники могут осуществить несанкционированный доступ к этим ресурсам. Для пользователей такой сценарий опасен тем, что помимо установки хорошего пароля у них нет никакой другой возможности повлиять на сохранность информации — всё программное обеспечение и все настройки доступа осуществляет владелец сервиса.

Объекты воздействия

Объекты краж данных можно разделить на два основных типа: физические носители информации и логические (виртуальные) сущности.

Доступ к физическим носителям возможен путем прямой кражи, временного выноса за периметр, обращения с просьбой к владельцу компьютера о возможности недолго поработать на его машине. Также злоумышленник может установить с внешнего носителя вредоносные программы, которые крадут и передают данные по сети на внешний сервер.

Информационно-логическое воздействие осуществляется посредством поиска уязвимого или устаревшего ПО, незащищенных портов, путем подбора логинов и паролей. Последнее, к слову, актуально и в случае хищения носителей — с той разницей, что при краже ноутбука или смартфона преступник может не торопиться, тогда как временный либо удаленный доступ подразумевает необходимость взломать систему быстро.

Причины кражи данных

В голливудских фильмах кражи совершают команды профессионалов, где каждый выполняет свою задачу, а сложнейший план рассчитан по секундам. В реальной жизни подавляющее большинство хищений вызвано в первую очередь не мастерством злоумышленника, а беспечностью владельца. Кражи информации — не исключение: в ряде случаев пользователь сам предоставляет доступ к своим активам.

В первую очередь это касается отношения к носителям данных, которые нередко оказываются вне видимости и досягаемости владельца, отлучившегося за чашкой кофе или по вызову начальства, так что украсть их может любой проходящий мимо субъект. Соответственно, смартфоны, флешки, внешние диски лучше всегда носить при себе, ноутбук — оставлять под присмотром надежных друзей, а стационарный компьютер — держать в комнате с физической защитой.

Вход в любую систему должен быть защищен паролем. Полезно иметь сразу три учетные записи — не только администратора и пользователя, но и гостя с минимальными правами (для посторонних лиц). Дополнительно можно шифровать особо важные файлы и папки. Все пароли должны быть сложными — прописные и строчные буквы, цифры, никаких осмысленных слов или связанной с владельцем компьютера информации.

Используемые программы должны своевременно обновляться, антивирус обязателен. По возможности следует избегать любых сомнительных ресурсов — содержащих взрослый либо любой другой запрещенный контент, нелегально распространяющих фильмы, книги, программы, музыку. Многих привлекает идея борьбы с авторским правом, однако далеко не все сторонники свободного распространения информации трудятся бесплатно: скрытый в модифицированном файле вирус обойдется пользователям намного дороже официальной покупки.

Также не стоит переходить по ссылкам, особенно тем, которые поступают с незнакомого адреса. Как правило, они ведут на фишинговые сайты. Ссылки на сайты мобильного банкинга и электронных платежных систем лучше вообще игнорировать, где бы они ни размещались — безопаснее просто набрать нужный адрес прямо в браузере.

Наконец, нельзя поддаваться методам психологического манипулирования (социальной инженерии). Если вам звонит незнакомый человек, представляется сотрудником банка или еще кем-то, просит назвать номер счета, PIN-код, CVC или другую конфиденциальную информацию, то ничего сообщать ему не следует, даже если он будет пугать блокировкой счета, потерей денег и т.п. В таких случаях необходимо связаться с банком по официальным каналам.

Анализ риска кражи данных

Как уже отмечалось, большинство краж обусловлены не хитроумными планами злоумышленников, а беспечностью пользователей. Не оставляйте без присмотра флешку и смартфон, защищайте сложным паролем ноутбук и компьютер, выходите из системы, даже отлучаясь лишь на пару минут — и вероятность успеха преступников заметно снизится.

Особую сложность проблема хищения данных представляет в крупных компаниях. Сотрудники сидят в одном большом зале, каждому видно происходящее на мониторах коллег, и к тому же в помещение могут заходить клиенты либо соседи по офисному комплексу. Информация кочует с компьютера на компьютер на десятках флешек, а практика использования чужих машин является нормой. Иногда существует несколько стандартных логинов и паролей, которые знают все. В таких условиях утечки неизбежны.

В идеальной ситуации каждое рабочее место должно быть огорожено. Если такой возможности нет, отдельные ячейки должны получить хотя бы те машины, где обрабатывается важная и конфиденциальная информация. Не должно быть никаких общих, универсальных аккаунтов и кодов доступа: для каждого сотрудника — персональный логин и пароль. Учетные данные должен выдавать администратор, во избежание появления простых и примитивных комбинаций. Нужно также следить за тем, чтобы на рабочем месте не было стикеров с паролями. Если сотрудник неспособен запомнить пароль, то пусть он хотя бы носит записку с ним в бумажнике: сохранности кошелька должное внимание уделяют все люди.

Желательно приучить всех работников к мысли, что если они разрешают коллеге временно поработать на своей машине, то им лучше выйти из системы: пусть сотрудник входит под своим именем. Это позволяет избежать получения чужих прав доступа и отследить, кто проявляет подозрительную активность.

Важные и конфиденциальные данные на серверах должны быть защищены паролем; желательно, чтобы их видели только те, кому разрешен доступ к ним.

Впрочем, разрабатывая правила защиты информации, нельзя чрезмерно усердствовать. Если данные о закупках туалетной бумаги засекречены подобно устройству ядерной бомбы, сотрудники начинают воспринимать такие меры не как политику информационной безопасности, а как самодурство начальников — и, следовательно, нарушать правила везде, где нет прямого надзора.

Также важно учесть, что любое усиление защиты данных имеет свою цену — как прямую (стоимость программных и аппаратных продуктов), так и косвенную (усложнение работы, снижение производительности). Поэтому комплекс мер по защите информации следует разрабатывать соизмеряя затраты с возможным ущербом от утечки данных.

Источник

Советы по защите от киберпреступников

Вас беспокоит ситуация с киберпреступностью? Понимание того, что такое киберпреступение, какие типы киберпреступлений существуют и как от них защититься, поможет вам чувствовать себя увереннее.

В этой статье мы подробно расскажем о том, что такое киберпреступность, от каких угроз и как нужно защищаться, чтобы обеспечить свою безопасности в Интернете. Мы затронем следующие темы:

- Что такое киберпреступность

- Типы киберпреступлений

- Что считается киберпреступлением (на примерах)

- Как защититься от киберпреступников

Что такое киберпреступление

Киберпреступление — это преступная деятельность, целью которой является неправомерное использование компьютера, компьютерной сети или сетевого устройства.

Большинство (но не все) киберпреступления совершаются киберпреступниками или хакерами, которые зарабатывают на этом деньги. Киберпреступная деятельность осуществляется отдельными лицами или организациями.

Некоторые киберпреступники объединяются в организованные группы, используют передовые методы и обладают высокой технической квалификацией. Другие – начинающие хакеры.

Киберпреступники редко взламывают компьютеры по причинам, не имеющим отношения к получению прибыли, например, по политическим или личным.

Типы киберпреступлений

Вот несколько примеров различных тиров киберпреступлений:

- Мошенничество с электронной почтой и интернет-мошенничество

- Мошенничество с использованием личных данных (кража и злонамеренное использование личной информации)

- Кража финансовых данных или данных банковских карт

- Кража и продажа корпоративных данных

- Кибершантаж (требование денег для предотвращения кибератаки)

- Атаки программ-вымогателей (тип кибершантажа)

- Криптоджекинг (майнинг криптовалюты с использованием чужих ресурсов без ведома их владельцев)

- Кибершпионаж (несанкционированное получение доступа к данным государственных или коммерческих организаций)

Большинство киберпреступлений относится к одной из двух категорий

- Криминальная деятельность, целью которой являются сами компьютеры

- Криминальная деятельность, в которой компьютеры используются для совершения других преступлений

В первом случае преступники используют вирусы и другие типы вредоносных программ, чтобы заразить компьютеры и таким образом повредить их или остановить их работу. Также с помощью зловредов можно удалять или похищать данные.

Киберпреступления, в результате которых владельцы устройств не могут пользоваться своими компьютерами или сетью, а компании — предоставлять интернет-услуги своим клиентам, называется атакой отказа в обслуживании (DoS).

Киберпреступления второй категории используют компьютеры или сети для распространения вредоносных программ, нелегальной информации или неразрешенных изображений.

Иногда злоумышленники могут совмещать обе категории киберпреступлений. Сначала они заражают компьютеры с вирусами, а затем используют их для распространения вредоносного ПО на другие машины или по всей сети.

Киберпреступники могут также выполнять так называемую атаку с распределенным отказом в обслуживании (DDos). Она похожа на DoS-атаку, но для ее проведения преступники используют множество скомпрометированных компьютеров.

Министерство юстиции США считает, что есть еще и третья категория киберпреступлений, когда компьютер используется как соучастник незаконного деяния, например, для хранения на нем украденных данных.

США подписали Европейскую конвенцию о киберпреступности. В ней названы виды деятельности с использованием компьютеров, которые считаются киберпреступлениями. Например:

- незаконный перехват или кража данных.

- компрометация компьютерных систем и сетей

- нарушение авторских прав

- незаконные азартные игры

- продажа запрещенных предметов в Интернете

- домогательство, производство или хранение детской порнографии

Примеры киберпреступлений

Итак, что именно считается киберпреступлением?

В этом разделе мы рассмотрим резонансные примеры различных типов кибератак.

Атаки с использованием вредоносного ПО

Атака с использованием вредоносного ПО — это заражение компьютерной системы или сети компьютерным вирусом или другим типом вредоносного ПО.

Компьютер, зараженный вредоносной программой, может использоваться злоумышленниками для достижения разных целей. К ним относятся кража конфиденциальных данных, использование компьютера для совершения других преступных действий или нанесение ущерба данным.

Известным примером атаки с использованием вредоносного ПО является атака вымогателя WannaCry, случившаяся в мае 2017 года.

Ransomware — это тип вредоносного ПО, который используется для получения денег в обмен на разблокирование устройства/файлов жертвы. WannaCry — это тип программ-вымогателей, которые используют уязвимость компьютеров Windows.

Жертвами WannaCry стали 230 000 компьютеров в 150 странах мира. Владельцы заблокированных файлов отправили сообщение с согласием заплатить выкуп в криптовалюте BitCoin за восстановление доступа к своим данным.

Финансовые потери в результате деятельности WannaCry оцениваются в 4 миллиарда долларов.

Фишинг

Фишинговая кампания — это массовая рассылка спам-сообщений или других форм коммуникации с целью заставить получателей выполнить действия, которые ставят под угрозу их личную безопасность или безопасность организации, в которой они работают.

Сообщения в фишинговой рассылке могут содержать зараженные вложения или ссылки на вредоносные сайты. Они также могут просить получателя в ответном письме предоставить конфиденциальную информацию.

Известный пример фишинг-мошенничества году произошел на Чемпионате мира по футболу в 2018. По информации Inc, фишинговые электронные письма рассылались футбольным фанатам.

В этих письмах злоумышленники соблазняли болельщиков фальшивыми бесплатными поездками в Москву на Чемпионат мира. У людей, которые проходили по ссылке в сообщениях, были украдены личные данные.

Другой тип фишинговой кампании известен как целевой фишинг. Мошенники пытаются обмануть конкретных людей, ставя под угрозу безопасность организации, в которой они работают.

В отличие от массовых неперсонифицированных фишинговых рассылок сообщения для целевого фишинга создаются так, чтобы у получателя не возникло сомнений, что они отправлены из надежного источника, например, от генерального директора или IT-менеджера.

Распределённые атаки типа «отказ в обслуживании»

Распределенные типа «отказ в обслуживании» (DDoS) — это тип кибератаки, которую злоумышленники используют для взлома системы или сети. Иногда для запуска DDoS-атак используются подключенные устройства IoT (Интернет вещей).

DDoS-атака перегружает систему большим количеством запросов на подключение, которые она рассылает через один из стандартных протоколов связи.

Кибершантажисты могут использовать угрозу DDoS-атаки для получения денег. Кроме того, DDoS запускают в качестве отвлекающего маневра в момент совершения другого типа киберпреступления.

Известным примером DDoS-атаки является атака на веб-сайт Национальной лотереи Великобритании 2017 году. Результатом стало отключение веб-сайта и мобильного приложения лотереи, что не позволило гражданам Великобритании играть.

Как не стать жертвой киберпреступления

Итак, теперь, когда вы понимаете, какую угрозу представляет киберпреступность, встает вопрос о том, как наилучшим образом защитить ваш компьютер и личные данные? Следуйте нашим советам:

Регулярно обновляйте ПО и операционную систему

Постоянное обновление программного обеспечения и операционной системы гарантирует, что для защиты вашего компьютера используются новейшие исправления безопасности.

Установите антивирусное ПО и регулярно его обновляйте

Использование антивируса или комплексного решения для обеспечения интернет-безопасности, такого как Kaspersky Total Security, — это правильный способ защитить вашу систему от атак.

Антивирусное ПО позволяет проверять, обнаруживать и удалять угрозы до того, как они создадут проблему. Оно помогает защитить ваш компьютер и ваши данные от киберпреступников.

Если вы используете антивирусное программное обеспечение, регулярно обновляйте его, чтобы обеспечить наилучший уровень защиты.

Используйте сильные пароли

Используйте сильные пароли, которые трудно подобрать, и нигде их не записывайте. Можно воспользоваться услугой надежного менеджера паролей, который облегчит вам задачу, предложив сгенерированный им сильный пароль.

Не открывайте вложения в электронных спам-сообщениях

Классический способ заражения компьютеров с помощью вредоносных атак и других типов киберпреступлений — это вложения в электронных спам-сообщениях. Никогда не открывайте вложение от неизвестного вам отправителя.

Не нажимайте на ссылки в электронных спам-сообщениях и не сайтах, которым не доверяете

Еще один способ, используемый киберпреступниками для заражения компьютеров пользователей, — это вредоносные ссылки в спамовых электронных письмах или других сообщения, а также на незнакомых веб-сайтах. Не проходите по этим ссылкам, чтобы не стать жертвой интернет-мошенников.

Не предоставляйте личную информацию, не убедившись в безопасности канала передачи

Никогда не передавайте личные данные по телефону или по электронной почте, если вы не уверены, что телефонное соединение или электронная почта защищены. Убедитесь, что вы действительно говорите именно с тем человеком, который вам нужен.

Свяжитесь напрямую с компанией, если вы получили подозрительный запрос

Если звонящий просит вас предоставить какие-либо данные, положите трубку. Перезвоните в компанию напрямую по номеру телефона на ее официальном сайте, и убедитесь, что вам звонили не мошенники.

Желательно пользоваться, при этом, другим телефоном, потому что злоумышленники могут оставаться на линии: вы будете думать, что набрали номер заново, а они будут отвечать якобы от имени банка или другой организации, с которой, по вашему мнению, вы разговариваете.

Внимательно проверяйте адреса веб-сайтов, которые вы посещаете

Обращайте внимание на URL-адреса сайтов, на которые вы хотите зайти. Они выглядят легитимно? Не переходить по ссылкам, содержащим незнакомые или на вид спамовые URL-адреса.

Если ваш продукт для обеспечения безопасности в Интернете включает функцию защиты онлайн-транзакций, убедитесь, что она активирована.

Внимательно просматривайте свои банковские выписки

Наши советы должны помочь вам не стать жертвой киберпреступников. Но если все же это случилось, важно понять, когда это произошло.

Просматривайте внимательно свои банковские выписки и запрашивайте в банке информацию по любым незнакомым транзакциям. Банк может проверить, являются ли они мошенническими.

Теперь вы понимаете, какую угрозу представляют киберпреступники, и знаете, как от нее защититься. Узнайте больше о Kaspersky Total Security.

Источник