- Социальная инженерия – как не стать жертвой

- Меры противодействия

- Кроме этого, можно выделить следующие правила:

- Защита от социальной инженерии и вредоносного ПО

- Черви атакуют

- Каналы доставки вредоносных ссылок

- Атаки через P2P-сети

- Как сделать так, чтобы жертвы не сообщали о заражении

- Необычные методы социальной инженерии

- Киберугроза №1, или Как бороться с социальной инженерией

Социальная инженерия – как не стать жертвой

Социальная инженерия – метод получения необходимого доступа к информации, основанный на особенностях психологии людей. Основной целью социальной инженерии является получение доступа к конфиденциальной информации, паролям, банковским данным и другим защищенным системам. Хотя термин социальной инженерии появился не так давно, сам метод получения информации таким способом используется довольно долго. Сотрудники ЦРУ и КГБ, которые хотят заполучить некоторую государственную тайну, политики и кандидаты в депутаты, да и мы сами, при желании получить что-либо, часто даже не понимая этого, используем методы социальной инженерии.

Для того, чтобы обезопасить себя от воздействия социальной инженерии, необходимо понять, как она работает. Рассмотрим основные типы социальной инженерии и методы защиты от них.

Претекстинг — это набор действий, отработанных по определенному, заранее составленному сценарию, в результате которого жертва может выдать какую-либо информацию или совершить определенное действие. Чаще всего данный вид атаки предполагает использование голосовых средств, таких как Skype, телефон и т.п.

Для использования этой техники злоумышленнику необходимо изначально иметь некоторые данные о жертве (имя сотрудника; должность; название проектов, с которыми он работает; дату рождения). Злоумышленник изначально использует реальные запросы с именем сотрудников компании и, после того как войдет в доверие, получает необходимую ему информацию.

Фишинг – техника интернет-мошенничества, направленная на получение конфиденциальной информации пользователей — авторизационных данных различных систем. Основным видом фишинговых атак является поддельное письмо, отправленное жертве по электронной почте, которое выглядит как официальное письмо от платежной системы или банка. В письме содержится форма для ввода персональных данных (пин-кодов, логина и пароля и т.п) или ссылка на web-страницу, где располагается такая форма. Причины доверия жертвы подобным страницам могут быть разные: блокировка аккаунта, поломка в системе, утеря данных и прочее.

Троянский конь – это техника основывается на любопытстве, страхе или других эмоциях пользователей. Злоумышленник отправляет письмо жертве посредством электронной почты, во вложении которого находится «обновление» антивируса, ключ к денежному выигрышу или компромат на сотрудника. На самом же деле во вложении находится вредоносная программа, которая после того, как пользователь запустит ее на своем компьютере, будет использоваться для сбора или изменение информации злоумышленником.

Кви про кво (услуга за услугу) – данная техника предполагает обращение злоумышленника к пользователю по электронной почте или корпоративному телефону. Злоумышленник может представиться, например, сотрудником технической поддержки и информировать о возникновении технических проблем на рабочем месте. Далее он сообщает о необходимости их устранения. В процессе «решения» такой проблемы, злоумышленник подталкивает жертву на совершение действий, позволяющих атакующему выполнить определенные команды или установить необходимое программное обеспечение на компьютере жертвы.

Дорожное яблоко – этот метод представляет собой адаптацию троянского коня и состоит в использовании физических носителей (CD, флэш-накопителей). Злоумышленник обычно подбрасывает такой носитель в общедоступных местах на территории компании (парковки, столовые, рабочие места сотрудников, туалеты). Для того, чтобы у сотрудника возник интерес к данному носителю, злоумышленник может нанести на носитель логотип компании и какую-нибудь подпись. Например, «данные о продажах», «зарплата сотрудников», «отчет в налоговую» и другое.

Обратная социальная инженерия — данный вид атаки направлен на создание такой ситуации, при которой жертва вынуждена будет сама обратится к злоумышленнику за «помощью». Например, злоумышленник может выслать письмо с телефонами и контактами «службы поддержки» и через некоторое время создать обратимые неполадки в компьютере жертвы. Пользователь в таком случае позвонит или свяжется по электронной почте с злоумышленником сам, и в процессе «исправления» проблемы злоумышленник сможет получить необходимые ему данные.

Меры противодействия

Основным способом защиты от методов социальной инженерии является обучение сотрудников. Все работники компании должны быть предупреждены об опасности раскрытия персональной информации и конфиденциальной информации компании, а также о способах предотвращения утечки данных. Кроме того, у каждого сотрудника компании, в зависимости от подразделения и должности, должны быть инструкции о том, как и на какие темы можно общаться с собеседником, какую информацию можно предоставлять для службы технической поддержки, как и что должен сообщить сотрудник компании для получения той или иной информации от другого сотрудника.

Кроме этого, можно выделить следующие правила:

Пользовательские учетные данные являются собственностью компании. Всем сотрудникам в день приема на работу должно быть разъяснено то, что те логины и пароли, которые им выдали, нельзя использовать в других целях (на web-сайтах, для личной почты и т.п), передавать третьим лицам или другим сотрудникам компании, которые не имеют на это право. Например, очень часто, уходя в отпуск, сотрудник может передать свои авторизационные данные своему коллеге для того, чтобы тот смог выполнить некоторую работу или посмотреть определенные данные в момент его отсутствия.

Необходимо проводить вступительные и регулярные обучения сотрудников компании, направленные на повышения знаний по информационной безопасности. Проведение таких инструктажей позволит сотрудникам компании иметь актуальные данные о существующих методах социальной инженерии, а также не забывать основные правила по информационной безопасности.

Обязательным является наличие регламентов по безопасности, а также инструкций, к которым пользователь должен всегда иметь доступ. В инструкциях должны быть описаны действия сотрудников при возникновении той или иной ситуации. Например, в регламенте можно прописать, что необходимо делать и куда обращаться при попытке третьего лица запросить конфиденциальную информацию или учетные данные сотрудников. Такие действия позволят вычислить злоумышленника и не допустить утечку информации.

На компьютерах сотрудников всегда должно быть актуальное антивирусное программное обеспечение. На компьютерах сотрудников также необходимо установить брандмауэр.

В корпоративной сети компании необходимо использовать системы обнаружения и предотвращения атак. Также необходимо использовать системы предотвращения утечек конфиденциальной информации. Все это позволит снизить риск возникновения фитиновых атак.

Все сотрудники должны быть проинструктированы, как вести себя с посетителями. Необходимы четкие правила для установления личности посетителя и его сопровождения. Посетителей всегда должен сопровождать кто-то из сотрудников компании. Если сотрудник встречает неизвестного ему посетителя, он должен в корректной форме поинтересоваться, с какой целью посетитель находится в данном помещении и где его сопровождение. При необходимости сотрудник должен сообщить о неизвестном посетители в службу безопасности.

Необходимо максимально ограничить права пользователя в системе. Например, можно ограничить доступ к web-сайтам и запретить использование съемных носителей. Ведь, если сотрудник не сможет попасть на фишинговый сайт или использовать на компьютере флеш-накопитель с «троянской программой», то и потерять личные данные он также не сможет.

Исходя из всего перечисленного, можно сделать вывод: основной способ защиты от социальной инженерии – это обучение сотрудников. Необходимо знать и помнить, что незнание не освобождает от ответственности. Каждый пользователь системы должен знать об опасности раскрытия конфиденциальной информации и знать способы, которые помогут предотвратить утечку. Предупрежден – значит вооружен!

Ещё одним методом защиты от утечки информации является решение «Сервер в Израиле», позволяющее обеспечить высокий уровень конфиденциальности информации.

Источник

Защита от социальной инженерии и вредоносного ПО

Когда создатели вредоносных программ используют методы социальной инженерии, они могут хитростью заставить неосторожного пользователя запустить зараженный файл или открыть ссылку к зараженному веб-сайту. Такими методами распространяются почтовые черви и многие другие виды вредоносного ПО.

Черви атакуют

Цель киберпреступника – привлечь внимание пользователя к вредоносной ссылке или к зараженному файлу и заставить пользователя нажать на него.

Некоторые примеры на этот вид атаки:

- Червь LoveLetter, который в 2000 г. вызвал перегрузку почтовых серверов многих компаний. Жертвы получили сообщение, предлагающее открыть любовное письмо во вложении. При открытии вложения червь отправлял копии себя всем контактам из адресной книге жертвы. По сей день считается, что червь LoveLetter был в числе причинивших наибольший финансовый ущерб.

- Почтовый червь Mydoom, который появился в интернете в январе 2004 г., использовал образцы текста, имитирующие технические сообщения, генерируемые почтовым сервером.

- Червь Swen маскировался под сообщение от Microsoft; в сообщение утверждалось, что во вложении находится патч для исправления уязвимостей Windows. Неудивительно, что многие пользователи восприняли сообщения серьезно и попытались установить этот поддельный патч, который на самом деле был червем.

Каналы доставки вредоносных ссылок

Ссылки на зараженные сайты могут рассылаться через электронную почту, ICQ, Skype и другие службы мгновенного обмена сообщениями, а также через интернет-чаты IRC. Мобильные вирусы зачастую доставляются через SMS-сообщения.

Вне зависимости от используемого метода доставки, сообщение, как правило, содержит привлекающие внимание фразы, призванные завлечь ничего не подозревающего пользователя и заставить его нажать на ссылку. Этот метод проникновения может позволить вредоносной программе обойти антивирусные фильтры почтового сервера.

Атаки через P2P-сети

P2P-сети также используются для распространения вредоносного ПО. Червю или троянцу, созданному для такого распространения, дают имя, которое привлечет внимание пользователей и заставит их загрузить и запустить файл, например:

- AIM & AOL Password Hacker.exe

- Microsoft CD Key Generator.exe

- PornStar3D.exe

- Play Station emulator crack.exe

Как сделать так, чтобы жертвы не сообщали о заражении

В некоторых случаях создатели и распространители вредоносных программ принимают меры, чтобы уменьшить вероятность того, что жертвы заявят о произошедшем заражении.

Жертвы могут клюнуть на фальшивое предложение бесплатной утилиты или гида, в котором обещается:

- Бесплатный доступ к интернету или мобильной связи

- Возможность скачать генератор номеров кредитных карт

- Метод увеличения баланса онлайн-счета жертвы или получения других нелегальных преимуществ

В таких случаях пользователь, обнаружив, что он скачал троянца, желает скрыть свои незаконные намерения и избежать огласки. По этой причине, он вряд ли сообщит о заражении в правоохранительные органы.

Другой пример применения этого метода – это троянец, который рассылался по адресам, найденным на сайте по подбору персонала. Люди, зарегистрированные на этом веб-сайте, получали письма с фальшивыми предложениями о работе, которые содержали троянца.

Такие письма рассылались в основном по корпоративным адресам электронной почты, причем киберпреступники знали, что получившие рассылку сотрудники не захотят сообщать работодателю о том, что их компьютер был заражен во время поиска другой работы.

Необычные методы социальной инженерии

В некоторых случаях киберпреступники при совершении кибератак использовали сложные методы, например:

- Однажды клиенты одного банка получили фальшивое письмо якобы из банка, в котором клиентов просили подтвердить свои коды доступа. Подтвердить надо было не по обычным каналам, т.е. не по электронной почте и не по интернету. Вместо этого клиента просили распечатать форму, которая была в сообщении, заполнить в нее свои данные и выслать ее факсом на телефонный номер киберпреступника.

- В Японии киберпреступники использовали службу доставки на дом для распространения компакт-дисков, зараженных троянцем- шпионом. Диски были доставлены клиентам одного из японских банков. Адреса клиентов были ранее украдены из базы данных банка.

Источник

Киберугроза №1, или Как бороться с социальной инженерией

В статье мы разберемся в масштабах проблемы и поделимся нашим подходом к ее системному решению.

Автор: Алексей Мальнев, руководитель Центра мониторинга и реагирования на инциденты ИБ Jet CSIRT

Зачастую компании строят киберзащиту, ориентируясь прежде всего на технические векторы атак. Такие системы могут иметь высокий уровень зрелости и казаться надежными, но при этом оставаться уязвимыми для одной из самых опасных угроз — социальной инженерии, основанной на манипуляциях человеческим сознанием. По статистике, сегодня социнженерия так или иначе применяется в 97% таргетированных атак, при этом технические векторы подчас вообще не используются или используются минимально. На первые места среди угроз ИБ методы социнженерии ставит и Gartner, а ряд ученых утверждает, что если социальная инженерия возьмет на вооружение технологии машинного обучения и искусственного интеллекта, то человечество получит угрозу, сопоставимую с глобальным потеплением и ядерным оружием. В статье мы разберемся в масштабах проблемы и поделимся нашим подходом к ее системному решению.

4 мифа о социальной инженерии

Социнженерия — ограниченный набор техник. Принято считать, что социальная инженерия ограничивается фишингом, подкидыванием зараженных флеш-накопителей, обманом в соцсетях и телефонным мошенничеством. В действительности речь идет о практически бесконечной комбинации технических и нетехнических техник, образующих комплексные стратегии.

Социнженерия — часть кибератак. Напротив, кибератака может быть частью общей стратегии, основную долю которой занимает социнженерия.

С социнженерией можно столкнуться случайно. На самом деле социнженерия всегда реализуется таргетированно. В простейших случаях ее фокус направлен на организацию, в более продвинутых — на конкретного человека.

Социнженерия возможна из-за низкого уровня ИБ-осведомленности или низкого уровня зрелости ИБ-системы организации. В действительности социальная инженерия по определению действует от разведанного уровня ИБ-осведомленности и уровня зрелости системы ИБ, для чего всегда начинается с изучения объекта атаки. Часто это самый продолжительный и трудоемкий этап работы социального инженера.

Социальная инженерия: границы возможностей

В продвинутых вариантах социнженерия представляет собой изощренные стратегии, реализуемые «профессиональными» командами мошенников и технических специалистов различных профилей. Чтобы представить, на что они способны, рекомендую изучать не только известные киберинциденты, связанные с эксплуатацией проблем человеческого фактора, а изучить биографии самых выдающихся социальных инженеров (в т.ч. профессиональных жуликов) за последнее столетие. Так, Виктор Люстиг сумел продать Эйфелеву башню несколько раз вполне неглупым людям. Джозеф Уэйл по кличке «желтый кидала» заработал 400 тысяч долларов на создании фиктивного банка (на месте здания легитимного банка). Фрэнк Абигнейл за 5 лет преступной деятельности распространил фальшивые чеки на сумму 2,5 млн долларов в 26 странах мира, а его биография легла в основу фильма «Поймай меня, если сможешь». Слепые от рождения братья Бадир реализовали в 1990-е годы в Израиле несколько крупных схем мошенничества с использованием социальной инженерии, взяв на вооружение их способность слышать более широкий спектр звуков и подделки голоса. И наконец легендарный Кевин Митник — хакер и специалист по кибербезопасности одновременно, автор нескольких книг по социнженерии и взломам — мастерски использовал в социальной инженерии техники телефонного мошенничества.

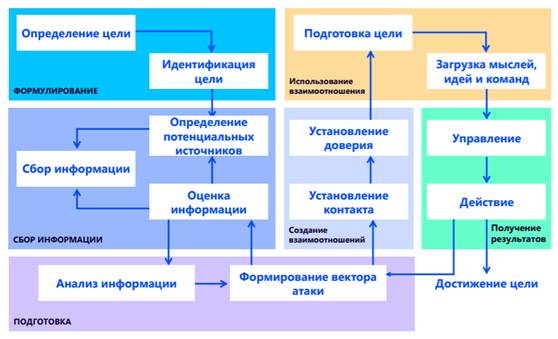

Как же работает социальная инженерия? Каждая стратегия предполагает несколько этапов, и чем выше уровень злоумышленника, тем меньше он будет следовать каким-то определенным скриптам последовательности действий. Пример жизненного цикла и фреймворка таких атак представлен на рисунках ниже.

Рисунок 1. Жизненный цикл социальной инженерии

Рисунок 2. Фреймворк социальной инженерии

Каждый этап содержит потенциально бесконечные комбинации нетехнических мер: техники инициации, первичной обработки, предлогов, извлечения информации, влияния, обмана и манипуляции, НЛП.

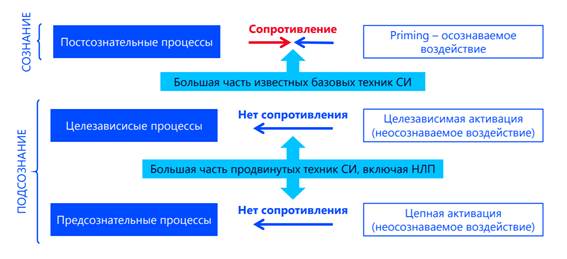

Отдельно нужно остановиться на атаках на уровень подсознания. Это крайне важно для понимания границ возможности защиты от изощренных атак социальной инженерии. Это больше теоретическое обоснование «на пальцах», но его достаточно для понимания проблематики. Если рассматривать социнженерию как одну из ТОП-3 угроз человечеству, то в первую очередь тут идет речь о «взломе» подсознания человеческого мозга, т.е. когда действия атакующих направлены не на уровень сознания, а на уровень на подсознания. Ряд упомянутых выше гениальных социальных инженеров, возможно, даже не предполагали, что зачастую воздействовали именно на подсознание человека. Именно в нем сосредоточены наши вычислительные мощности (по разным оценкам 95-99,99%) и процессы когнитивной деятельности (по разным оценкам около 95%), что обуславливает масштаб проблемы. При этом, если сознание по своей природе может блокировать попытки воздействия на него, то подсознание им не сопротивляется. И уже это определяет границы возможностей ИБ-осведомленности, действующей в основном на уровне сознания. На этом принципе основана наиболее продвинутая техника социальной инженерии — система активаций, которые приводят подсознание жертвы к необходимому для атакующего решению.

Рисунок 3. Воздействие на сознание и подсознание

Примеров из жизни (даже легитимных) привести можно много. С подобными воздействиями сталкивается каждый человек как минимум раз в неделю, посещая супермаркет. Расположение товаров на полках, формы и изображения на упаковке — все это техники, используемые сетевыми маркетологами для убеждения покупателей приобрести конкретный продукт. Простой пример: на витрине намеренно размещается яркий товар с угловатыми формами логотипа или рисунка, который с большой вероятностью не будет одобрен подсознанием потребителя, но привлечет его внимание к определенной полке. Это делается специально, чтобы далее он заметил более приемлемые его подсознанию (по форме и рисунку) товары на той же полке. Аналогичным образом размещение на полках одинаковой или разнообразной продукции имеет вполне четкий и обоснованный смысл и выполняет конкретную задачу. По сути мы имеем дело с недекларированными для сознания реакциями подсознания. Я называю их «уязвимостями» мозга, хотя по большому счету это нормальные и даже необходимые реакции, сформированные эволюцией в доисторическом мире. Предусмотреть их все сознательно — дело, фактически невозможное в современной жизни.

Любопытно, что количество подобных потенциальных «уязвимостей» человеческого мозга на порядки выше, чем у любого самого продвинутого программного обеспечения. Это грубая оценка, основанная на количестве потенциальных состояний мозга и размерах памяти в сравнении со среднестатистическим ПО на компьютере. Можно смело утверждать, что область защиты сознания и подсознания сегодня намного уступает традиционной киберзащите.

В поисках решения

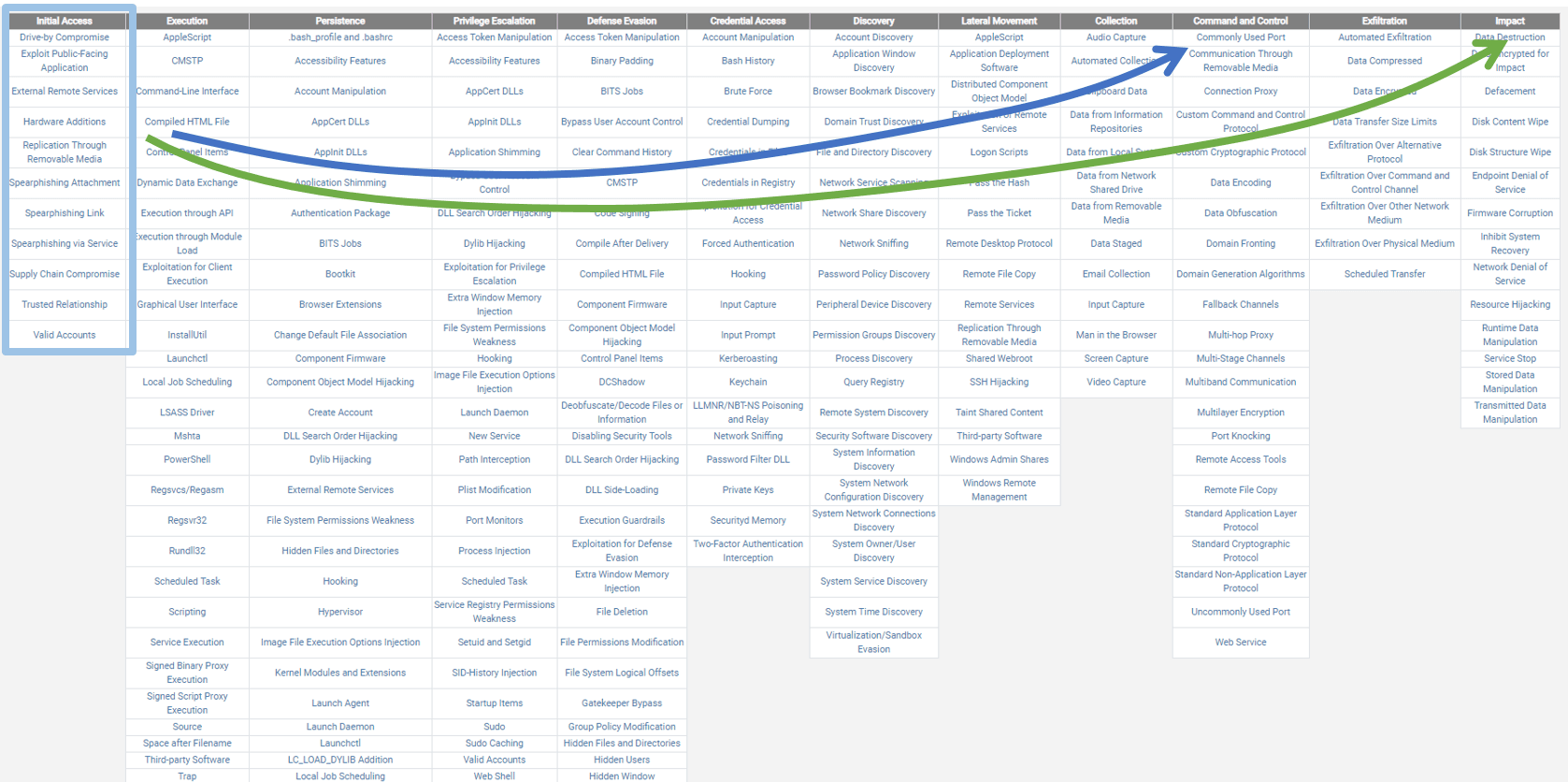

Не найдя в открытых источниках готового ответа на вопрос, как же правильно (и главное системно) бороться с угрозой в ИБ №1, мы решили провести собственное исследование, которое должно было помочь нам выработать системный подход против социальной инженерии. Первым делом мы обратились к лучшим практикам: матрицам MITRE ATT&CK , стандартам NIST и SANS. Прежде всего нас интересовали методики детектирования и реагирования на инциденты ИБ, а из превентивных мер, несмотря на важность остальных техник, мы выделили повышение ИБ-осведомленности.

В чем польза и сложности матриц MITRE?

Матрицы MITRE декомпозируют тактики злоумышленников на множество отдельных техник, категорируемых по этапам реализации атак. Это позволяет сформировать оптимальные по охвату и эффективности наборы сценариев выявления атак под конкретные модели угроз.

Какие тут возникают сложности с социальной инженерией? Возьмем матрицу PRE ATT&CK: хотя около 40% описанных в ней техник относятся к социальной инженерии, всё же она сосредоточена на этапах подготовки к атаке, в рамках которых у нас почти нет шансов предсказать или обнаружить намерения компрометации. Конечно, существуют техники HUMINT (Human Intelligence) — по сути агентурная сеть, выявляющая намерения злоумышленников, — но это больше про спецслужбы. Есть также техники анализа Darknet и профильных хакерских ресурсов, заключающиеся в поиске следов подготовки к крупным кибероперациям, но и это очень негарантированный подход, а скорее даже случайный.

Что же касается основных матриц MITRE, например, Enterprise ATT&CK, то тут мы уже имеем дело с этапами реализации технических векторов киберугроз (элементы социнженерии получаем на этапе Initial Access в виде техник подкидывания съемных носителей — Baiting-атаки). С большой вероятностью квалифицированный злоумышленник будет пытаться миновать используемые в организации техники обнаружения — а он будет о них осведомлен — посредством социальной инженерии до тех пор, пока шансы на его обнаружение не станут минимальными.

Рисунок 4. Сценарий применения социнженерии для обхода техник детектирования на примере MITRE Enterprise ATT&CK

Нужно также иметь в виду, что MITRE сосредоточена на компрометации конкретных активов (операционных систем) в разрезе таргетированных угроз. Поэтому часть сценариев вне MITRE должны быть посвящены другим ИБ-угрозам для инфраструктур.

С учетом всех перечисленных сложностей в части детектирования угроз мы пришли к выводу, что наш подход должен учитывать два момента:

1. Не допустить или минимизировать шанс минования технических мер обнаружения киберугроз.

2. Максимально полно реализовать прямые и косвенные сценарии выявления технических и нетехнических техник социальной инженерии.

Как повышать ИБ-осведомленность?

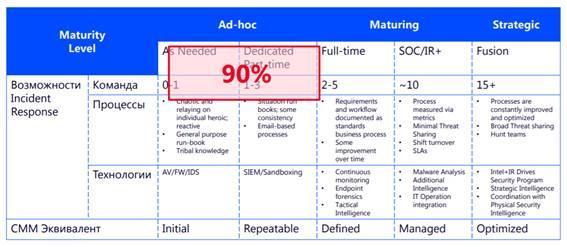

ИБ-осведомленность остаётся основной превентивной техникой борьбы с социальной инженерией. В качестве ориентира тут можно взять модель зрелости Security Awareness SANS — в ней имеет смысл рассматривать как минимум третий уровень. Все, что находится ниже, означает полную уязвимость инфраструктуры и информационных систем с точки зрения информационной безопасности, независимо от того, как в организации реализована киберзащита.

Рисунок 5. Модель повышения ИБ-осведомленности SANS

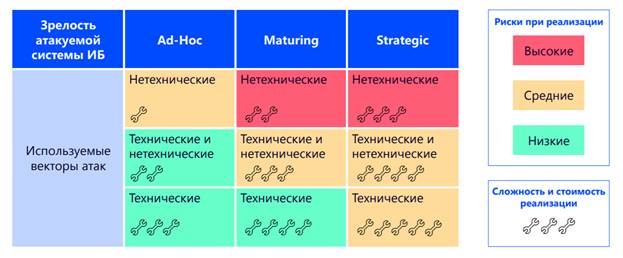

Параллельно, в качестве основы нашего подхода, мы выбрали трехуровневую модель зрелости центров мониторинга и реагирования (соответствует 5 уровням зрелости CMM Университета Карнеги—Меллона): ad-hoc (зарождающийся), maturing (созревающий) и strategic (стратегический). По нашим оценкам, большинство систем ИБ как в России, так и за рубежом можно отнести к первому уровню этой модели. Поэтому именно от него мы почти всегда будем отталкиваться при развитии центров мониторинга и реагирования на инциденты ИБ, методично повышая зрелость по всем компонентам.

Рисунок 6. Повышение зрелости Incident Response

Атакующих нужно знать «в лицо»

Далее мы соотнесли с матрицей зрелости SOC/CSIRT логику и мотивы атакующей стороны. Воздействие нетехническими методами означает для злоумышленника довольно высокие риски деанонимизации, т.е. засветиться и попасться в процессе или после реализации угрозы. Например, при физическом проникновении в офис атакуемой организации его могут отследить с помощью системы видеонаблюдения. Поэтому с большой вероятностью злоумышленник будет стремиться реализовать атаку техническими векторами. Казалось бы, это нам и нужно. Однако чисто техническим способом достаточно сложно взломать более зрелые системы, да и стоимость эксплоитов 0-day для взлома серьезно защищенных инфраструктур и информационных систем может достигать сотен тысяч, а иногда и миллионов долларов. Здесь злоумышленник, скорее всего, повысит свои риски, чтобы упростить и удешевить реализацию, и прибегнет к социальной инженерии. Наша задача — максимально «приземлить» атакующего на технический уровень или хотя бы исключить реализацию нетехнических техник, тем самым повысив шансы на обнаружение злоумышленника. Как это можно сделать? Повышая ИБ-осведомленность.

Рисунок 7. Логика атакующей стороны

Разумеется, для каждой организации тут будет свой типовой злоумышленник. Поэтому еще один компонент, который лег в основу нашего подхода, — риск-профилирование потенциальных атакующих.

Системный подход против социальной инженерии

Результатом наших изысканий стал подход, суть которого заключается в методичном повышении уровня зрелости ИБ-осведомленности, процессов мониторинга и реагирования на ИБ-инциденты, а также в реализации комплекса специализированных сценариев выявления техник социальной инженерии.

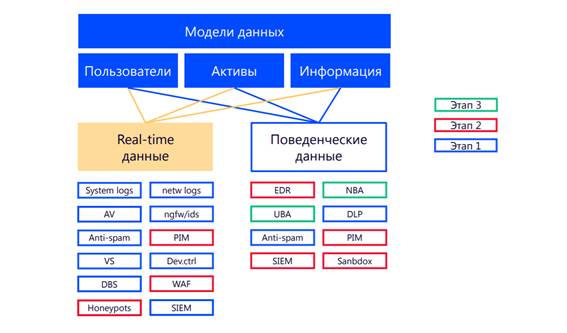

Как мы этом делаем? Под каждого заказчика изучается профиль атакующего. Далее на его основе разрабатывается способ повышения уровня полноты детектирования за счет увеличения количества точек снятия информации, расширения сценарного набора (числа идентифицируемых угроз) и контекста, которым мы наполняем эти сценарии. При этом контекст делится на 3 плоскости: пользователи, активы и защищаемые данные. Все это реализуется параллельно с повышением возможностей реагирования и ИБ-осведомленности.

Рисунок 8. Повышение зрелости CSIRT/SOC

Рассмотрим, как работает наш подход, на примере источников событий. На первом этапе мы собираем в основном статичные данные и в меньшей части поведенческие. Некоторые из последних стоит добавлять сразу, чтобы уже на этом этапе суметь поймать злоумышленника, который при попытке реализовать сложную таргетированную атаку будет стремиться миновать все используемые техники детектирования и оказаться на финальных этапах взлома. Например, та же DLP-система здесь может стать хорошей компенсационной мерой. Однако многие другие поведенческие механизмы стоит включать на хорошем уровне зрелости, т.к. они могут избыточно генерировать ложные срабатывания. На низких уровнях зрелости это будет снижать общую эффективность. На последующих этапах, по мере увеличения зрелости, мы увеличиваем количество источников, с которых снимаем информацию: системные события, события ИБ Real-time, сигнатурные и поведенческие данные.

Рисунок 9. Пример. Источники событий

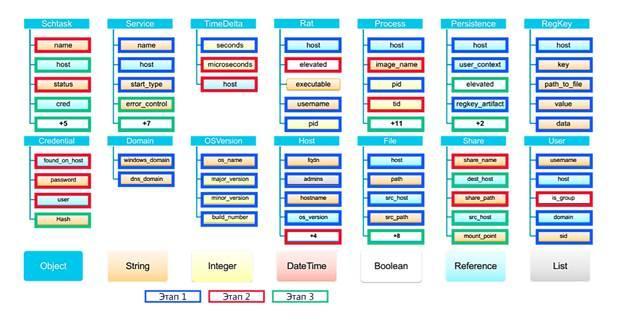

Приведем еще один пример – из плоскости активов, т.е. контекста, которым мы наполняем наши сценарии. Сначала у нас есть базовый набор, далее мы ищем информацию, чтобы его дополнить, — и так вплоть до полного покрытия. Возникает закономерный вопрос: почему не включить все это сразу? Причина в том, что без соизмеримого развития процессов такие действия могут привести к повышенному числу ложных срабатываний, на которые придется потратить избыточное количество ресурсов. В итоге это негативно скажется на других процессах, общая эффективность снизится.

Рисунок 10. Пример. Модель активов. Собираемый контекст

Повышение зрелости процессов мониторинга происходит в циклическом формате, то есть мы изучаем злоумышленника и поверхность угроз, формируем сценарную базу, наполняем ее контекстом, пишем корреляционные правила — и так по циклу.

Рисунок 11. Повышение зрелости мониторинга инцидентов

Важный аспект нашего подхода — дополнительный фокус на маркерах социальной инженерии при разработке сценарной логики. Это могут быть как прямые сценарии по техническим векторам социальной инженерии, так и косвенные (применимые для обнаружения косвенных признаков нетехнических векторов социальной инженерии). К первым можно отнести фишинг, заражение веб-сайтов ВПО (watering hole), регистрацию доменов, созвучных с названиями популярных сайтов (typesquatting), целевые атаки на руководство компании (whaling attack), подкидывание вредоносных флеш-носителей (baiting), несанкционированный проход в офис компании вместе с сотрудником (piggybacking), рассылку вредоносных ссылок с помощью коротких СМС-сообщений (SMiShing) и т.д. Примерами косвенных маркеров служат всевозможные DLP-, UBA- и TBA-сценарии. Значимость этих маркеров заключается в том, что они позволяют выявлять нетехнические векторы.

Например, в случае с подкинутыми флешками можно использовать инфраструктурные возможности, проводить Windows-аудит, а также пытаться отлавливать попытки запуска системных процессов с носимых источников информации (события Microsoft Windows ID 4663 и 4688). То же самое работает и с Linux-системами. Причем по возможности все это стоит делать системным аудитом, чтобы не увеличивать стоимость мониторинга. Специализированные решения тут — крайний вариант.

Хочется добавить, что понимание маркеров социальной инженерии важно не только на этапе мониторинга, но и в части реагирования, постинцидентного анализа и форензики. А кроме того, не лишним будет подключить к этой работе ИБ-специалиста, основной профиль которого —социальная инженерия. По нашему опыту в Jet CSIRT, взаимодействие blue team (защитников) и red team (этичных хакеров) существенно повышает шансы ИБ-команды дать отпор злоумышленникам, строящим атаки на человеческом факторе.

Источник