- Сетевые черви и защита от них. Виды червей в сети

- Немного из истории сетевых червей

- Типы сетевых червей и их пути в компьютер

- Другие задачи сетевых червей и их признаки на компьютере

- Как же защищаться от сетевых червей?

- Сторонняя защита от сетевых червей

- Выводы

- Способ защиты от сетевых червей

- Механизмы распространения

- Структура

- Полезная нагрузка

- Способы защиты

- Сетевые черви и защита от них

- Дистанционное обучение как современный формат преподавания

- Математика и информатика: теория и методика преподавания в образовательной организации

- Современные педтехнологии в деятельности учителя

- Оставьте свой комментарий

- Безлимитный доступ к занятиям с онлайн-репетиторами

- Подарочные сертификаты

Сетевые черви и защита от них. Виды червей в сети

А вы знаете, что такое сетевые черви? Они представляют из себя специфический, особый тип вирусов. Средой существования обычных зловред является файловая система, а черви попадают на наши устройства через сеть. К тому же попасть в ПК они могут не только посредством электронной почты или интернета, им подвластны и другие сетевые технологии. Поэтому темой этой статьи и являются сетевые черви и защита от них. Ведь они проникают и через сети операторов мобильной сети, и локальные LAN-сети, и IRC-сети для чатов, и сети P2P, предназначенные для прямого обмена файлами между пользователями напрямую, и сети служб, используемых для обмена мгновенными сообщениями.

Немного из истории сетевых червей

Первая информация об их действии появилась в 1978 году. Йон Хупп и Джон Шоч, программисты компании Ксерокс, задались вопросом о сборе и обработке информации со всех компьютеров на один, центральный. Через какое-то время каждый ПК компании, обработав нужный объем работы, передавал результат программе, которую написали наши программисты, а она, все время находясь в локальной сети, обработав данные, отправляла их на центральный компьютер. Совсем быстро друзья потеряли контроль над своей программой и долго не могли понять в чем дело.

Типы сетевых червей и их пути в компьютер

Какие же задачи у этих зловред? Второстепенные – проникнуть в ваше устройство, активироваться в нем и начать размножаться, но уже не только в вашем ПК. Отсюда и основная задача – через сеть обязательно пролезть в устройства других людей. Какие же они есть, их типы? Основная часть этого особого вируса – почтовые черви, попадающие в компьютер с файлом, прикрепленным к электронному письму. Пользователь сам его и активирует, пытаясь открыть. Особо это относится к неопытным компьютерщикам, которые не замечают ничего подозрительного в расширении запускаемого файла, так как часто видно только ложное.

Поэтому всегда нужно выполнять старую рекомендацию – не реагировать на письма от неизвестных людей. Активировавшись, вирусы сетевые находят на устройстве электронные адреса и отправляют им копию себя любимого. Подобным способом черви “расползаются” и через IRC-клиенты, и ICQ, и другие подобные мессенджеры. Иногда они проникают в ПК из-за брешей в операционной системе, программном обеспечении и браузерах. Есть и другие виды сетевых червей: IRC-черви, P2P-черви и IM-черви. Думаем, уже с названий понятно, чем они занимаются и как попадают в ПК.

Другие задачи сетевых червей и их признаки на компьютере

Их принцип действия схож с деятельностью некоторого другого вредоносного ПО, например, троянских программ. Выполнив свою основную задачу, они начинают выполнять другие задачи. Среди них: установка программ для управления (удаленного) зараженным компьютером, воровство данных, их уничтожение, то есть все то, на что их запрограммировал создатель.

Но даже без этих дополнительных действий на устройстве увеличивается объем траффика, падает производительность, нагружаются каналы связи. Это и является явным признаком наличия червя в системе. Если блокируется работа антивируса, то это еще один факт, на который нужно обратить внимание. Может даже быть заблокирован доступ к сайтам антивирусного ПО.

Как же защищаться от сетевых червей?

Мы с вами достаточно хорошо рассмотрели первую часть выражения — сетевые черви и защита от них, теперь приступим ко второй. Хотим сразу же предупредить, что обычный антивирус, имеющий базовый функционал, особо вам не поможет, в лучшем случае выявит сам факт угрозы и заблокирует ее. Но это не помешает очередной компании зловред лезть к вам через сеть снова. Но если ваш ПК подключен к сети, хороший антивирус – необходимое условие его работы.

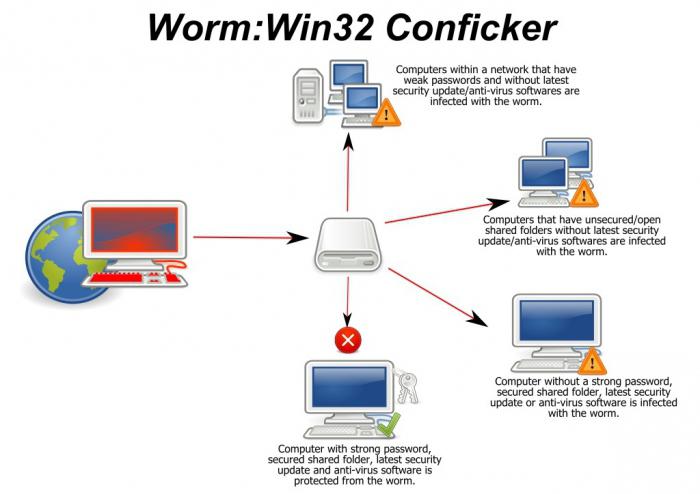

Защита от сетевых червей входит и в функционал самой операционной системы. Она обладает инструментами для этого, которые, как минимум, значительно снижают риски заражения. Основной из них – автоматическое обновление ОС и активированный файервол/брандмауэр. В пиратских сборках это часто отключено, что чревато серьезными проблемами. Ведь именно файервол проверяет все данные, поступающие на компьютер сети, и решает, пропускать их или нет.

Сторонняя защита от сетевых червей

Для того чтобы усилить защиту компьютера от сетевых червей, хакерских червей и других вирусов, рекомендуется установить в качестве альтернативного решения брандмауэр стороннего разработчика. Такие программы, благодаря более узкой направленности, имеют более гибкие настройки. У пользователей популярностью пользуются: Comodo Firewall – полностью бесплатное ПО и Outpost Firewall Pro – платное.

Для того чтобы быть постоянно в куре всех новинок борьбы с новой “заразой”, советуем обратиться к ресурсу viruslist ru. Сетевые черви там все наперечет, появление новых отслеживается, и вы сразу же об этом узнаете. Кстати, помимо известных антивирусов, черви блокируют доступ и к ресурсу VirusInfo, который имеет сервис для бесплатного лечения устройств от различных инфекций.

Выводы

Кратко совместим в нескольких предложениях весь жизненный цикл развития сетевых червей:

- Проникновение в вашу систему.

- Важный пункт – активация.

- Поиск потенциальных жертв.

- Производство и подготовка копий.

Дальнейшее распространений копий.

Теперь делайте выводы. Надеемся, что вы уже хорошо поняли, что такое сетевые черви, и защита от них реальна на самом первом этапе. Тогда не будет никаких проблем. Так что защищайте свой компьютер от проникновения угрозы, и не придется затем тратить много усилий на борьбу с последствиями.

Источник

Способ защиты от сетевых червей

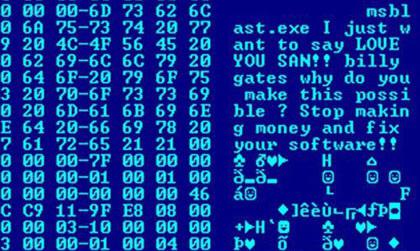

Одним из наиболее известных компьютерных червей является «Червь Морриса», написанный Робертом Моррисом-младшим, который был в то время студентом Корнельского Университета. Распространение червя началось 2 ноября 1988, после чего червь быстро заразил около 10 % всех компьютеров, подключённых в то время к Интернету.

Механизмы распространения

Все механизмы («векторы атаки») распространения червей делятся на две большие группы:

- Использование уязвимостей и ошибок администрирования в программном обеспечении, установленном на компьютере. Например, вредоносная программа Conficker для своего распространения использовала уязвимость в операционной системе Windows; червь Морриса подбирал пароль по словарю. Такие черви способны распространяться автономно, выбирая и атакуя компьютеры в полностью автоматическом режиме.

- Используя средства так называемой социальной инженерии, провоцируется запуск вредоносной программы самим пользователем. Чтобы убедить пользователя в том, что файл безопасен, могут подключаться недостатки пользовательского интерфейса программы — например, червь VBS.LoveLetter использовал тот факт, что Outlook Express скрывает расширения файлов. Данный метод широко применяется в спам-рассылках, социальных сетях и т. д.

Иногда встречаются черви с целым набором различных векторов распространения, стратегий выбора жертвы, и даже эксплойтов под различные операционные системы.

Структура

Черви могут состоять из различных частей.

Часто выделяют так называемые резидентные черви, которые могут инфицировать работающую программу и находиться в ОЗУ, при этом не затрагивая жёсткие диски. От таких червей можно избавиться перезапуском компьютера (и, соответственно, сбросом ОЗУ). Такие черви состоят в основном из «инфекционной» части: эксплойта (шелл-кода) и небольшой полезной нагрузки (самого тела червя), которая размещается целиком в ОЗУ. Специфика таких червей заключается в том, что они не загружаются через загрузчик как все обычные исполняемые файлы, а значит, могут рассчитывать только на те динамические библиотеки, которые уже были загружены в память другими программами.

Также существуют черви, которые после успешного инфицирования памяти сохраняют код на жёстком диске и принимают меры для последующего запуска этого кода (например, путём прописывания соответствующих ключей в реестре Windows). От таких червей можно избавиться только при помощи антивирусного программного обеспечения или подобных инструментов. Зачастую инфекционная часть таких червей (эксплойт, шелл-код) содержит небольшую полезную нагрузку, которая загружается в ОЗУ и может «догрузить» по сети непосредственно само тело червя в виде отдельного файла. Для этого некоторые черви могут содержать в инфекционной части простой TFTP-клиент. Загружаемое таким способом тело червя (обычно отдельный исполняемый файл) теперь отвечает за дальнейшее сканирование и распространение уже с инфицированной системы, а также может содержать более серьёзную, полноценную полезную нагрузку, целью которой может быть, например, нанесение какого-либо вреда (например, DoS-атаки).

Большинство почтовых червей распространяются как один файл. Им не нужна отдельная «инфекционная» часть, так как обычно пользователь-жертва при помощи почтового клиента или Интернет-браузера добровольно скачивает и запускает червя целиком.

Полезная нагрузка

Зачастую черви даже безо всякой полезной нагрузки перегружают и временно выводят из строя сети только за счёт интенсивного распространения. Типичная осмысленная полезная нагрузка может заключаться в порче файлов на компьютере-жертве (в том числе, изменение веб-страниц, так называемый «deface»), также из зараженных компьютеров возможна организация ботнета для проведения сетевых атак или рассылки спама.

Способы защиты

По причине того, что сетевые черви для своего проникновения в систему пользователя используют уязвимости в стороннем программном обеспечении или операционной системе использования сигнатурных антивирусных мониторов недостаточно для защиты от червей. Также, при использовании методов социальной инженерии пользователя под благовидным предлогом вынуждают запустить вредоносную программу, даже несмотря на предупреждение со стороны антивирусного програмного обеспечения . Таким образом, для комплексного обеспечения защиты от современных червей, и любых других вредоносных программ, необходимо использование проактивной защиты .

Источник

Сетевые черви и защита от них

Описание презентации по отдельным слайдам:

Сетевые черви и защита от них 2016

Сетевые черви — это вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей Активизация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя. Основным признаком различия типов червей является способ их распространения, т.е. как он передает свою копию на удаленные компьютеры. Многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Web-черви – это тип компьютерных червей, использующие для своего распространения Web-серверы. Web-черви Этапы заражения 1 этап: червь проникает в компьютер-сервер и модифицирует (изменяет) Web-страницы сервера. 2 этап: червь «ждет» посетителей, которые запрашивают информацию с зараженного сервера (например, открывают в браузере зараженную Web-страницу), и таким образом проникает на другие компьютеры сети.

Скрипты – это программы на языках программирования JavaScript или VBScript, которые могут содержаться в файлах Web-страниц. Заражение локального компьютера Сервер Интернета Браузер локального компьютера Всемирная паутина Профилактическая защита от таких червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер. С этой целью наиболее эффективны Web-антивирусные программы. Web-антивирусные программы межсетевой экран модуль проверки скриптов на языках JavaScript и VBScript

Межсетевой экран Межсетевой экран (брандмауэр) — это программное или аппаратное обеспечение, которое проверяет входящую на компьютер информацию из локальной сети или Интернета, а затем отклоняет эту информацию или пропускает в компьютер в зависимости от параметров настройки брандмауэра. Назначение: обеспечивает проверку всех Web-страниц, поступающих на компьютер пользователя. Каждая Web-страница перехватывается и анализируется межсетевым экраном на присутствие вредоносного кода. Распознавание вредоносных программ База данных Эвристический алгоритм

Результаты работы межсетевого экрана Если Web-страница, к которой обращается пользователь, содержит вредоносный код, то доступ к ней блокируется. На экран выводится сообщение о том, что запрашиваемая страница заражена Если Web-страница не содержат вредоносного кода, то она становится доступной для пользователя Если на компьютере используются такие программы, как сетевые игры, которым требуется принимать информацию из Интернета или локальной сети, то межсетевой экран запрашивает пользователя о блокировании или разрешении подключения. Если пользователь разрешает подключение, брандмауэр создает исключение, чтобы в будущем не тревожить пользователя запросами по поводу поступления информации для этой программы

Проверка скриптов в браузере. Проверка всех скриптов, обрабатываемых в браузере, производится следующим образом — каждый запускаемый на Web-странице скрипт перехватывается модулем проверки скриптов и анализируется на присутствие вредоносного кода. Результаты проверки скриптов если скрипт содержит вредоносный код, модуль проверки скриптов блокирует его, уведомляя пользователя специальным всплывающим сообщением если в скрипте не обнаружено вредоносного кода, то он выполняется

Почтовые черви Лавинообразная цепная реакция распространения почтового червя заключается в том, что червь после заражения компьютера начинает рассылать себя по всем адресам электронной почты, которые имеются в адресной книге пользователя. Способы распространения червь либо отсылает свою копию в виде вложения в электронное письмо — в этом случае код червя активизируется при открытии (т.е. запуске) зараженного вложения. червь отсылает ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (в этом случае червь активизируется при открытии ссылки на зараженный файл). Вывод: В обоих случаях эффект одинаков — активизируется код червя Профилактическая защита не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников. рекомендуется своевременно устанавливать обновления системы безопасности операционной системы и приложений.

Список некоторых известных компьютерных червей

Май 2000 года Появился червь «I love you» — один из самых вредоносных за всю историю. По некоторым оценкам, он обошёлся пользователям ПК по всему миру больше чем в 10 млрд $. Из средств массовой информации

Из средств массовой информации 6 июня 2001 г. За фотографиями «победительниц конкурсов красоты» скрывался опасный Интернет-червь. «Лаборатория Касперского», российский лидер в области разработки систем информационной безопасности, предупреждает пользователей об обнаружении нового и опасного Интернет-червя «I-Worm. MsWorld». Во избежание его дальнейшего распространения компания рекомендует пользователям внимательно ознакомиться с описанием этого Интернет-червя, что позволит предотвратить его проникновение на компьютеры: а) Данный Интернет-червь является Windows-программой размером около 130 килобайт. б) Червь распространяется при помощи вложенных файлов в сообщениях электронной почты, для чего использует популярную почтовую программу Microsoft Outlook.

Из средств массовой информации в) Рассылаемые червем письма выглядят следующим образом: Заголовок: Miss World Текст: Hi, %имя получателя% Enjoy the latest pictures of Miss World from various Country г) Имя файла-носителя червя может изменяться. д) При открытии вложенного файла червь последовательно выводит несколько изображений Мисс мира. После этого Интернет-червь получает доступ к программе Microsoft Outlook, считывает из адресной книги первые 50 адресов и рассылает по этим адресам свои копии, а затем форматируют все системные диски.

Декабрь 2004 года Запущен червь Santy — первый червь, использующий для распространения веб-сайты. Этот червь использует для нахождения своих жертв поисковую систему Google.

Май 2004 года Появляется червь Sasser, эксплуатировавший операционную систему Microsoft Windows и вызвавший многочисленные проблемы в сети. Иногда этот червь парализуя работу целых организаций.

Курс повышения квалификации

Дистанционное обучение как современный формат преподавания

- Сейчас обучается 813 человек из 76 регионов

Курс профессиональной переподготовки

Математика и информатика: теория и методика преподавания в образовательной организации

- Сейчас обучается 598 человек из 76 регионов

Курс повышения квалификации

Современные педтехнологии в деятельности учителя

- Курс добавлен 23.09.2021

- Сейчас обучается 48 человек из 23 регионов

Ищем педагогов в команду «Инфоурок»

Номер материала: ДБ-178745

Международная дистанционная олимпиада Осень 2021

Не нашли то что искали?

Вам будут интересны эти курсы:

Оставьте свой комментарий

Авторизуйтесь, чтобы задавать вопросы.

Безлимитный доступ к занятиям с онлайн-репетиторами

Выгоднее, чем оплачивать каждое занятие отдельно

Минпросвещения будет стремиться к унификации школьных учебников в России

Время чтения: 1 минута

Рособрнадзор откажется от ОС Windows при проведении ЕГЭ до конца 2024 года

Время чтения: 1 минута

Правительство предложило потратить до 1 млрд рублей на установку флагов РФ у школ

Время чтения: 1 минута

Российские школьники завоевали пять медалей на олимпиаде по физике

Время чтения: 1 минута

Шойгу предложил включить географию в число вступительных экзаменов в вузы

Время чтения: 1 минута

Минпросвещения разрабатывает образовательный минимум для подготовки педагогов

Время чтения: 2 минуты

Подарочные сертификаты

Ответственность за разрешение любых спорных моментов, касающихся самих материалов и их содержания, берут на себя пользователи, разместившие материал на сайте. Однако администрация сайта готова оказать всяческую поддержку в решении любых вопросов, связанных с работой и содержанием сайта. Если Вы заметили, что на данном сайте незаконно используются материалы, сообщите об этом администрации сайта через форму обратной связи.

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.

Источник