- Технологии защиты информации в компании

- Базовые элементы информационной безопасности

- Разновидности угроз информационной безопасности

- Угрозы доступности

- Угрозы целостности

- Базовые угрозы конфиденциальности

- Методы защиты информации

- Инструменты организационно-правовой защиты

- Инструменты инженерно-технической защиты

- Криптографические инструменты защиты

- Программно-аппаратные инструменты для защиты сведений

- Примеры типовых систем защиты информации

- Типовая система защиты от угроз несанкционированного доступа

- Типовая система защиты от угроз вредоносного кода

- Типовая система межсетевого экранирования и защиты каналов связи

- Типовая система анализа защищенности

- Типовая система обнаружения вторжения

- Типовая система мониторинга событий безопасности

Технологии защиты информации в компании

Больше материалов по теме «Ведение бизнеса» вы можете получить в системе КонсультантПлюс .

Информационная безопасность (ИБ) – это защищенность данных от негативных воздействий, которые могут нанести урон. Для обеспечения ИБ применяются методы защиты информации.

Вопрос: Как отразить в учете организации (пользователя) приобретение неисключительных прав на использование программы для ЭВМ (средств криптографической защиты информации) на условиях простой (неисключительной) лицензии? Лицензионный договор с лицензиаром (правообладателем) заключен в виде договора присоединения.

Посмотреть ответ

Базовые элементы информационной безопасности

Рассмотрим основные составляющие информационной безопасности:

- Доступность. Предполагает доступ субъектов к необходимой информации. Под субъектами понимаются компании, которые имеют право на доступ к соответствующим данным.

- Целостность. Сведения должны быть защищены от незаконного видоизменения, порчи.

- Конфиденциальность. Предполагает защищенность от несанкционированного доступа к данным.

Категории относятся как к самой информации, так и к инфраструктуре, с помощью которой хранятся сведения.

Разновидности угроз информационной безопасности

Угроза – это то, что может нанести урон ИБ. Ситуация, предполагающая угрозу, называется атакой. Лицо, которое наносит атаку ИБ, – это злоумышленник. Также существуют потенциальные злоумышленники. Это лица, от которых может исходить угроза.

Угрозы доступности

Частая угроза доступности – это непредумышленные ошибки лиц, работающих с информационной системой. К примеру, это может быть введение неверных данных, системные ошибки. Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее распространенная угроза информационной безопасности. Методами защиты являются автоматизация и административный контроль.

Рассмотрим подробнее источники угроз доступности:

- Нежелание обучаться работе с информационными системами.

- Отсутствие у сотрудника необходимой подготовки.

- Отсутствие техподдержки, что приводит к сложностям с работой.

- Умышленное или неумышленное нарушение правил работы.

- Выход поддерживающей инфраструктуры из обычного режима (к этому может привести, к примеру, превышение числа запросов).

- Ошибки при переконфигурировании.

- Отказ ПО.

- Нанесение вреда различным частям инфраструктуры (к примеру, проводам, ПК).

Большая часть угроз относится к самим сведениям. Однако вред может быть также нанесен инфраструктуре. К примеру, это могут быть сбои в работе связи, систем кондиционирования, нанесение вреда помещениям.

Угрозы целостности

Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий сотрудников компании. Согласно данным издания USA Today, в 1992 году вследствие рассматриваемых причин был нанесен совокупный ущерб в размере 882 000 000 долларов. Рассмотрим примеры источников угроз:

- Ввод неправильных данных.

- Изменение сведений.

- Подделка заголовка.

- Подделка всего текста письма.

- Отказ от исполненных действий.

- Дублирование информации.

- Внесение дополнительных сведений.

Внимание! Угроза нарушения целостности касается и данных, и самих программ.

Базовые угрозы конфиденциальности

Базовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям. Источники угрозы конфиденциальности:

- Использование многоразовых паролей с сохранением их на источниках, к которым могут получить доступ злоумышленники.

- Использование одних и тех же паролей в различных системах.

- Размещение информации в среде, которая не обеспечивает конфиденциальность.

- Использование злоумышленниками технических средств. К примеру, прослушивающие устройства, специальные программы, фиксирующие введенный пароль.

- Выставки, на которых презентуется оборудование с конфиденциальными сведениями.

- Хранение сведений на резервных носителях.

- Распространение информации по множеству источников, что приводит к перехвату сведений.

- Оставление ноутбуков без присмотра.

- Злоупотребление полномочиями (возможно при обслуживании инфраструктуры системным администратором).

Суть угрозы конфиденциальности кроется в том, что злоумышленник получает доступ к данным в момент наибольшей их неуязвимости.

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация. Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

- Защита помещения компании от действий злоумышленников.

- Защита хранилищ информации от действий заинтересованных лиц.

- Защита от удаленного видеонаблюдения, прослушивания.

- Предотвращение перехвата сведений.

- Создание доступа сотрудников в помещение компании.

- Контроль над деятельностью сотрудников.

- Контроль над перемещением работников на территории компании.

- Защита от пожаров.

- Превентивные меры против последствий стихийных бедствий, катаклизмов.

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

- Защита конфиденциальности сведений, которые передаются по открытым каналам.

- Возможность подтверждения подлинности сведений, которые передаются по различным каналам.

- Обеспечение конфиденциальности сведений в том случае, если они размещены на открытых носителях.

- Сохранение целостности данных при их передаче и хранении.

- Подтверждение отправки сообщения с информацией.

- Защита ПО от несанкционированного применения и копирования.

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

- Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам пальцев, магнитные и пластиковые карты доступа).

- Инструменты для шифрования данных.

- Оборудование, предупреждающее несанкционированное использование систем (к примеру, электронные звонки, блокираторы).

- Инструменты для уничтожения сведений на носителях.

- Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования. Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно. Всегда остаются слабые места, которые нужно выявлять.

Источник

Примеры типовых систем защиты информации

Компания «Инфотекс Интернет Траст» имеет богатый опыт создания систем защиты информации, обеспечивающих решение актуальных для Заказчика задач обеспечения информационной безопасности.

В зависимости от планов Заказчика по защите информации компания «ИнфоТеКС Интернет Траст» проектирует и внедряет как отдельные подсистемы защиты информации, так и комплексные решения, обеспечивающие весь спектр мер защиты от актуальных угроз безопасности информации в конкретной информационной системе.

В зависимости от планов Заказчика по защите информации компания «ИнфоТеКС Интернет Траст» проектирует и внедряет как отдельные подсистемы защиты информации, так и комплексные решения, обеспечивающие весь спектр мер защиты от актуальных угроз безопасности информации в конкретной информационной системе.

В качестве типовых решений по защите информации компания «ИнфоТеКС Интернет Траст» предлагает рассматреть структуру и общуюю топологию типовых систем защиты информации:

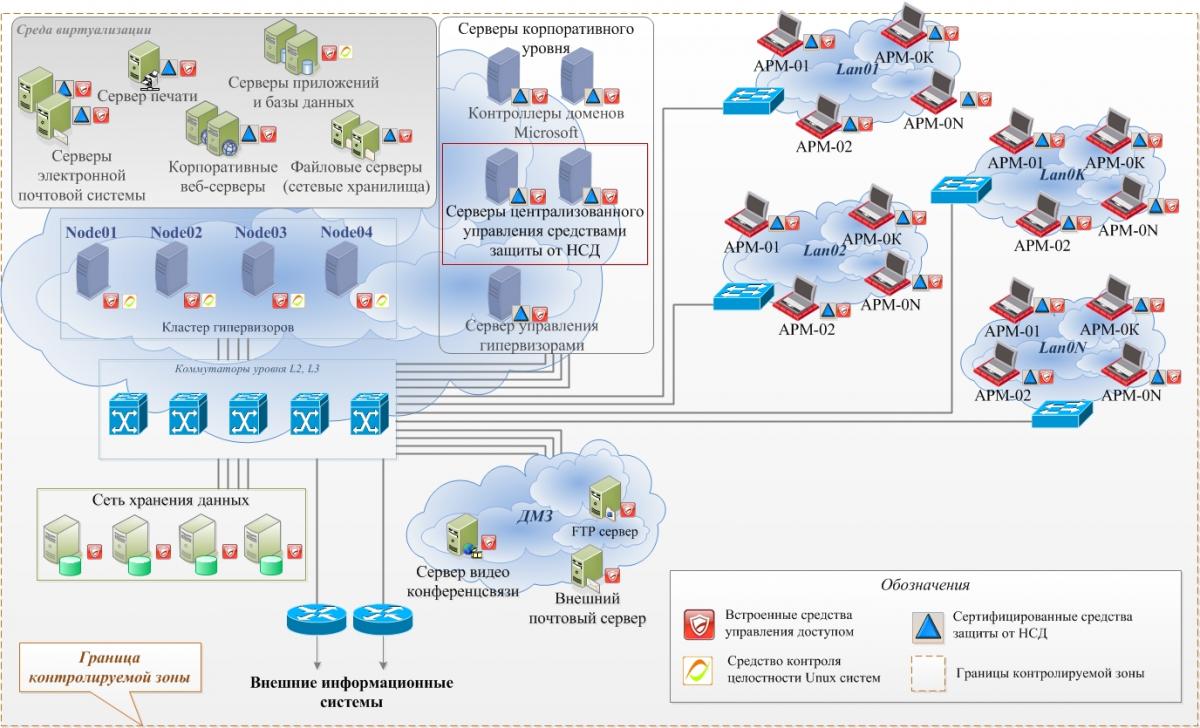

Типовая система защиты от угроз несанкционированного доступа

Разрабатываемая АО «ИнфоТеКС Интернет Траст» система защиты информации от угроз несанкционированного доступа обеспечивают решение следующих задач:

- разграничение доступа к ресурсам автоматизированных рабочих мест и серверов информационной системы;

- обеспечение функций регистрации и учета событий безопасности;

- обеспечение неизменности (целостости) программно-аппаратной среды применяемых программных и программно-технических средств.

Как правило, в состав системы защиты от несанкционированного доступа входят:

- средства централизованного управления средствами защиты от несанкционированного доступа;

- сертифицированные средства защиты от несанкционированного доступа;

- встроенные в системное программное обеспечение средства идентификации, аутентификации, авторизации, мониторинга событий и контроля целостности;

- средства удаленного администрирования автоматизированных рабочих мест и серверов, входящих в состав информационной системы;

- средства резервного копирования и восстановления конфигураций и других параметров настроек применяемых средств защиты от несанкционированного доступа.

В соответствии с задачами обеспечения безопасности информации технические решения по защите автоматизированных рабочих мест и серверов от несанкционированного доступа учитывают следующие архитектурно-значимые требования:

Разграничение доступа пользователей к следующим ресурсам:

- объектам файловой системы (логическим дискам, файлам, каталогам);

- локальным портам (COM, LPT, USB);

- системным и прикладным процессам (установленным приложениям);

- общим каталогам и сетевым дискам;

- сетевым принтерам и другим устройствам применяемых средств вычислительной техники;

Типовое техническое решение по созданию системы защиты от несанкционированного доступа представлено на рисунке.

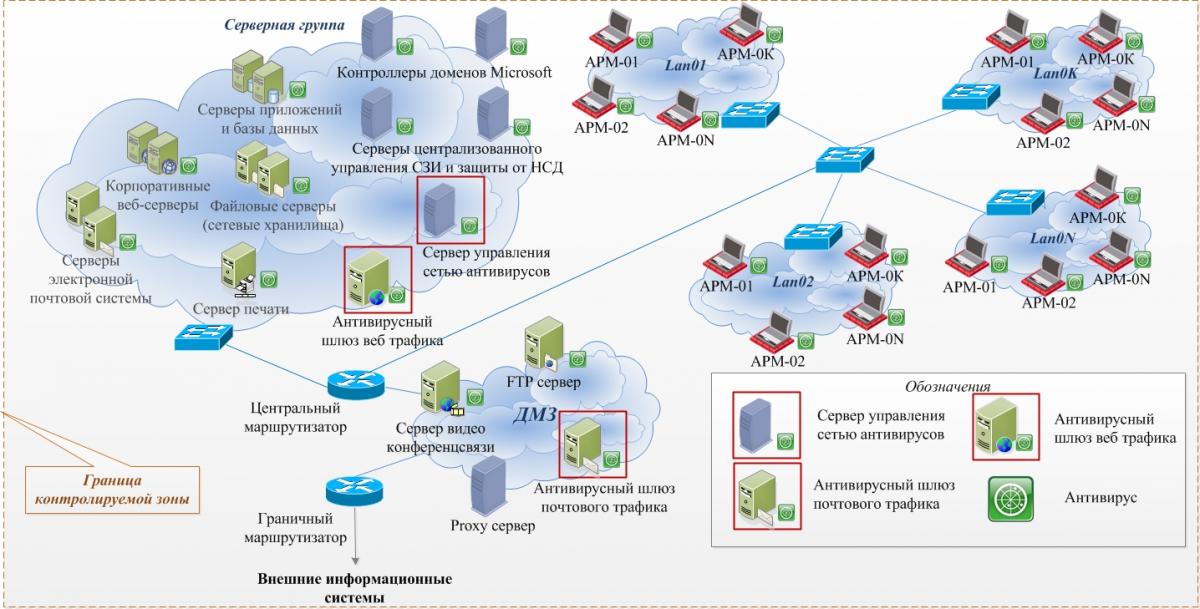

Типовая система защиты от угроз вредоносного кода

В целом система защиты от вредоносного кода (система антивирусной защиты) представляет собой комплекс программно-технических и организационных решений.

В состав типовой системы защиты от вредоносного кода входят:

- сервер управления антивирусным программным обеспечением;

- антивирусное программное обеспечение, устанавливаемое на автоматизированных рабочих местах и серверах;

- автоматизированное рабочее место администратора системы защиты от вредоносного кода.

Основными компонентами применяемого антивирусного программного обеспечения являются:

- средства антивирусной защиты почтовой системы, которые выполняют проверку входящих и исходящих сообщений на наличие вредоносного кода при динамическом контроле (мониторинге), осуществляемом в процессе их функционирования на почтовых серверах. Таким образом, пользователю всегда предоставляются сообщения, проверенные с использованием последней версии антивирусных баз, независимо от того, когда это сообщение поступило на сервер;

- средства антивирусной защиты файловых систем автоматизированных рабочих мест и серверов, которые контролируют все файловые операции на наличие вредоносного кода при динамическом контроле (мониторинге), а также поддерживают режим сканирования на наличие вредоносного кода в информации;

- средства антивирусной защиты веб-трафика, обеспечивающие функции фильтрации (проверки на наличие вредоносного кода) данных, передаваемых по протоколу HTTP, FTP (в том числе FTP over HTTP).

Предлагаемые к использованию в информационной системе Заказчика средства антивирусной защиты обеспечивают:

- обнаружение фактов воздействия вредоносного кода на объекты защиты при динамическом контроле (мониторинге), осуществляемом в процессе их функционирования, а также при выполнении периодических проверок оперативной памяти, сменных и локальных носителей информации, файлов, в том числе получаемых по каналам связи, по запросам пользователей и/или администраторов;

- эвристический анализ, позволяющий распознавать и блокировать ранее неизвестные вредоносные программы;

- сигнализацию (уведомление) в случае обнаружения фактов воздействия вредоносного кода;

- возможность выбора типа проверки (проверять все файлы, заданные файлы, файлы по заданному списку расширений, файлы по заданному списку масок);

- возможность выбора действий для зараженных объектов (лечение, перемещение в карантин и/или удаление и т.п.);

- возможность задать варианты автоматических действий над обнаруженным вредоносным объектом, если заданное по умолчанию действие невозможно;

- автоматическую загрузку обновлений сигнатурных баз и программных модулей средств антивирусной защиты по заданному интервалу времени и источнику обновлений;

- возможность принудительного обновления сигнатурных баз средств антивирусной защиты по требованию вручную;

- передачу событий безопасности в смежные подсистемы защиты информации;

- управление и контроль доступа к элементам управления средств антивирусной защиты;

- централизованное и/или локальное управление (администрирование) средств антивирусной защиты;

- поиск и локализацию программно-аппаратных платформ с устаревшими обновлениями сигнатурных баз средств антивирусной защиты;

- возможность настройки параметров функционирования средств антивирусной защиты в соответствии с единой политикой безопасности;

- возможность формирования отчетов о событиях безопасности (по фактам проявления вредоносного кода);

- ведение журналов событий.

Типовое решение по созданию системы защиты от вредоносного кода представлено на рисунке.

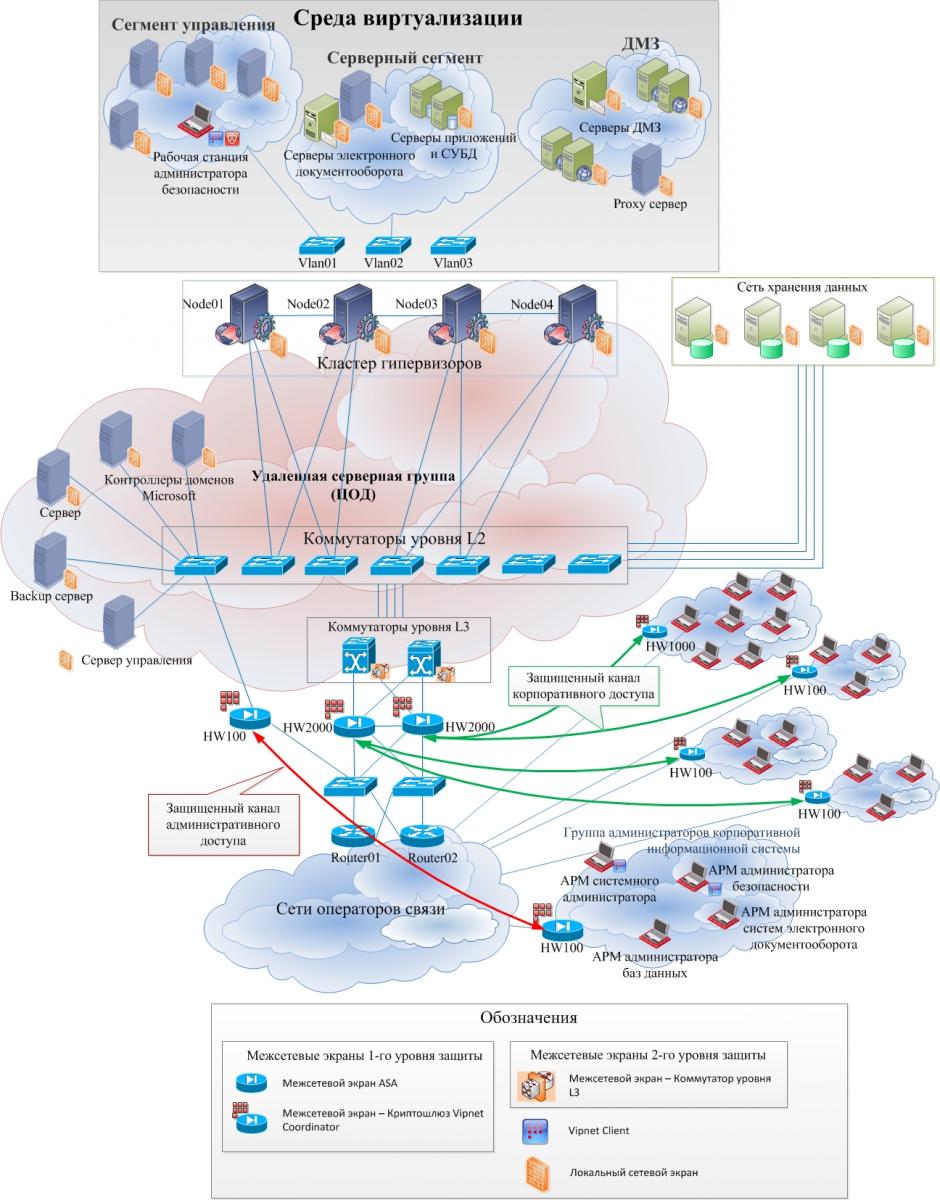

Типовая система межсетевого экранирования и защиты каналов связи

Функциональным назначением разрабатываемых АО «ИнфоТеКС Интернет Траст» систем межсетевого экранирования и криптографической защиты каналов связи является обеспечение требований разграничения доступа к сетевым ресурсам, а также защита от сетевых атак и криптозащита сетевого трафика, выходящего за границу сетевого периметра локальной вычислительной сети информационной системы.

Типовой состав разрабатываемых систем межсетевого экранирования и криптографической защиты каналов связи включает в себя:

Межсетевые экраны, обеспечивающие:

- фильтрацию сетевого рафика с контролем состояний сессий;

- функции защиты от удаленного несанкционированного доступа и иных угроз сетевой безопасности;

- создание сегментов с различным уровнем предоставления прав доступа и их интеграцию в единое информационное пространство в соответствии с заданными правилами;

Пограничные маршрутизаторы, обеспечивающие:

- подключение к каналам связи внешних информационных систем;

- обмен маршрутной информацией с маршрутизаторами операторов связи;

- приоритезацию трафика путем ограничения полосы пропускания для отдельных видов трафика в целях предотвращения сетевых атак;

- первичный контроль доступа и фильтрацию сетевого трафика с помощью списков доступа без контроля состояния сессий (статические пакетные фильтры);

Основными функциями применяемых средств межсетевого экранирования и криптозащиты каналов связи являются:

- фильтрация сетевого трафика с учетом входного и выходного сетевого интерфейса как средства проверки подлинности сетевых адресов;

- фильтрация на транспортном уровне запросов на установление виртуальных соединений с учетом транспортных адресов отправителя и получателя;

- фильтрация на прикладном уровне запросов к прикладным сервисам с учетом прикладных адресов отправителя и получателя;

- фильтрация с учетом даты и времени;

- фильтрация по отдельным правилам защищенного IP-трафика;

- идентификация и аутентификация администратора при его локальных запросах на доступ по идентификатору (коду) и паролю условно-постоянного действия;

- предотвращение доступа неидентифицированного пользователя или пользователя, подлинность идентификации которого при аутентификации не подтвердилась;

- идентификация и аутентификация администратора при его удаленных запросах методами, устойчивыми к пассивному и активному перехвату информации;

- регистрация и учет фильтруемых пакетов (в параметры регистрации включаются адрес, время и результат фильтрации);

- регистрация и учет запросов на установление виртуальных соединений;

- локальная сигнализация попыток нарушения правил фильтрации;

- регистрация входа (выхода) администратора межсетевого экрана в систему (из системы) либо загрузки и инициализации системы и ее программного останова (регистрация выхода из системы;

- возможность дистанционного управления своими компонентами, в том числе возможность конфигурирования фильтров, проверки взаимной согласованности всех фильтров, анализа регистрационной информации;

- контроль целостности программной и информационной части применяемых средств межсетевого экранирования и криптозащиты.

Кроме этого, используемые в системе межсетевого экранирования и криптографической защиты каналов связи средства криптографической защиты обеспечивают:

- шифрование данных, содержащихся в файлах и пакетах IP-трафика;

- вычисление имитовставки для данных, содержащихся в областях оперативной памяти, файлов и для IP-трафика;

- вычисление значения хэш-функции и электронной цифровой подписи для данных, содержащихся в областях оперативной памяти и файлов;

- возможность формирования ключей шифрования и электронной цифровой подписи на основе алгоритмов, соответствующих ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94, ГОСТ 28147-89;

- шифрование информации на различных ключах.

Типовое решение по созданию системы межсетевого экранирования и защиты каналов связи представлено на рисунке.

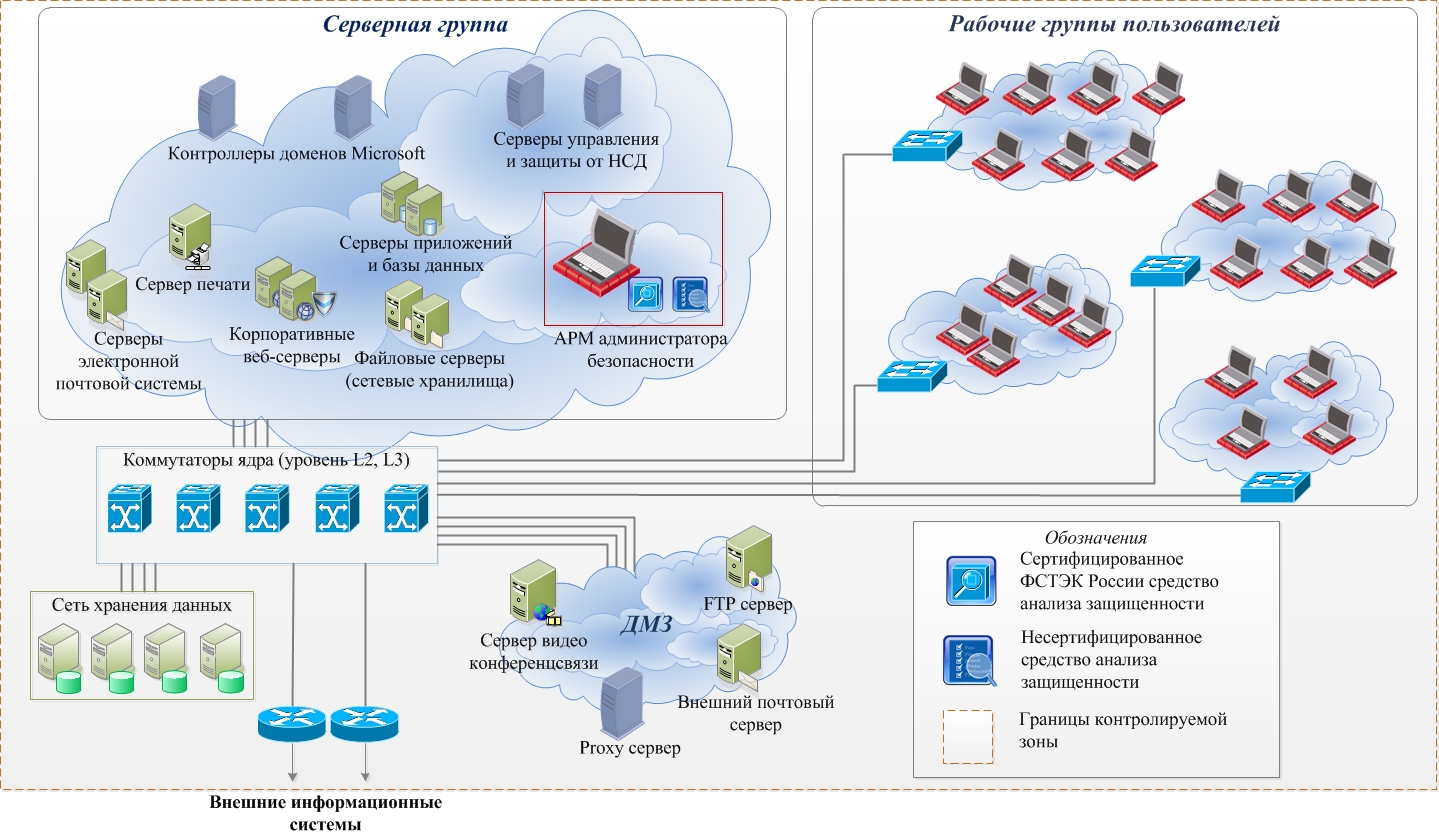

Типовая система анализа защищенности

Разрабатываемая АО «ИнфоТеКС Интернет Траст» система анализа защищенности обеспечивает эффективное выявление и устранение уязвимостей, которые могут быть использованы с целью реализации угроз нарушения конфиденциальности, целостности и доступности информации, обрабатываемой средствами вычислительной техники защищаемой информационной системы.

Выявление уязвимостей осуществляется на сетевом уровне путем сканирования сетевых узлов и сравнения полученных результатов с сигнатурами известных уязвимостей, хранимых в базе знаний об известных уязвимостях (база уязвимостей).

Сканирование сетевых узлов на системном и прикладном уровнях применяемого на автоматизированных рабочих местах и серверах программного обеспечения осуществляется посредством использования протоколов удаленного управления с учетной записью сканируемой системы. Дополнительно поиск уязвимостей может осуществляется в программных средствах прикладного уровня путем тестирования применяемого программного обеспечения на предмет выявления уязвимостей и форм их проявления.

Типовая система анализа защищенности представляет собой комплекс программно-технических и организационных решений, обеспечивающих функции обнаружения уязвимостей программно-аппаратной среды средств вычислительной техники, используемых в инфорпмационной системе Заказчика (автоматизированные рабочие места, серверы, сетевое оборудование, иные программно-технические комплексы).

В состав типовой системы анализа защищенности входят:

- Сертифицированный сканер безопасности (типа xSpider);

- Несертифицированный сканер безопасности (типа Nessus).

Использование несертифированного сканера безопасности позволяет расширить функционал данной системы. В частности, решить проблемы (ограничения), связанные с использованием сертифицированного сканера безопасности, и обеспечить более высокий уровень обнаружения уязвимостей в программно-аппаратной среде применяемых средств вычислительной техники.

Применяемые в системы сканеры безопасности позволяют проводить:

- обнаружение и учет защищаемых ресурсов, в том числе информационных ресурсов, программных и аппаратных средств (серверов, рабочих станций, сетевого оборудования, специализированных средств защиты (межсетевых экранов и т. д.);

- обнаружение неидентифицированных сетевых ресурсов, путём сканирования локальной вычислителньой сети;

- определение сетевых узлов, в частности: сетевых служб, версии операционных систем, типов сетевых устройства, их сетевые параметры, используемые сервисы, а также установленное программное обеспечение;

- анализ в режиме тестирования на проникновение (без дополнительных привилегий);

- системное сканирование (при наличии привилегий на сетевом узле);

- анализ компонентов контролируемой системы: настройки сетевого взаимодействия, параметры инициализации (загрузки) системы, политика аутентификации, параметры авторизации и разграничения доступа, настройки синхронизации времени, настройки системы аудита, базовые параметры безопасности, настройки встроенных и дополнительных средств защиты;

- контроль соответствия состояния сетевых узлов, в частности, операционных систем и установленных приложений, требованиям политики безопасности;

- выявлять уязвимости сетевого программного обеспечения и ошибки в конфигурациях контролируемых сетевых узлов;

- оповещать администратора и сохранять результаты работы.

Типовое решение по созданию системы анализа защищенности представлено на рисунке.

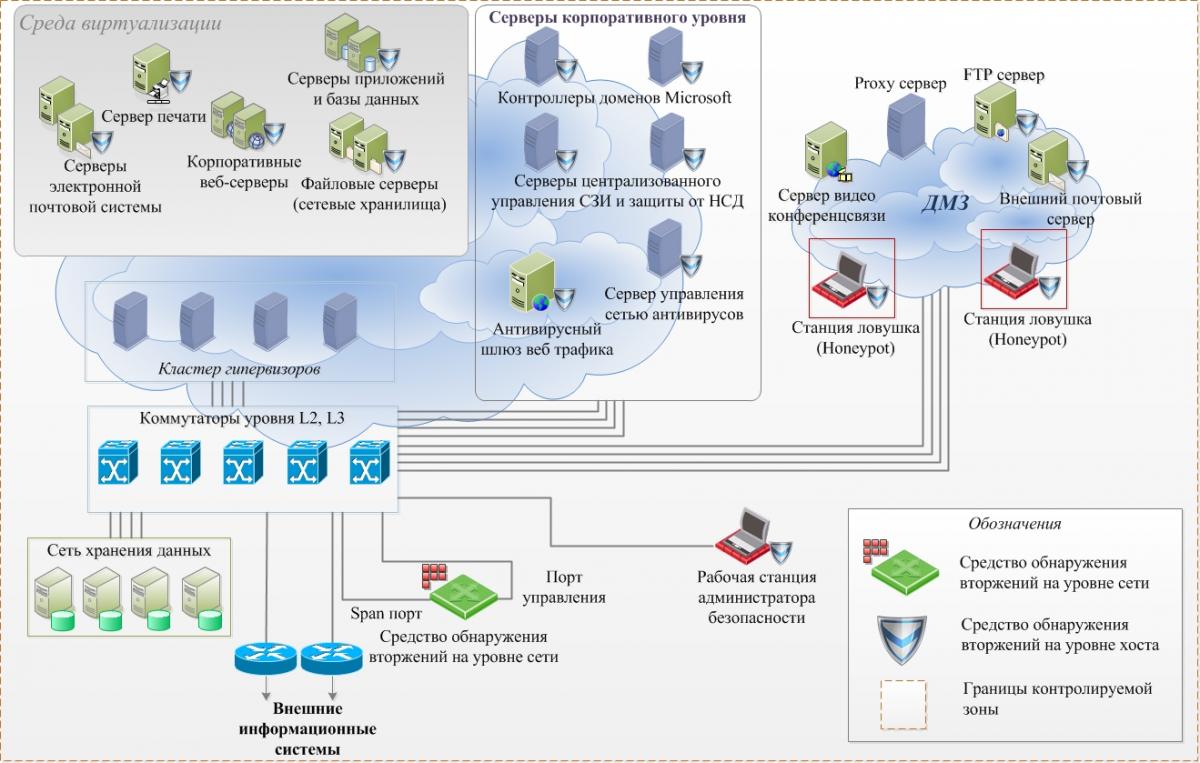

Типовая система обнаружения вторжения

Функциорнальным назначением предлагаемых к внедрению систем обнаружения вторжений является обнаружение сетевых атак, как на уровне сети информационной системы Заказчика, так и на уровне операционных систем автоматизированных рабочих мест и серверов.

Внедряемые системы обнаружения вторжений обеспечивает:

- защиту от угроз, связанных с сетевыми атаками из внешних неконтролируемых сетей;

- обнаружение сетевых атак и иных попыток реализации угроз удаленного доступа;

- обнаружение попыток проникновения и компрометации информационных ресурсов защищаемой сети.

Базовый функционал системы обнаружения вторжений включает в себя:

- обнаружение сетевых атак с использованием метода эвристического анализа;

- обнаружение сетевых атак с использованием сигнатурного метода анализа;

- протоколирование всех событий, возникающих при срабатывании правил обнаружения;

- возможность аудита всех запротоколированных событий.

Система обнаружения вторжений представляет собой комплекс программно-технических и организационных решений, обеспечивающих функции контроля сетевого трафика с целью обнаружения угроз удаленного доступа и сетевых атак на защищаемые сетевые ресурсы информационной системы Заказчика.

В состав типовой системы обнаружения вторжений входят:

- Средство обнаружения вторжений на уровне сети;

- Средства обнаружения вторжений на уровне операционных систем автоматизированных рабочих мест и серверов;

- Средства обнаружения вторжений на уровне сетевых узлов, выполненных в виде станций ловушек (Honeypots);

- Автоматизированное рабочее место администратора системы обнаружения вторжений.

Применяемые в системе средства обнаружения вторжений позволяют:

- производить автоматический анализ и обнаружение компьютерных атак (вторжений) на основе динамического анализа сетевого трафика стека протоколов TCP/IP для протоколов всех уровней модели взаимодействия открытых систем, начиная с канального и заканчивая прикладным уровнем;

- производить эвристический анализ по выявлению аномалий в сетевом трафике;

- анализировать сетевой трафик в режиме, близком к реальному масштабу времени;

- анализировать сетевой трафик, поступающий одновременно с нескольких сетевых интерфейсов;

- обнаруживать вторжения на основе анализа служебной информации протоколов сетевого уровня;

- журналировать обнаруженные события и атаки (вторжения) для последующего анализа;

- отображать обнаруженные атаки (вторжения) в интерфейсе средства обнаружения вторжений и уведомлять администратора об обнаруженных атаках по электронной почте;

- отображать обобщенную статистическую информацию об атаках;

- производить выборочный поиск событий и атак (вторжений) в соответствии с заданными фильтрами;

- экспортировать журналы атак (вторжений) в файл формата CSV для последующего анализа в сторонних приложениях;

- регистрировать, отображать и экспортировать в файл формата PCAP IP-пакеты, соответствующие зарегистрированным атакам (вторжениям);

- обновлять базы решающих правил в автоматизированном режиме при предоставлении новой версии указанной базы производителем;

- добавлять собственные правила для анализа сетевого трафика;

- выборочно использовать отдельные правила обнаружения или группы правил;

- маскировать средство обнаружения вторжений в сети;

- автоматически передавать данные о сетевых атаках (вторжениях) системе централизованного мониторинга по протоколу SNMP;

- контролировать целостность собственного программного обеспечения, конфигурационных файлов и базы решающих правил;

- производить выборочный контроль ресурсов сети на уровне отдельных объектов контроля;

- производить резервное копирование и восстановление системы, конфигурационных файлов и журналов;

- разграничивать полномочия субъектов доступа пользователей в зависимости от предоставленных им полномочий;

- производить аудит функций средства обнаружения вторжений.

Типовое решение по созданию системы обнаружения вторжений представлено на рисунке.

Типовая система мониторинга событий безопасности

Система централизованного мониторинга событий безопасности информационной системы предназначена для ведения комплексного контроля процессов функционирования системного и прикладного программного обеспечения применяемых в данной системе средств вычислительной техники.

Система централизованного мониторинга событий безопасности информационной системы обеспечивает выполнение функций активного и пассивного мониторинга состояния программно-аппаратной среды средств вычислительной техники информационной системы Заказчика.

Система централизованного мониторинга событий безопасности включает в себя:

- сенсоры регистриции событий безопасности и агенты сбора и передачи сообщений на серверы регистрации и обработки событий безопасности;

- сервер системы централизованного мониторинга событий безопасности;

- один или несколько Syslog серверов;

- рабочая станция администратора безопасности.

Структурированные и консолидированные данные о событиях безопасности, поступающие от сенсоров событий и агентов сбора и передачи сообщений позволяют своевременно получать информацию:

- о состоянии защищенности программно-аппаратной среды контролируемых средств вычислительной техники;

- о потенциально уязвимых местах в информационной системе;

- о путях распространения выявленных инцидентов безопасности.

На сервере системы централизованного мониторинга событий безопасности реализованы следующие функции:

- сбор событий безопасности;

- консолидация событий безопасности;

- хранение событий безопасности;

- архивирование событий безопасности.

К основным группам событий безопасности относятся события:

- вход/выход субъекта доступа в контролируемую среду функционирования системного и прикладного программного обеспечения;

- контроль запуска на выполнение программного обеспечения;

- контроль активности запущенных на выполнение программ;

- мониторинг уязвимостей программного обеспечения;

- мониторинг доступности сетевых узлов и сервисов программных серверов;

- веб-контроль проявлений вредоносного программного обеспечения;

- регистрации проявлений вирусной активности на уровне файловой системы;

- регистрации проявлений вирусной активности с использованием электронных почтовых сообщений;

- регистрации проявлений и блокирования сетевых атак;

- ряд других событий безопасности, регистрация которых определяется требованиями документов политики информационной безопасности.

Типовое решение по созданию системы централизованного мониторинга событий безопасности представлено на рисунке.

Источник