- Криптографические методы защиты информации

- 3 Лекция. Контроль целостности данных. Хеш-функции. Имитовставка. ЭЦП

- Контроль целостности данных.

- Полная копия данных.

- Контрольная сумма.

- ГОСТ Р 34.11-94

- Имитовставка (MAC, message authentication code — код аутентичности сообщения)

- Как проверить целостность данных: чек-лист

- Определение целостности данных

- Что может нарушить целостность данных и как справляться с последствиями

- Обучение персонала

- Шифрование

- Отслеживание метаданных

- Ограничение физического доступа к оборудованию

- Резервное копирование данных

- Поиск и удаление дубликатов

- SSL шифрование

- Стресс-тесты

- Security аудит

- Отслеживание изменений

Криптографические методы защиты информации

3 Лекция. Контроль целостности данных. Хеш-функции. Имитовставка. ЭЦП

Контроль целостности данных.

Целостности данных — при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право.

Методы контроля целостности данных:

- Полная копия данных

Полная копия данных.

Создаются полные копии данных и потом сверяются.

- простота реализации

- полный контроль данных (до бита)

- большой объем

- копии можно подменить

- копиями можно воспользоваться (например: если данные — пароль)

Рис. Контроль целостности с помощью полной копии данных

- контроль целостности файлов

Контрольная сумма.

Контрольная сумма — значение, рассчитанное по входным данным с помощью определённого алгоритма.

- высокая скорость вычисления

- малый размер

- стандартный размер

- можно подменить

- для одного значения существует множество исходных данных

- можно подобрать исходные данные к значению за приемлемое время (например: получить пароль)

Рис. Контроль целостности с помощью контрольной суммы

Примеры контрольных сумм: CRC8, CRC16, CRC32

исходный текст: Контроль целостности данных

crc32 (длина 32 бита)

- контроль целостности файлов

- контроль передаваемых данных по каналам связи

- контроль целостности при считывании данных (например: c HDD)

Хеш (хэш, криптографический хеш) — значение, рассчитанное по входным данным с помощью криптографического алгоритма.

- малый размер

- стандартный размер

- нельзя подобрать исходные данные к значению за приемлемое время (например: получить пароль)

- низкая скорость вычисления (сопоставима с шифрованием)

- можно подменить

- для одного значения существует множество исходных данных

Рис. Основная задача хеш функций

Вычисляют хеш шифрованием данных блочным алгоритмом в режимах CBC, но со стандартным (известным) ключом. Хешем является последний шифрованный блок.

ГОСТ Р 34.11-94

Входное сообщение M разделяется на блоки mn,mn ? 1,mn ? 2. m1 по 256 бит. В случае если размер последнего блока mn меньше 256 бит, то к нему приписываются слева нули для достижения заданной длины блока.

Рис. Вычисление хеш по ГОСТ Р 34.11-94 (сравните с CBC)

h — значение хеш-функции сообщения M

Len(M) — длина сообщения

Ключи для f-функции генерятся стандартным образом, что бы все пользователи могли вычислить одинаковые хеш для одних и тех же файлов.

исходный текст: Контроль целостности данных

md2 (длина 128 бит)

md4 (длина 128 бит)

md5 (длина 128 бит)

sha1 (длина 160 бит)

sha224 (длина 224 бит)

sha256 (длина 256 бит)

sha384 (длина 384 бит)

sha512 (длина 512 бит)

ГОСТ Р 34.11-94 (длина 256 бит)

- контроль целостности файлов

- контроль передаваемых данных по каналам связи

- контроль целостности при считывании данных (например: c HDD)

- хеши паролей

- аутентификация (CRAM-MD5, DIGEST-MD5 и т.д.)

Имитовставка (MAC, message authentication code — код аутентичности сообщения)

Имитовставка — значение, рассчитанное по входным данным с помощью криптографического алгоритма с использованием секретного элемента (ключа), известного только отправителю и получателю.

- малый размер

- стандартный размер

- нельзя подобрать исходные данные к значению за приемлемое время (например: получить пароль)

- нельзя подменить без секретного элемента (ключа)

- низкая скорость вычисления (сопоставима с шифрованием)

- для одного значения существует множество исходных данных

- секретный ключ известен как минимум двоим

Вычисляют имитовставку шифрованием данных блочным алгоритмом в режимах CBC (CBC-MAC). Имитовставкой является последний шифрованный блок.

Рис. Вычисление имитовставки

Имитовставка по ГОСТ 28147-89

Длина имитовставки от 1 до 32 бит.

Открытый текст TO разбивается на блоки длиной 64 бита. Последний блок в случае необходимости дополняется нулями.

Первый блок

Первые 32 бита получившегося блока составляют имитовставку. Спецификация шифра предусматривает использование в качестве имитовставки и меньшее количество бит по желанию, но не большее.

Рис. Проблема имитовставки

Получатель должен знать ключ, и этот ключ позволяет ему генерировать сообщения с тем же значением имитовставки, что и у присланного сообщения, таким образом, имитовставка на основе симметричного шифра не дает знания — отправитель или получатель сформировал эту имитовставку.

Отсюда следует, что имитовставка на основе симметричного шифра не может заменять собой электронную подпись!

- контроль целостности файлов

- контроль передаваемых данных по каналам связи

- аутентификации источника данных (не во всех случаях)

Обычные хэш-алгоритмы использовать для вычисления имитовставки нельзя (MD5 и т.д.) т.к. отсутствует секретный ключ. Поэтому создана надстройка над хэш-функциями HMAC (HMAC-MD5, HMAC-SHA1 и т.д.), которая позволяет добавить в алгоритм секретный ключ.

HMAC (H ash-based Message Authentication Code ) — механизм включения секретного ключа в существующие хэш-алгоритмы.

Электронная цифровая подпись — зашифрованное значение вычисленного хеша по входным данным.

- малый размер

- стандартный размер

- нельзя подобрать исходные данные к значению за приемлемое время (например: получить пароль)

- нельзя подменить без секретного элемента (ключа)

- секретный ключ известен одному

- низкая скорость вычисления (сопоставима с шифрованием)

- для одного значения существует множество исходных данных

Рис. Создание и проверка ЭЦП

- вычисляется хеш

- шифруется хеш

- контроль целостности файлов

- контроль передаваемых данных по каналам связи

- аутентификации источника данных (кто создал подпись)

Источник

Как проверить целостность данных: чек-лист

В современном мире информация является не менее ценной, чем золото или нефть. Она перемещается и является катализатором многих процессов в глобальной экономике. Как нельзя лучше это иллюстрируют появляющиеся сегодня термины, например, “Big Data”. И точно так же, как золото или нефть, информация нуждается в защите, поэтому сохранение целостности данных стало важной задачей любого IT- отдела.

Определение целостности данных

Целостность данных — это свойство информации оставаться неизменной в промежутках между внесением санкционированных изменений.

В эпоху Интернета, этот термин стал прочно ассоциироваться с серверами и базами данных, которые уже могут размещаться в облаке и являются основными хранилищами информации.

У целостности данных есть 3 измерения:

- Безопасная передача. Возможность безопасно передавать информацию без изменений.

Например, передача данных покупателя из формы подписки в базу данных CRM.

- Безопасное хранение. Возможность статичных данных оставаться неизменными и в любой момент быть использованными по назначению.

Например, хранение данных о кредитной карте покупателя на сервере интернет-магазина.

- Верифицируемость данных. Возможность в любой момент проверить целостность информации и получить данные о любых изменениях (санкционированных и несанкционированных).

Особенно это важно для компаний, работающих с наиболее важной информацией, например, для банковских систем или медицинских организаций.

Что может нарушить целостность данных и как справляться с последствиями

Существует множество причин нарушения целостности информации, но все их можно условно разделить на 2 группы:

- Ошибки технического характера;

- Сторонние вмешательства.

С момента появления Интернета, хакеры пытались быстро и без усилий заработать, используя любые доступные уязвимости.

Исследования показали, что бренды компаний, которые стали жертвами взлома, резко теряют популярность и доверие покупателей. 15% всех опрошенных ответили, что прекратят любое взаимодействие с компанией, если она станет жертвой взлома, еще 13% заявили, что никогда не будут сотрудничать с подобной компанией.

Целостность данных важна не только с точки зрения целей бизнеса, но и для соответствия законодательству.

В России, США и странах Евросоюза существуют законодательные нормы для компаний, работающих с данными покупателей, за нарушение которых положены крупные штрафы.

Обучение персонала

Практически все данные в компании проходят через руки её сотрудников. Именно они в первую очередь ответственны за верификацию данных, поэтому с них должна начинаться любая политика безопасности в компании.

Во-первых, обмен данными внутри компании должен быть четко регламентирован. Это позволит избежать ситуаций, когда сотрудники одного отдела (например, контроля качества) могут просматривать и изменять данные, необходимые для работы другого отдела(например, отдела продаж).

Если в рамках рабочего процесса сотрудники должны обмениваться аккаунтами, предусмотрите временные пароли или менеджеры паролей (например, Enterprise Password Vault от CyberArk). Это позволит обеспечить обмен аккаунтами, при этом не давая доступа к паролям.

Во-вторых, персонал компании должен внимательно относиться к данным, и сообщать о любой подозрительной активности. Признаков определения взлома системы достаточно много, но чаще всего на них долго не обращают внимания. Такими признаками являются, например, изменённые пароли, пропажа файлов, активность аккаунта в неположенное время, несанкционированные изменения в файлах.

Шифрование

Шифрование является прекрасным способом защиты данных компании, но его эффективность ограничена, и оно значительно снижает производительность.

Шифрование данных позволяет обеспечить их безопасность даже в случае физической кражи носителя, поэтому, если риск попадания данных в чужие руки велик, этим методом нельзя пренебрегать.

В некоторых случаях, однако, шифрование бесполезно. Например, если злоумышленник для получения доступа к файлам использует данные одного из сотрудников организации. Именно поэтому нельзя ограничивать информационную защиту только средствами шифрования.

Отслеживание метаданных

Метаданные — это информация об информации. База данных, содержащая сведения о клиентах, будет включать в себя метаданные о дате внесения последних изменений и о том, с какого аккаунта эти изменения были внесены.

Важно понимать, что метаданные могут быть интересны и злоумышленникам, так как в них могут содержаться сведения типе операционной системы, версиях и паролях программ, а также адреса электронной почты сотрудников.

Ограничение физического доступа к оборудованию

Часто возникает ситуация, когда для кражи данных злоумышленнику достаточно просто скопировать их на флешку с компьютера или сервера. Именно поэтому на любом предприятии доступ к серверам и базам данных должен быть только у определённых сертифицированных специалистов.

Наиболее важные устройства, например, серверы, должны находиться в отдельных закрытых комнатах с соответствующей вентиляцией для охлаждения, а в идеале должны быть прикреплены к полу, чтобы исключить возможность физического хищения.

Такие меры могут усложнить работу системным администраторам, но безопасность данных должна являться приоритетом.

Если компания ограничена в свободном пространстве, то серверы и базы данных должны находиться под постоянным наблюдением сотрудника, которым, в зависимости от структуры компании, может быть системный администратор или менеджер.

Резервное копирование данных

Создание копии — это обязательная мера защиты для любого предприятия. Правильный ответ на вопрос “Как часто проводить резервное копирование?” Ответ: “Чем чаще, тем лучше”. Многие современные решения, например, ПО компании UNITRENDS , позволяют делать это “на лету”. Естественно, практические соображения, такие как производительность оборудования и стоимость самой услуги, существенно ограничивают возможности частого бэкапа данных. Для малого бизнеса затраты на приобретение второго сервера или на услуги сторонних компаний могут оказаться очень большими.

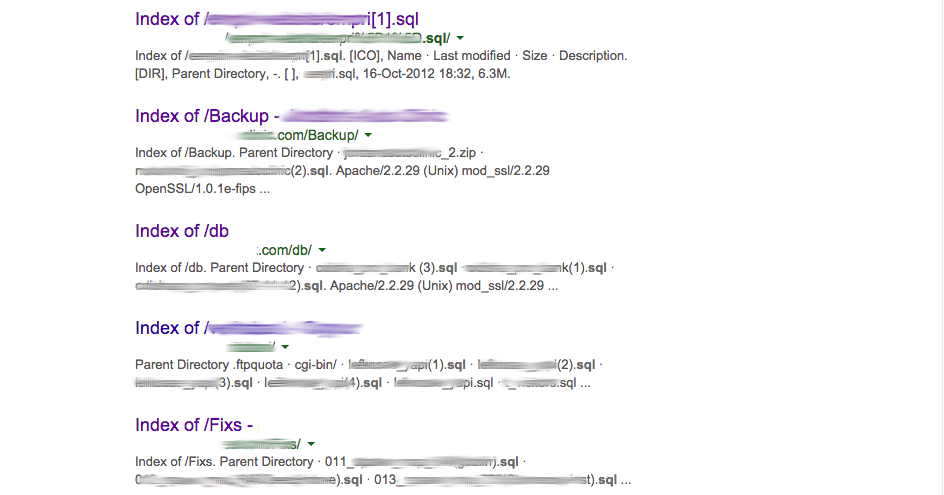

По иронии, некоторые компании становилась жертвами взлома именно из-за наличия резервной копии. Известны случаи, когда незащищенную копию данных компании можно было просто найти в поисковой системе.

Если резервная копия попадет не в те руки, извлечь из неё данные может быть достаточно просто.

Поиск и удаление дубликатов

В процессе работы компании часто возникает ситуация, когда важная информация копируется и хранится в папках с общим доступом или в сторонних облачных хранилищах.

Чтобы избежать попадания данных в руки преступников, важно регулярно проводить поиск и удалять дубликаты файлов. Это можно делать вручную или использовать различные программные решения.

SSL шифрование

Наличие SSL-протокола — это черта любого уважающего себя сайта. Он позволяет шифровать данные, которые передаются между клиентом и сервером, в результате чего существенно снижается риск их попадания в руки третьих лиц.

Стоимость такого сертификата невелика, поэтому любая компания должна приобрести его как можно быстрее.

Стресс-тесты

Для атаки на серверы злоумышленники часто перегружают их, заставляя обрабатывать слишком большие объемы информации. Даже без действий злоумышленников, у любого сервера есть предел вычислительной мощности, поэтому важно регулярно проводить стресс-тесты, чтобы проверять состояние сервера и его надежность в экстренной ситуации.

Security аудит

Самый лучший способ проверить безопасность данных — это провести тест в “полевых условиях”. Примерная схема заключается в том, что человек, владеющий “хакерскими” навыками должен попытаться получить доступ к системе, после чего предоставить отчет об обнаруженных уязвимостях.

В крупных компаниях такой человек может быть штатным специалистом, малый бизнес традиционно отдает эту задачу на аутсорсинг.

Существует также специальное ПО (например, Rapid7), предназначенное для проведения полного аудита инфраструктуры компании.

В рамках аудита вы должны получить ответы на вопросы:

- соблюдают ли сотрудники режим доступа к данным;

- какая информация является наиболее важной для компании;

- есть ли в системе потенциальные уязвимости;

- какие меры следует предпринять для устранения обнаруженных угроз.

Отслеживание изменений

Для безопасности данных важно отслеживать источники атак. Специальное ПО, предназначенное для этого, позволяет:

- автоматически фиксировать доступ к файлам;

- устанавливать приоритет, не позволяющий пользователям изменять записи, сделанные программой;

- отмечать любое изменение файла на временной шкале;

- пошагово воссоздать все действия, совершенные пользователем.

Информация — это основа современной экономики, поэтому её защита от посторонних глаз важна для любой компании. Методы, описанные в этой статье, должны применяться на любом предприятии. Позаботьтесь о безопасности своих данных сегодня!

Источник