- Цымбалова Анастасия Анатольевна

- Факультет: компьютерных наук и технологий (ФКНТ)

- Тема выпускной работы:

- Разработка модели распределения и использования ресурсов, выделяемых на защиту информации

- Научный руководитель: Губенко Наталья Евгеньевна

- Мой опыт в создании виртуального лабораторного стенда «Определение уровня радиации при взрыве и оценка возможных негативных последствий радиационного заражение»

-     Актуальность

-     Описание лабораторного стенда

-     Использование лабораторного стенда студентами

-     Заключение

- Защита информации от утечки по техническим каналам.

- Термины и определения

- Организация работ по технической защите конфиденциальной информации.

- Технические каналы утечки информации

- Классификация каналов утечки информации по виду информативного сигнала и среде распространения

- Общая классификация технических каналов утечки по источнику информации

- Технические каналы утечки информации от средств вычислительной техники

- Перехват побочных электромагнитных излучений

- Съем наводок ПЭМИ ТСОИ с соединительных линий ВТСС и посторонних проводников

- Способы перехвата информации, обрабатываемой техническими средствами

- Технические каналы утечки речевой информации

- Каналы утечки информации в волоконно-оптических линиях связи (ВОЛС)

Цымбалова Анастасия Анатольевна

Факультет: компьютерных наук и технологий (ФКНТ)

Тема выпускной работы:

Разработка модели распределения и использования ресурсов, выделяемых на защиту информации

Научный руководитель: Губенко Наталья Евгеньевна

Мой опыт в создании виртуального лабораторного стенда

«Определение уровня радиации при взрыве и оценка возможных негативных последствий радиационного заражение»

Актуальность

Стратегия развития современного общества на основе знаний и высокоэффективных технологий потребовала внесения значительных корректив в педагогическую теорию и практику, активизировала поиск новых моделей образования, направленных на повышение уровня квалификации и профессионализма работников, на удовлетворение потребностей общества в молодых специалистах, способных к успешной адаптации и самореализации в быстро меняющейся социальной среде. Уровень интеллектуализации общества определяется эффективностью использования перспективных технологий[1]. Поэтому и возникает необходимость в создании лабораторных стендов. Сейчас создаются лабораторные стенды разнообразной тематики. Огромной популярностью пользуются лабораторные стенды экологической тематики, которые помогают осознать величину заражения от аварий и вредных выбросов. Лабораторные стенды позволяют оперативно изучать информацию и получать не только теоретические навыки, но и практические, а также эффективно принимать решения в области экологической безопасности.

В связи с актуальностью темы на летней практике было выбрано задание разработки виртуального лабораторного стенда «Определение уровня радиации при взрыве и оценка возможных негативных последствий радиационного заражение» и его дальнейшего внедрения на кафедру для использования студентами в процессе обучения.

Описание лабораторного стенда

Создание лабораторного стенда происходила в несколько этапов, главные их которых — это сбор и анализ информации. Лично для меня, один из сложных этапов — это визуальное представление лабораторного стенда, понятное для студентов и создание методических указаний, которые должны доносить суть лабораторной работы для студентов и упростить выполнение её. При создании методических указания, я осознала сложность преподавательской деятельности, и сейчас, отношусь с глубоким уважением и трепетом к методическим указаниям, которые выдают нам преподаватели.

Программное обеспечение виртуального лабораторного стенда было разработано с использованием среды программирования Delphi и среды визуализации Macromedia Flash.

Рисунок 1 – Внешний вид виртуального лабораторного стенда

Виртуальный лабораторный стенд включает в себя:

- базу данных;

- графический редактор;

- тесты для проверки знаний;

- теоретическую информацию;

- указание к выполнению лабораторных работ;

- виртуальные приборы;

- таблицы для расчетов;

- проверку расчетных данных.

Опишем некоторые из них.

База данных

В базе данных хранятся варианты заданий, которые загружаются в лабораторные стенды для дальнейшего выполнения лабораторной работы. Для создания баз данных была использована технология BDE. Технология BDE является набором динамических библиотек, которые предоставляют интерфейсы, позволяющие передавать запросы на получение или модификацию данных из приложения в нужную базу данных и получать результаты обработки. Преимуществом технологии BDE является высокая скорость работы с локальными и удаленными базами данных, гибкость, поддержка многих форматов данных. При работе с таблицей локальных БД или СУБД сама база размещается либо в каталоге на диске и хранится в виде отдельного набора данных, либо на удаленном сервере. Обращение к базе данных происходит по ее псевдониму (Database Alias). Псевдоним должен быть зарегистрирован на конкретной машине, с которой будет производится доступ к базе данных. Для создания таблиц базы данных была использована утилита Database Desktop [3].

Задания загружаются в лабораторный стенд с помощью sql -запросов. Результата использования запроса для выбора условия (вариант №19) представлен на рисунке 2.

Рисунок 2 – Результат работы запроса

Графический редактор

Графический редактор позволяет визуализировать зоны поражения химическими веществами и радиацией. На рисунке 3 представлен внешний вид графического редактора.

Рисунок 3 – Графический редактор

Панель инструментов графического редактора состоит из трех главных инструментов линия (LineButton), квадрат (RectangleButton), эллипс (EllipseButton). Также есть возможность изменять стиль линии, толщину линии, изменять стиль заливки или вообще ее убирать, возможность очистить или сохранить рисунок. Приложение должно реагировать на действия пользователя, которые он выполняет с помощью мыши.

Графический редактор содержит в себе подсказки, которые направлены на то, чтобы помочь нанести зоны заражения, который содержит в себе пример-схему нанесения зон на карту. Также в редакторе есть функции, которые позволяют сохранять карту с нанесенными на неё зонами, и очищать её.

Тестовая проверка знаний

Лабораторный стенд включает в себя тест, который предназначен для того, чтобы проверить подготовку студента к выполнению лабораторной работы. Список вопросов и ответов хранится в специально сформированном файле Test.ini, откуда программа их загружает [3]. После прохождения теста появляется форма с результатами тестирования. Если вы получили оценку «4» или «5», то есть ответили как минимум на 70% правильно, вы можете преступить к выполнению лабораторной работы, если вы справились с заданием плохо, вы возвращаетесь к изучению теоретической части и проходите тест снова.

Теоретический материал

Виртуальный лабораторный стенд содержат полный объем теоретической информации, которая может потребоваться для выполнения лабораторной работы. Теоретическая часть была оформлена с помощью Macromedia Flash, так как Macromedia Flash – мощное средство для создания красивого интерфейса программы, а также для создания плавной анимации. На рисунке 1 представлено главное окно программы. Каждый пункт меню – это кнопка во Flash. Каждой кнопке присваивается своя команда с помощью использования языка ActionScrip. Для реализации более удобного просмотра теоретической части для каждого раздела во Flash был разработан скроллинг[4]. На рисунке 4 представлен скроллинг во Flash.

Рисунок 4 – Скроллинг во Flash

Также были разработаны методические указания, которые содержат всю теоретическую информацию, указания для выполнения лабораторных работ, а также варианты заданий.

Приборы

Виртуальные приборы также сделаны в виде ролика с помощью программы Macromedia Flash. Анимация реализована с помощью деления ролика на большое количество ключевых кадров, на которых последовательно реализовано передвижение стрелки [4]. На рисунке 5 представлена главная сцена Flash–ролика «Анемометр».

Использование лабораторного стенда студентами

Перед началом выполнения лабораторного стенда, студент должен ознакомиться с теоретической частью лабораторной работы, пройти тесты. При успешном прохождении теста, студент переходит к выполнению лабораторной работы, для этого, он выбирает свой вариант и получает исходные данные для дальнейшего выполнения лабораторной работы. Используя указанные таблицы и формулы в методических указаниях, а также графический редактор, студент рассчитывает размеры зон заражения, их расположение и направления, показывает их на карте. Итогом работы является вывод о масштабах загрязнения, их мониторинг, анализ и вариант устранения последствий.

Заключение

Прохождение данной практике было для меня с одной стороны сложной, так как нужно было сделать огромный объем работы всего за 3 недели, но и очень полезной, так как до этого я никогда не делала такого рода проекты и смогла осознать свои силы и возможности.

Можно сделать вывод, что создание лабораторных стендов направлено на то, чтобы обучающиеся могли полностью овладеть как теоретическими, так и практическими навыками. Такие стенды могут использоваться только непосредственно в стенах учебного заведения, что требует от студентов дисциплинированности и выполнения лабораторных работ во время проведения занятии.

Данная разработка предназначена для студентов специальности «Компьютерный эколого-экономический мониторинг» направления подготовки — «Компьютерные науки» для выполнения лабораторных работ по дисциплинам «Методы, системы и приборы компьютерного экологического мониторинга», «Основы развития и самоорганизации сложных систем», «Методы моделирования сложных эколого-экономических и социальных систем» и в данной момент активно используется на кафедре.

Источник

Защита информации от утечки по техническим каналам.

Термины и определения

Объект защиты – информация, носители информации, технические средства и технология их обработки, а также средства защиты информации.

Объект информатизации — совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, средств обеспечения объекта информатизации, помещений или объектов (зданий, сооружений, технических средств), в которых они установлены.

Защищаемые помещения (ЗП) — помещения (служебные кабинеты, актовые, конференц-залы и т.д.), специально предназначенные для проведения конфиденциальных мероприятий (совещаний, обсуждений, конференций, переговоров и т.п.).

Автоматизированная система (АС) – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функции.

Контролируемая зона (КЗ) – это пространство (территория, здание, часть здания), в котором исключено неконтролируемое пребывание сотрудников и посетителей организации, а также транспортных, технических и иных материальных средств.

Специальные исследования (СИ) – это выявление с использованием контрольно-измерительной аппаратуры возможных каналов утечки защищаемой информации от основных и вспомогательных технических средств и систем.

Специальная проверка (СП) – это проверка технических средств и систем объекта защиты с целью выявления возможно внедренных электронных устройств съема информации (закладочных устройств).

Специальные обследования помещений – комплекс мер в области защиты информации в части проведения работ по выявлению электронных устройств, предназначенных для негласного получения сведений в помещениях, где циркулирует информация ограниченного пользования.

Аттестация объекта защиты – это официальное подтверждение наличия на объекте защиты необходимых и достаточных условий, обеспечивающих выполнение установленных требований РД по ЗИ.

Утечка информации по техническому каналу — это неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Основные технические средства и системы (ОТСС) — технические средства и системы, а также их коммуникации, используемые для обработки, хранения и передачи конфиденциальной информации.

К ОТСС относятся:

- технические средства АС управления, электронно-вычислительные машины и их отдельные элементы (СВТ);

- средства изготовления и размножения документов (СИРД);

- аппаратура звукоусиления, звукозаписи, звуковоспроизведения и синхронного перевода;

- системы внутреннего телевидения; системы видеозаписи и видеовоспроизведения;

- системы оперативно-командной связи;

- системы внутренней автоматической телефонной связи, включая и соединительные линии перечисленного выше оборудования и т.д.

Вспомогательные технические средства и системы (ВТСС) — технические средства и системы, не предназначенные для передачи, обработки и хранения конфиденциальной информации, устанавливаемые совместно с ОТСС или в защищаемых помещениях (на них могут воздействовать эл., магн. и ак. поля опасного сигнала).

К ВТСС относятся:

- различного рода телефонные средства и системы;

- средства передачи данных в системе радиосвязи;

- системы охранной и пожарной сигнализации;

- средства оповещения и сигнализации;

- контрольно-измерительная аппаратура;

- системы кондиционирования;

- системы проводной радиотрансляционной сети и приема программ радиовещания и телевидения (абонентские громкоговорители, системы радиовещания, телевизоры и радиоприемники и т.д.);

- средства электронной оргтехники;

- средства и системы электрочасофикации;

- иные технические средства и системы.

Информативный сигнал — электрические сигналы, акустические, электромагнитные и другие физические поля, по параметрам которых может быть раскрыта защищаемая информация, передаваемая, хранимая или обрабатываемая в ОТСС или обсуждаемая в защищаемых помещениях.

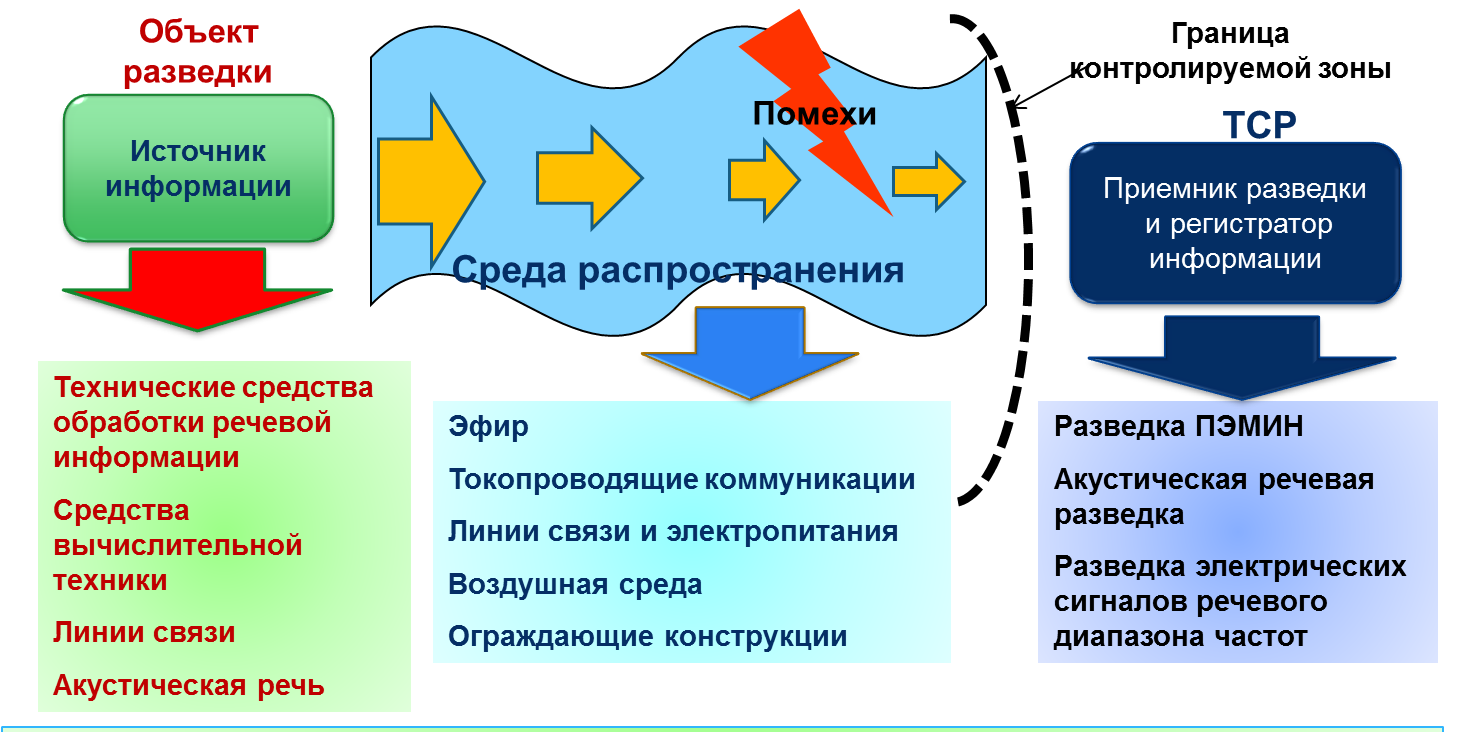

Технический канал утечки информации — совокупность объекта технической разведки, физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Тестовый сигнал – испытательный сигнал, эквивалентный по интересующим (заданным) параметрам имитируемому опасному сигналу (требования определены в ГОСТ Р 29339-92 ).

Нормирование показателей защищенности – установление нормативными документами численных значений показателей защищенности информации.

Организация работ по технической защите конфиденциальной информации.

Уровень технической защиты конфиденциальной информации, а также перечень необходимых мер защиты определяется дифференцированно по результатам обследования ОИ с учетом соотношения затрат на организацию защиту информации и величины ущерба, который может быть нанесен собственнику информационных ресурсов.

Особое внимание должно быть уделено защите информации, в отношении которой угрозы безопасности информации реализуются без применения сложных технических средств:

- речевой информации, циркулирующей в ЗП;

- информации, обрабатываемой СВТ, от НСД к ней;

- информации, выводимой на экраны мониторов;

- информации, хранящейся на физических носителях;

- информации, передаваемой по каналам связи, выходящим за пределы КЗ.

Объекты информатизации должны быть аттестованы по требованиям безопасности информации в соответствии с нормативными документами ФСТЭК России. Ответственность за обеспечение требований по ТЗКИ возлагается на руководителей организаций, эксплуатирующих ОИ.

Целью аттестации ОИ является подтверждение соответствия его системы защиты информации в реальных условиях эксплуатации требованиям безопасности информации.

Аттестация ОИ проводится до ввода ОИ в эксплуатацию и вызвана необходимостью официального подтверждения эффективности системы защиты информации, реализованной на ОИ.

Порядок проведения аттестации ОИ на соответствие требованиям безопасности информации включает следующие мероприятия:

- подачу и рассмотрение заявки на аттестацию ОИ;

- предварительное ознакомление с аттестуемым ОИ;

- разработку программы и методик аттестационных испытаний;

- проведение аттестационных испытаний;

- оформление, регистрацию и выдачу аттестата соответствия.

Этап аттестационных испытаний включает в себя:

- анализ информационных потоков, комплекса технических средств и ПО, разработанной документации на систему защиты ОИ;

- оценка правильности классификации АС, выбора и применения продукции для блокирования опасных ТКУИ, возможных угроз НСД к информации и специальных воздействий на информацию (носители);

- проверка сертификатов на используемую продукцию для ЗИ;

- проведение аттестационных испытаний и оформление протоколов;

- оформление заключения по АИ.

Технические каналы утечки информации

При использовании технических средств для обработки и передачи информации и проведении переговоров возможны следующие каналы утечки информации ограниченного распространения:

- Акустическое излучение информативного речевого сигнала. Перехват возможен как при помощи направленных микрофонов с расстояния до 50-100 метров, так и при помощи закладок типа эндовибратор, аудиотранспондер.

- Виброакустические сигналы утечки речевого сигнала. Перехват возможен при помощи стетоскопов через стены толщиной до 100 см.

- Акустоэлектрические преобразования речевого сигнала (микрофонный эффект) Дальность перехвата информации при помощи пассивного оборудования – до 10 метров, активного – до 100 метров.

- Оптико-электронный канал утечки речевой информации. Перехват ведется при помощи лазерных акустических систем разведки (ЛАСР), а также триппель-призм с расстояния до 500 метров.

- Модуляция частоты встроенных генераторов (в том числе паразитная генерация) информативным (речевым) сигналом.

- Перехват речевого сигнала за счет облучения, навязывания, прокачки (активный канал).

- Паразитные электронно-магнитные импульсы (ПЭМИ) информативного сигнала от технических средств и линий передачи информации, в том числе волоконно-оптических линий передачи.

- Наводки информативного сигнала на провода и линии, выходящие за пределы контролируемой зоны (электрический, индукционный).

- Сигналы от специальных электронных устройств съема информативных сигналов (закладочные устройства) — радиосигнал, ИК-канал (контактный и безконтактный съем информации).

- Просмотр информации с экранов дисплеев и других средств ее отображения, бумажных и иных носителей информации, в том числе с помощью оптических средств.

- Прослушивание телефонных и радиопереговоров.

Как можно видеть, все каналы утечки информации, кроме последних двух, являются весьма специфическими, съем информации возможен только при использовании специального, часто очень дорогого оборудования. Стоит ли ваша информация столько, сколько готовы потратить средств на ее несанкционированное получение? Хочется повторится: затраты на организацию защиты информации должны быть соразмерны величине ущерба, который может быть нанесен собственнику информационных ресурсов.

Модель технического канала перехвата информации состоит из объекта разведки, то есть источника информации, среды распространения этой информации с учетом помех и технического средства разведки (ТСР), расположенного за границами контролируемой зоны:

Перехват информации с использованием технических средств может вестись за границей контролируемой зоны из близлежащих строений и транспортных средств; из смежных помещений, принадлежащих другим учреждениям (предприятиям) и расположенным в том же здании, что и объект защиты; при посещении учреждения (предприятия) посторонними лицами.

Классификация каналов утечки информации по виду информативного сигнала и среде распространения

Общая классификация технических каналов утечки по источнику информации

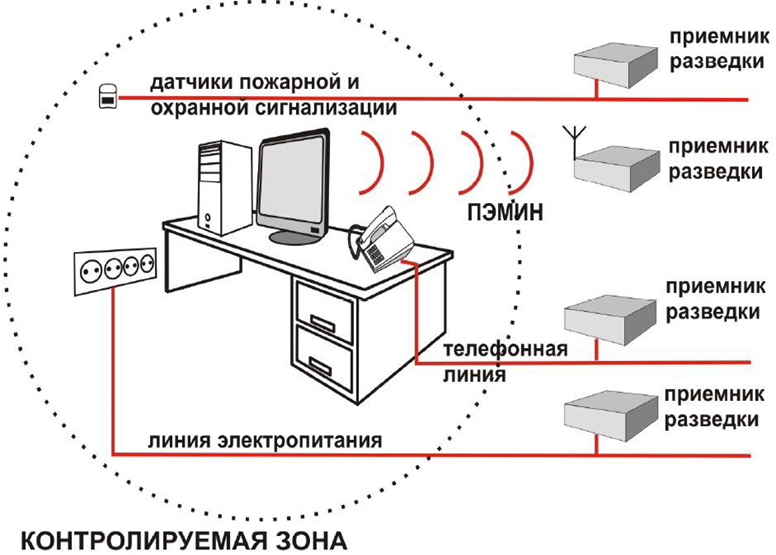

Побочные электромагнитные излучения и наводки (ПЭМИН) – это паразитные и побочные электромагнитные излучения радиоэлектронного оборудования и средств вычислительной техники. В зависимости от среды распространения различают:

- электромагнитные каналы утечки информации, однородная среда распространения – эфир;

- электрические каналы утечки информации, неоднородная среда распространения – эфир и линии ВТСС, в том числе и проникновение их от ОТСС в отходящие линии.

В электромагнитных каналах утечки информации носителем информации являются электромагнитные излучения (ЭМИ), возникающие при обработке информации техническими средствами.

Побочные электромагнитные излучения (ПЭМИ) – нежелательные (паразитные) электромагнитные излучения, возникающие при функционировании технических средств обработки информации, и приводящие к утечке обрабатываемой информации.

Информативными ПЭМИ называются сигналы, представляющие собой ВЧ несущую, модулированную информацией обрабатываемой на СВТ (например, изображением, выводимым на экран монитора, данными, обрабатываемыми на устройствах ввода-вывода и т.д.).

Неинформативными ПЭМИ называются сигналы, анализ которых может дать представление только о режиме работы СВТ и никак не раскрывает характер информации, обрабатываемой на СВТ.

Основными причинами возникновения электромагнитных каналов утечки информации в технических средствах обработки информации (ТСОИ) являются:

- побочные электромагнитные излучения, возникающие вследствие протекания информативных сигналов по элементам ТСОИ;

- модуляция информативным сигналом побочных электромагнитных излучений высокочастотных генераторов ТСОИ (гетеродины, генераторы подмагничивания и стирания, задающие генераторы);

- модуляция информативным сигналом паразитного электромагнитного излучения ТСОИ (например, возникающего вследствие самовозбуждения усилителей низкой частоты).

Практически все компоненты СВТ во время работы являются источниками возникновения ПЭМИ:

- процессор, шина данных процессора и цепи питания;

- контроллеры и мост чипсета;

- модули памяти и шина данных;

- инверторы питания перечисленных выше устройств;

- HDD и шины IDE (ATA) и SATA;

- CD и шина IDE (ATA);

- видеокарта и шина AGP или E-PCI;

- COM порт и внешние подключения по нему;

- LTP порт и внешние подключения по нему;

- USB порт;

- VGA и другие виды портов, предназначенные для подключения мониторов;

- беспроводные сетевые адаптеры IEEE 802 для локальных сетей.

Электромагнитная наводка – передача (индуцирование) электрических сигналов из одного устройства (цепи) в другое, непредусмотренная схемными или конструктивными решениями и возникающая за счет паразитных электромагнитных связей. Электромагнитные наводки могут приводить к утечке информации по токопроводящим коммуникациям, имеющим выход за пределы контролируемой зоны.

Причинами возникновения электрических каналов утечки информации являются наводки информативных сигналов, под которыми понимаются токи и напряжения в токопроводящих элементах, вызванные побочными электромагнитными излучениями, ёмкостными и индуктивными связями.

В зависимости от физических причин возникновения наводки информативных сигналов можно разделить на:

- наводки информативных сигналов в электрических цепях ТСОИ, вызванные информативными ПЭМИ ТСОИ (ПЭМИ — ток в проводнике);

- наводки информативных сигналов в соединительных линиях ВТСС и посторонних проводниках, вызванные информативными ПЭМИ ТСОИ;

- наводки информативных сигналов в электрических цепях ТСОИ, вызванные внутренними ёмкостными и индуктивными связями (“просачивание” информативных сигналов в цепи электропитания через блоки питания ТСОИ, ток – ток);

- наводки информативных сигналов в цепях заземления ТСОИ, вызванные информативными ПЭМИ ТСОИ, а также гальванической связью схемной (рабочей) земли и блоков ТСОИ (ПЭМИ — ток в проводнике , ток – ток).

Уровень наводок зависит от расстояния между источником излучения и случайной антенной, типа случайной антенны (сосредоточенная или распределённая), длиной параллельного пробега и величиной переходного затухания линий, напряжения информативного сигнала в линии и уровня шумов (помех) и других факторов.

Помимо естественных технических каналов утечки информации существуют и специально создаваемые ТКУИ, например, технические каналы утечки информации, создаваемые путем «высокочастотного облучения» СВТ или создаваемые путем внедрения в СВТ электронных устройств перехвата информации («закладных устройств»).

Технические каналы утечки информации от средств вычислительной техники

Информация в процессе обработки средствами вычислительной техники проходит через ряд режимов ее преобразования, передачи и отображения. Наиболее потенциально опасными из них являются:

- вывод информации на экран монитора;

- ввод данных с клавиатуры;

- запись информации на МНИ;

- чтение информации с МНИ;

- передача данных в каналы связи;

- вывод данных на печатающие устройства;

- записи данных от сканера на МНИ.

Возможности перехвата информации средствами перехвата ПЭМИН зависит о вида технического средства и составляет:

- мониторы с электронно-лучевой трубкой — десятки, сотни метров;

- жидкокристаллические мониторы — единицы, десятки метров;

- жесткие магнитные диски — единицы метров;

- принтеры, сканеры, МФУ — десятки метров;

- клавиатура — десятки, сотни метров;

- Flash-накопители, внешние HDD — без удлинителя – единицы, с удлинителем – десятки метров.

Указанные расстояния являются примерными и для конкретного объекта могут отличаться как в меньшую, так и в большую стороны.

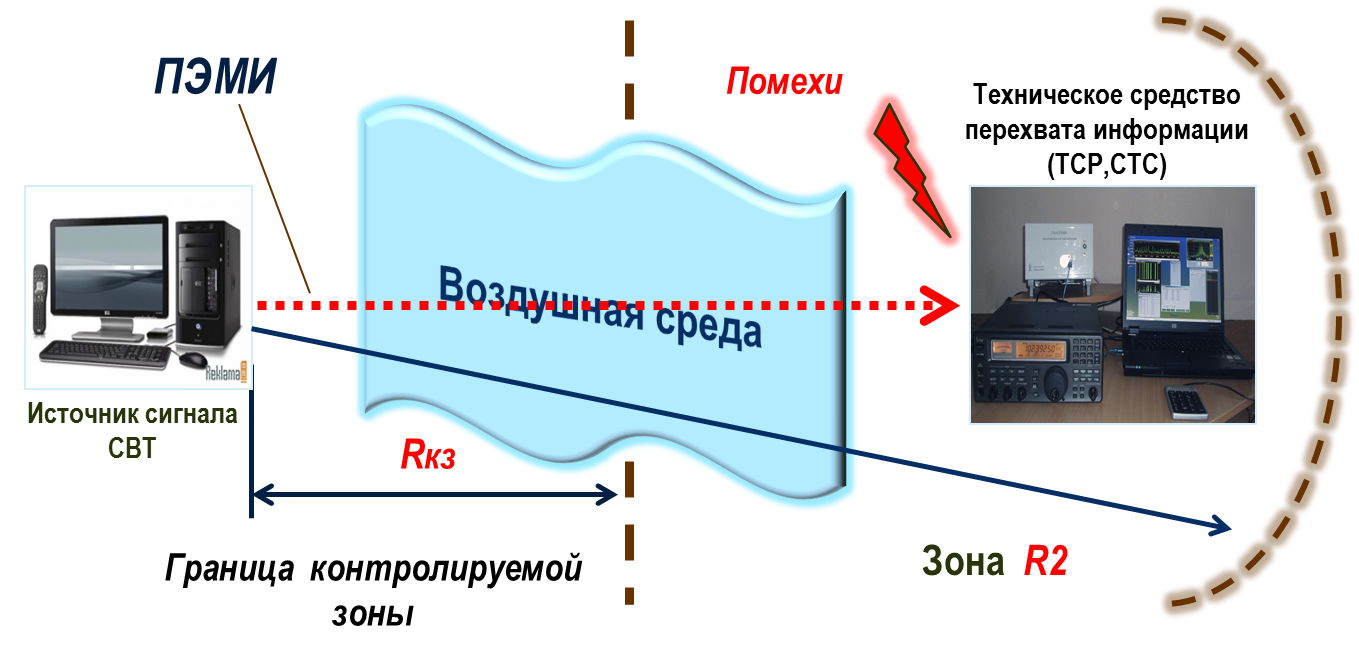

Перехват побочных электромагнитных излучений

В общем виде схема технического канала утечки информации, обрабатываемого средствами вычислительной техники, выглядит следующим образом:

Здесь воздушная среда – это среда распространения сигнала. Помимо воздушной, средой распространения сигнала могут быть:

- линии электропитания и заземления;

- посторонние проводники (токопроводящие инженерные коммуникации, выходящие за пределы КЗ);

- соединительные линии ВТСС, выходящие за пределы КЗ.

Пространство вокруг ОТСС, на границе и за пределами которого напряжённость электромагнитного поля не превышает допустимого (нормированного) значения, называется зоной 2 (R2).

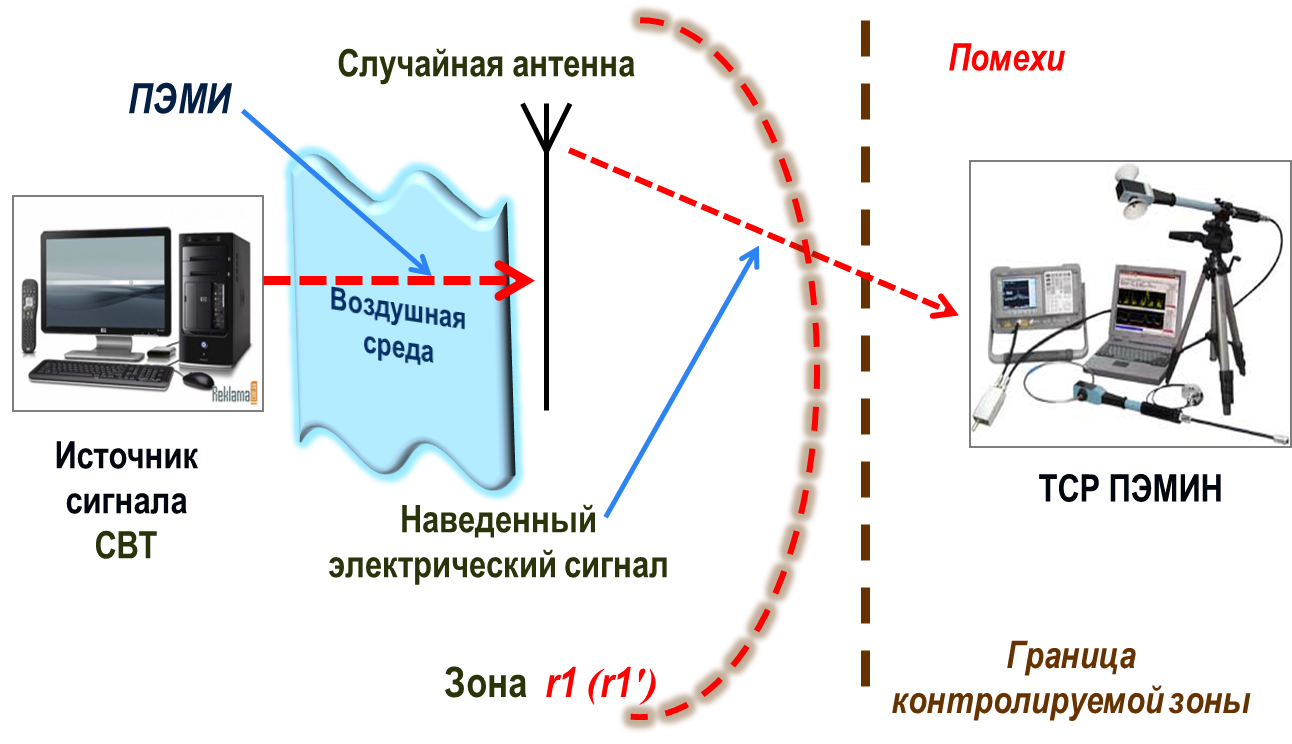

Съем наводок ПЭМИ ТСОИ с соединительных линий ВТСС и посторонних проводников

Случайные антенны — различные вспомогательные технические средства, их соединительные линии, а также линии электропитания, посторонние проводники и цепи заземления, при непосредственном подключении к которым средств разведки ПЭМИН возможен перехват информационных сигналов.

Случайные антенны могут быть сосредоточенными и распределенными.

Сосредоточенные — телефонный аппарат, громкоговоритель радиотрансляционной сети, датчик пожарной сигнализации и т. д., подключенные к линии, выходящей за пределы КЗ.

Распределенные — кабели, провода, металлические трубы и другие токопроводящие коммуникации, выходящие за пределы КЗ.

Пространство вокруг ОТСС, на границе и за пределами которого уровень наведенного от ОТСС информативного сигнала в сосредоточенных антеннах не превышает допустимого (нормированного) значения, называется зоной 1 (r1), а в распределенных антеннах — зоной 1’ , (r1’).

Значение показателя защищенности будет зависеть не только от уровня ПЭМИ ОТСС, но и от длины случайной антенны (от помещения, в котором установлено ОТСС, до места возможного подключения к ней средства разведки = Кл).

Схема ТКУИ, возникающего за счёт наводок ПЭМИ СВТ в случайных антеннах (схема электрического канала утечки информации):

Схема ТКУИ, возникающего за счёт наводок информативных сигналов в линиях электропитания и заземления СВТ:

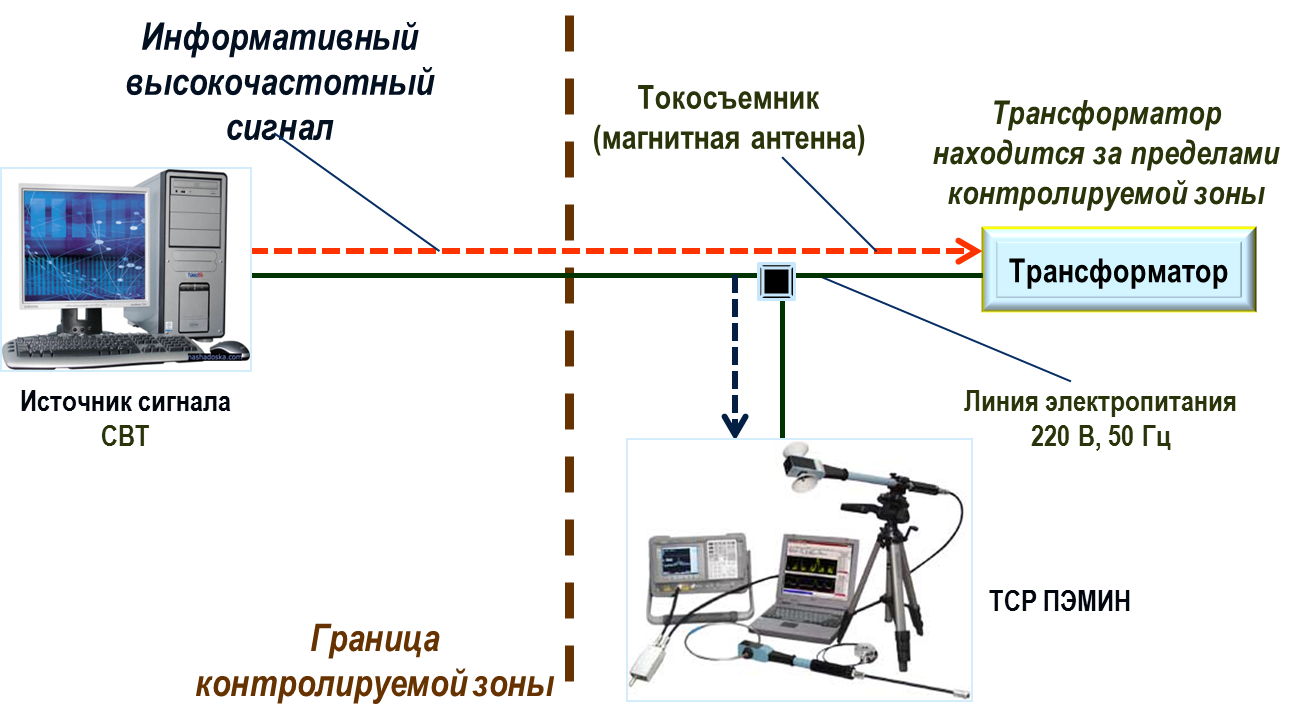

Перехват информативных сигналов при подключении ТСР ПЭМИН к линиям электропитания и заземления СВТ:

Техническими средствами перехвата ПЭМИН являются комплексы перехвата побочных электромагнитных излучений СВТ, состоящие из специальных приёмных устройств с дальностью перехвата ПЭМИ от 10 до 50 метров и широкополосной направленной антенны с диапазоном частот от 80 МГц до 1,3 ГГц, коэффициентом усиления 5-7 дБ.

Способы перехвата информации, обрабатываемой техническими средствами

Перехват ПЭМИ, возникающих вследствие протекания по ТСОИ переменного электрического тока;

Перехват ПЭМИ, возникающих вследствие работы ВЧ генераторов, входящих в состав ТСОИ;

Перехват ПЭМИ, возникающих вследствие паразитной генерации;

Перехват наводок информативных сигналов (широкополосные токосъемники и пробники):

Перехват наводок информационных сигналов в соединительных линиях ВТСС и посторонних проводников;

Перехват наводок информационных сигналов с линий электропитания ТСОИ;

Перехват наводок информационных сигналов с цепей заземления ТСОИ.

Технические каналы утечки речевой информации

Акустические каналы утечки информации включают в себя прямой акустический, вибрационный (виброакустический), акустоэлектрический (линейный), состоящий из «микрофонного эффекта и «высокочастотного навязывания», оптико-электронный (лазерный) канал утечки и канал утечки за счет «высокочастотного облучения».

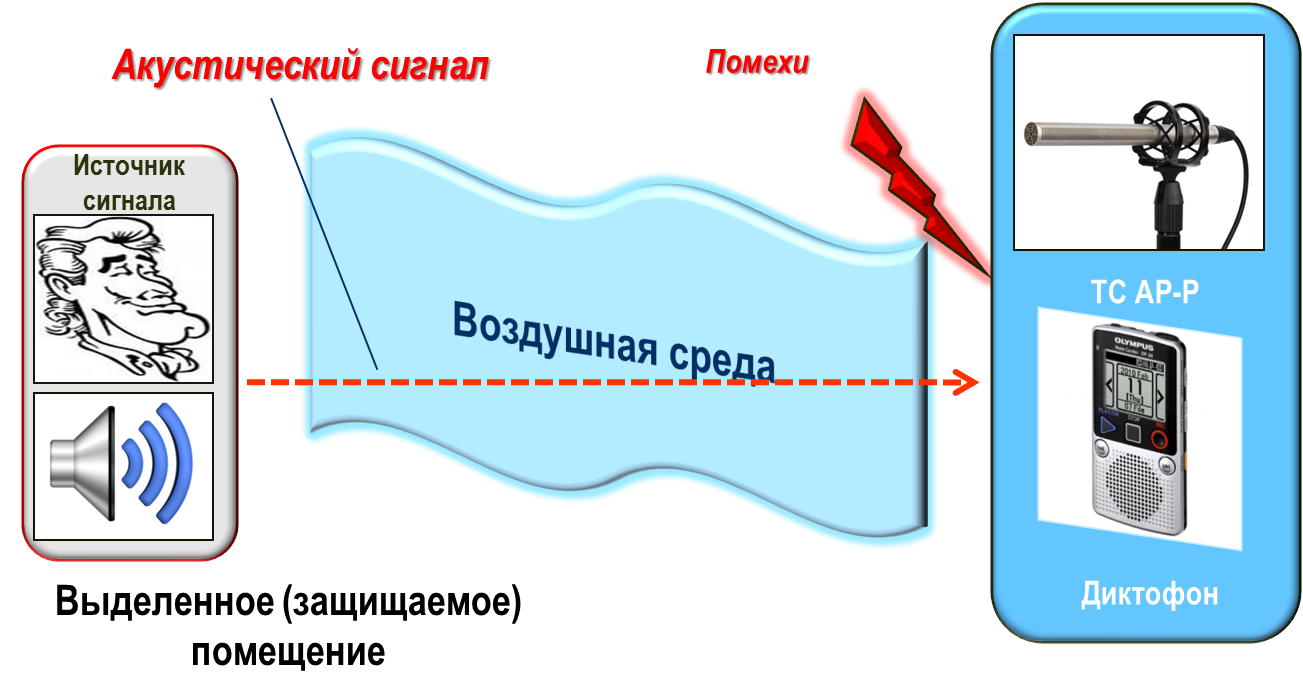

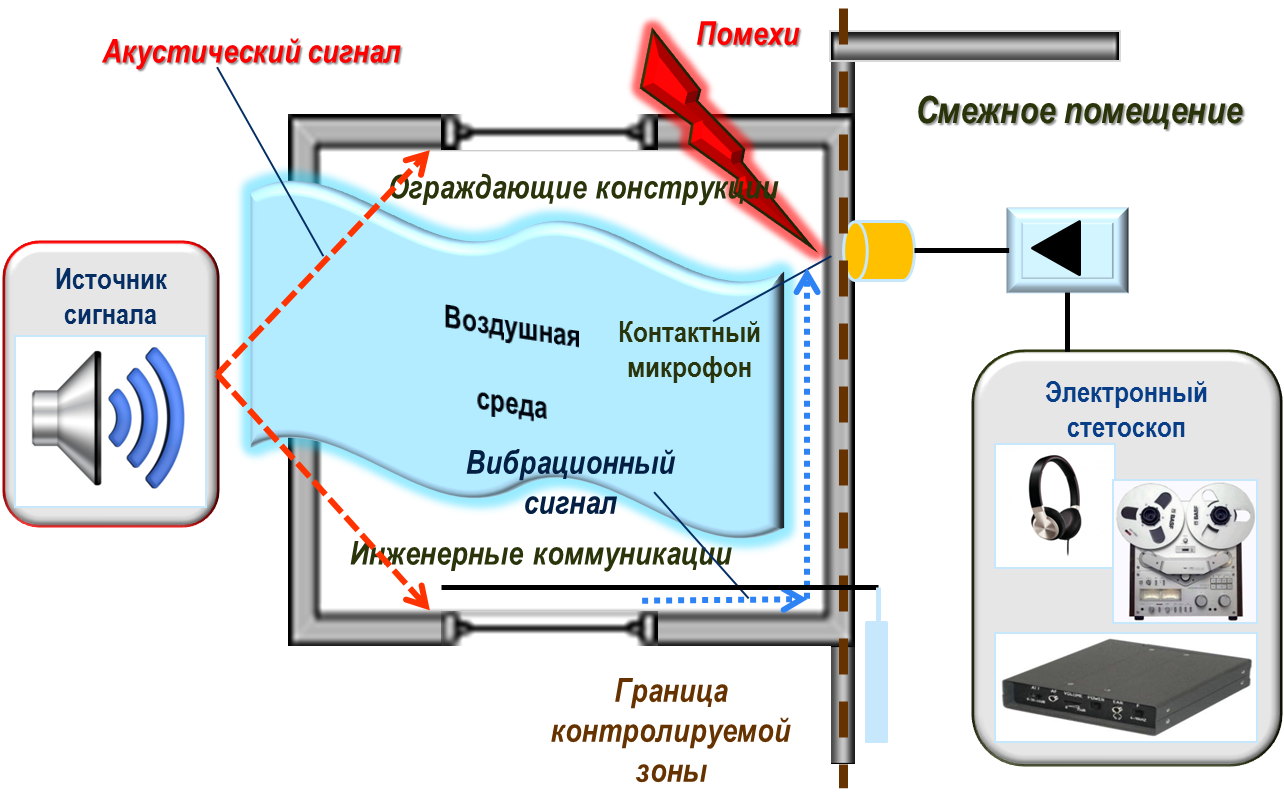

Схема прямого акустического (воздушного) канала перехвата акустической (речевой) информации:

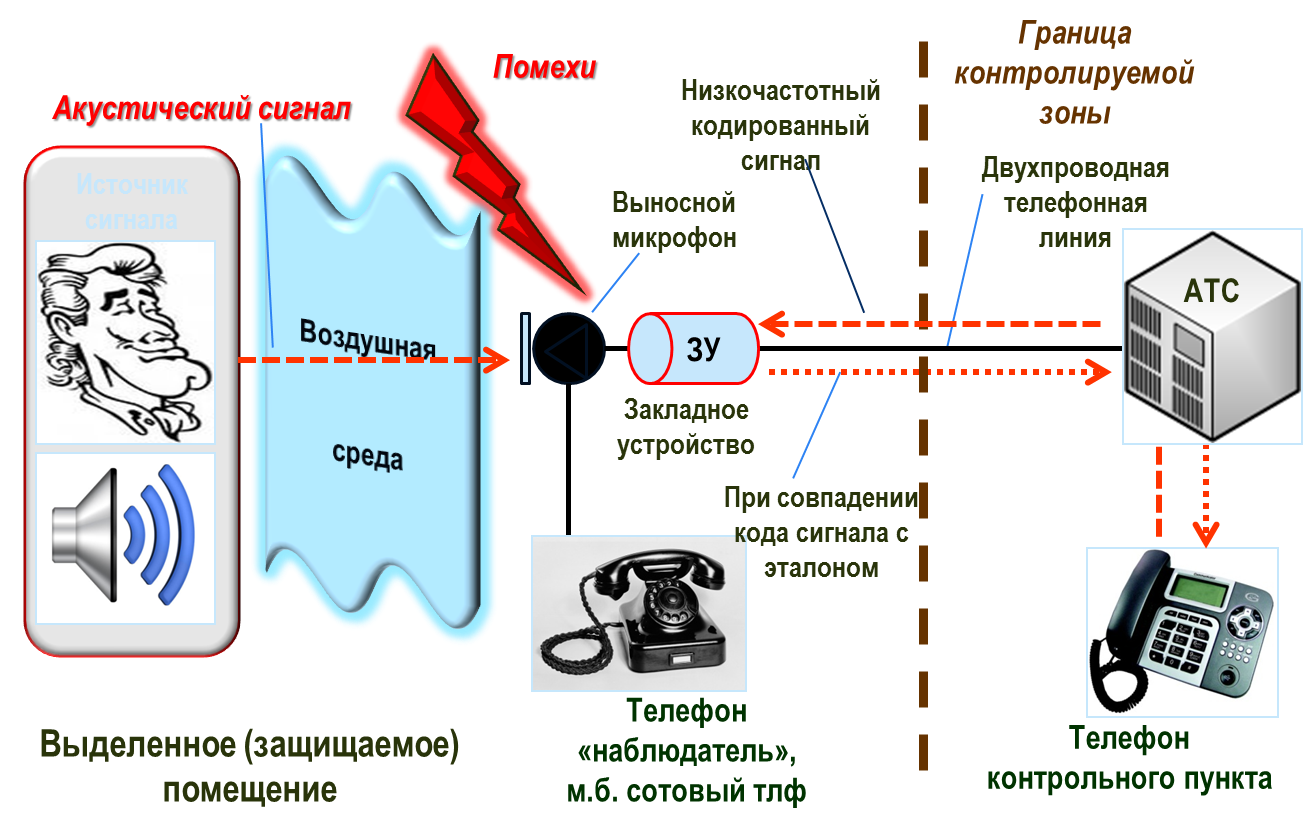

С использованием направленного микрофона перехват информации возможен на расстоянии 50-100 метров днем и до 500 м. ночью в условиях города, при открытых форточках или фрамугах; с использованием проводной микрофонной системы протяженность линии составляет до 10 км; с использованием закладного устройства с передачей информации по электросети дальность составляет 300-500 метров при питании от одной низковольтной шины ТП; с использованием закладного устройства с передачей информации по телефонной линии на ВЧ дальность составляет порядка одного километра; с использованием полуактивного закладного устройства с передачей информации по оптическому каналу в ИК- диапазоне длин волн дальность составляет 500-800 метров.

При использовании перехвата речевой информации с использованием устройства типа «телефонное ухо» с передачей информации по телефонной линии на НЧ, либо с передачей информации по радиоканалу при использовании сотовых телефонов в качестве закладного устройства дальность передачи информации неограниченная.

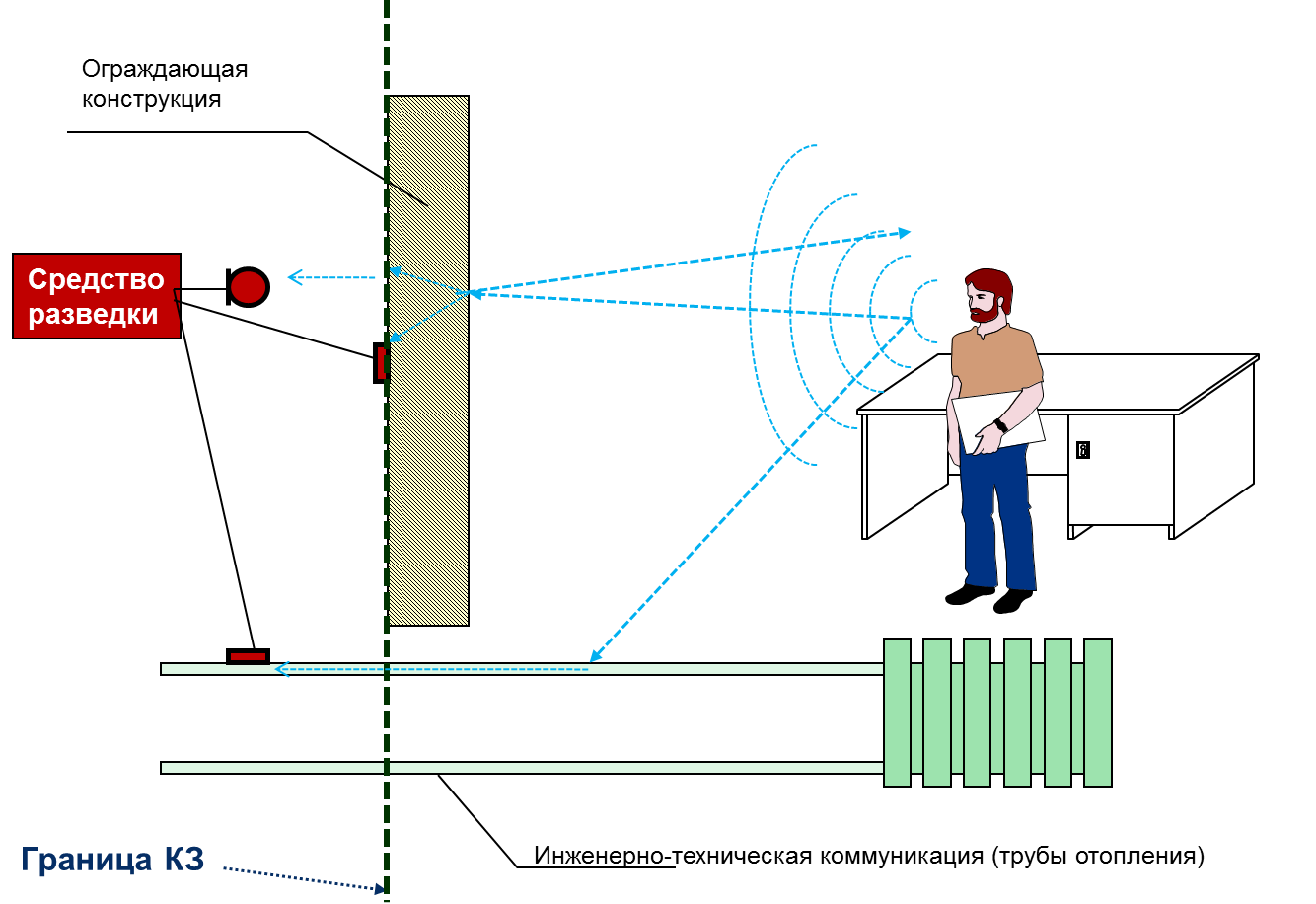

Причиной возникновения акустического и виброакустического каналов утечки информации являются колебания ограждающих конструкций и инженерно-технических коммуникаций, например труб отопления.

Схема канала перехвата речевой информации с использованием электронных стетоскопов (акустовибрационный канал утечки, стены до 100 см):

По такому же принципу происходит перехват информации радиостетоскопов. При акустооптическом (лазерном) канале утечки, с использованием лазерных средств разведки дальность перехвата информации составляет более 500 метров.

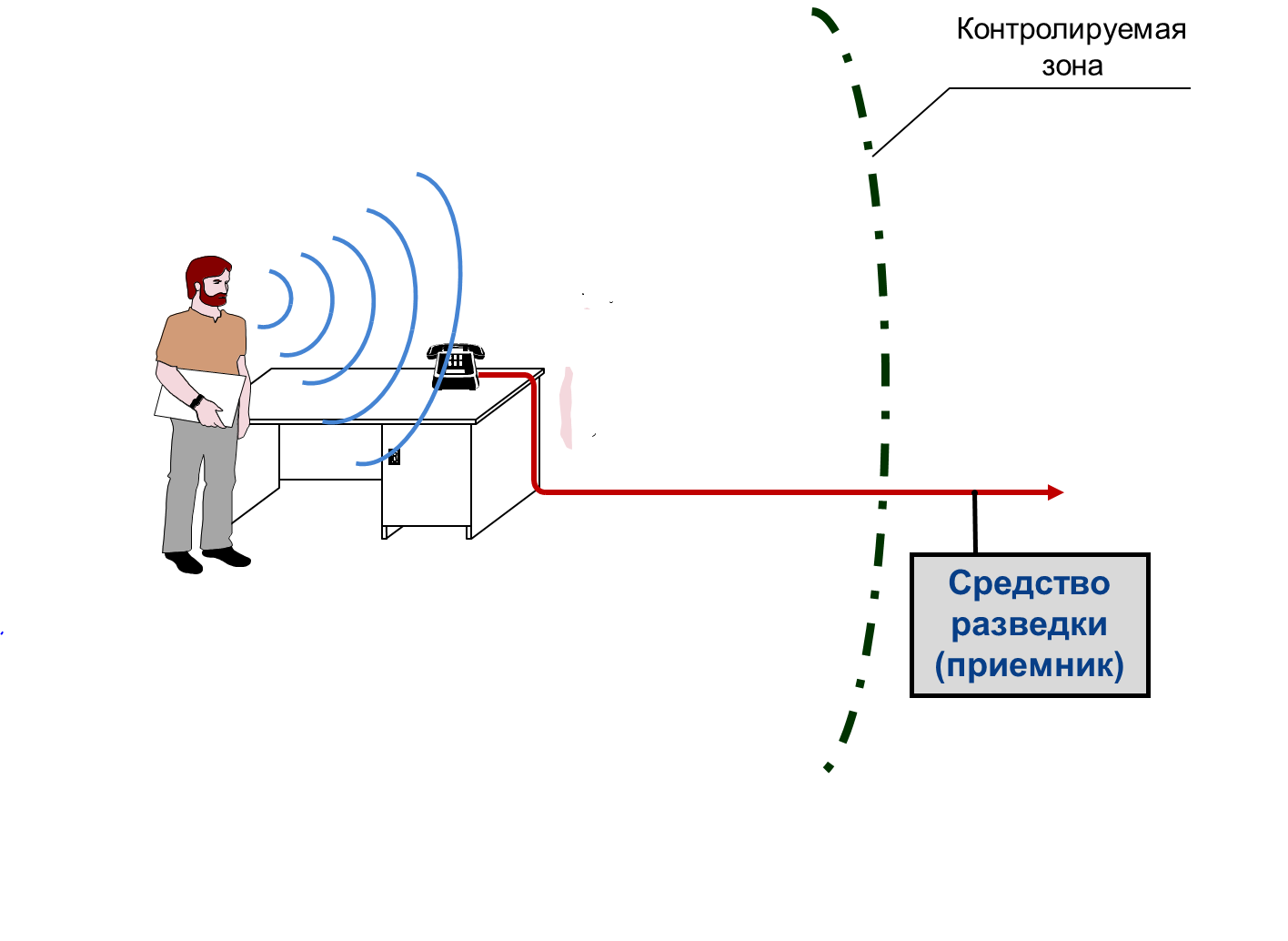

Информативные сигналы также возникают за счет так называемого «микрофонного» эффекта, когда низкочастотный сигнал распространяется в цепях и линиях связи ВТСС, выходящих за пределы контролируемой зоны:

Полезный сигнал в этом случае снимается при помощи усилителя низкой частоты, находящегося за пределами границы контролируемой зоны.

ВЧ-навязывание — заключается в модуляции электромагнитного зондирующего сигнала частотой речевым сигнала в результате их одновременного воздействия на элементы устройств, обладающих микрофонным эффектом.

Затем происходит обратное переизлучение зондирующего модулированного сигнала, его прием и демодуляция. В результате происходит выделение первичного речевого сигнала и перехват акустической информации.

Существует два способа высокочастотного навязывания: контактный и бесконтактный.

При контактном способе высокочастотный сигнал вводится в электрическую цепь, имеющую гальваническую связь с техническим средством, обладающим микрофонным эффектом. В случае бесконтактного способа мощный ВЧ-сигнал зондирует заданную область пространства (ВЧ-облучение). Таким образом, за пределами контролируемой зоны размещается либо аппаратура «высокочастотного облучения» (ВЧ – генератор, приемник), либо специальное радиоприемное устройство.

Помимо преднамеренного возможно также и непреднамеренное прослушивание речи сотрудниками или посетителями, находящихся в смежных с защищаемым помещениях. Особенностью такого канала является то, что он образуется в пределах контролируемой зоны.

Итак, способами перехвата акустической речевой информации являются:

- Перехват информации по прямому акустическому каналу утечки:

Запись речевой информации скрытно установленными портативными средствами звукозаписи;

Скрытая установка передающих закладных устройств с датчиками микрофонного типа;

Прослушивание (запись) разговоров направленными микрофонами.

Перехват информации по вибракустическому каналу утечки:

Скрытое прослушивание (запись) разговоров из смежных помещений с использованием электронных стетоскопов;

Скрытая установка в смежных помещениях передающих закладных устройств с датчиками контактного типа.

Перехват информации по прямому акустоэлетромагнитному каналу утечки:

Перехват ПЭМИ на частотах работы ВЧ – генераторов, входящих в состав ВТСС, обладающих «микрофонным эффектом»;

ВЧ – облучение ВТСС, обладающих «микрофонным эффектом».

Перехват информации по акустоэлектрическому каналу утечки:

Подключение специальных НЧ – усилителей к соединительным линиям ВТСС, обладающих «микрофонным эффектом»;

Подключение аппаратуры «ВЧ — навязывания» к соединительным линиям ВТСС, обладающим «микрофонным эффектом».

Каналы утечки информации в волоконно-оптических линиях связи (ВОЛС)

ВОЛС имеют более высокую степень защищённости информации от несанкционированного доступа, чем какие-либо иные линии связи. Дело в том, что в оптическом волноводе электромагнитное излучение выходит за пределы волокна на расстояние не более длины волны (физический принцип распространения электро-магнитной волны в световоде) при отсутствии внешнего воздействия на оптоволокно.

Источник