Программно-технические способы защиты информации

Если речь идет о персональной информации отдельного пользователя ПК, то главной опасностью является потеря данных по непреднамеренным причинам, а также из-за случайного проникновения вредоносных вирусов. Основные правила безопасности, которые следует соблюдать, такие:

• периодически осуществлять резервное копирование: файлы с наиболее важными данными дублировать и сохранять на внешних носителях;

• регулярно осуществлять антивирусную проверку компьютера;

• подключать ПК к электросети через блок бесперебойного питания (ББП).

Блок бесперебойного питания физически защищает компьютер от последствий отключения электроэнергии или резких скачков напряжения в сети. Если компьютер от этого не защищен, то можно не только потерять данные, но и сам компьютер: какие-то его части могут выйти из строя.

Компьютерный вирус — вредоносная программа, распространяемая без ведома пользователя и наносящая тот или иной ущерб данным пользователя. Основным разносчиком вирусов является нелицензионное программное обеспечение, файлы, скопированные из случайных источников, а также службы Интернета: электронная почта, Всемирная паутина —WWW.

Каждый день в мире появляются сотни новых компьютерных вирусов. Борьбой с этим злом занимаются специалисты, создающие антивирусные программы. В составе программного обеспечения компьютера обязательно должны присутствовать такие программы.

Лицензионные антивирусные программы следует покупать у фирм-производителей. Однако антивирусную программу недостаточно лишь однажды установить на компьютер. После этого нужно регулярно обновлять ее базу — добавлять настройки на новые типы вирусов. Наиболее оперативно такое обновление производится через Интернет серверами фирм-производителей этих программ.

Наибольшим опасностям подвергаются пользователи глобальных сетей, Интернета. Для защиты компьютеров, подключенных к сети, от подозрительных объектов, «кочующих» по ней, используются защитные программы, которые называются «брандмауэры», (английское название firewall — противопожарная стена, огнеупор).

Утечка информации может происходить путем перехвата ее в процессе передачи по каналам связи. Если от этого не удается защититься техническими средствами, то применяют системы шифрования. Методами шифрования занимается криптография.

Правовая защита информации

Наряду с программно-техническими средствами защиты информации действуют правовые, юридические меры защиты. В 1996 году в Уголовный кодекс РФ был впервые внесен раздел «Преступления в сфере компьютерной информации». Он определил меру наказания за некоторые виды преступлений, ставших, к сожалению, распространенными:

• неправомерный доступ к компьютерной информации;

• создание, использование и распространение вредоносных программ для ЭВМ;

• умышленное нарушение правил эксплуатации ЭВМиихсетей.

|

Необходимой составляющей общей культуры современного человека становится информационная культура. Это понятие включает в себя не только умение использовать средства информационно-коммуникационных технологий, но и соблюдение правовых норм в своей информационной деятельности.

Опасности социальных сетей

Социальной сетью называют интерактивный многопользовательский Web-сайт, контент (содержание) которого наполняется самими участниками сети. Сайт предоставляет удобную автоматизированную социальную среду, позволяющую общаться группам пользователей, имеющих общие интересы. Среди социальных сетей популярными в нашей стране являются «Одноклассники», «В контакте», «Facebook», «Twitter» и др. Переписка в социальных сетях имеет не только положительную сторону, связанную с удобством и широким кругом общения, но и свои, весьма серьезные, опасности. Главный принцип, который должны усвоить пользователи социальных сетей, состоит в следующем: размещаемая в сети деловая или личная информация навсегда сохраняется в Интернете и становится общедоступной. Такая информация может быть найдена и использована кем угодно, в том числе и не обязательно с благими намерениями.

Всё большее число детей школьного возраста пользуется социальными сетями. Им следует помнить, что излишняя «болтливость» в Интернете может стать причиной бед лично для них и их близких. Не следует разглашать семейную информацию: о материальном достатке, о деятельности своих родителей, о времени и местах нахождения близких людей, о семейных связях и пр., т. е. всё то, что может быть использовано в преступных целях.

Коротко о главном

Проблема информационной безопасности связана с широким использованием компьютеров в жизненно важных областях.

Основные формы компьютерных преступлений: несанкционированный (неправомерный) доступ к информации, нарушение работоспособности компьютерной системы, нарушение целостности компьютерной информации.

Основные меры по защите от компьютерных преступлений: технические и аппаратно-программные, административные, юридические.

Важнейшая научно-техническая задача в области информатики: разработка технологий создания защищенных автоматизированных систем обработки информации.

Программное обеспечение является интеллектуальной собственностью разработчиков. Его использование должно оплачиваться.

Не следует разглашать конфиденциальную информацию (личную, семейную, деловую) при общении в социальных сетях.

1. Какие действия относятся к области информационных преступлений?

2. Приведите примеры, когда человек бессознательно совершает информационное правонарушение.

3. Какие существуют меры по защите от информационных преступлений? Какие меры вы могли бы предложить сами?

4. Почему использование «пиратских» копий программного обеспечения является преступлением?

5. Как вы думаете, что привлекает хакеров (взломщиков информационных систем) в их преступной деятельности? Какими эффективными средствами можно пресечь такую деятельность?

7. Обсудите в классе проблему безопасности при работе в социальных сетях.

Чему вы должны научиться, изучив главу III

• Соблюдать меры безопасности для своего компьютера:

— осуществлять резервное копирование важной информации;

— регулярно осуществлять анитивирусную проверку;

— использовать блок бесперебойного питания.

• Соблюдать правовые нормы поведения в информационном пространстве.

|

|

Вот и завершилось ваше путешествие по Океану знаний под названием «ИНФОРМАТИКА»! Заполнены все белые пятна на карте. Теперь вы можете еще раз внимательно рассмотреть карту, вспомнить, какие материки и острова вы посетили, что нового для себя узнали, какие приобрели практические навыки.

Знания и умения, полученные при изучении курса информатики, понадобятся вам в дальнейшей учебе. В современной школе все большее значение приобретает компьютерная техника и ИКТ в качестве средства обучения. Наряду с привычными бумажными учебниками используются электронные учебники. Неограниченным источником учебной информации становится Интернет. Все шире различные школьные предметы будут обращаться к компьютерному моделированию как средству обучения и развития школьников. Велика вероятность того, что после окончания школы ваша дальнейшая учеба и работа также будут связаны с использованием компьютеров и компьютерных технологий. Всё это — проявление закономерного процесса общественного развития, связанного с переходом к стадии информационного общества. Вам быть членами этого общества!

Желаем вам всяческих успехов!

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций.

Поперечные профили набережных и береговой полосы: На городских территориях берегоукрепление проектируют с учетом технических и экономических требований, но особое значение придают эстетическим.

Опора деревянной одностоечной и способы укрепление угловых опор: Опоры ВЛ — конструкции, предназначенные для поддерживания проводов на необходимой высоте над землей, водой.

Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого.

Источник

Рекомендуемые меры программно-технического уровня

Программные и технические средства защиты призваны устранить недостатки организационных мер, поставить прочные барьеры на пути злоумышленников и в максимальной степени исключить возможность неумышленных нарушений регламента со стороны персонала и пользователей системы.

Программно-технические меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих функции защиты.

Рекомендуемые меры программно-технического уровня включают в себя:

- Установка камер видеонаблюдения;

- Установка новой пожарной сигнализаций;

- Установка несгораемых сейфов для хранения твердых копий документов;

- Сделать систему защищенного документооборота при работе с твердыми копиями и электронными документами с использование электронно цифровой подписи (ЭЦП);

- Установка программно-аппаратной системы защиты информации;

- Введение доменной структуры сети с контроллером домена;

- Введение групповых политик на сервере;

- Установка почтового сервера;

- Установка веб-сервера, сервера базы данных и прокси сервера;

- Установка DNS и DHCP серверов;

- Замена концентраторов класса 2 и сквозного коммутатора на один коммутатор с буферной памятью для предотвращения коллизий в локально-вычислительной сети компании;

- Введение полнодуплексного режима обмена пакетами между абонентами локально-вычислительной сети;

- Установка стойких паролей;

- Установка кластера на сервере;

- Использовать встроенную в BIOS систему разграничения доступа при загрузке;

- Использовать встроенные в операционную систему средства блокировки сеанса пользователя;

- Программное или техническое отключение возможности загрузки операционной системы с внешнего носителя;

- Установка металлических дверей с замком в помещения с ценной информацией;

- Использование резервного канала передачи данных;

- VPN соединение должно быть защищено с помощью SSL/TSL;

- Запрет cookie и cache веб-содержимого;

- Хеширование всех паролей перед их сохранением;

- Шифровка ценных данных и телефонных разговоров.

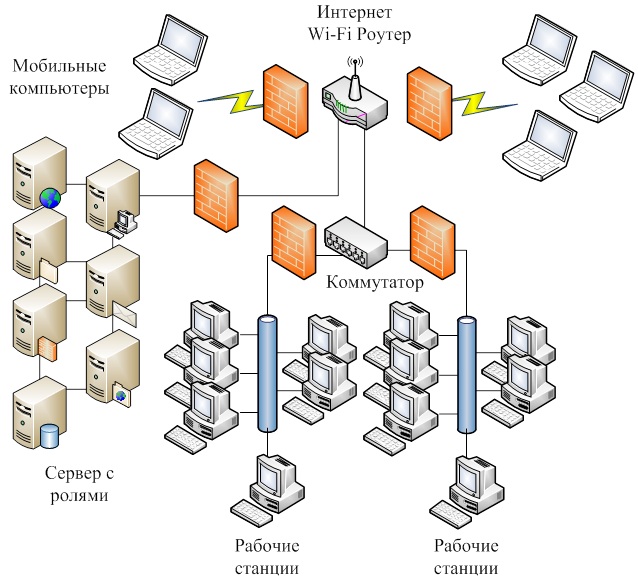

Топология локально-вычислительной сети компании ООО «Триалта» на рис.2, принимая во внимание все рекомендуемые контрмеры программно-технического уровня, примет вид как показано на рис.13.

Практически любая ЛВС компании не может нормально функционировать и предоставлять необходимый уровень безопасности без использования доменной структуры. Никакой другой способ работы сети не может обеспечить нормального уровня контроля пользователей и всего, что происходит в сети. По этой причине установка контроллера домена – просто необходимая мера обеспечения работоспособности локально-вычислительной сети.

Рис.13. Изменённая ЛВС компании ООО «Триалта»

На рис.13 представлена топология ЛВС компании ООО «Триалта» основанная на доменной структуре, где есть один компьютер сервер с серверной операционной системой Windows Server 2008, а на нём установлены такие роли как:

- Контроллер домена Active Directory ,позволяющий создавать и хранить данные об учётных записях сетевых пользователей, обеспечивать им доступ к ресурсам сети компании ООО «Триалта» на основе определяемых прав;

- Веб сервер IIS7, система развёртывания веб-приложений и обеспечения доступа к ним с применением существующих механизмов;

- Прокси сервер управляющий входящим и исходящим трафиком интернета в локально-вычислительной сети;

- Почтовый сервер обеспечивающий прием и передачу электронных писем сотрудников компании ООО «Триалта»;

- Сервер базы данных, обслуживающий базу данных и отвечающий за целостность и сохранность данных, а также обеспечивающий операции ввода-вывода при доступе сотрудников компании ООО «Триалта» к информации;

- DNS сервер, доменная система имен предназначена для преобразования доменных имен в IP-адреса, либо наоборот — IP-адресов в доменные имена;

- DHCP сервер, с помощью которого настраивается система динамической IP-адресации, а также правила выдачи IP-адресов согласно существующим спискам или диапазонам;

- Файловый сервер, система хранения и доступа к общим файловым ресурсам, которая даёт возможность производить синхронизацию содержимого разных копий и поиск файлов, управлять общими папками.

Доменная структура подразумевает наличие опытного системного администратора, который будет нести ответственность за состояние ЛВС, сервера и компьютеров пользователей. При приме на работу такого человека нужно в письменном виде зафиксировать его должностные обязанности, права и ответственность за неисполнение или ненадлежащее исполнение своих должностных обязанностей.

Как видно на рис.13 два концентратора и сквозной коммутатор были заменены на коммутатор с буферной памятью (см. приложение, рис.20 ), отличие заключается в том что предыдущие устройства использовали широковещательный метод передачи пакетов в ЛВС.

Чтобы избежать коллизии, нужно ввести полнодуплексную систему передачи пакетов в ЛВС, когда пользователи смогут одновременно принимать и отдавать пакеты в ЛВС.

Для предотвращения перехвата трафика и сетевых атак нужно установить сетевые экраны, т.е. программно-аппаратную систему защиты в ЛВС. Все ценные данные нужно зашифровывать. Все пароли нужно хранить не в явном виде, а сначала их хешировать, кроме того групповой политикой должно быть определена стойкость пароля. Групповая политика должна чётко определить круг лиц, которым разрешен или запрещён доступ к той или иной информации, а также ресурсам ЛВС компании ООО «Триалта».

D uis non lectus sit amet est imperdiet cursus elementum vitae eros. Cras quis odio in risus euismod suscipit. Fusce viverra ligula vel justo bibendum semper. Nulla facilisi. Donec interdum, enim in dignissim lacinia, lectus nisl viverra lorem, ac pulvinar nunc ante.

Elsewhere

Pellentesque consectetur lectus quis enim mollis ut convallis urna malesuada. Sed tincidunt interdum sapien vel gravida. Nulla a tellus lectus.

Источник