- Простой и надежный пароль – коллективное творчество

- Поговорим о методах взлома

- Надежность пароля

- Как народ запоминает свои пароли?

- Рекомендации по запоминанию паролей от профессионалов

- Вместо заключения

- Парольная защита: прошлое, настоящее, будущее

- Классификация средств идентификации и аутентификации.

- Особенности электронных систем идентификации и аутентификации

- Информационная безопасность

- Глава 7. Парольная защита

- 7.1. Роль парольной защиты в обеспечении безопасности АИС

- 7.2. Способы атаки на пароль. Обеспечение безопасности пароля

- 1. Полный перебор (метод грубой силы, bruteforce)

- 2. Перебор в ограниченном диапазоне.

- 3. Атака по словарю

- 4. Атака по персональному словарю

- 5. Сбор паролей, хранящихся в общедоступных местах

- 6. Социальный инжиниринг

- 7. Фишинг

- 7.3. Хранители паролей

Простой и надежный пароль – коллективное творчество

Перечитав массу сопутствующей литературы и просмотрев тонну хабратопиков (ссылки на интересные приведены в конце статьи), я решил обобщить информацию об основных методах генерации надежного и запоминающегося пароля.

Начну с того, что для генерации и хранения своих паролей сам я пользуюсь замечательной программой KeePass. Ее функционала вполне хватает для всех моих скромных вебмастерских нужд. Основным ее недостатком является тот факт, что она тоже требует запоминать один главный пароль. Поэтому вся эта суета вокруг придумывания пароля также касается меня и всех счастливых обладателей программы KeePass или ее аналогов, т.к. один пароль придумать все-таки придется.

Поговорим о методах взлома

Надежность пароля

Обобщая информацию, полученную из разных достоверных источников, я выделю основные признаки устойчивого к взлому пароля (под взломом я подразумеваю перебор по базам хешей, когда алгоритм хеширования заранее известен):

- Длина пароля (чем больше, тем лучше), для запущенных случаев рекомендуют использовать 15-тисимвольный пароль;

- Отсутствие словарных слов и частей распространенных паролей в составе пароля;

- Отсутствие шаблонов при составлении пароля (под шаблоном я понимаю логический алгоритм генерации пароля, например: «Med777ведев», «12@йцу@21» или даже «q1w2e3r4t5»);

- Стохастические последовательности символов из различных групп (строчные, прописные, цифры, знаки препинания и спец-символы);

Однако, все мы люди с довольно ограниченными способностями к запоминанию несвязной информации, поэтому пароли, которые подходят под вышеописанные параметры, хоть и будут весьма стойки к взлому с одной стороны, но, с другой стороны, их очень непросто запомнить. Поэтому рассмотрим менее параноидальные варианты составления и запоминания паролей.

Как народ запоминает свои пароли?

Проанализировав способы генерации паролей хабралюдей, я пришел к выводу, что основная методология запоминания пароля основывается на составлении логического или ассоциативного ряда. Также используются всевозможные искажения слов. Это могут быть:

- Названия домена вперемежку с логином («gooUSERglcom», «UmailruSer»);

- Определенная стандартная фраза, которая прикрепляется к домену («passgoogleru», «passhabrahabrru»);

- Распространенное слово вперемежку со значащими цифрами и другими знаками («321DR67ag0On», где 32167 – чит, который вызывал 5 черных драконов в Heroes of Might & Magic);

- Русские слова в английской раскладке («,k.lj [htyf» — «блюдо хрена»);

- Перестановка букв («Мойна и Вир», «twirret»);

Из особо запоминающихся можно выделить технику шокирующего абсурда: «моллюски отгрызли мои танцующие гениталии», записывание паролей в мобилку в качестве абонента и работа с энциклопедией, как со словарем возможных паролей.

Рекомендации по запоминанию паролей от профессионалов

Вместо заключения

Многие пользователи в сети поступают как я когда-то: у них есть один простенький пароль для одноразового входа на какие-нибудь неважные сайты и два-три длинных и сложных СУПЕР-пароля для всего остального. Конечно, это лучше, чем один пароль для всего. Однако я рекомендую для каждого сайта иметь свой пароль, очень уж не хочется упрощать жизнь взломщикам.

Источник

Парольная защита: прошлое, настоящее, будущее

Таким образом, рассмотрев различные технологии аппаратно-программной и парольной аутентификации можно сделать вывод, что в дальнейшем по мере роста вычислительных мощностей все более востребованным будет именно применение двухфакторной аутентификации, что позволит избежать человеческих ошибок, связанных с применением слабых паролей и ужесточить требования к парольной аутентификации.

Одним из важнейших процессов, создаваемых для соблюдения такого свойства информации , как конфиденциальность, является ограничение доступа. Наиболее распространен такой процесс аутентификации как использование пароля. Практически с момента создания первых многопользовательских операционных систем для ограничения доступа используются пароли. Вспомним историю.

Операционные системы Windows 95/98 сохраняли пароль в PWL файле. PWL файлы хранились в каталоге Windows. Их имена, как правило, хранились как USERNAME.PWL. Вместе с тем стоит отметить, что PWL файл был зашифрован и извлечь из него пароли было не просто. Первый алгоритм шифрования версии Windows’95 был создан так, что позволял создать программы для расшифровки PWL файлов. Однако в версии OSR2 этот недостаток был устранен. Система защиты паролей в OSR2 была сделана профессионально и достоверно в терминах криптографии. Однако, несмотря на это, содержала несколько серьезных недостатков, а именно:

- все пароли преобразованы к верхнему регистру, это значительно уменьшает количество возможных паролей;

- используемые для шифрования алгоритмы MD5 и RC4 позволяют более быстрое шифрование пароля, но достоверный пароль Windows должен быть, по крайней мере, длиной в девять символов.

Система кэширования пароля по существу ненадежна. Пароль может быть сохранен только втом случае , если никакой персонал, не имеющий соответствующего разрешения, не может обращаться к вашему компьютеру.

В настоящее время рекомендуемая Microsoft длина пароля для рабочей станции Windows XP должна составлять не менее 8 символов, при этом в пароле должны встречаться большие и маленькие буквы, цифры и спецсимволы. При этом время жизни пароля должно составлять не более 42 дней. К тому же на пароль налагается требование неповторяемости. В дальнейшем эти требования будут только ужесточаться. К чему это приведет, вернее, увы, уже приводит? Чем сложнее пароли, чем больше приложений требуют ввод пароля, тем выше вероятность того, что ваши пользователи для всех приложений, в том числе и для аутентификации в ОС, будут использовать один и тот же пароль или они будут записывать его на бумагу. Хорошо это или плохо? Допустимо ли?

С одной стороны – явно не допустимо, так как резко вырастает риск компрометации пароля, с другой – слишком сложный пароль (типа PqSh *98+) весьма сложно удержать в голове , и пользователи явно будут либо выбирать простой пароль, либо постоянно забывать его и звать администратора. Да добавим сюда еще и необходимость его постоянной смены, и требование неповторяемости паролей. Что делать? Где выход?

На самом деле уже на сегодня существует несколько вариантов как помочь пользователю в решении этой нелегкой проблемы. Попробуем их кратко описать здесь.

Первый вариант . На видном месте в комнате (на стене, на столе) вывешивается (кладется) плакат с лозунгом. После этого в качестве пароля используется текст, содержащий, предположим, каждый третий символ лозунга, включая пробелы и знаки препинания. Не зная алгоритма выбора знаков, подобный пароль подобрать довольно сложно.

Второй вариант . В качестве пароля выбирается (генерируется с помощью специального ПО) случайная последовательность букв, цифр и специальных символов. Дан ный пароль распечатывается на матричном принтере на специальных конвертах, которые нельзя вскрыть, не нарушив целостност и. Примером такого конверта может служить PIN -конверт к платежной карте. Далее такие конверты хранятся в сейфе начальника подразделения или сейфе службы информационной безопасности. Единственной сложностью при таком способе хранения является необходимость немедленной смены пароля сразу после вскрытия конверта и изготовления другого подобного конверта с новым паролем, а также организация учета конвертов. Однако если учесть сбережение времени администраторов сети и приложений, то эта цена не является чрезмерной.

Третий вариант – использование двухфакторной аутентификации на базе новейших технологий аутентификации. Основным преимуществом двухфакторной аутентификации является наличие физического ключа и пин-кода к нему, что обеспечивает дополнительную устойчивость к взлому. Ведь утрата аппаратного ключа не влечет за собой компрометаци и пароля, так как кроме ключа для доступа к системе нужен еще и пин-код к ключу.

Отдельно стоит рассмотреть системы с применением разовых паролей, которые получают все большее распространение в связи с широким развитием Интернет-технологий и системы биометрической аутентификации.

В настоящее время основным способом защиты информации от несанкционированного ознакомления (модификации, копирования) является внедрение так называемых средств AAA (authentication, authorization, administration – аутентификация, авторизация, администрирование).

При использовании этой технологии пользователь получает доступ к компьютеру лишь после того, как успешно прошел процедуры идентификации [1] и аутентификации [2] .

Стоит учесть, что на мировом рынке ИТ-услуг традиционно растет сегмент ААА. Эта тенденция подчеркивается в аналитических обзорах IDC, Gartner и других фирм.

То есть в дальнейшем мы с вами все чаще будем встречаться именно с программно-аппаратными средствами аутентификации, которые постепенно придут на смену традиционным паролям.

Классификация средств идентификации и аутентификации.

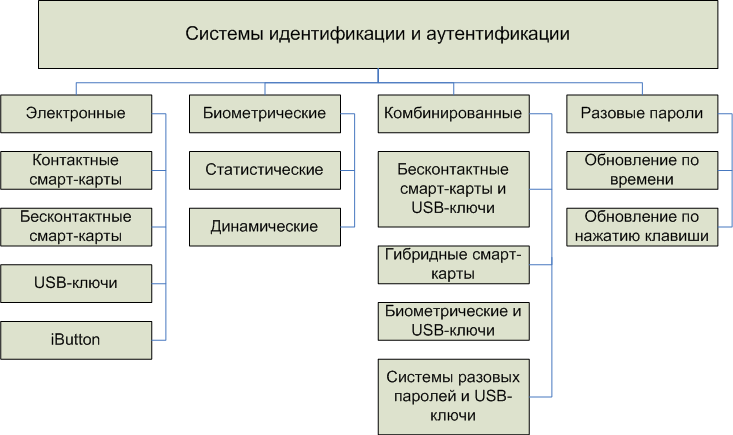

Современные программно-аппаратные средства идентификации и аутентификации по виду идентификационных признаков можно разделить на электронные, биометрические и комбинированные. В отдельную подгруппу в связи с их специфическим применением можно выделить системы одноразовых паролей, входящие в состав электронных (рис. 1.).

Рис. 1 . Классификация программно-аппаратных систем идентификации и аутентификации.

В электронных системах идентификационные признаки представляются в виде кода, хранящегося в памяти идентификатора (носителя). Идентификаторы в этом случае бывают следующие:

- контактные смарт-карты;

- бесконтактные смарт-карты;

- USB-ключи (USB-token);

- iButton.

В биометрических системах идентификационными являются индивидуальные особенности человека, которые в данном случае называются биометрическими признаками. Идентификация производится за счет сравнения полученных биометрических характеристик и хранящихся в базе шаблонов. В зависимости от характеристик, которые при этом используются, биометрические системы делятся на статические и динамические.

Статическая биометрия основывается на данных (шаблонах), полученных из измерений анатомических особенностей человека (отпечатки пальцев, узор радужки глаза и т.д.).

Динамическая основывается на анализе действий человека (голос, параметры подписи, ее динамика).

В комбинированных системах используется одновременно несколько признаков, причем они могу принадлежать как системам одного класса, так и разным.

Особенности электронных систем идентификации и аутентификации

В состав электронных систем идентификации и аутентификации входят контактные и бесконтактные смарт-карты и USB-token. Что такое USB -ключ, мы рассмотрим на примере eToken от компании Aladdin Software.

eToken – персональное средство аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронными цифровыми подписями (ЭЦП). eToken может быть выполнен в виде USB-ключа или стандартной смарт-карты.

eToken поддерживает работу и интегрируется со всеми основными системами и приложениями, использующими технологии смарт-карт или PKI (Public Key Infrastructure).

- с трогая двухфакторная аутентификация пользователей при доступе к защищенным ресурсам (компьютерам, сетям, приложениям);

- б езопасное хранение закрытых ключей цифровых сертификатов, криптографических ключей, профилей пользователей, настроек приложений и пр. в энергонезависимой памяти ключа;

- а ппаратное выполнение криптографических операций в доверенной среде (генерация ключей шифрования, симметричное и асимметричное шифрование, вычисление хэш-функции, формирование ЭЦП).

eToken как средство аутентификации поддерживается большинством современных операционных систем, бизнес-приложений и продуктов по информационной безопасности.

- с трогая аутентификация пользователей при доступе к серверам, базам данных, разделам Web-сайтов;

- б езопасное хранение секретной информации: паролей, ключей шифрования, закрытых ключей цифровых сертификатов;

- защита электронной почты (цифровая подпись и шифрование, доступ);

- системы электронной торговли, «клиент-банк», «домашний банк»;

- защита компьютеров;

- защита сетей, VPN;

- клиент-банк, home-банк.

- строгую аутентификацию пользователей за счет использования криптографических методов;

- безопасное хранение ключей шифрования и ЭЦП , а также закрытых ключей цифровых сертификатов для доступа к защищенным корпоративным сетям и информационным ресурсам;

- мобильность пользователя и возможность безопасной работы с конфиденциальными данными в недоверенной среде (например, на чужом компьютере) за счет того, что ключи шифрования и ЭЦП генерируются ключом eToken аппаратно и не могут быть перехвачен ы;

- безопасное использование – воспользоваться ключом eToken может только его владелец, знающий PIN-код ключа;

- реализацию как западных, так и российских стандартов на шифрование и ЭЦП , сертифицированных ФАПСИ (ФСБ);

- удобство работы – ключ выполнен в виде брелка со световой индикацией режимов работы и напрямую подключается к USB-портам, которыми сейчас оснащен ы 100% компьютеров, не требует специальных считывателей, блоков питания, проводов и т.п.;

- использование одного ключа для решения множества различных задач – входа в компьютер, входа в сеть, защиты канала, шифрования информации, ЭЦП, безопасного доступа к защищенным разделам Web-сайтов, информационных порталов и т.п.

Бесконтактные смарт-карты разделяются на идентификаторы Proximity и смарт-карты, базирующиеся на международных стандартах ISO/IEC 15693 и ISO/IEC 14443. В основе большинства устройств на базе бесконтактных смарт-карт лежит технология радиочастотной идентификации.

Источник

Информационная безопасность

Глава 7. Парольная защита

7.1. Роль парольной защиты в обеспечении безопасности АИС

Криптографические методы, в частности, шифрование, хорошо обеспечивают защиту информации (конфиденциальности, целостности, аутентичности и т.д.) от внешнего нарушителя. Такой нарушитель, возможно, может перехватывать сообщения, передающиеся по каналу связи а, в некоторых случаях, модифицировать их и даже вставлять в сеанс связи собственные сообщения (зачастую стараясь выдать их за сообщения другого источника). Однако информация в канале связи предварительно подвергается криптографическим преобразованиям и передается в соответствии с криптографическими протоколами, специально разработанными для того, чтобы помешать нарушителю реализовать угрозы безопасности. Для того, чтобы нарушить безопасность информации, циркулирующей в системе, ему необходимо найти уязвимость в системе защиты, либо в использованных в ней криптографических алгоритмах. Аналогичные трудности встают перед нарушителем, получившим доступ к защищенной АИС в качестве пользователя, не обладающего привилегиями, необходимыми для доступа к интересующим его данным.

Однако ситуация меняется, если нарушитель получает доступ в систему от имени пользователя, уполномоченного выполнять операции с интересующими его данными (например, копирование конфиденциальных файлов, уничтожение критически важных данных и т.д.). В этом случае вся криптографическая защита оказывается бесполезной. Таким образом — самое уязвимое место автоматизированной информационной системы — точки доступа к ней. Эти точки доступа защищаются протоколами аутентификации (проверки подлинности пользователя). А самая удобная для пользователя и наиболее используемая форма аутентификации — парольная защита.

Поэтому в большинстве случаев злоумышленника, который тем или иным образом может добраться до точки входа в систему (с рабочего места пользователя или удаленным способом), от его цели отделяет только пароль — вводимый с клавиатуры набор символов. Часто пароль выбирается неопытными пользователями таким образом, что его легко подобрать, в отличие от случайных 1024-битных криптографических ключей)1; часто не принимаются должные организационные меры по обеспечению безопасности пароля.

Существует ряд стандартных приемов, применяемых злоумышленниками с целью обойти парольную защиту. Для каждого из этих приемов выработан механизм противодействия. На основе этих механизмов можно сформулировать правила выбора безопасного пароля и работы с ним.

7.2. Способы атаки на пароль. Обеспечение безопасности пароля

Рассмотрим приемы обхода парольной защиты и методы противодействия им.

1. Полный перебор (метод грубой силы, bruteforce)

Самая простая (с технической точки зрения) атака на пароль — перебор всех комбинаций допустимых символов (начиная от односимвольных паролей). Современные вычислительные мощности позволяют перебрать все пароли длиной до пяти-шести символов за несколько секунд.

Некоторые системы не позволяют реализовать атаки, основанные на переборе, поскольку реагируют на несколько попыток неправильно набранного пароля подряд. Например, ОС Windows после трех неудачных попыток входа в систему делает минутную паузу (что делает полный перебор практически нереализуемым), а SIM-карты сотовых телефонов и кредитные карточки банкоматов полностью блокируются.

Однако существует множество систем, позволяющих бесконечный перебор. Например, к защищенному паролем файлу (архив rar или zip, документ Microsoft Office и т.д.) можно пробовать разные пароли бесконечно. Существует множество программ, которые позволяют автоматизировать эту процедуру: Advanced RAR Password Recovery, Advanced PDF Password Recovery, Advanced Office XP Password Recovery. Кроме того, многие программы хранят хэш пароля в доступном файле. Например, таким образом клиент для работы с электронной почтой (работающий на общедоступном компьютере) может хранить пароли пользователей. Существуют способы похитить файл, содержащий хэши паролей доступа к операционной системе. После этого можно заниматься подбором паролей уже в обход системы, с помощью специальных программ.

Важной характеристикой пароля, затрудняющей (и даже делающей невозможным) полный перебор, является его длина. Современный пароль должен иметь длину не менее 12 символов.

Два лишних символа в пароле (при условии, что в нем могут встречаться все символы, которые можно набрать с клавиатуры, т.е. порядка 200) увеличивают время перебора в 40000 раз, а четыре символа — уже в 1.600.000.000 раз. Для того, чтобы перебрать все возможные пароли длиной 15 символов, потребуется время большее, чем возраст Вселенной. Однако не стоит забывать, что вычислительные мощности компьютеров постоянно растут (еще несколько лет назад безопасным считался пароль длиной 8 символов).

2. Перебор в ограниченном диапазоне.

Известно, что многие пользователи, составляя пароль, используют символы, находящиеся в определенном диапазоне. Например, пароль, состоящий только из русских букв или только из латинских букв или только из цифр. Такой пароль значительно легче запомнить, однако задача противника, осуществляющего перебор, неимоверно упрощается.

Пусть n = 70 — количество символов, из которых можно составить пароль, причем 10 из них — цифры, 30 — буквы одного языка и 30 — буквы другого языка. Пусть мы составляем пароль длиной m = 4 символа.

Если пароль составляется абсолютно случайно, то количество возможных комбинаций (которые необходимо перебрать) составляет 70 4 = 24010000. Однако противник может сделать предположение, что пароль состоит из символов одного диапазона (пусть даже, неизвестно, какого). Всего таких паролей 10 4 + 30 4 + 30 4 = 10000 + 810000 + 810000 = 163000. Если он оказался прав, то количество комбинаций (а следовательно, время, которое необходимо затратить на перебор) уменьшилось в 147 раз. Это число резко возрастает, когда увеличивается длина пароля и число диапазонов символов, из которых он может быть составлен.

Программы автоматического перебора пароля (такие как Advanced Office XP Password Recovery) включают опцию, позволяющую перечислить символы, которые следует пробовать при подборе пароля.

Как следствие, надежный пароль должен содержать в себе символы из различных диапазонов. Рекомендуется использовать русские и английские, прописные и строчные буквы, цифры, а также прочие символы (знаки препинания, подчеркивание и т.д.).

3. Атака по словарю

Бессмысленный, абсолютно случайный пароль труден для запоминания. Между тем угроза забыть пароль и потерять важную информацию для многих пользователей выглядит гораздо реальнее и страшнее, чем взлом их системы неизвестным злоумышленником. Поэтому в качестве пароля очень часто выбирается какое-то слово.

В этом случае задача подбора пароля превращается для злоумышленника почти в тривиальную Программа автоматического перебора паролей проверяет слова, содержащиеся в заданном файле со словарем (существует огромное количество доступных словарей такого рода для разных языков). Словарь из двухсот тысяч слов проверяется такой программой за несколько секунд.

Многие пользователи считают, что если применить к задуманному слову некоторое простое преобразование, например, написать его задом наперед или русскими буквами в английской раскладке или намеренно сделать ошибку, то это обеспечит безопасность. На самом деле, по сравнению с подбором случайного пароля подбор пароля по словарю с применением различных преобразований (сделать первую букву заглавной, сделать все буквы заглавными, объединить два слова и т.д.) делает невыполнимую задачу вполне возможной.

Надежный пароль не должен строиться на основе слов естестенного языка.

4. Атака по персональному словарю

Если атака по словарю и перебор паролей небольшой длины либо составленных из символов одной группы не помогает, злоумышленник может воспользоваться тем фактом, что для облегчения запоминания, многие пользователи выбирают в качестве пароля личные данные (номер сотового телефона, дату рождения, записанную наоборот, кличку собаки и т.д.).

В том случае, если цель злоумышленника — обойти парольную защиту именно этого пользователя, он может составить для него персональный словарь личных данных, после чего использовать программу автоматического перебора паролей, которая будет генерировать пароли на основе этого словаря.

Таким образом, надежный пароль должен быть полностью бессмысленным.

5. Сбор паролей, хранящихся в общедоступных местах

Во многих организациях пароли создает и распределяет системный администратор, который использует приведенные выше правила. Пользователи обязаны пользоваться выданным им паролем. Однако, поскольку этот пароль сложно запомнить, он часто хранится под рукой в записанном виде. Нередки случаи, когда пароль записывается на стикер и приклеивается к монитору, либо содержатся в записной книжке, которая часто лежит на столе раскрытой.

Проблема в том, что, как показывают исследования, пользователи зачастую несерьезно относятся к вопросам обеспечения безопасности своего служебного пароля. Обычно это происходит из за непонимания политики безопасности организации и недооценки важности тех данных или сервисов, которые защищены паролем. Кроме того, пользователи считают, что, поскольку в организации «все свои», небрежное хранения пароля вреда не наносит. Между тем, проникнуть в помещение организации под благовидным предлогом и провести визуальный осмотр — достаточно простая задача для злоумышленника.

Более того, часто получив пароль от администратора на бумажке и переписав его в записную книжку, пользователи теряют или просто выбрасывают эту бумажку. В поисках пароля злоумышленики иногда не брезгуют копаться и в мусоре.

Пароль не должен храниться в общедостпуном месте. Идеальный вариант — запомнить его и не хранить нигде. Если пароль содержится в записной книжке, она не должна оставляться без присмотра, а при вводе пароля не должно присутствовать посторонних, которые могут заглянуть в книжку через плечо.

6. Социальный инжиниринг

Cоциальный инжиниринг — манипулирование людьми (а не машинами) с целью проникновения в защищенные системы пользователя или организации. Если подобрать или украсть пароль не удается, можно попытаться обманом заставить пользователя отдать пароль самому. Классическая тактика социального инжиниринга — телефонный звонок жертве от имени того, кто имеет право знать запрашиваемую информацию. Например, злоумышленник может представиться системным администратором и попросить сообщить пароль (или другие сведения) под убедительным предлогом. Склонение пользователя к открытию ссылки или вложения, которые открывать не следует (см. главу 8) или заманивание его на подставной сайт (см. следующий пункт) также относят к методам социального инжиниринга.

Приемы, используемые злоумышленником, могут быть самыми разными. Начиная от звонка среди ночи с абсолютно неправдоподобной историей типа «в нашу банковскую сеть попал вирус и он уничтожает все данные о счетах клиентов, а мы не можем их спасти, потому что вирус уничтожил файл с паролями — срочно скажите ваш и мы спасем ваши деньги».

В любом случае, необходимо помнить правило: сообщать пароль посторонним лицам ни в коем случае нельзя. Даже если эти лица имеют право его знать. (Лица, имеющие право знать ваш пароль, его уже знают. И несут ответственность за его сохранность.) Единственным исключением может являться требование суда или правоохранительных органов выдать пароль под угрозой ответственности за отказ от дачи показаний. Но и в этом случае необходимо убедиться, что сотрудники правоохранительных органов — именно те, за кого они себя выдают.

7. Фишинг

— это процедура «выуживания» паролей случайных пользователей Интернета. Обычно заключается в создании «подставных» сайтов, которые обманом вынуждают пользователя ввести свой пароль.

Например, чтобы получить пароль к банковскому счету, может быть создан сайт с дизайном, идентичным сайту некоторого банка. Адрес этого сайта, естественно, будет другим, но чаще всего злоумышленник регистрирует доменное имя, отличающееся от банковского на один символ. В результате пользователь, сделав опечатку, попадет на подставной сайт и не заметит своей ошибки. Для заманивания пользователей клиентам банка могут также рассыласться электронные письма с содержанием типа «проверьте свой счет» или «ознакомьтесь с новыми акциями», причем в письме содержится ссылка, ведущая на подставной сайт.

Когда клиенты банка попадают на сайт злоумышленника, им (как и на настоящем сайте) предлагается ввести логин и пароль для доступа к счету. Эта информация сохраняется в базе данных злоумышленника, после чего клиент перенаправляется на главную страницу настоящего сайта. Пользователь видит, что ввод пароля «не сработал» и думает, что совершил ошибку или сайт просто «глючит». Он пробует ввести пароль заново и на этот раз успешно входит в систему. Это рассеивает его подозрения. Между тем, утечка пароля уже произошла.

Другая разновидность фишинга основана на том факте, что многие пользователи используют один и тот же пароль для разных ресурсов. В результате, произведя успешную атаку на менее защищенный ресурс, можно получить доступ к более защищенному.

Например, создается сайт, потенциально интересный некоторому кругу пользователей. Если цель атаки — конкретный человек, то предварительно изучаются его интересы и увлечения. Информация об этом сайте доносится до потенциальных жертв (персонально или за счет широкой рекламы). Пользователю, зашедшему на сайт, предлагается зарегистрироваться, в частности, придумать себе пароль. Теперь остается только посмотреть, не подходит ли введенный пароль к другим ресурсам этого пользователя (например, к электронной почте, адрес которой был указан при регистрации).

Чтобы противостоять угрозе фишинга необходимо внимательно проверять адрес сайта, прежде чем вводить важный пароль. Лучше всего поместить этот адрес в закладки браузера и пользоваться исключительно этими закладками, ни в коем случае не переходя по ссылкам из электронных писем. Наконец, следует пользоваться разными паролями для доступа к разным сервисам.

7.3. Хранители паролей

Соблюдение всех семи перечисленных выше рекомендаций достаточно сложно. Трудно запомнить несколько надежных (длинных и бессмысленных) паролей, а верояность забыть пароль выше вероятности подвергнуться взлому. Однако существует ряд средств, облегчающих эту задачу, в частности, программы для хранения паролей.

Рис. 1. Окно программы KeePass Portable

Рассмотрим, например, программу KeePass Portable. В этой программе все пароли хранятся в зашифрованном файле, для доступа к которому необходимо ввести пароль (единственный, который придется по-настоящему запомнить). При этом программа не отображает эти пароли на экране в явном виде. Чтобы ввести пароль для доступа к ресурсу (например, определенному сайту или электронной почте), необходимо выбрать ресурс из списка и выбрать в контекстном меню команду Copy Password To Clipboard (см. рис. 1). Пароль будет помещен в буфер обмена. То есть, даже внимательно отслеживая действия пользователя, противник не увидит пароля, который не набирается на клавиатуре и не появляется в явном виде на экране. Далее необходимо просто перейти в окно программы, требующей пароль, и поместить его из буфера обмена в поле для ввода (нажатием Ctrl + V или командой Вставить контекстного меню). Пароль сразу будет отображаться в виде звездочек. Кроме того, спустя несколько секунд он будет автоматически удален из буфера. Программа позволяет также генерировать случайные пароли заданной длины, причем пользователь может даже не знать, какой пароль создала ему программа — важно, чтобы она предоставляла этот пароль каждый раз, когда необходимо авторизоваться. Наконец, KeePass Portable не требует установки в системе: программа может переноситься на флешке и запускаться непосредственно с нее.

Источник