- Защита конфиденциальной информации (сведений конфиденциального характера)

- Автор статьи:

- Категории информации по степени конфиденциальности

- Уровни защиты информации

- Организация защиты конфиденциальной информации

- Информационная безопасность и ее особенности

- Как обеспечивается безопасность

- Элементы информационной безопасности

- Правовые действия

- Организационные меры

- Инженерно-технические мероприятия

- Криптографические приемы

- Выбор методик

- Порядок обеспечения информационной безопасности

Защита конфиденциальной информации (сведений конфиденциального характера)

Автор статьи:

Гончаров Андрей Михайлович

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Нормативной основой для понятия «конфиденциальности» информации являются:

- Статья 23, 24 Конституции РФ;

- Статья 727 Гражданского кодекса РФ;

- Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федеральный закон № 152-ФЗ «О персональных данных»;

- Федеральный закон № 98-ФЗ «О коммерческой тайне»;

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения».

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное — правовую.

В связи, с чем информация разделяется на три группы:

- Первая — несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая — для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

- Третья — информация ограниченного доступа, которая предназначена для использования только специально уполномоченными сотрудниками Организации и не предназначена для передачи иным сотрудникам в полном объеме или по частям.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна — сведения об операциях, о счетах и вкладах организаций — клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя — техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

-

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В соответствии со ст. 10 Закона N 98-ФЗ меры по охране конфиденциальности информации, принимаемые ее обладателем, должны включать в себя:

- определение перечня данных, составляющих коммерческую тайну;

- ограничение доступа к таким сведениям путем установления порядка обращения с ними и контроля за соблюдением этого порядка;

- организацию учета лиц, получивших доступ к конфиденциальной информации, или лиц, которым она была предоставлена;

- регулирование отношений по использованию данных, составляющих коммерческую тайну, работниками на основании трудовых договоров и контрагентами на основании гражданско-правовых договоров;

- нанесение на материальные носители и документы, содержащие конфиденциальную информацию грифа «Коммерческая тайна» с указанием владельца такой информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

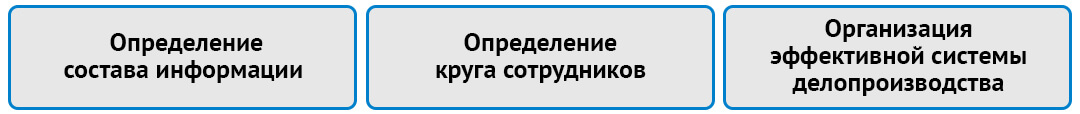

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

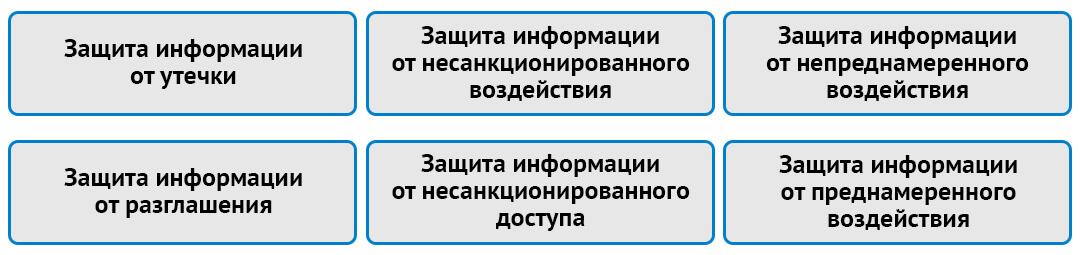

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

- защита конфиденциальной информации от утечки — защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия — защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия — защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения — защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа — защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия — защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.

Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

Источник

Организация защиты конфиденциальной информации

Защита данных

на базе системы

З ащите важной информации, не подлежащей разглашению, приходится уделять большое внимание как частным лицам, так и многим фирмам. Утечка секретных сведений оборачивается потерей клиентов и снижением доходов. Злоумышленники могут овладеть ценной информацией, нанести урон репутации граждан, получить доступ к банковским счетам, частным и государственным секретным документам. Для защиты конфиденциальной информации, предотвращения ее использования в незаконных или преступных целях используют технические средства.

Информационная безопасность и ее особенности

Конфиденциальной информацией считаются персональные данные граждан, секреты коммерческой деятельности фирм, служебные и государственные тайны, материалы судопроизводства.

Охрана конфиденциальной информации подразумевает проведение мероприятий по физической и технической защите секретных материалов. Безопасность достигается путем ограничения доступа к секретным данным, сохранения их достоверности и целостности в процессе работы с уязвимой информацией.

Существует несколько возможных каналов утечки ценной информации. Прямые каналы утечки информации – это непосредственное копирование важных документов или нарушение коммерческой тайны.

К косвенным относят:

- потерю или кражу устройств – носителей информации;

- неправильную утилизацию данных, подлежащих уничтожению;

- дистанционное прослушивание или фотографирование документов с секретной информацией;

- радиоперехват сообщений.

Виновниками разглашения персональной информации зачастую становятся социальные сети. Нередко в Интернет попадают материалы с информацией о личной жизни, семейных тайнах граждан. Мошенники могут получить доступ к электронным кошелькам. Чтобы защищиться, приходится использовать сложные пароли и принимать другие меры безопасности.

Существуют различные приемы похищения информации: акустические (подслушивание), оптические (видеосъемка). Для перехвата данных могут быть использованы электромагнитные, электронные и другие устройства.

Для компаний, нуждающихся в защите ценной информации, разработаны специальные системы защиты информации класса DLP (Data Loss Prevention). С их помощью можно узнать, кто работал с секретной информацией и куда ее передал. Оценивается степень защищенности информации и риск утечки.

Как обеспечивается безопасность

Для сохранения конфиденциальных сведений от разглашения используются следующие приемы:

1. Сертификация данных. При разработке мер по защите информации учитывают требования нормативных документов. В них регламентируются средства, обеспечивающие конфиденциальность данных. Сертификация – это проверка соответствия защитных мер установленным нормам работы с секретной информацией.

2. Лицензирование – выдача разрешения на определенный вид деятельности или использование изобретения. Если дело касается информации, не подлежащей разглашению, осуществляется контроль за соблюдением условий и требований конфиденциальности, оговоренных в лицензии.

3. Категорирование – разделение объектов на категории секретности и с учетом опасности утечки данных при работе с секретной информацией.

4. Аттестация – проверка помещений, в которых хранятся конфиденциальные материалы, на соответствие требованиям безопасности и наличие необходимых технических средств.

Руководители компаний, владеющих секретной информацией, должны иметь перечень сведений, не подлежащих разглашению, а также поименный список лиц, имеющих допуск к таким материалам. При приеме на работу новых сотрудников предупреждают о недопустимости разглашения служебной информации и о грозящей ответственности.

Если дело не касается государственных тайн, руководители предприятий сами устанавливают степень конфиденциальности информации, а также выбирают методики и средства ее защиты. При этом руководство берет на себя ответственность за неправильное обращение с ценной информацией и определяет возможные последствия. Все мероприятия по информационной защите осуществляются в соответствии с федеральным законом и указами президента Российской Федерации.

Элементы информационной безопасности

Для эффективной защиты информации проводится комплекс правовых, организационных, программно-аппаратных, инженерно-технических и криптографических мероприятий.

Правовые действия

Контролируется соблюдение юридических норм информационной безопасности, устанавливаются правовые отношения между фирмой, владеющей ценной информацией, и государством. С помощью служебных проверок выявляются факты разглашения информации персоналом.

Проверяется наличие документов, касающихся заключения трудовых соглашений, контрактов, инструкций по работе с секретной информацией.

Проводится работа с персоналом по поводу ответственности за несанкционированное уничтожение документов с важной информацией, передачу ложных сведений, разглашение служебных тайн.

Новым сотрудникам разъясняют особенности информационной безопасности и требования конфиденциальности. При подписании контракта берется письменное согласие на соблюдение ограничений и правил обращения со служебной информацией.

Организационные меры

Включают действия, направленные на обеспечение безопасного режима работы фирмы, пользующейся секретной информацией:

- Создание службы безопасности. Назначение конкретного лица, ответственного за выдачу материалов сотрудникам, пользующимся конфиденциальной информацией. Обеспечение охранных служб необходимыми программами защиты информации;

- Составление списка особо важных бумажных и электронных документов, а также перечня материалов с ценной информацией;

- Введение разрешительной системы допуска сотрудников к материалам разной степени секретности, осуществление контрольных проверок обращения с засекреченной информацией;

- Разработка методик отбора персонала для работы с секретами, знакомство работников с инструкциями по использованию и защите секретной информации;

- Предупреждение возможности случайного или умышленного нарушения сотрудниками установленного порядка работы с конфиденциальной информацией;

- Разработка системы защиты важных сведений во время проведения совещаний, мероприятий по обмену информацией с представителями другой организации, встреч со СМИ и т. д.;

- Проверка помещений, предназначенных для работы, требующей обмена секретной информацией, проведение лицензирования средств, обеспечивающих конфиденциальность, сертификация средств обработки конфиденциальных данных;

- Введение пропускного режима, внедрение методик идентификации сотрудников и посетителей. Обеспечение охраны территории, оборудования и персонала, владеющего ценной информацией;

- Создание инструкций по защите секретных материалов при возникновении экстремальных ситуаций;

- Организация эффективной защиты компьютеров, локальных сетей, а также управление всей системой информационной безопасности и оценка эффективности принятых мер.

Инженерно-технические мероприятия

Охрана конфиденциальной информации осуществляется с помощью дорогостоящих технических средств и специальной аппаратуры. Это позволяет предотвратить незаконное похищение и рассекречивание сведений злоумышленниками. Организации, владеющие важной информацией, оснащаются приборами слежения и прослушивания.

К инженерно-техническим мерам безопасности относятся:

- Установка ограждений, решеток, стальных дверей с кодовыми замками, а также использование идентификационных карт, оборудование сейфов;

- Устройство сигнализации (в том числе противопожарной). Установка электронных средств оповещения о проникновении на объект посторонних лиц и попытке завладения секретной информацией;

- Применение аппаратуры для обнаружения подслушивающих устройств, скрытых видеокамер и других разведывательных приспособлений;

- Установка приспособлений, обеспечивающих защиту важных документов и материалов при попытке их выноса за территорию предприятия;

- Использование программно-аппаратных способов защиты информации, хранящейся в компьютерах и других электронных устройствах. При этом используются программы идентификации, аутентификации, аудита и специальные методики передачи информации (туннелирование, шифрование). Программы позволяют входить в информационную систему только тем сотрудникам, которые владеют специальными кодами и паролями. Проводится биометрическая идентификация. Фиксируется время входа в систему и пользования секретной информацией. В случае обнаружения несанкционированного проникновения в информационную систему программа автоматически перекрывает доступ к материалам.

Криптографические приемы

Производится разработка секретных кодов и паролей доступа в информационную систему предприятий, имеющих дело с особо ценной информацией. При передаче сведений используется специальный криптографический ключ. Он представляет собой последовательность символов, которые используются для шифрования и расшифровки цифровых подписей, тайных сообщений и кодов.

Для сохранения в тайне конфиденциальной информации, передаваемой открытым способом (по почте, факсу, незащищенным интернет-каналам) вырабатываются условия взаимного доверия.

Пример

Лицо А по интернет-переписке общается с лицом Б. При этом Б должен быть уверен, что сообщения с интересующей его информацией приходят именно от А. Они договариваются о секретном пароле – слове, которое должно содержаться в тексте сообщения. Посторонний человек не знает о договоренности, поэтому его сообщениям Б не доверяет.

При обмене служебной информацией пароль для входа в информационную систему передается с помощью специальных криптографических методов и программ. Такая методика может быть использована также при сообщении сведений по телефону или радио.

К криптографическим мерам обеспечения информационной безопасности относятся также:

- Создание идентификационных магнитных карт или устройств биометрической идентификации сотрудников, имеющих разрешение на знакомство с секретной информацией;

- Разработка методик подтверждения подлинности идентификационных данных (аутентификации) посредством использования пин-кодов, смарт-карт, личных цифровых подписей;

- Внедрение методов экранирования сообщений. Из всего объема засекреченной информации работникам предоставляется доступ только к определенным сведениям, а остальные «экранируются»;

- Разработка системы ограничения посещаемости помещений, в которых находятся документы с секретной информацией. Устанавливаются кодовые замки, используются личные магнитные карты.

Выбор методик

Объем мер, предпринимаемых для сохранности конфиденциальной информации, зависит от особенностей работы организации, размеров бизнеса, степени важности и секретности сведений, которыми она владеет.

В небольшой фирме для предотвращения утечки конфиденциальных сведений достаточно установить порядок их обработки и хранения, а также ограничить доступ персонала к охраняемой информации. Необходимо правильно организовать работу с персоналом, проводить инструктаж по обращению с важной информацией. Важно анализировать и контролировать организационные действия, направленные на предотвращение утечки конфиденциальных сведений.

В крупных организациях используется комплексная многоуровневая система засекречивания материалов. Используемые методы и средства периодически обновляют, чтобы их не смогли распознать злоумышленники.

В список сотрудников, имеющих доступ к засекреченным материалам, не включаются лица-разработчики системы безопасности и соответствующих компьютерных программ.

Для передачи секретной коммерческой информации через Интернет используются защищенные каналы связи. Данные передаются в зашифрованном или замаскированном виде.

Порядок обеспечения информационной безопасности

При осуществлении защиты засекреченной информации соблюдается следующий порядок действий:

- Составляется перечень коммерческих тайн и сведений, не подлежащих разглашению. При этом учитывается необходимость проведения охранных мероприятий в смежной организации, имеющей доступ к подобным сведениям;

- Разрабатываются способы хранения информации (использование электронных носителей, бумажных документов, технических средств обработки). Выделяются помещения и оборудование для хранения документов с ценной информацией, составляется список ответственных лиц;

- Проверяется эффективность принятых мер.

Повышение информационной безопасности требует проведения комплексных мероприятий с использованием сложных технических устройств. Необходимо правильно оценивать степень риска утечки информации и принимать адекватные меры, чтобы не допустить похищения сведений, которые могут быть использованы в незаконных и преступных целях. Важно постоянно анализировать эффективность информационной защиты и совершенствовать методику ее проведения.

Источник