Пути заражения компьютера вредоносными программами

Ниже приведены наиболее распространенные случаи заражения устройств вредоносными программами.

Письма со спамом

Авторы вредоносных программ часто пытаются обманным умыслом скачать вредоносные файлы. Это может быть письмо с вложенным файлом, который описывается как уведомление о доставке, возврат налогового платежа или счет по купленному билету. В письме может быть сказано, что необходимо открыть вложение, чтобы получить отправление или деньги.

Если вы откроете вложение, то на ваш компьютер будет установлена вредоносная программа.

Иногда вредоносное письмо легко заметить: в нем может быть орфографические и грамматические ошибки, или оно может быть отправлено с незнакомого электронного адреса. Тем не менее, эти письма могут выглядеть и так, будто их отправила настоящая компания или знакомый вам человек. Некоторые вредоносные программы могут взламывать учетные записи электронной почты и использовать их для отправки вредоносной нежелательной почты на все адреса, найденные в списке контактов.

Чтобы снизить вероятность заражения устройства:

Если вы не уверены, что знаете отправителя, или что-то кажется подозрительным, не открывайте письмо.

Никогда не щелкать в сообщении электронной почты непредвиденное сообщение. Если кажется, что оно принадлежит к вашей организации или вашей организации, которая, по вашему мнению, является законной, откройте веб-браузер и перейдите на веб-сайт организации из своего сохраненного избранного или из поиска в Интернете.

Не открывайте вложение в сообщении электронной почты, которое вы не ожидали, даже если оно отправлено от человека, который вам доверяет.

Дополнительные сведения см. в статье Защита от фишинга.

В Microsoft OneDrive встроена система защиты от атак программ-шантажистов. Дополнительные данные см. в этой теме.

Вредоносные Office макрос

Microsoft Office включает в себя мощный язык сценариев, позволяющий разработчикам создавать дополнительные инструменты, которые помогут вам работать продуктивнее. К сожалению, злоумышленники также могут использовать этот язык для создания вредоносных сценариев, которые устанавливают вредоносные программы или делают другие плохие вещи.

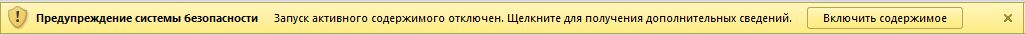

Если вы откроете файл Office и увидите такое уведомление:

не в enable that content unless you’re certain you know exactly what it does, even if the file appears to come from someone you trust.

Предупреждение: Злоумышленники могут сообщить вам о том, что с вас будут взиматься плата за службу, на которую вы никогда не подписаны. Когда вы свяжитесь с ним, чтобы сообщить вам, что для отмены службы вам нужно просто скачать Excel файл, который они предоставляют, и упростят некоторые сведения. Если скачать и открыть файл, Excel вы увидите предупреждение выше. Если выбрать включить содержимое, запустится вредоносный макрос и заражает вашу систему.

Ни одна законная компания никогда не задаст вам Office, чтобы отменить службу. Если кто-то попросит вас, просто повесь трубку. Это мошенническое решение, и вам не нужно отменять службу.

Дополнительные информацию о том, как управлять запуском макроса на устройстве, см. в Office файлах.

Зараженные съемные носители

Многие вредоносные программы распространяются, заражая съемные носители, такие как USB-устройства флэш-памяти или внешние жесткие диски. Вредоносная программа может автоматически установиться при подключении зараженного носителя к компьютеру.

Ниже приведены рекомендации, которые помогут защититься от этого типа заражения.

Во-первых, необходимо очень осторожно относиться к USB-устройствам, которые вам не принадлежат. Если вы нашли USB-устройство, которое предположительно было утеряно или выброшено, не подключайте его к компьютеру с важными данными. Иногда злоумышленники намеренно оставляют зараженные USB-устройства в общественных местах, рассчитывая, что кто-нибудь их найдет и подключит к компьютеру.

Совет: Это называется «USB-drop attack».

Если не подключать это устройство, вы не сможете заразить компьютер. Если вы обнаружили, что USB-накопитель просто затерялся, посмотрите, есть ли ближайший регистратор или потерянный и найденный, что его можно сдать.

Во-вторых, если вы подключили неизвестное съемное устройство к компьютеру, незамедлительно выполните его сканирование.

Вместе с другим программным обеспечением

Некоторые вредоносные программы могут устанавливаться одновременно с другими скачанными программами. К таким программам относится программное обеспечение со сторонних веб-сайтов или файлы, передаваемые через одноранговые сети.

Кроме того, некоторые программы могут устанавливать другое ПО, которое Майкрософт определяет как потенциально нежелательные программы. К такому ПО могут относиться панели инструментов или программы, отображающие дополнительную рекламу при просмотре веб-страниц. Как правило, вы можете отказаться от установки такого дополнительного программного обеспечения, сняв флажок в процессе установки. Безопасность Windows защитить вас от потенциально нежелательных приложений. Дополнительные сведения см. в статье Защита компьютера от потенциально нежелательных приложений.

Программы для генерирования программных ключей (генераторы ключей) часто параллельно устанавливают вредоносные программы. Средства обеспечения безопасности Майкрософт обнаруживают вредоносные программы на более чем половине компьютеров с установленными генераторами ключей.

Чтобы избежать установки вредоносных программ или потенциально нежелательных программ, выполните следующее.

Скачивайте программное обеспечение только с официального веб-сайта его поставщика.

Внимательно читайте информацию об устанавливаемом программном обеспечении, прежде чем нажимать кнопку «ОК».

Взломанные или скомпрометированные веб-страницы

Вредоносные программы могут использовать известные программные уязвимости для заражения компьютера. Уязвимость — это брешь в программном обеспечении, через которую вредоносные программы могут получить доступ к компьютеру.

При попытке перейти на веб-сайт он может попытаться использовать уязвимости в веб-браузере, чтобы заражать компьютер вредоносными программами. Это может быть вредоносный веб-сайт или обычный веб-сайт, который был взломан или скомпрометирован.

Именно поэтому очень важно поддерживать все программное обеспечение, особенно веб-браузер, в актуальном состоянии и удалять не используемую программу. К ним относятся неиспользованые расширения браузера.

Таким образом вы можете снизить вероятность получения вредоносных программ с помощью современного браузера, например Microsoft Edge ирегулярно обновляя его.

Совет: Не хотите обновлять браузер, так как открыто слишком много вкладок? Все современные браузеры снова откроют вкладки после обновления.

Другие вредоносные программы

Некоторые типы вредоносных программ могут загружать на компьютер другие угрозы. После установки этих угроз на компьютере они продолжат загружать дополнительные угрозы.

Лучший способ защиты от вредоносных программ и потенциально нежелательного программного обеспечения — это последние обновления в режиме реального времени, такие как антивирусная программа в Microsoft Defender.

Источник

Опасные способы заражения компьютера

К началу двадцать первого века люди овладели многими тайнами превращения вещества и энергии и сумели использовать эти знания для улучшения своей жизни. Но кроме вещества и энергии в жизни человека огромную роль играет еще одна составляющая — информация. Это самые разнообразные сведения, сообщения, известия, знания, умения.

В середине прошлого столетия появились специальные устройства — компьютеры, ориентированные на хранение и преобразование информации и произошла компьютерная революция.

Сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

Несмотря на принятые во многих странах законы о борьбе с компьютерными преступлениями и разработку специальных программных средств защиты от вирусов, количество новых программных вирусов постоянно растет. Это требует от пользователя персонального компьютера знаний о природе вирусов, способах заражения вирусами и защиты от них [5].

Компьютерный вирус — это специально написанная небольшая по размерам программа, имеющая специфический алгоритм, направленный на тиражирование копии программы, или её модификацию и выполнению действий развлекательного, пугающего или разрушительного характера.

Программа, внутри которой находится вирус, называется зараженной. С началом работы такой программы вирус получает доступ ко всей операционной системе. Вирус находит и заражает другие программы, а также выполняет какие-либо вредоносные действия. Например, портит файлы или таблицу размещения файлов на диске, занимает оперативную память и т.д. После того, как вирус выполнит свои действия, он передает управление той программе, в которой он находится, и она работает как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной. Поэтому далеко не сразу пользователь узнаёт о присутствии вируса в машине [1].

К числу наиболее характерных признаков заражения компьютера вирусами относятся следующие:

- прекращение работы или изменение в рабочем режиме отдельных видов программного обеспечения, которое еще недавно было полностью исправным;

- снижение скорости или прекращение загрузки операционной системы;

- резкое изменение скорости работы компьютера в сторону снижения;

- исчезновение файлов, размещённых на жестком диске;

- изменения внешнего вида и размеров файлов;

- увеличение или уменьшение количества файлов на внешнем или жестком носителе;

- сокращение размеров свободной оперативной памяти;

- зависания и явные сбои в работе компьютерной техники;

- постоянное появление информации об ошибках;

- сигналы антивирусной программы об обнаружении вирусного ПО;

- появление самозагружающихся программ, сообщений или изображений [2].

В настоящее время известно более 50000 программных вирусов, которые классифицируют по следующим признакам:

- По деструктивному воздействию

- Безвредные вирусы. Они не мешают работе компьютера, но могут уменьшать объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах.

- Опасные вирусы. К ним относятся вирусы, которые могут привести к определенным сбоям в работе операционной системы или некоторых программ.

- По способу заражения

- Резидентные вирусы. Чаще всего эти вирусы являются одной из разновидностей файловых и загрузочных. Причем самой опасной разновидностью. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера.

- Нерезидентные вирусы — вирусы, не оставляющие своих резидентных частей в оперативной памяти компьютера. Некоторые вирусы оставляют в памяти некоторые свои фрагменты не способные к дальнейшему размножению такие вирусы считаются не резидентными.

- По среде обитания

- Файловые вирусы. До появления Интернета именно эти вирусы были самыми распространенными. На сегодняшний день известны зловредные программы, заражающие все типы выполняемых объектов любой операционной системы (для Windows опасности подвергаются исполняемые файлы (.exe, .com), командные файлы (.bat), драйвера (.sys), динамические библиотеки (.dll) и т. д.). Заражение происходит следующим образом. Вирус записывает свой код в файл-жертву. Кроме того, зараженный файл специальным образом изменяется. В результате при обращении к нему операционной системы (запуск пользователем, вызов из другой программы и т. п.) управление передается в первую очередь коду вируса, который может выполнить любые действия, заданные ему создателем. После выполнения своих действий вирус передает управление программе, которая выполняется нормальным образом. В следствии чего пользователь может долго не догадываться о заражении компьютера, если на нем не установлено специальное ПО.

- Загрузочные вирусы. Эти вирусы заражают загрузочные сектора жестких дисков. Принцип их действия заключается в следующем. Вирус добавляет свой код к одной из специальных программ, которые начинают выполняться после включения компьютера до загрузки операционной системы. В принципе в задачу этого ПО как раз и входят подготовка и запуск ОС. Таким образом, вирус получает управление и может выполнить определенные действия, например, записать себя в оперативную память. И только после этого будет загружаться операционная система. Вот только вирус уже будет находиться в памяти и сможет контролировать ее работу.

- Макровирусы. Эти вирусы представляют собой программы, которые выполнены на языках, встроенных в различные программные системы. Чаще всего жертвами становятся файлы, созданные различными компонентами Microsoft Office (Word, Excel и т.д.). Встроенный в эти программные продукты Visual Basic прекрасно подходит для написания макровирусов. Принцип их действия очень прост. Вирус записывает себя в DOT-файл, в котором содержатся все глобальные макросы, часть из которых он подменяет собой. После этого все файлы, сохраненные в этой программе, будут содержать макровирус. При этом он может выполнять множество различных деструктивных действий вплоть до удаления всех документов.

- Сетевые вирусы. Главной особенностью этих вирусов является возможность работы с различными сетевыми протоколами. То есть они могут различными путями записывать свой код на удаленном компьютере. Наибольшее распространение в наше время получили интернет-черви. Эти вирусы чаще всего используют для своей работы электронную почту, «прицепляясь» к письму. При этом на новом компьютере они либо автоматически выполняются, либо различными способами подталкивают пользователя к своему запуску [6].

- По особенностям алгоритма

- Вирусы спутники (companion) — эти вирусы поражают EXE-файлы путем создания COM-файла двойника, и поэтому при запуске программы запустится сначала COM-файл с вирусом, после выполнения своей работы вирус запустит EXE-файл. При таком способе заражения «инфицированная» программа не изменяется.

- Вирусы «черви» (Worms) — вирусы, которые распространяются в компьютерных сетях. Они проникают в память компьютера из компьютерной сети, вычисляют адреса других компьютеров и пересылают на эти адреса свои копии. Иногда они оставляют временные файлы на компьютере, но некоторые могут и не затрагивать ресурсы компьютера за исключением оперативной памяти и разумеется процессора.

- «Паразитические» — все вирусы, которые модифицируют содержимое файлов или секторов на диске. К этой категории относятся все вирусы не являются вирусами-спутниками и вирусами червями.

- «Стелс-вирусы» (вирусы-невидимки, stealth) — представляющие собой весьма совершенные программы, которые перехватывают обращения DOS к пораженным файлам или секторам дисков и «подставляют» вместо себя незараженные участки информации. Кроме этого, такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие «обманывать» резидентные антивирусные мониторы.

- «Полиморфные» (самошифрующиеся или вирусы-призраки, polymorphic) — вирусы достаточно трудно обнаруживаемые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфного вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

- «Макро-вирусы» — вирусы этого семейства используют возможности макроязыков, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). В настоящее время наиболее распространены макро-вирусы, заражающие текстовые документы редактора Microsoft Word [3].

Любой вирус, независимо от принадлежности к определенным классам, должен иметь три функциональных блока: блок заражения (распространения), блок маскировки и блок выполнения деструктивных действий. Разделение на функциональные блоки означает, что к определенному блоку относятся команды программы вируса, выполняющие одну из трех функций, независимо от места нахождения команд в теле вируса.

После передачи управления вирусу, как правило, выполняются определенные функции блока маскировки. Например, осуществляется расшифровка тела вируса. Затем вирус осуществляет функцию внедрения в незараженную среду обитания. Если вирусом должны выполняться деструктивные воздействия, то они выполняются либо безусловно, либо при выполнении определенных условий.

Завершает работу вируса всегда блок маскировки. При этом выполняются, например, следующие действия: шифрование вируса (если функция шифрования реализована), восстановление старой даты изменения файла, восстановление атрибутов файла, корректировка таблиц ОС и др.

Последней командой вируса выполняется команда перехода на выполнение зараженных файлов или на выполнение программ ОС.

Для удобства работы с известными вирусами используются каталоги вирусов. В каталог помещаются следующие сведения о стандартных свойствах вируса: имя, длина, заражаемые файлы, место внедрения в файл, метод заражения, способ внедрения в ОП для резидентных вирусов, вызываемые эффекты, наличие (отсутствие) деструктивной функции и ошибки. Наличие каталогов позволяет при описании вирусов указывать только особые свойства, опуская стандартные свойства и действия [4].

Знание классификации компьютерных вирусов позволяет оценить степень угрозы, метод борьбы и уровень необходимой защиты ПО от вредоносных воздействий.

Источник