5 способов снижения внутренних угроз кибербезопасности

Угроза безопасности сети может прилететь с любой стороны, но здесь мы рассмотрим вопрос защиты от внутренних (инсайдерских) угроз

Брайен Поузи (Brien Posey) – вице-президент по исследованиям и разработкам компании Relevant Technologies, освещает вопросы безопасности и хранения данных интернет-издания ITPro Today.

Кибербезопасность традиционно направлена на то, чтобы не допустить внешних злоумышленников к ИТ-ресурсам организации. Но важно не упускать из виду угрозы, исходящие и от внутренних нарушителей. Сотрудник может продать конфиденциальные данные конкуренту, участвовать в кибер-вандализме из-за мести или предпринять другие действия с тем, чтобы нанести вред компании и ее данным. Угроза инсайдерской кибербезопасности обширна и включает, как случайные, так и преднамеренные действия. Разберем 5 способов, которые помогут вам повысить безопасность организации.

1. Ограничьте “радиус взрыва”

Первое, что вы можете сделать для уменьшения угроз внутренней кибербезопасности вашей компании – предпринять шаги по минимизации ущерба, который потенциально может нанести злоумышленник. Часто это называется «ограничением радиуса взрыва».

Организациям следует применять политику доступа с минимальными привилегиями. Это означает, что пользователи должны получить доступ только к тем ресурсам, которые требуются им для выполнения работы. Важно также понимать, что психологически легко сосредоточить свое внимание исключительно на рядовых пользователях, но нужно помнить, что сотрудники ИТ-отдела потенциально представляют наибольшую угрозу из всех. Следует использовать управление доступом на основе ролей (RBAC – Role Based Access Control) для разделения административных обязанностей. Это значительно ограничит размер ущерба, который может нанести один-единственный администратор, если он станет мошенником или если его учетная запись окажется скомпрометированной.

2. Меры по предотвращению потерь

Еще один важный шаг в борьбе с внутренними угрозами – внедрение инструментов по предотвращению потерь и утечки данных (DLP – Data Leak Prevention). Например, DLP можно использовать для отслеживания исходящей электронной почты для того, чтобы узнать, содержат ли она конфиденциальную информацию. Это выходит далеко за рамки фильтрации вложений. Средство защиты от потерь данных обычно анализирует текст в исходящем сообщении в поисках шаблонов, соответствующих известным конфиденциальным типам данных. Если обнаружено совпадение с шаблоном, сообщение может быть заблокировано или даже перенаправлено в отдел кадров без уведомления.

Конкретный пример: номер социального страхования, используемый в США состоит из последовательности цифр и тире и выглядит примерно так: 078-05-1120. Если в электронном письме содержится номер, соответствующий этому формату, то он, скорее всего, является номером социального страхования. Та же концепция применима для поиска в сообщении номеров кредитных карт, банковских счетов, ИНН и проч.

Если ваша организация использует Microsoft 365, то возможно у вас уже есть DLP-решение (в зависимости от подписки).

3. Запрет на использование съемных носителей

Еще одна вещь, которую организации могут сделать для предотвращения внутренних угроз кибербезопасности – это установить запрет на использование съемных носителей и хранилищ. Сотрудники не смогут подключить USB-накопители и соответственно использовать их для кражи конфиденциальной информации или внедрения в систему вредоносного ПО. Иначе говоря вы можете применить параметры групповой политики, чтобы предотвратить использование съемных носителей.

Если вы используете Windows, то можете отключить съемное хранилище следующим способом. Зайдите:

Конфигурация компьютера (Computer Configuration) /

Административные шаблоны (Administrative Templates) /

Система (System) /

Доступ к съемным хранилищам (Removable Storage Access) /

и включите параметр политики «Все классы съемных хранилищ: запретить весь доступ» (All Removable Storage Classes: Deny All Access), так, как это показано ниже:

4. Шифруйте данные

Шифрование хранилища может существенно снизить внутренние угрозы кибербезопасности. Если кто-то украдет backup на диске или ленточном носителе, либо экспортирует копию виртуальной машины, шифрование может помешать этому человеку прочитать информацию извне, что сделает данные бесполезными.

5. Не держите мониторинг в секрете

Одна из лучших вещей, которые вы можете сделать для уменьшения внутренних угроз кибербезопасности, как ни странно это прозвучит – громко и четко заявите о том, что вы делаете. Я сбился со счета, сколько раз друзья или члены семьи спрашивали меня, каким способом работодатели могут увидеть то, что они делают в интернете. Это свидетельствует о том, что пользователи часто не уверены в том, какие возможности мониторинга реализованы на их рабочем месте.

Организациям следует продумать, какие средства мониторинга активности персонала следует установить, какие действия работников регистрировать, как часто делать снимки экранов. И как только подобные меры будут реализованы, обязательно сообщить об этом сотрудникам. Знание того, что организация отслеживает абсолютно всё, что делается в интернете, может служить мощным сдерживающим фактором внутренних угроз.

Заключение

Как видите, существует ряд способов, которые организация может применить для уменьшения внутренних угроз кибербезопасности. Мы описали некоторые из большого количества средств защиты. Эти методы помогают организациям противостоять злонамеренной активности, а также могут ограничить ущерб, причиненный случайно взломанной учетной записью или заражением вредоносным ПО.

Ссылки по теме:

В статье использованы фото Getty Images и Pixabay

Дата-центр ITSOFT: размещение и аренда серверов и телекоммуникационных стоек в двух ЦОДах в Москве; colocation GPU-ферм и ASIC-майнеров, аренда GPU-серверов. Лицензии связи, SSL-сертификаты. Администрирование серверов и поддержка сайтов. UPTIME за последние годы составляет 100%.

Источник

Интернет-угрозы и способы защиты от них

Рубрика: Информационные технологии

Дата публикации: 02.06.2015 2015-06-02

Статья просмотрена: 10027 раз

Библиографическое описание:

Мазаев, Д. В. Интернет-угрозы и способы защиты от них / Д. В. Мазаев, В. В. Ермолаева, А. Г. Мурзагалиев. — Текст : непосредственный // Молодой ученый. — 2015. — № 11 (91). — С. 193-197. — URL: https://moluch.ru/archive/91/19771/ (дата обращения: 20.11.2021).

В настоящее время Интернет является важной частью жизни человека. Многие люди регулярно заходят во «Всемирную паутину», что узнать что-нибудь новое из новостных лент. Для программистов и людей, чья профессия связана с работой на компьютере, Интернет является частью их повседневной работы. Для школьников и студентов это источник любой необходимой информации, возможность играть в игры и общаться в социальных сетях. Вследствие, люди, которые регулярно заходят в Интернет, сталкиваются с различными угрозами.

Технические угрозы и Социальная инженерия — два вида Интернет — угроз. Основными техническими угрозами для пользователей являются вредоносные программы, ботнеты и DoS и DDoS-атаки. Вредоносные программы наносят ущерб компьютеру, серверу или компьютерной сети, например, крадут или стирают данные, которые хранятся на компьютере, что ведет к ухудщению работы устройства или к его Вредоносные программы чаще всего находятся в страницахновостныхсайтовилидругихпопулярныхресурсах,незаметнопроникая накомпьютер пользователя, просматривающего этот сайт. Электроннаяпочта исъемныеносителиинформации также могут являться распространителями вредоносных программ, а любые файлы, скачанные с Интернета, стоит всегда проверять Антивирусом.

Вредносныепрограммыделятся навирусы,черви итроянскиепрограммы.

Компью́терный ви́рус — вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи с целью нарушения работы программно-аппаратных комплексов, удаления файлов, приведения в негодность структур размещения данных, блокирования работы пользователей или же приведения в негодность аппаратных комплексов компьютера.

Лежащий в виде зараженногофайла надискевирус неопасен дотехпор,покаего неоткрытьили незапустить. Онначинаетдействоватьтолькотогда,когдапользовательегоактивирует.Вирусыразработаны,чтобыкопироватьсебя,заражаякомпьютеры,приэтомобычноониуничтожаютфайлы.Компьютерныевирусыназванывирусами из-за ихсходства сбиологическимивирусами попризнакуспособности ксаморазмножению.

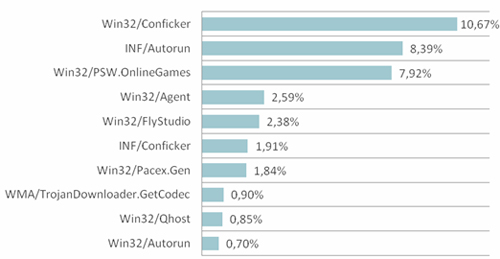

ᐧОдним из вредоносных вирусов является win32 и его модификации. Применениесовременныхантивирусныхпрограммпомогаетпредотвращатьзаражениекомпьютеравирусами, втомчисле иwin32.Этотвирусявляется «Трояном» имаскируетсяпододну извыполняемыхзадачсистемы.

Рис. 1. Диаграмма.Топ-10самыхраспространенныхИнтернет-угроз вмире (июль-2009) (данныекомпании «ESET»)

Сетевой червь — разновидность вредоносной программы(вируса), самостоятельно распространяющейся через локальные и глобальные компьютерные сети. Ониполностьюоправдываютсвоеназвание,посколькураспространяютсяпутем «переползания» изустройства вустройство.

Троя́нская программа (также — троя́н, троя́нский конь) — вредоносная программа, распространяемая людьми, в отличие от вирусов и червей, которые распространяются самопроизвольно. «Трояны» — самый простой вид вредоносных программ, сложность которых зависит исключительно от сложности истинной задачи и средств маскировки. Самые примитивные «трояны» (например, стирающие содержимое диска при запуске) могут иметь исходный код в несколько строк. Примеры троянских программ: Back Orifice, Pinch, TDL-4, Trojan.Winlock.

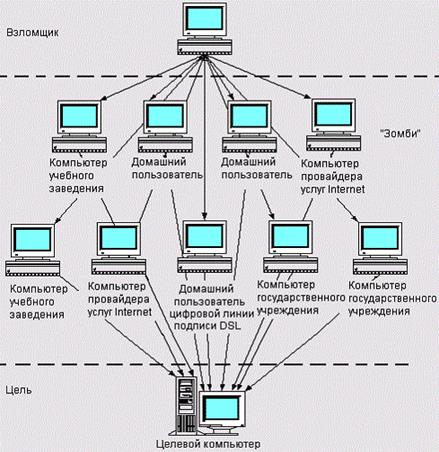

Достаточно часто злоумышленники заражают компьютер для того, чтобы сделать его частью ботнета —сети из зараженных устройств, расположенных по всему миру.

Ботнет (англ. botnet, произошло от слов robot и network) — это компьютерная сеть, состоящая из некоторого количества хостов(серверов), с запущенными ботами — автономным программным обеспечением. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на устройство жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера. Обычно используются для нелегальной или неодобряемой деятельности — рассылки спама, перебора паролей на удалённой системе, атак на отказ в обслуживании.

Крупнейшие ботнеты могу твключать в себя десятки и сотни тысяч компьютеров, а пользователи даже не догадываются, что их компьютеры заражены вредоносными программами и используются злоумышленниками.

DoS (от англ. Denial of Service — отказ в обслуживании) — хакерская атака на вычислительную систему (обычно совершенная хакерами) с целью довести её до отказа, то есть создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману.В настоящее время DoS и DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик.

Атака, проводящаяся одновременно сразу с большого числа компьютеров, называется DDoS-атака.

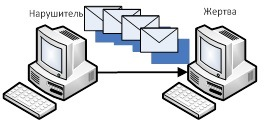

Рис. 2. DoS-атака осуществляетсядвумяспособами

При первом способе для атаки используется уязвимость ПО (программного обеспечения), установленного на компьютере «жертвы». С помощью уязвимости вызывается определенная критическая ошибка, ведущая к нарушению работоспособности системы.

При втором способе атака осуществляется при помощи одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети.

DDoS-атака (распределенный отказ в обслуживании) —это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет —специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать.

Социальная инженерия — метод несанкционированного доступа к информационным ресурсам, основанный на особенностях психологии человека. Основной целью социальных инженеров, как и других хакеров и взломщиков, является получение доступа к защищенным системам с целью кражи информации, паролей, данных о кредитных картах и т. п. Основным отличием от стандартной кибер-атаки является то, что в данном случае в роли объекта атаки выбирается не машина, а ее оператор. Именно поэтому все методы и техники социальных инженеров основываются на использовании слабостей человеческого фактора, что считается крайне разрушительным, так как злоумышленник получает информацию, например, с помощью обычного телефонного разговора или путем проникновения в организацию под видом ее служащего. Для защиты от атак данного вида следует знать о наиболее распространенных видах мошенничества, понимать, что на самом деле хотят взломщики и своевременно организовывать подходящую политику безопасности.

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — это вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Пожалуй, это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, предшествующих ей. Целью фишинга является незаконное получение конфиденциальной информации. Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте, и подделанное под официальное письмо — от банка или платёжной системы — требующее проверки определённой информации или совершения определённых действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, в точности похожую на официальную, и содержащую форму, требующую ввести конфиденциальную информацию нг

Способы защиты от угроз в Интернете

Существует много видов и способов атак, но также есть и достаточное количество способов защиты от них. При работе в Интернете рекомендуется выполнять следующие требования:

— ᐧРаботайте на компьютере под учетной записью с ограниченными правами

— ᐧИспользуйте шифрование данных

— ᐧРегулярно выполняйте обновления программного обеспечения

— ᐧИспользуйте и регулярно обновляйте антивирусные программы

Источник