- Защита данных с помощью резервного копирования и восстановления

- В этой статье

- Планирование регулярного резервного копирования

- Резервное копирование базы данных

- Back up a split database

- Back up a back-end database

- Back up a front-end database

- Восстановление базы данных

- Восстановление объектов в базе данных

- Методы защиты электронных документов от копирования и редактирования

- Немного истории

- Зачем защищать документы от копирования и редактирования

- Защита электронных документов DOC и PDF в наши дни

- Маркировка

- Пароль

- Доступ по цифровому ключу (флешке)

- Система управления правами доступа

- Комбинированные методы защиты документов

- SFContent.com

- SFLetter.com

Защита данных с помощью резервного копирования и восстановления

Вам потребуется резервная копия базы данных Рабочего стола Access, чтобы восстановить всю базу данных в случае сбоя системы или восстановить объект, если команды «Отменить» недостаточно для исправления ошибки.

Если вам кажется, что резервная копия базы данных не используется впустую, подумайте, на что можно сэкономить время, чтобы избежать потери данных и проектирования. Регулярное создание резервных копий особенно важно при обновлении базы данных несколькими пользователями. Без резервной копии невозможно восстановить поврежденные или отсутствующие объекты, а также изменения в дизайне базы данных.

Примечание: Эта статья не относится к веб-приложениям Access.

В этой статье

Планирование регулярного резервного копирования

Некоторые изменения или ошибки невозможно отменить, поэтому вы не хотите ждать потери данных, прежде чем понимать, что нужно создать резервную копию базы данных. Например, при запрос на изменение записи или изменения данных с помощью запроса невозможно восстановить все значения, обновленные запросом.

Совет: Перед выполнением запроса на изменение следует сделать резервную копию, особенно если запрос изменит или удалит данные.

Если в базе данных несколько пользователей, перед выполнением резервной копии убедитесь, что все пользователи закрыли свои базы данных, чтобы сохранить все изменения данных.

Ниже указаны некоторые рекомендации, которые помогут вам решить, как часто будет создана база данных.

Если база данных является архивной или используется только для справки и редко изменяется, достаточно создать резервные копии только при внесении изменений в схему или данные.

Если база данных активна и данные часто меняются, создайте расписание для регулярного резервного копирования базы данных.

Если в базе данных несколько пользователей, создайте ее резервную копию после изменения ее дизайна.

Примечание: Для данных в связанных таблицах создайте резервные копии с помощью всех доступных в программе функций резервного копирования, которые содержат связанные таблицы. Если база данных, которая содержит связанные таблицы, является Access базой данных, используйте процедуру из раздела «Back up a split database».

Резервное копирование базы данных

При архивации базы данных Access сохраняет и закрывает объекты, открытые в конструкторе, и копию файла базы данных с указанием имени и расположения.

Примечание: Access повторно открывает объекты, заданное значением свойства «Режим по умолчанию».

Откройте базу данных, для которой нужно создать резервную копию, и сделайте следующее:

Щелкните «Файл»и выберите «Сохранить как».

В разделе Типы файлов щелкните Сохранить базу данных как.

В области «Дополнительные»щелкните «Сохранитьбазу данных» и выберите «Сохранить как».

В диалоговом окне «Сохранить как» в поле «Имя файла» просмотрите имя резервной копии базы данных.

При этом имя можно изменить, но в качестве имени по умолчанию будут фиксироваться как имя исходного файла базы данных, так и дата ее архивации.

Совет: При восстановлении данных или объектов из резервной копии обычно необходимо знать, какая база данных была создана и когда была создана резервная копия, поэтому порядок использования имени файла по умолчанию.

Выберите тип файла для сохранения резервной копии в списке «Тип файла» и нажмите кнопку «Сохранить».

Back up a split database

Разделенная база данных обычно состоит из двух файлов базы данных: задней базы данных, которая содержит только данные в таблицах, и передней базы данных, которая содержит связи с таблицами в задней базе данных, запросами, формами, отчетами и другими объектами базы данных. Все данные хранятся в задней базе данных. Все объекты пользовательского интерфейса, такие как запросы, формы и отчеты, хранятся в интерфейсной базе данных.

На то, чтобы сделать это с разделенной базой данных, может быть очень много времени и времени может быть отнимает у вас много времени при самостоятельном и независимом от нее, так как необходимо сделать это с помощью разделенной базы данных. Так как она содержит данные, важно регулярно делать ее резервную копию.

Вы можете создать резервную копию передней базы данных при изменении ее оформления. Отдельные пользователи передней базы данных могут вносить произвольные изменения в ее оформление, поэтому им может быть необходимо создавать собственные резервные копии.

Back up a back-end database

Сообщите пользователям перед началом резервного копирования, так как для ее запуска требуется монопольный доступ к файлу базы данных, и во время резервного копирования пользователи могут не использовать ее.

Чтобы открыть только ее, запустите Access.

Нажмите кнопку «Открыть >» > «Обзор»,а затем выберите файл базы данных с задней стороны базы данных, который вы хотите сделать.

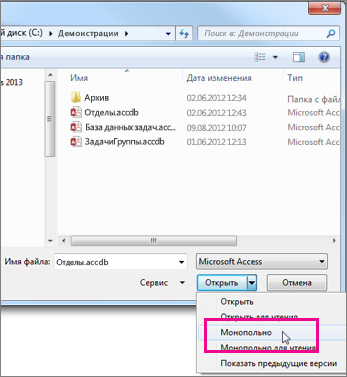

Щелкните стрелку рядом с кнопкой «Открыть»и выберите «Монопольно».

Щелкните «Файл»и выберите «Сохранить как».

В разделе Типы файлов щелкните Сохранить базу данных как.

В области «Дополнительные»щелкните «Сохранитьбазу данных» и выберите «Сохранить как».

В диалоговом окне «Сохранить как» в поле «Имя файла» просмотрите имя резервной копии базы данных.

При этом имя можно изменить, но в качестве имени по умолчанию будут фиксироваться как имя исходного файла базы данных, так и дата ее архивации.

Совет: При восстановлении данных или объектов из резервной копии обычно необходимо знать, какая база данных была создана и когда была создана резервная копия, поэтому порядок использования имени файла по умолчанию.

В диалоговом окне «Сохранение документа» выберите расположение, в котором нужно сохранить резервную копию резервной копии резервной копии, а затем нажмите кнопку «Сохранить».

Back up a front-end database

Чтобы создать переднюю базу данных после изменения ее дизайна, оставьте базу данных открытой сразу после изменения ее оформления и выполните действия, которые необходимо предпринять, начиная с шага 2.

Восстановление базы данных

Примечание: Восстановить базу данных можно только в том случае, если у вас есть резервная копия.

Резервное копирование считается известной хорошей копией файла базы данных, копией которой вы уверены в ее целостности и дизайне. Для этого в Access следует использовать команду «Резервная копия базы данных», но вы можете восстановить базу данных с помощью любой известной нормальной копии. Например, базу данных можно восстановить из копии, которая хранится на внешнем USB-устройстве резервной копии.

При восстановлении всей базы данных ее файл, который поврежден, имеет проблемы с данными или отсутствует полностью, заменяется резервной копией базы данных.

Откройте проводник и перейдите к известной копии базы данных.

Скопируйте известная хорошая копия в то место, где требуется заменить поврежденную или отсутствующий базу данных.

Если вам будет предложено заменить существующий файл, сделайте это.

Восстановление объектов в базе данных

Если вам нужно восстановить один или несколько объектов в базе данных, импортируйте объекты из резервной копии базы данных в базу данных, содержащий (или отсутствующий) объект, который нужно восстановить.

Важно: Если другие базы данных или программы имеют связи с объектами в восстанавливаемой базе данных, очень важно восстановить ее в нужное расположение. В этом случае связи с объектами базы данных не будут работать, и их придется обновлять.

Откройте базу данных, в которую вы хотите восстановить объект.

Чтобы восстановить отсутствующий объект, переперейти к шагу 3. Чтобы заменить объект, содержащий плохие или отсутствующие данные, или объект перестал правильно работать, сделайте следующее:

Если вы хотите сохранить текущий объект, чтобы сравнить его с восстановленной версией после восстановления, переименуем объект перед восстановлением. Например, если вы хотите восстановить поврежденную форму с именем «Проверка», вы можете переименовать поврежденную Checkout_bad.

Удалите объект, который нужно заменить.

Примечание: Будьте осторожны при удалении объектов базы данных, так как они могут быть связаны с другими объектами в базе данных.

Щелкните «Внешниеданные» и в группе & Связи с импортом выберите Access.

В диалоговом окне «Внешние базы данных Data-Access» нажмите кнопку «Обзор», чтобы найти резервную базу данных, и выберите «Открыть».

Выберите «Импорт таблиц, запросов, форм, отчетов,макроов и модулей в текущую базу данных» и нажмите кнопку «ОК».

В диалоговом окне «Импорт объектов» щелкните вкладку, соответствующую типу объекта, который вы хотите восстановить. Например, если вы хотите восстановить таблицу, щелкните вкладку «Таблицы».

Щелкните объект, чтобы выбрать его.

Если вы хотите восстановить другие объекты, повторяйте шаги 6 и 7, пока не будут выбраны все объекты, которые нужно восстановить.

Чтобы просмотреть параметры импорта перед импортом объектов, в диалоговом окне «Импорт объектов» нажмите кнопку «Параметры».

После выбора объектов и параметров импорта нажмите кнопку «ОК», чтобы восстановить объекты.

Чтобы автоматизировать создание резервных копий, рассмотрите возможность использования продукта, который выполняет автоматическое резервное копирование файловой системы, например по программному обеспечению для резервного копирования файлового сервера или usb-устройству для резервного копирования.

Источник

Методы защиты электронных документов от копирования и редактирования

Немного истории

С момента изобретения письменности человечество стало переносить личные, государственные и вселенские тайны на подходящие материальные носители. Как только предки не изощрялись в том, чтобы тексты не были прочитаны чужими глазами. Самым древним и востребованным способом защиты по праву является криптограмма (в переводе с греческого означает «тайнопись»). Например, священные иудейские тексты шифровались методом замены — вместо первой буквы алфавита писалась последняя буква, вместо второй — предпоследняя и т.д. Этот древний шифр называется Атбаш.

Также предпринимались шаги для защиты передаваемых секретных сообщений от перехвата и подмены. Обычно для этого использовали вооружённую охрану, но не отказывались и от альтернативных способов — пугали Божьим гневом и древними проклятьями, что было весьма действенно для тех лет.

Люди выдумали великое множество способов защитить бумажные документы от копирования и редактирования (подмены). Часть из них перебрались в «цифру», а часть была придумана специально для защиты электронных документов.

Зачем защищать документы от копирования и редактирования

В основном, защита от копирования и редактирования требуется для рабочих документов в форматах DOCX и PDF. Аналитические агентства, проектные институты и другие компании, предлагающие информационные продукты, предоставляют результаты исследований в защищенном формате, чтобы предотвратить несанкционированное использование и распространение. Также для бизнеса важно обеспечить защиту от подмены – для снижения рисков нужно гарантировать, что документ навсегда останется в неизменном виде.

Однако защита от копирования и редактирования может пригодиться и для личных целей, например, при создании книги, курса обучения, оказании консалтинговых услуг. То есть такой функционал может пригодиться каждому, кто разрабатывает интеллектуальные продукты и хочет контролировать их распространение.

Защита электронных документов DOC и PDF в наши дни

Давайте кратко пробежимся по самым распространенным методам.

Маркировка

На документ можно нанести информацию о том, что он имеет особый статус и его нельзя редактировать и копировать. Иногда маркировку делают незаметной, чтобы выявить «крота» — источник утечки. В простой реализации точку в документе ставят в разных местах и отслеживают какой вариант «всплывет». Усовершенствованный вариант – использование специализированных программно-аппаратных комплексов в связке с МФУ, позволяющих менять интервалы и кегль шрифта индивидуально для каждого экземпляра документа. Такая защита носит реактивный характер, то есть позволяет выявить виновного по факту обнаружения инцидента. Далее мы посмотрим методы, имеющие проактивный характер.

Пароль

Самый распространенный и доступный всем способ защитить электронные документы от несанкционированного доступа заключается в установке пароля на документ или архив. Обычно это делается встроенными инструментами программы, например, в приложении Acrobat можно ограничить редактирование, копирование содержимого и печать (ссылка на инструкцию). Но нужно учитывать следующее – сам файл можно копировать, и если выложить защищенный таким образом документ и пароль в интернет, то его легко сможет открыть каждый желающий.

Доступ по цифровому ключу (флешке)

Метод основывается на наличии у пользователя физического ключа (флешки или SD карты) для расшифровки документа. Есть флешка – есть доступ. То есть файл можно копировать, но копию нельзя открыть без определенного материального носителя. Это решает проблему несанкционированного распространения, но с ограничениями. Во-первых, флешка или SD карта стоит денег, и, во-вторых, нужно обеспечить доставку этого предмета до пользователя, что увеличивает стоимость и затрудняет обмен документами в оперативном режиме. В-третьих, пользователю всегда придется иметь этот ключ при себе, и, в-четвертых, любая техника имеет свойство ломаться – и вам нужно будет оговаривать срок гарантии и обеспечивать замену в случае поломки.

Система управления правами доступа

В основном этот метод защиты документов используется для корпоративных пользователей на базе службы управления правами Active Directory (AD RMS). Документы, защищенные AD RMS, шифруются, а автор может устанавливать разрешения для тех, кто получит доступ к файлам.

- Чтение, изменение, печать.

- Срок действия документа.

- Запрет пересылки электронного письма.

- Запрет печати электронного письма.

Но что делать, если документ как раз нужно отправить внешнему адресату?

Комбинированные методы защиты документов

Во всех вышеперечисленных методах есть свои достоинства и недостатки. Производители систем защиты документов постоянно работают над тем, чтобы соединить сильные стороны в одном решении. Идеальной кажется такая комбинация:

- предоставление доступа к документу по паролю, который можно отправить по электронной почте или продиктовать по телефону;

- привязка к уникальному материальному носителю, но чтобы не нужно было его дополнительно покупать и доставлять до конечного пользователя;

- управление правами доступа через интернет, чтобы можно было предоставлять и отзывать доступ к файлу в режиме реального времени;

- отображение на документе специальных меток для обозначения особого режима распространения.

В качестве уникального материального носителя в итоге можно использовать компьютер или мобильное устройство пользователя, например, операционная система и процессор имеют собственные серийные номера, которые нельзя подделать. Это позволит контролировать количество копий защищенного документа.

Управление правами доступа через интернет обеспечивает DRM. При создании пароля задаются параметры доступа: на скольких устройствах можно открыть документ, сколько времени доступ будет действовать, возможно ли оперативно отозвать доступ. При активации пароля начинают действовать все заданные ограничения.

Метки сами по себе не обеспечивают защиту, но позволяют детектировать утечку по цифровому отпечатку, так как для каждого пользователя формируется уникальная комбинация цифр и букв, отображаемых на документе.

Сейчас на рынке существует несколько профессиональных решений на базе комбинированных методов для защиты электронных документов от копирования и утечки. Проанализировав несколько вариантов, предлагаю познакомиться с сервисами SFContent.com и SFLetter.com.

SFContent.com

Профессиональный онлайн-сервис для защиты документов, включающий DRM, привязку к устройству пользователя, водяные метки и серийные номера (вместо паролей). Данный сайт предлагает услуги на платной основе, но есть бесплатное тестирование. Если доступ к файлам нужно предоставлять не более чем на 14 дней, то можно пользоваться только тестовыми серийными номерами, каждый раз открывая новое пространство (проект) в своем аккаунте.

Если 14 дней недостаточно, то можно приобрести лицензию на 30 дней. В ее стоимость входят 10 серийных номеров с неограниченным сроком использования. Лицензия дает право на трансформацию файлов в защищенный формат. Когда срок действия лицензии закончится, файлы останутся в защищенном виде, и серийные номера продолжат работать, но для того, чтобы трансформировать новые файлы в защищенный формат нужно приобрести продление лицензии или лицензию на новый проект.

В целом решение достойное и действительно позволяет обеспечить защиту от копирования и редактирования для документов в форматах PDF, DOCX и ряда других. Если есть вопросы, на сайте sfcontent.com установлен онлайн-чат.

SFLetter.com

Разработчики данного сервиса позаботились о пользователях чуть больше, чем надо. Они создали не только инструмент для надежной защиты документов от копирования и редактирования, но и полноценную электронную почту, чтобы вы точно были уверены, что ваши данные улетят к получателю в целостности и сохранности.

Основной функционал сервиса доступен бесплатно, такие функции как отзыв доступа к письму, установка таймера на просмотр, отправка от собственного доменного имени предоставляются в рамках платных тарифных планов. Идеально подходит для платных рассылок. Под простотой интерфейса кроются серьезные технологии защиты, но вам о них думать не нужно – ставите галочку и письмо с документом защищено и отправлено по списку адресов. Если вы автор с ответственным подходом к защите информации, то вам сюда.

Если говорить о недостатках этого решения, то для просмотра требуется установить программу-просмотрщик по аналогии с PDF. Она есть для всех платформ кроме Linux.

Защита документов от копирования и редактирования всегда накладывает ограничения на использование. Важно сохранить баланс между удобством, защищенностью и стоимостью.

Источник