- Комплексная защита информации

- АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

- Цели и задачи комплексной системы защиты информации

- Внешние и внутренние угрозы информационной безопасности (ИБ)

- Особенности организационных и программно-аппаратных методик

- АУТСОРСИНГ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- Технологии и методы обеспечения комплексной защиты информации

- Библиографическое описание:

Комплексная защита информации

Защита данных

на базе системы

Контроль исполнения документов

Мониторинг ИТ инфраструктуры

Защита бизнеса от мошенничества

Разработка требований к защите информации

Управление системами фильтрации электронной почты и веб-трафика

АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

И нформация – важнейший ресурс любой организации, который находится под угрозой утечки. Благодаря комплексной системе защиты информации (КСЗИ) удается защитить ее от разглашения и несанкционированного доступа. Система представляет собой комплекс организационных и инженерно-правовых мероприятий.

Цели и задачи комплексной системы защиты информации

Основные цели средств защиты информации – обеспечение стабильного функционирования компаний и предупреждение угроз безопасности информации.

К задачам КСЗИ относятся:

- своевременное обнаружение и устранение угроз информационной безопасности;

- ограничение возможности несанкционированного перехвата сведений по каналам передачи;

- создание копий баз данных, критичных для предприятия, на случай их утраты;

- учет текущего состояния IT-инфраструктуры и прогноз изменений внешней и внутренней среды;

- восстановление информационных систем при повреждении.

Установите «систему видеонаблюдения» за событиями в IT-инфраструктуре! «СёрчИнформ SIEM» проводит мониторинг внутренней сети компании в реальном времени и сообщает об инцидентах. Узнать подробнее.

Внешние и внутренние угрозы информационной безопасности (ИБ)

Внешние угрозы (кибератаки) – реальная опасность, которая затрагивает интеллектуальную и физическую собственность организаций. Распространенная форма киберпреступности – применение специальных программ. Они способны нарушить целостность секретных документов.

Перечень угроз, которые провоцирует вредоносное программное обеспечение (ПО), широк. К ним относятся:

- внедрение вирусов, разрушающих программное воздействие;

- распространение специальных программ для исследования сетевого трафика;

- блокировка работы пользователей системы с помощью программ;

- вскрытие программной защиты для приобретения несанкционированных прав, изменения или удаления информации.

Как показывает практика, большую часть инцидентов провоцируют внутренние угрозы. Хищение интеллектуальной собственности, утечки коммерческой тайны и ущерб информационной системе могут нанести действия сотрудников. Такие действия могут быть совершены из корыстных соображений (злонамеренные), по неосторожности (случайные) или из-за некомпетентности человека.

По данным исследования «СёрчИнформ» за 2018 год, рядовые сотрудники виноваты в 74% инцидентов. Посмотреть все цифры.

Злонамеренные действия чаще всего совершают:

- сотрудники, которые хотят заработать за счет организации-работодателя. Для этого они используют секретные ресурсы компании. К примеру, могут продать конкурентам базу данных постоянных клиентов;

- бывшие сотрудники, которые остались в плохих отношениях с организацией-работодателем. Они действуют, опираясь на личные побуждения. Их желание уволиться могло быть связано с понижением в должности или отказом организации предоставить расширенный социальный пакет. В результате уволенные действуют по аналогии с недобросовестными сотрудниками – используют важные сведения против компании;

- сотрудники-шпионы. Этот тип злоумышленников идентифицировать сложнее. Многие из них состоят в организованной преступной группе или в сговоре с конкурентами. Работники-шпионы специально обучены и нацелены на получение доступа к засекреченным сведениям. Их действия способны сильно навредить организации.

Но большинство инцидентов происходит по неосторожности и в результате технической безграмотности персонала.

Утечка информации может произойти по причине:

- пересылки сведений по незащищенным каналам связи;

- скачивания на персональный компьютер программы, содержащей вирус;

- упоминания важных сведений в разговоре с посторонними людьми;

- потери технических средств, предназначенных для хранения сведений.

Особенности организационных и программно-аппаратных методик

Для обеспечения информационной безопасности существуют организационные и нормативно-правовые методики. Организационные методики включают в себя регламентацию деятельности предприятия в целом и деятельности сотрудников, связанной с обработкой данных, в частности. Это позволяет предотвратить незаконный доступ к засекреченным сведениям.

К организационным методикам относятся:

- создание концепции информационной безопасности;

- тщательный подбор сотрудников на ответственные должности;

- составление должностных инструкций и обучение правилам ИБ всех работников;

- организация надежного пропускного режима на территорию предприятия;

- контроль работы сотрудников, имеющих доступ к секретным сведениям;

- обеспечение надежной физической охраны компании;

- организация автоматизированной обработки секретных сведений;

- тщательная разработка планов действий при обнаружении попыток незаконного доступа, копирования, изменения или удаления информационных ресурсов.

Во время принятия организационных мер и разработки соответствующей документации компании руководствуются гражданским кодексом РФ, федеральными законами и отраслевыми документами. Нормативно-правовые документы регламентируют обязанности сотрудников по обеспечению безопасности, список возможных угроз ИБ, состав информационной системы.

Если у организации нет ресурсов для создания полноценной службы ИБ, можно передать задачи по защите компании от внутренних угроз на аутсорсинг. Как это работает?

Наряду с организационными методиками прибегают к технической защите информации. Она представляет собой комплекс технических средств, выбор которых напрямую зависит от типа и количества объектов защиты. Инженерно-техническая защита включает применение защищенных подключений, средств шифрования. Дополнительно часто устанавливают системы охранно-пожарной сигнализации.

Основными методами защиты информации являются:

1. Антивирусная защита. Это специализированное программное обеспечение для обнаружения и уничтожения вирусов. Среди самых распространенных антивирусных программ выделяются Kaspersky и Dr.Web. Зачастую одна организация параллельно использует несколько антивирусов.

2. Шифрование (криптографические средства). Это процесс преобразования открытых данных в закрытые посредством секретного элемента – ключа шифрования. Шифрование гарантирует стабильную защиту информации.

3. Защита информации внутри сети (использование Virtual Private Network). Использование приватной сети для передачи данных включает несколько условий: туннелирование, шифрование и аутентификация. Туннелирование гарантирует передачу данных между узлами пользователей таким образом, что со стороны работающего программного обеспечения они будут выглядеть подключенными к одной сети. Пакет данных проходит сквозь различные узлы публичной сети. Для их защиты применяют электронную цифровую подпись. Это блок информационных ресурсов, который передается наряду с пакетом данных и формируется согласно криптографическому алгоритму. Он является исключительным для содержимого пакета и ключа электронной цифровой подписи отправителя. Блок информационных ресурсов дает возможность выполнить распознавание данных получателем, который знает ключ электронной цифровой подписи отправителя (аутентификация). Это гарантирует защищенность пакета данных.

4. Proxy servers. Обращения из локальной сети в глобальную сеть осуществляются посредством специальных серверов. Однако этот способ не дает 100% защиты против серьезных угроз (в частности, вирусов).

5. Межсетевые экраны (брандмауэры). Брандмауэры обеспечивают разделение сетей и предотвращают нарушения установленных правил безопасности пользователями. Контроль за передачей сведений происходит за счет фильтрации трафика;

формирование контролируемых зон и установка активных систем зашумления.

АУТСОРСИНГ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Источник

Технологии и методы обеспечения комплексной защиты информации

Рубрика: Информационные технологии

Дата публикации: 04.08.2016 2016-08-04

Статья просмотрена: 3684 раза

Библиографическое описание:

Дудкина, И. А. Технологии и методы обеспечения комплексной защиты информации / И. А. Дудкина. — Текст : непосредственный // Молодой ученый. — 2016. — № 16 (120). — С. 37-39. — URL: https://moluch.ru/archive/120/33148/ (дата обращения: 20.11.2021).

Ключевые слова: комплексная система защиты информации, несанкционированный доступ, программно-аппаратные меры защиты информации, информационные системы

Комплексная система защиты информации (КСЗИ) — совокупность организационных, нормативно — правовых и технических мер, направленных на исключение несанкционированного доступа к информации и обеспечение ее надежной защиты. [1, с. 211] Главными принципами построения КСЗИ являются надежность, достаточность для решения поставленных задач, простота и удобство в эксплуатации, технологическая и экономическая обоснованность.

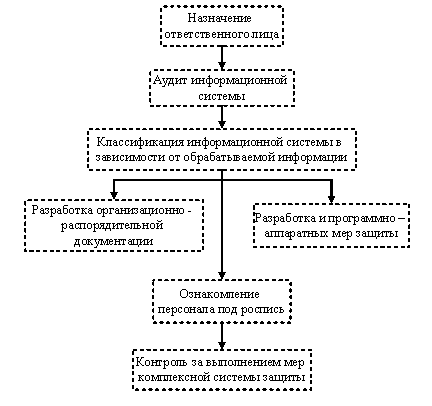

Алгоритм проектирования комплексной системы защиты информации представлен на рисунке 1:

Рис. 1. Алгоритм проектирования комплексной системы защиты информации

Основными составляющими комплексной системы защиты информации являются организационное обеспечение информационной безопасности, а так же программно — аппаратные средства, исключающие несанкционированный доступ к защищаемой информации.

Организационное обеспечение — это регламентация производственной деятельности, функционирования системы обработки данных, деятельности сотрудников организации с целью предотвращения или затруднения несанкционированного доступа к конфиденциальной информации.

Организационные мероприятия включают в себя:

– мероприятия, осуществляемые при проектировании, строительстве и оборудовании служебных и производственных зданий и помещений;

– мероприятия, проводимые при подборе персонала;

– организацию и поддержание надежного пропускного режима и контроля посетителей;

– надежную охрану помещений и территорий;

– назначение ответственного за защиту информации;

– проведение контроля за работой персонала с конфиденциальной информацией.

– учет, хранение, порядок выдачи носителей информации и документов;

– хранение и своевременная смена реквизитов доступа (паролей, ключей и т. д.)

При принятии необходимых организационных мер и разработке организационно-распорядительной документации, регламентирующей политику информационной безопасности организации, необходимо руководствоваться следующими нормативно-правовыми документами:

– законодательной базой РФ в области обеспечения информационной безопасности, включающей в себя: федеральные законы, указы, постановления, кодексы, госты;

– руководящими документами, такими как: приказы ФСТЭК и ФСБ, документы по защите информации, разработанные на предприятии (политика безопасности, модель угроз и т. д.).

Нормативно-правовые документы регламентируют:

– состав защищаемой информации;

– конфигурация и состав информационной системы;

– решаемые ИС задачи;

– перечень угроз ИС;

– требования к функционированию компонентов ИС;

– допустимые к использованию программно — аппаратные средства;

– описание полномочий пользователей;

– порядок предоставления и лишения привилегий пользователей;

– обязанности руководства и персонала по обеспечению безопасности;

– отчетность и регистрация событий безопасности.

Организационные и нормативно-правовые методы являются неотъемлемой частью комплексной системы защиты информации, поскольку регламентируют как порядок действий сотрудников организации, так и порядок внедрения технических средств защиты информации.

Совокупность программно-аппаратных средств обеспечивает необходимую защиту информации от несанкционированного доступа.

Выбор программно-аппаратных средств обеспечения информационной безопасности зависит от масштаба защищаемой сети, распространенности и стоимости рассматриваемых средств защиты, видов атак, коммуникационного поля. Основными программно-аппаратными средствами обеспечения информационной безопасности предприятия являются: антивирусные программы, распределенные программно-аппаратные средства, контролирующие информационные потоки (межсетевые экраны), средства анализа защищенности (сканеры безопасности), программно-аппаратные средства разграничения доступа, средства криптографической защиты информации.

- Антивирусные программы — специализированное программное обеспечение (ПО), предназначенное для поиска и уничтожения вирусов и других вредоносных программ. Принцип работы антивирусов основан на сигнатурном анализе, то есть поиске и сравнении участка кода вируса с базами сигнатур. Так же в настоящее время получают распространение облачные технологии — технологии, основанные на искусственном интеллекте. Наиболее популярными антивирусными программами в настоящее время являются: Kaspersky, ESETNOD32, Dr.Web, F-Secure.

- Межсетевые экраны (брандмауэры) — локальные или функционально-распределенные программные (программно-аппаратные) средства, контролирующие информационные потоки входящие в информационную систему, или исходящие из нее. Контроль информационных потоков состоит в их фильтрации трафика. Прохождение трафика настраивается по IP — адресу и идентификаторам пользователей. Примерамимежсетевыхэкрановявляются WinGate, NetLimiter, Eagle, ANS InterLock, Sidewinder Security Server.

- Сканеры безопасности служат для мониторинга вычислительных сетей. Принцип работы основан на анализе защищенности сети, поиске уязвимостей. На основе полученных результатов создаются отчеты. Поиск уязвимостей осуществляется двумя способами: сканирование и зондирование. Сканирование — метод мониторинга, при котором сканер определяет наличие уязвимостей по косвенным признакам. Процесс представляет собой сканирование портов и анализ найденных заголовков. Каждый заголовок сравнивается с таблицей правил определения сетевых устройств, операционных систем, потенциальных угроз. Зондирование — механизм поиска уязвимости на анализируемом узле. Зондирование выполняется имитацией атаки с использованием искомой уязвимости. Полученная информация используется для детального анализа каждого сетевого устройства. В настоящее время наиболее популярными сканерами безопасности являются: Nessus, MaxPatrol, Internet Scanner, Retina Network Security Scanner, Shadow Security Scanner (SSS), NetClarity Auditor.

- Программно-аппаратные средства разграничения доступа, которые определяют полномочия субъектов на доступ к объектам системы, то есть устанавливают порядок использования ресурсов информационной системы.

Работа средств разграничения доступа основаны на дискретном и мандатном управлении доступом.

При дискретном управлении происходит разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенными правами может передать их любому другому субъекту. Дискретное управлении доступом организуется на базе методов разграничения по спискам или с помощью матрицы доступа.

При мандатном управлении доступом регламентируется разграничение доступа субъектов к объектам, основанное грифе секретности информации, содержащейся в объектах, и допуске субъектов к информации соответствующего уровня. Для реализации мандатного управления доступом каждому субъекту и каждому объекту присваиваются метки, определяющие их место в соответствующей иерархии. С помощью этих меток субъектам и объектам назначаются классификационные уровни, являющиеся комбинациями уровня иерархической классификации и иерархических категорий. Программно-аппаратными средствами разграничения доступа являются: Аккорд, Dallas Lock, SecretNet.

- Средства криптографической защиты. В основе криптографической защиты информации лежит шифрование — преобразование данных к такой форме, при которой их не могут прочитать те лица, для кого они не предназначены. Основным направлением использование средств криптографической защиты является кодирование и передача зашифрованных данных по каналам связи, хранение информации в зашифрованном виде. Криптографические средства защиты обеспечивают основные составляющие защищаемой информации: конфиденциальность, целостность и доступность, а так же обеспечение аутентификации (подлинности) и подтверждение авторства. Программно-аппаратными средствами криптографической защиты являются СКЗИ КриптоПро CSP, VipNet.

Таким образом, назначение комплексного подхода проектирования системы защиты информации состоит в анализе всей системы в целом и принятии необходимых решений для ее оптимизации. При проектировании КСЗИ необходимо учитывать цели и задачи организации. Меры построения КСЗИ взаимосвязаны между собой и в совокупности позволяют снизить уровень угроз или минимизировать ущерб в случае их реализации.

- Грибунин В. Г., Чудовский В. В. — Комплексная система защиты информации на предприятии, Академия, 2009.

- Касперский Е. В. — Компьютерное зловредство, Питер, 2007.

Источник