Парольная аутентификация пользователя до загрузки операционной системы

Московский инженерно-физический институт (государственный университет)

парольная аутентификация пользователя

до загрузки операционной системы

В данной работе представлен алгоритм аутентификации пользователей до запуска операционной системы, то есть сразу после завершения загрузочных функций BIOS’а. Этот алгоритм реализован путем добавления к системному загрузчику дополнительных функций.

В связи с потребностью хранения конфиденциальной информации на системных носителях, а также ограничения доступа к персональному компьютеру посторонних пользователей появилась необходимость создания специализированных средств, обеспечивающих аутентификацию пользователя сразу после включения компьютера, а не после загрузки операционной системы, когда данные с диска уже считаны в память [1].

Для решения этой задачи можно использовать парольный доступ к компьютеру: проверка пароля будет осуществляться сразу после завершения загрузочных функций BIOS’а, и пользователь, не знающий пароля, не сможет загрузить никакую операционную систему для работы на данной машине. Кроме этого ввод пароля можно сделать скрытым, например: не выводить на экран предложение ввести пароль, а просто ожидать его ввода в течение некоторого времени, либо выдавать фразу о неисправности оборудования, которая на самом деле будет являться запросом пароля.

Загрузка персонального компьютера всегда начинается с выполнения программы BIOS независимо от того, какая операционная система на нем установлена. BIOS считывает системный загрузчик из Master Boot Record (MBR) диска, его нулевого сектора, и передает ему управление. Для того, чтобы к стандартным функциям загрузчика добавить, например, аутентификацию пользователя, нужно написать свою программу и заменить ею системный загрузчик, то есть поместить программу в MBR. Кроме этого там же размещается контрольная сумма, которая используется при проверке правильности ввода пароля.

Чтобы затруднить подбор пароля путем перебора, для вычисления контрольной суммы был использован следующий алгоритм. В качестве начального ключа используется массив, у которого первые 16 байт занимает инициализационный вектор, который хранится в открытом виде в MBR, а оставшиеся 16 байт заполняются первыми 16-ю символами введенного пользователем пароля. Из этого ключа инициализируется рабочий ключ длиной в 304 байта, который используется в дальнейших операциях. Для расчета контрольной суммы выделяется один сектор памяти, то есть 512 байт. Изначально этот сектор обнуляется, а в его начало записывается пользовательский пароль (его максимальная длина принята равной 255 символам), пароль завершается цифрой FFh. Подготовленный таким образом сектор зашифровывается достаточно большое число раз для замедления перебора пароля. В реализованной программе это значение составляет 5000h раз. В данном случае можно использовать любой блочный алгоритм шифрования [2]. В реализации загрузчика был использован модифицированный для работы с секторами блочных устройств алгоритм NUSH, разработанный компанией «ЛАН Крипто».

После многократного шифрования мы получаем зашифрованный сектор, содержимое которого зависит от введенного пароля. Далее над двумя половинами этого сектора выполняется операция XOR, и после этого берутся последние 16 байт получившегося массива. Эти 16 байт должны полностью совпадать с сохраненной контрольной суммой. Если контрольная сумма не совпадает, значит, пароль введен не верно. В этом случае дальнейшая загрузка компьютера блокируется, и пользователь должен перезагрузить компьютер, чтобы ввести пароль заново.

Это осложняет перебор пароля, и делает его возможным только при подключении жесткого диска этого персонального компьютера к другой машине, и автоматическом переборе паролей с него, но для этого необходимо точно знать процедуру работы всей программы.

Приведенный выше алгоритм можно также использовать для многопользовательской аутентификации, если хранить в MBR не одну, а несколько контрольных сумм. Кроме этого загрузчик может производить загрузку с зашифрованных системных дисков, если в него включить криптографические функции [3].

1. , , Криптография в банковском деле. — М.: МИФИ, 1997.

2. Прикладная криптография. — М.: ТРИУМФ, 2002.

3. Бутакова построения, разработка и реализация системы по защите информации с использованием криптографических методов на блочных устройствах. //Научная сессия МИФИ-2004. Сборник научных трудов. В 15 томах. М.: МИФИ, 2004.

Т. 12. Информатика и процессы управления. Компьютерные системы и технологии.

Источник

Защита от несанкционированной загрузки операционной системы: средства BIOS, электронные «замки», достоинства и недостатки этих средств

Для защиты от несанкционированного входа в персональную компьютерную систему могут использоваться как общесистемные, так и специализированные программные средства защиты.

К общесистемным средствам относится утилита Setup , входящая и состав BIOS и предназначенная для настроек аппаратных параметров компьютера. Для реализации рассматриваемого вида защиты необходимо с помощью данной утилиты установить следующие параметры загрузки компьютера:

порядок загрузки операционной системы (ОС), задающий первичную загрузку с жесткого диска (устройство С:);

запрос пароля перед загрузкой операционной системы. Установка первичной загрузки с жесткого диска необходима для предотвращения возможности загрузки ОС с дискеты или компакт-диска, так как некоторые устаревшие версии BIOS позволяют осуществить загрузку с дискеты без запроса пароля. Если используемая версия BIOS при установленном пароле загрузки обеспечивает запрос пароля и при загрузке с дискеты, что, как правило, реализовано в современных версиях базовой системы ввода-вывода, то изменять порядок загрузки для защиты от несанкционированного входа в компьютерную систему нет необходимости.

Запуск утилиты Setup выполняется, как правило, нажатиями клавиши Del после активизации процесса загрузки операционной мы, т. е. после включения компьютера или перезапуска после нажатия кнопки Reset в процессе сеанса работы пользователя.

После запуска утилиты необходимо войти в пункт меню « BIOS Features Setup » (« Advanced CMOS Setup ») и с помощью клавиш PgUp и PgDn установить следующие переключатели: «Boot Sequence» («System Boot Up Sequence») — в положение « С , А » или « С , CDROM, A»; «Security Option» («Password Checking Options») — а положение «System».

Далее следует задать пароль входа в систему с помощью пункта меню « Password Setting » (« Change Password »), а потом сохранить сделанные изменения и выйти из утилиты с помощью пункта меню « Save & Exit Setup ».

После указанных действий загрузка компьютера будет выполняться только после ввода правильного пароля.

При необходимости изменения пароля следует активизировать утилиту Setup , изменить пароль с помощью пункта меню « Password Setting » (« Change Password »), а потом сохранить сделанные изменения и выйти из утилиты с помощью пункта меню « Save & Exit Setup »

Недостатком реализации защиты от несанкционированной загрузки компьютера с помощью утилиты BIOS Setup является то, что установленная с помощью данной утилиты защита может быть преодолена путем принудительного обнуления содержимого энергонезависимой памяти компьютера ( CMOS -памяти) после вскрытия его корпуса.

Наиболее надежное решение проблемы ограничения физического доступа к компьютеру – использование аппаратных средств защиты информации от НСД, выполняющихся до загрузки операционной системы. Средства защиты данной категории называются «электронными замками».

Теоретически, любое программное средство контроля доступа может подвергнуться воздействию злоумышленника с целью искажения алгоритма работы такого средства и последующего получения доступа к системе. Поступить подобным образом с аппаратным средством защиты практически невозможно: все действия по контролю доступа пользователей электронный замок выполняет в собственной доверенной программной среде, которая не подвержена внешним воздействиям.

На подготовительном этапе использования электронного замка выполняется его установка и настройка. Настройка включает в себя следующие действия, обычно выполняемые ответственным лицом – Администратором по безопасности:

- Создание списка пользователей, которым разрешен доступ на защищаемый компьютер. Для каждого пользователя формируется ключевой носитель (в зависимости от поддерживаемых конкретным замком интерфейсов – дискета, электронная таблетка iButton или смарт-карта), по которому будет производиться аутентификация пользователя при входе. Список пользователей сохраняется в энергонезависимой памяти замка.

- Формирование списка файлов, целостность которых контролируется замком перед загрузкой операционной системы компьютера. Контролю подлежат важные файлы операционной системы, например, следующие:

- системные библиотеки Windows;

- исполняемые модули используемых приложений;

- шаблоны документов Microsoft Word и т. д.

Контроль целостности файлов представляет собой вычисление их эталонной контрольной суммы, например, хэширование по алгоритму ГОСТ Р 34.11-94, сохранение вычисленных значений в энергонезависимой памяти замка и последующее вычисление реальных контрольных сумм файлов и сравнение с эталонными.

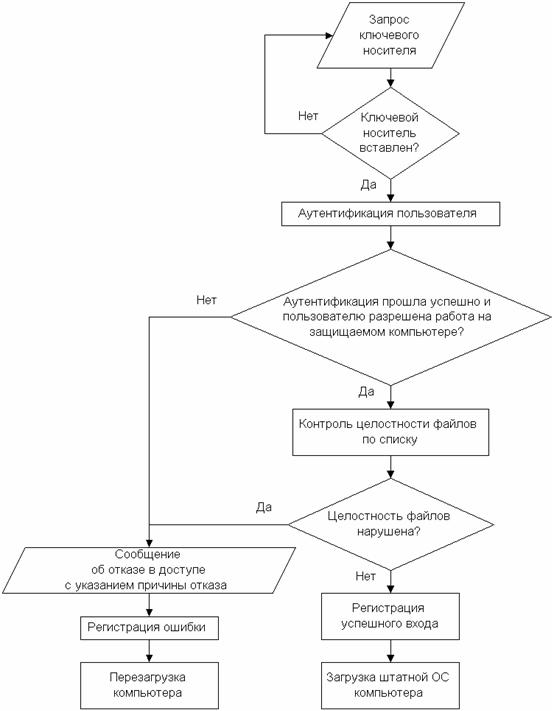

В штатном режиме работы электронный замок получает управление от BIOS защищаемого компьютера после включения последнего. На этом этапе и выполняются все действия по контролю доступа на компьютер (см. упрощенную схему алгоритма н

- Замок запрашивает у пользователя носитель с ключевой информацией, необходимой для его аутентификации. Если ключевая информация требуемого формата не предъявляется или если пользователь, идентифицируемый по предъявленной информации, не входит в список пользователей защищаемого компьютера, замок блокирует загрузку компьютера.

- Если аутентификация пользователя прошла успешно, замок рассчитывает контрольные суммы файлов, содержащихся в списке контролируемых, и сравнивает полученные контрольные суммы с эталонными. В случае, если нарушена целостность хотя бы одного файла из списка, загрузка компьютера блокируется. Для возможности дальнейшей работы на данном компьютере необходимо, чтобы проблема была разрешена Администратором, который должен выяснить причину изменения контролируемого файла и, в зависимости от ситуации, предпринять одно из следующих действий, позволяющих дальнейшую работу с защищаемым компьютером:

- пересчитать эталонную контрольную сумму для данного файла, т.е. зафиксировать измененный файл;

- восстановить исходный файл;

- удалить файл из списка контролируемых.

- Если все проверки пройдены успешно, замок возвращает управление компьютеру для загрузки штатной операционной системы.

Поскольку описанные выше действия выполняются до загрузки операционной системы компьютера, замок обычно загружает собственную операционную систему (находящуюся в его энергонезависимой памяти – обычно это MS-DOS или аналогичная ОС, не предъявляющая больших требований к ресурсам), в которой выполняются аутентификация пользователей и проверка целостности файлов. В этом есть смысл и с точки зрения безопасности – собственная операционная система замка не подвержена каким-либо внешним воздействиям, что не дает возможности злоумышленнику повлиять на описанные выше контролирующие процессы.

Информация о входах пользователей на компьютер, а также о попытках несанкционированного доступа сохраняется в журнале, который располагается в энергонезависимой памяти замка. Журнал может быть просмотрен Администратором.

При использовании электронных замков существует ряд проблем, в частности:

- BIOS некоторых современных компьютеров может быть настроен таким образом, что управление при загрузке не передается BIOS’у замка. Для противодействия подобным настройкам замок должен иметь возможность блокировать загрузку компьютера (например, замыканием контактов Reset) в случае, если в течение определенного интервала времени после включения питания замок не получил управление.

- Злоумышленник может просто вытащить замок из компьютера. Однако, существует ряд мер противодействия:

- Различные организационно-технические меры: пломбирование корпуса компьютера, обеспечение отсутствие физического доступа пользователей к системному блоку компьютера и т. д.

- Существуют электронные замки, способные блокировать корпус системного блока компьютера изнутри специальным фиксатором по команде администратора – в этом случае замок не может быть изъят без существенного повреждения компьютера.

- Довольно часто электронные замки конструктивно совмещаются с аппаратным шифратором. В этом случае рекомендуемой мерой защиты является использование замка совместно с программным средством прозрачного (автоматического) шифрования логических дисков компьютера. При этом ключи шифрования могут быть производными от ключей, с помощью которых выполняется аутентификация пользователей в электронном замке, или отдельными ключами, но хранящимися на том же носителе, что и ключи пользователя для входа на компьютер. Такое комплексное средство защиты не потребует от пользователя выполнения каких-либо дополнительных действий, но и не позволит злоумышленнику получить доступ к информации даже при вынутой аппаратуре электронного замка.

Источник

Защита от несанкционированного доступа

Список вопросов теста

Вопрос 1

Какие существуют способы задания пароля?

Варианты ответов

- До загрузки ОС.

- При загрузке ОС.

- При включении монитора.

- При нажатии на клавиши мыши.

Вопрос 2

Где нужно установить все необходимые параметры при задании пароля до загрузки ОС?

Варианты ответов

- В Bios.

- В настройках учётной записи пользователя.

- Нельзя установить пароль до загрузки ОС.

- В параметрах ОС.

Вопрос 3

Где нужно установить все необходимые параметры для задания пароля при загрузке ОС?

Варианты ответов

- В настройках учётной записи.

- В Bios.

- Нельзя установить пароль при загрузке ОС.

- В настройках общего доступа к диску.

Вопрос 4

Выберите верные утверждения, которыми нужно пользоваться при задании пароля.

Варианты ответов

- Пароль не должен легко раскрываться.

- Подбор пароля должен быть максимально сложным.

- В основе пароля не должно находится ваше имя, кличка животного, дата рождения и т. д.

- Не стоит записывать пароль.

- Для большей надёжности нужно записать пароль куда-либо и положить рядом с компьютером.

- В основе пароля должно находится ваше имя, кличка животного, дата рождения и т. д.

Вопрос 5

Биометрические системы защиты — это.

Варианты ответов

- системы аутентификации, использующие для удостоверения личности людей их биометрические данные.

- физические и биологические системы защиты.

- системы аутентификации, использующие для удостоверения личности людей пароль на основе фамилии, имени или даты рождения.

- программы для взлома пароля на основе биометрический данных.

Вопрос 6

Какие из перечисленных систем относятся к биометрическим системам защиты информации?

Варианты ответов

- Идентификация по отпечаткам пальцев.

- Идентификация по характеристикам речи.

- Идентификация по радужной оболочке глаз.

- Идентификация по изображению лица.

- Идентификация по геометрии ладони рук.

- Идентификация по геометрии ступни ног.

- Идентификация по отпечаткам пальцев ног.

- Идентификация по изображению осанки человека.

Вопрос 7

Как происходит идентификация по отпечаткам пальцев.

Варианты ответов

- Происходит считывание отпечатков при помощи оптического сканера, после чего полученная информация преобразуется в цифровой код и сравнивается с той, которая имеется в памяти компьютера.

- Происходит считывание отпечатков при помощи оптического сканера, после чего на них накладывается специальная маска штрих-кодов и в результате будет получена матрица, которая индивидуальна для каждого человека.

- Происходит считывание отпечатков при помощи оптического сканера, после чего при сравнении учитываются размеры и форма, образцы линий, узоры и многое другое.

Вопрос 8

Как происходит идентификация по характеристикам речи?

Варианты ответов

- Происходит частотный анализ голоса.

- Происходит анализ длительности сказанной фразы.

- На полученную запись накладывается специальная маска штрих-код, в результате получается матрица, которая индивидуальна для каждого человека.

Вопрос 9

Как происходит идентификация по радужной оболочке глаза?

Варианты ответов

- Изображение самого глаза выделяется из изображения лица, после чего на него накладывается специальная маска штрих-кодов. В результате будет получена матрица, которая индивидуальна для каждого человека.

- Изображение самого глаза выделяется из изображения лица, после чего полученная информация преобразуется в цифровой код и сравнивается с той, которая находится в памяти компьютера.

- Изображение самого глаза выделяется из изображения лица, после чего учитывается простая геометрия: размеры и форма, уголки глаз, расположение ресниц и т. д.

Вопрос 10

Как происходит идентификация по изображению лица?

Источник