Какие основные способы усиления паролевой защиты вы знаете

Каждый вопрос экзамена может иметь несколько ответов от разных авторов. Ответ может содержать текст, формулы, картинки. Удалить или редактировать вопрос может автор экзамена или автор ответа на экзамен.

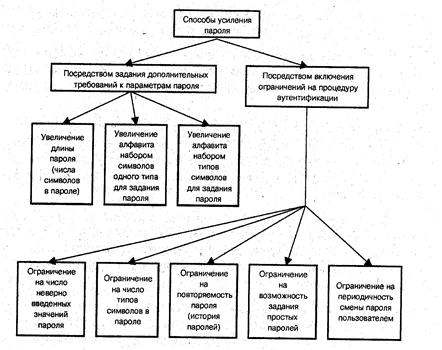

Классификация основных способов усиления пароля, используемых в современных ОС и в приложениях:

(все они призваны воспрепятствовать подбору пароля злоумышленником.)

Дополнение к рисунку:

Применение способов усиления пароля, посредством задания дополнительных требований к параметрам пароля призваны увеличить число возможных парольных комбинаций.

Ограничения на «число типов символов в пароле», «повторяемость паролей» и «возможность задания простых паролей» задаются с целью обеспечить равновероятность для злоумышленника всех исходных парольных комбинаций.

Ограничение на «число неверно введенных значений пароля» реализует возможность совершить пользователю только заданное число попыток подбора пароля. В случае превышения этого количества может либо блокироваться учетная запись пользователя, либо блокироваться защищаемый объект в целом.

Данное ограничение является одним из важнейших, т.к. оно призвано противодействовать возможности автоматического подбора паролей.

Это ограничение присутствует в механизмах парольной защиты практически всех современных ОС и большинства приложений. При этом в различных семействах ОС возможности установки ограничений на пароль различаются незначительно.

Дополнительно в системах парольной защиты может использоваться ограничение на периодичность смены пароля пользователем, которое призвано ограничить возможность использования одного и того же значения пароля в течение сколько-нибудь продолжительного времени.

Источник

Анализ способов усиления парольной защиты

Дата добавления: 2013-12-23 ; просмотров: 1899 ; Нарушение авторских прав

Основные способы усиления парольной защиты, используемые в современных ОС и приложениях

Основное достоинство биометрических систем контроля доступа

Рассмотрим новые свойства парольной защиты, реализуемых на основе контроля биометрических характеристик пользователя.

Гипотетически возможна угроза, связанная с тем, что один пользователь передает свои парольные данные другому пользователю, а тот воспользуется ими для несанкционированного входя в систему.

В общем же случае механизмы биометрической идентификации пользователя (при их корректной реализации) предотвращают возможность какой-либо передачи парольной информации между пользователями. А это достаточно важно при реализации централизованной (без участия пользователя) схемы администрирования механизмов защиты.

В этом и заключается несомненное достоинство данных подходов парольной защиты по сравнению с применением внешних аппаратных носителей парольных данных (всевозможных ключей, смарт-карт и т.д.).

Другими словами, корректно в общем случае концепция централизованного администрирования системы защиты может быть реализована с применением биометрических систем контроля доступа.

Достоинством же применения внешних аппаратных, носителей парольных данных является большая универсальность в смысле возможности хранения учетных данных. То есть на них может храниться не только информация, идентифицирующая пользователя, но и ключи шифрования, а также иные данные.

Классификация основных способов усиления пароля, используемых в современных ОС и в приложениях:

(все они призваны воспрепятствовать подбору пароля злоумышленником.)

Проиллюстрируем цели применения рассматриваемых способов усиления пароля. При этом опустим некоторые уникальные подходы, как например, учет параметров, характеризующих процедуру ввода пароля пользователем — скорость набора символов и др. То есть не будем рассматривать методы, которые едва ли применимы в распространенных приложениях.

Пусть А — исходный алфавит для задания пароля (некоторое число символов, включая их типы, для назначения пароля), а L -длина пароля. В этих предположениях число возможных парольных комбинаций составит: R = f (A,L).

Обозначим вероятность подбора злоумышленником пароля с одной попытки Р1 (в предположении, что все парольные комбинации равновероятны: Р1 = 1/ R).

Если для подбора пароля злоумышленником совершается n попыток в единицу времени то за интервал времени T (число единиц времени), вероятность подбора пароля злоумышленником будет описываться следующей зависимостью:

В соответствии с полученной зависимостью рассмотрим, какие способы усиления пароля на какой параметр призваны влиять.

Применение способов усиления пароля, посредством задания дополнительных требований к параметрам пароля в соответствии с зависимостью R = f (А, L) призваны увеличить число возможных парольных комбинаций.

Ограничения на «число типов символов в пароле», «возможность задания простых паролей», и на «повторяемость паролей» задаются с целью уменьшения параметра Р1, то есть с целью, по возможности, обеспечить равновероятность для злоумышленника всех исходных парольных комбинаций.

Ограничение на «число неверно введенных значений пароля» реализует возможность совершить пользователю только заданное число N попыток подбора пароля. В случае превышения этого количества может либо блокироваться учетная запись данного пользователя, либо блокироваться защищаемый объект в целом.

Данное ограничение является одним из важнейших, т.к. оно призвано противодействовать возможности автоматического подбора паролей. В этом случае число попыток подбора злоумышленником жестко фиксировано параметром N и исходная зависимость для вероятности подбора пароля злоумышленником принимает следующий вид: Р = Р (А, L, Р1, N).

Источник

Какие основные способы усиления паролевой защиты вы знаете

Основные способы усиления парольной защиты, используемые в современных ОС и приложениях

Классификация основных способов усиления пароля, используемых в современных ОС и в приложениях, представлена на рис. 8.3. Все они призваны воспрепятствовать подбору пароля злоумышленником.

Рис. 8.3. Способы усиления пароля

Анализ способов усиления парольной защиты

Проиллюстрируем цели применения рассматриваемых способов усиления пароля. При этом опустим некоторые уникальные подходы, как например, учет параметров, характеризующих процедуру ввода пароля пользователем — скорость набора символов и др. То есть не будем рассматривать методы, которые едва ли применимы в распространенных приложениях. Собственно расчетные формулы оценки сложности подбора пароля в работе не приводятся ввиду их тривиальности [8, 13].

Пусть А — исходный алфавит для задания пароля (некоторое число символов, включая их типы, для назначения пароля), а Ь — длина пароля. В этих предположениях число возможных парольных комбинаций составит:

Обозначим вероятность подбора злоумышленником пароля с одной попытки Р\ (в предположении, что все парольные комбинации равновероятны: Р\ = 1/К) Если для подбора пароля злоумышленником совершается п попыток в единицу времени то за интервал времени Г (число единиц времени), вероятность подбора пароля злоумышленником будет описываться следующей зависимостью:

Теперь, в соответствии с полученной зависимостью, рассмотрим, какие способы усиления пароля (рис. 8.3) на какой параметр призваны влиять.

Источник

Какие основные способы усиления паролевой защиты вы знаете

Основные способы усиления парольной защиты, используемые в современных ОС и приложениях

Классификация основных способов усиления пароля, используемых в современных ОС и в приложениях, представлена на рис. 8.3. Все они призваны воспрепятствовать подбору пароля злоумышленником.

Рис. 8.3. Способы усиления пароля

Анализ способов усиления парольной защиты

Проиллюстрируем цели применения рассматриваемых способов усиления пароля. При этом опустим некоторые уникальные подходы, как например, учет параметров, характеризующих процедуру ввода пароля пользователем — скорость набора символов и др. То есть не будем рассматривать методы, которые едва ли применимы в распространенных приложениях. Собственно расчетные формулы оценки сложности подбора пароля в работе не приводятся ввиду их тривиальности [8, 13].

Пусть А — исходный алфавит для задания пароля (некоторое число символов, включая их типы, для назначения пароля), а Ь — длина пароля. В этих предположениях число возможных парольных комбинаций составит:

Обозначим вероятность подбора злоумышленником пароля с одной попытки Р\ (в предположении, что все парольные комбинации равновероятны: Р\ = 1/К) Если для подбора пароля злоумышленником совершается п попыток в единицу времени то за интервал времени Г (число единиц времени), вероятность подбора пароля злоумышленником будет описываться следующей зависимостью:

Теперь, в соответствии с полученной зависимостью, рассмотрим, какие способы усиления пароля (рис. 8.3) на какой параметр призваны влиять.

Понятие аудита безопасности. Аудит представляет собой независимую экспертизу отдельных областей функционирования предприятия. Одной из составляющих аудита предприятия является аудит безопасности его ИС.

В настоящее время актуальность аудита безопасности ИС резко возросла. Это связано с увеличением зависимости организаций от информации и ИС. Возросла уязвимость ИС за счет повышения сложности элементов ИС, появления новых технологий передачи и хранения данных, увеличения объема ПО. Расширился спектр угроз для ИС из-за активного использования предприятиями открытых глобальных сетей для передачи сообщений и транзакций.

Авторизация парольный вход Права доступа Экспертные системы и экспертный анализ

Источник

Информационная безопасность

Способы усиления парольной защиты

Основные механизмы ввода пароля. Усиление парольной защиты за счет усовершенствования механизма ввода пароля

В этом разделе мы рассмотрим основные известные на сегодняшний день способы ввода пароля. Все они представлены на рис. 8.2.

Рис. 8.2. Способы ввода пароля

Наиболее очевидный способ ввода пароля, который реализован практически во всех ОС, состоит в вводе пароля с клавиатуры. Недостатком данного способа является возможность визуального съема пароля злоумышленником. При этом в меньшей степени опасность представляет набор пароля пользователем на клавиатуре — этому можно противодействовать организационными мерами. В большей степени угроза состоит в том, что при задании сложного пароля пользователь стремится его куда- нибудь записать, чтобы не забыть. Понятие архитектуры и структуры ЭВМ. Архитектура фон Неймана. Архитектурой компьютера считается его представление на некотором общем уровне, включающее описание пользовательских возможностей программирования, системы команд, системы организации памяти и т.д. архитектура определяет принципы построения, информационные связи и взаимное соединение основных логических узлов компьютера: процессора, оперативного запоминающего устройства, внешних ЗУ и периферийных устройств. Общность архитектуры различных компьютеров обеспечивает их совместимость с точки зрения пользователя.

В качестве противодействия угрозе визуального съема пароля могут использоваться внешние носители информации. При этом могут использоваться как стандартные средства ввода информации (например, дискета), так и средства, предполагающие подключение специальных средств ввода парольной информации — всевозможные электронные ключи, «таблетки» и т.д. На этих носителях записывается пароль, который считывается системой при аутентификации пользователя. Здесь может задаваться достаточно большая длина пароля без угрозы его визуального съема. Применение для ввода пароля стандартного или специального носителя с точки зрения обеспечиваемого уровня безопасности практически равноценно. Вопрос выбора носителя определяется его ценой, долговечностью, удобством хранения.

Дополнительные носители парольной информации для усиления парольной защиты ОС используются практическими всеми современными средствами добавочной защиты.

Недостатком применения внешних носителей информации для ввода пароля является потенциальная угроза его хищения злоумышленником.

Угрозы компьютерной безопасности

Компьютерная преступность в России

В странах, где высок уровень компьютеризации, проблема борьбы с компьютерной преступностью уже довольно давно стала одной из первостепенных. И это не удивительно. Например, в США ущерб от компьютерных преступлений составляет ежегодно около 5 млрд долларов, во Франции эти потери доходят до 1 млрд франков в год, а в Германии при помощи компьютеров преступники каждый год ухитряются похищать около 4 млрд марок. И число подобных преступлений увеличивается ежегодно на 30—40%.

Поскольку Россия никогда не входила (и в ближайшем будущем вряд ли войдет) в число государств с высоким уровнем компьютеризации (на большей части ее территории отсутствуют разветвленные компьютерные сети и далеко не везде методы компьютерной обработки информации пришли на смену традиционным), то довольно долго российское законодательство демонстрировало чрезмерно терпимое отношение к компьютерным преступлениям. Положительные сдвиги произошли только после ряда уголовных дел, самым громким из которых стало дело одного из программистов Волжского автомобильного завода, умышленно внесшего деструктивные изменения в программу, которая управляла технологическим процессом, что нанесло заводу значительный материальный ущерб. Отечественное законодательство претерпело существенные изменения, в результате которых был выработан ряд законов, устанавливающих нормы использования компьютеров в России.

Главной вехой в цепочке этих изменений стало введение в действие 1 января 1997 г. нового Уголовного кодекса. В нем содержится глава “Преступления в сфере компьютерной информации”, где перечислены следующие преступления:

r неправомерный доступ к компьютерной информации (статья 272);

r создание, использование и распространение вредбносных

компьютерных программ (статья 273);

r нарушение правил эксплуатации компьютеров, компьютерных систем и сетей (статья 274).

Отметим, что уголовная ответственность за перечисленное наступает только в том случае, когда уничтожена, блокирована, модифицирована или скопирована информация, хранящаяся в электронном виде. Таким образом, простое несанкционированное проникновение в чужую информационную систему без каких-либо неблагоприятных последствий наказанию не подлежит. Сравните: вторжение в квартиру, дом или офис против воли их владельца однозначно квалифицируется как уголовно наказуемое действие вне зависимости от последствий.

Следует сказать, что наличие законодательства, регламентирующего ответственность за компьютерные преступления, само по себе не является показателем степени серьезности отношения общества к таким преступлениям. К примеру, в Англии полное отсутствие специальных законов, карающих именно за компьютерные преступления, на протяжении многих лет отнюдь не мешает английской полиции эффективно расследовать дела такого рода. И действительно, все эти злоупотребления можно успешно квалифицировать по действующему законодательству, исходя из конечного результата преступной деятельности (хищение, вымогательство, мошенничество или хулиганство). Ответственность за них предусмотрена уголовным и гражданским кодексами. Ведь убийство и есть убийство, вне зависимости от того, что именно послужило орудием для него.

По данным Главного информационного центра МВД России в 1997 г. доля компьютерных преступлений составила 0,02% от общего числа преступлений в области кредитно-финансовой сферы. В абсолютных цифрах общее количество компьютерных преступлений в этом году превысило сотню, а суммарный размер ущерба —20 млрд рублей.

Однако к этой статистике следует относиться осторожно. Дело в том, что долгое время в правоохранительных органах не было полной ясности относительно параметров и критериев, по которым следовало фиксировать совершенные компьютерные преступления, а также попытки их совершить. Можно предположить, что данные, учтенные официальной статистикой, составляют лишь вершину айсберга, подводная часть которого представляет существенную угрозу обществу. И для этого имеются серьезные основания.

Российским правоохранительным органам становятся известны не более 5— 10% совершенных компьютерных преступлений. Их раскрываемость тоже не превышает 1—5%. Это связано с тем, что хищение информации долгое время может оставаться незамеченным, поскольку зачастую данные просто копируются. Жертвы компьютерной преступности (большинство среди них — частные предприятия) проявляют нежелание контактировать с правоохранительными органами, опасаясь распространения среди вкладчиков и акционеров сведений о собственной халатности и ненадежной работе своей фирмы, что может инициировать отток финансов и последующее банкротство.

Источник