- Как взломать сайт: лучшие способы взлома в 2019 году

- Чего позволяет достичь взлом сайта?

- Dos или DDOS атака: распределенный отказ в обслуживании

- Как использовать инструмент LOIC Free для взлома сайта с помощью DOS / DDOS атак:

- Использование SQL Injection Attack для взлома сайта в 2019 году:

- Шаги для взлома сайта в 2019 году с помощью SQL-инъекции:

- Как использовать XSS или межсайтовые скриптовые атаки для взлома сайта в 2019 году:

- Что такое XSS?

- Перед выполнением атаки XSS у вас должны быть следующие навыки:

- Как выполнять XSS-атаки на веб-сайт в 2019 году:

- Изощренные способы взлома

Как взломать сайт: лучшие способы взлома в 2019 году

Многие считают, что взломать сильно защищенные веб-сайты нельзя. Однако, данное суждение не верно, поскольку такие известные интернет-проекты, как Twitter, Facebook, Microsoft, NBC, Drupal и др. взламывали. В этой статье мы научим вас, как взломать сайт самыми доступными способами на 2019 год.

Хакерство — это и угроза для любого бизнеса, будь то совсем незначительный хак или крупномасштабная атака.

Но с другой стороны (со стороны самого взломщика) иметь возможность повлиять на сторонние ресурсы в сети это большое преимущество.

Чего позволяет достичь взлом сайта?

Взлом может нанести ущерб любому растущему бизнесу, будь то маленький или большой. Используя методы взлома, вы можете украсть конфиденциальные данные любой компании, получить полный контроль над вашим компьютером или даже повредить ваш сайт в любой момент времени.

Существуют специальные обучающие школы, созданные в целях обеспечения полной информационной безопасности для различных компаний и предотвращения атак на них. Проводятся курсы по этическому взлому. Так или иначе, обучают хакингу.

Все этические методы взлома, которым обучают в подобных заведениях, очень важны для любой фирмы. Они позволяют предотвратить кражу ее конфиденциальной информации. Чтобы обеспечить безопасность любой системы, нужно знать, как взломать сайт или какие методы могут быть использованы хакерами для взлома сайта. Итак, давайте разберемся, какие способы взлома сайта существуют.

Dos или DDOS атака: распределенный отказ в обслуживании

Атака DOS или DDOS является одной из самых мощных атак хакеров, когда они прекращают функционирование любой системы, отправляя очередь запросов сервера с количеством поддельных запросов. В DDOS-атаке используется множество атакующих систем. Многие компьютеры одновременно запускают DOS-атаки на один и тот же целевой сервер. Поскольку атака DOS распространяется на несколько компьютеров, она называется распределенной атакой отказа в обслуживании.

Для запуска DDOS-атак хакеры используют сеть зомби. Сеть зомби — это все те зараженные компьютеры, на которые хакеры тихо установили инструменты для атаки DOS. Чем больше участников в сети зомби, тем мощнее будет атака. То есть, если сотрудники кибербезопасности начнут просто блокировать ip-адреса пользователей, ничего хорошего из этого не выйдет.

В Интернете доступно множество инструментов, которые можно бесплатно загрузить на сервер для выполнения атаки, и лишь немногие из этих инструментов способы работать по системе зомби.

Как использовать инструмент LOIC Free для взлома сайта с помощью DOS / DDOS атак:

LOIC (низкоорбитальный ионный канон): нужно скачать LOIC из бесплатного открытого источника отсюда: http://sourceforge.net/projects/loic/. Как только вы загрузили его, извлеките файлы и сохраните их на рабочем столе.

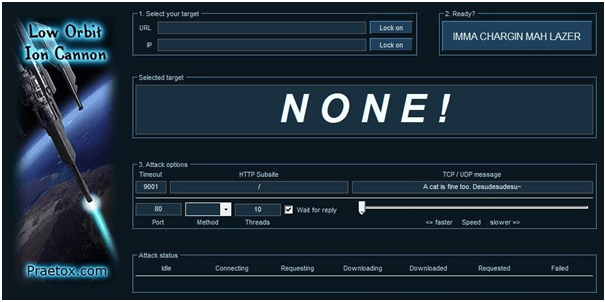

Теперь, на втором шаге, откройте программное обеспечение, и вы получите экран, подобный следующему:

Здесь, на экране, найдите текст с надписью «Выберите цель и заполните ее». Теперь введите или скопируйте / вставьте URL-адрес веб-сайта в поле. Если вы хотите начать атаку на IP-адресе, поместите IP-адрес в поле и нажмите кнопку блокировки рядом с заполненным текстовым полем.

На третьем этапе просто пропустите кнопку с надписью «ima chargin mah lazer» и перейдите к третьему разделу, то есть к параметрам атаки. Оставьте другие параметры, такие как тайм-аут, дочерний сайт, http и панель скорости без изменений. Поменяйте только tcp / udp и введите случайные данные.

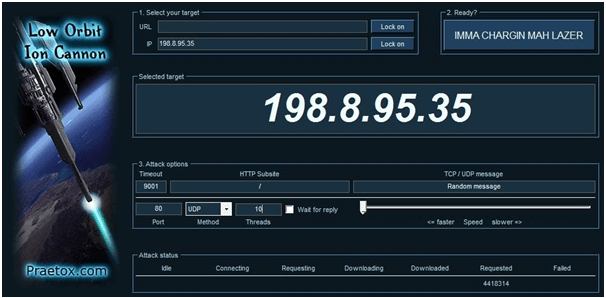

В типе порта просто укажите порт, на котором вы хотите начать атаку, и в поле метода выберите UDP. Если вы хотите атаковать сайт, оставьте порт таким, какой он есть, но измените его для серверов майнкрафт. Обычно номер порта для майнкрафта равен 25565. Также снимите флажок «ждать ответа» и оставьте нити на уровне 10. Если ваша компьютерная система имеет хорошую конфигурацию, вы также можете сделать ее равной 20, но не превышайте 20. В конечном итоге ваш экран будет выглядеть следующим образом:

Наконец, единственное, что требуется, — это нажать кнопку «IMMA CHARGIN MAH LAZER». После нажатия вы увидите запрошенный столбец в статусе атаки, который должен быть заполнен многочисленными цифрами и прочим.

Использование SQL Injection Attack для взлома сайта в 2019 году:

Еще одним успешным методом взлома сайта в 2018 году является атака SQL-инъекций. В этом методе мы можем вставить вредоносные операторы SQL в запись, поданную для выполнения. Чтобы успешно выполнить SQL-инъекцию, нужно выяснить уязвимость в прикладном программном обеспечении. Хакеры могут использовать уязвимости в этих системах. Инъекции SQL для взлома веб-сайта чаще всего называют вектором для веб-сайтов, но его можно использовать для атаки на любую базу данных SQL.

Большинство атак SQL-инъекций могут быть сделаны на базе данных SQL на многих сайтах ASP.

Шаги для взлома сайта в 2019 году с помощью SQL-инъекции:

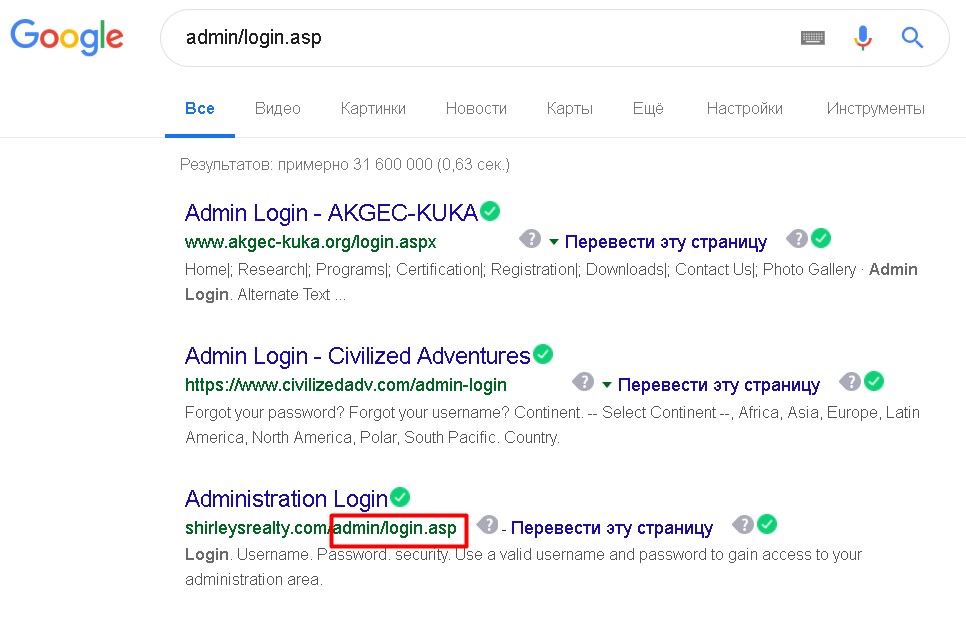

- Просмотрите Google и вставьте «admin / login.asp» в поисковик. Используйте опцию для поиска в нашей стране;

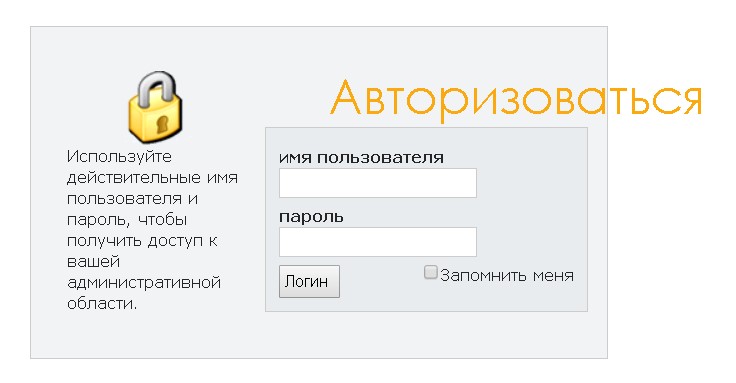

Теперь попробуйте ввести имя пользователя как admin и пароль как 1’or’1 ‘=’ 1, как показано на рисунке ниже:

Вот и все, теперь вы вошли в админку.

Если указанный выше пароль не работает, вы можете использовать приведенный ниже список паролей для атак SQL-инъекций. Однако стоит помнить, что данный пример взят с иностранного источника и пароли могут отличаться. Тут наверное все-таки банальный подбор. У нас в РФ, скорее всего самые популярные пароли другие. Я писал про это в одной из статей.

Список паролей для зарубежных ресурсов:

Как использовать XSS или межсайтовые скриптовые атаки для взлома сайта в 2019 году:

Что такое XSS?

Атаки XSS, также известные как атаки межсайтовых сценариев, — это одна из лазеек в веб-приложениях, которая предлагает хакерам использовать сценарии на стороне клиента, чаще всего javascript на веб-страницах, которые посещают пользователи. Когда посетители посещают вредоносную ссылку, она выполняет javascript. После того, как хакеры воспользуются уязвимостью XSS, они могут легко запускать фишинговые атаки, атаки троянов или червей или даже красть учетные записи.

Например, предположим, что злоумышленник обнаружил уязвимость XSS в Gmail, а также внедрил в нее вредоносный скрипт. Каждый раз, когда посетитель посещает сайт, исполняется вредоносный скрипт и код перенаправляет пользователя на поддельную страницу Gmail или даже может захватить куки. После того, как хакер украл куки, он может либо войти в учетную запись Gmail других, либо даже сменить пароль.

Перед выполнением атаки XSS у вас должны быть следующие навыки:

- Глубокое понимание HTML и Javascript;

- Базовое понимание HTTP клиент-серверной архитектуры;

- Базовое понимание программирования на стороне сервера, включая PHP, ASP или JSP;

Как выполнять XSS-атаки на веб-сайт в 2019 году:

Шаг 1: Поиск уязвимого веб-сайта. Чтобы запустить XSS-атаку, хакеры могут использовать Google dork, чтобы найти уязвимый веб-сайт, например: используйте dork «? Search =» или «.php? Q =». Этот придурок будет отображать некоторые конкретные сайты в результатах поиска Google, которые можно использовать для взлома.

Google dork — это сотрудник, который по незнанию раскрывает конфиденциальную корпоративную информацию в Интернете. Слово «придурок» — это сленг для дурака или неумелого человека.

Google dorks подвергают корпоративную информацию риску, потому что невольно создают черные двери, которые позволяют злоумышленнику войти в сеть без разрешения и / или получить доступ к несанкционированной информации. Чтобы найти конфиденциальную информацию, злоумышленники используют строкирасширенного поиска, называемые запросами Google dork.

Запросы Google dork созданы с помощью операторов расширенного поиска, которые ИТ-администраторы, исследователи и другие специалисты используют в своей повседневной работе для сужения результатов поиска. Обычно используемые поисковые операторы включают в себя:

site: ограничивает результаты запроса определенным сайтом или доменом.

Тип файла: ограничивает результаты запроса для файлов PDF или других конкретных типов файлов.

intext: ограничивает результаты теми записями содержимого, которые содержат определенные слова или фразы.

Поскольку операторы поиска могут быть связаны друг с другом, злоумышленник может использовать сложные запросы для поиска информации, которая была опубликована в Интернете, но не предназначалась для поиска. Использование операторов расширенного поиска для поиска информации, к которой нелегко получить доступ с помощью простого поиска, иногда называют Google dorking или Google hacking .

Шаг 2: Проверьте уязвимость:

Теперь нам нужно найти поле ввода, в которое мы можем внедрить вредоносный скрипт, например, поле поиска, поле имени пользователя или пароля или любое другое связанное поле.

Теперь протестируйте уязвимость, поместив некоторую строку в поле, скажем, например, вставьте «BTS» в поле ввода. Результаты будут отображаться следующим образом:

Теперь щелкните правой кнопкой мыши на странице и просмотрите исходный код страницы. Найдите строку, которую вы ввели, это «BTS». Также отметьте место, где размещены входные данные.

Теперь нам нужно выяснить, что сервер дезинфицирует наш ввод или нет? Чтобы проверить это, вставьте тег

Сохранить моё имя, email и адрес сайта в этом браузере для последующих моих комментариев.

Источник

Изощренные способы взлома

В распоряжении хакеров — широкий набор инструментов и техник. Уязвимости появляются постоянно, а злоумышленники продолжают придумывать способы их эксплуатации и новые, более изощренные сценарии атак. О них мы поговорим в этом материале и рассмотрим не самые тривиальные, на наш взгляд, инциденты.

Некоторые приемы злоумышленников хорошо знакомы широкой аудитории: например, атаки социальной инженерии или фишинг. Но далеко не все слышали об атаках с помощью учетных записей-призраков.

В конце января компания Sophos расследовала масштабную атаку на корпоративные ресурсы с последующим заражением вымогателем Nemty. Эксперты Sophos выяснили, что вторжение произошло через учетную запись администратора с высокими привилегиями. Эта учетная запись принадлежала бывшему сотруднику, скончавшемуся за три месяца до инцидента.

Компания вместо того, чтобы отозвать доступ и закрыть учетную запись, решила оставить ее активной и открытой, потому что “были службы, для которых она использовалась” (с).

Фишинговые письма содержат ссылки на вредоносные сайты, замаскированные под безопасные. Там злоумышленники выманивают наши аутентификационные данные или данные банковских карт. “Да-да, знаем”, — скажут многие. А знаете ли вы о поддельных письмах, в которых вредоносный URL-адрес защищен азбукой Морзе?

В феврале стало известно о новом способе мошенничества — злоумышленники использовали азбуку Морзе для сокрытия вредоносного содержимого во вложениях электронной почты. Далее приведем описание атаки из источника.

Атака начиналась с электронного письма с вложением-счетом. Письмо содержало HTML-вложение, выглядящее как файл Excel с заголовком, похожим на счет компании, например, в формате «[название_компании] _счет_ [номер] ._ xlsx.hTML». При просмотре вложения в текстовом редакторе можно обнаружить код JavaScript, который сопоставляет буквы и цифры с азбукой Морзе. Например, буква «a» отображается в «.-», а буква «b» — в «-…». Такое кодирование помогает обойти спам-фильтры и защитные почтовые шлюзы.

Затем скрипт вызывает функцию decodeMorse() для декодирования строки кода Морзе в шестнадцатеричную строку. Строка далее декодируется в теги JavaScript, которые вставляются в HTML-страницу.

Когда жертва пытается открыть файл, появляется поддельная электронная таблица Excel, в которой указано, что время входа истекло, и предлагается ввести пароль еще раз. После того, как пользователь введет свой пароль, форма отправит пароль на удаленный сайт, где злоумышленники собирают учетные данные. Во многих случаях всплывающее окно авторизации содержит логотип компании жертвы, чтобы вызвать доверие.

Вы могли слышать историю о том, как в 2017 году хакеры заразили компьютерную сеть нефтехимического завода используя…кофемашину. Опасный вирус-вымогатель WannaCry попал в сеть компании через небезопасное подключение умной кофемашины к Wi-Fi.

Возможно, вы знаете и случай, когда холодильник помог хакерам реализовать MiTM-атаку и получить доступ к Gmail и Google аккаунту.

А в 2020-м году злоумышленники обкатали новый способ проникнуть в офисные и домашние сети — умные лампочки. Хакеры, используя определенные уязвимости в них, могут проникнуть в целевую IP-сеть для распространения программ-вымогателей или шпионского ПО.

Как происходит атака: владельцы лампочек могут дистанционно управлять освещением и калибровать цвет каждой лампочки через мобильное приложение.

Хакер обнаруживает лампочку и перехватывает управление, меняет цвет или яркость лампочки, чтобы обмануть пользователя, заставляя подумать, что лампочка неисправна.

Лампочка отображается как “недоступно” в приложении пользователя. Единственный способ перезагрузить умное устройство — удалить его из приложения, а затем повторно обнаружить и добавить в сеть. На этом этапе хакер уже внедрил в прошивку лампочки вредоносное ПО, используя уязвимость протокола передачи данных. Таким образом, пользователь добавляет обратно в свою сеть уже взломанную лампочку. Теперь контролируемая хакером лампа с обновленной прошивкой позволяет развить атаку в сети, распространить программу-вымогатель или шпионскую программу.

Больше о (не)безопасности умных устройств мы писали здесь.

Источник