- Задание: восстановить файл, зараженный макровирусом

- Задание: восстановить файл, зараженный макровирусом

- Восстановить файлы с зараженного вирусом жесткого диска, карты памяти и флешки

- Решение 1. Использование CMD(командной строки) для восстановления файлов с зараженных вирусом носителей.

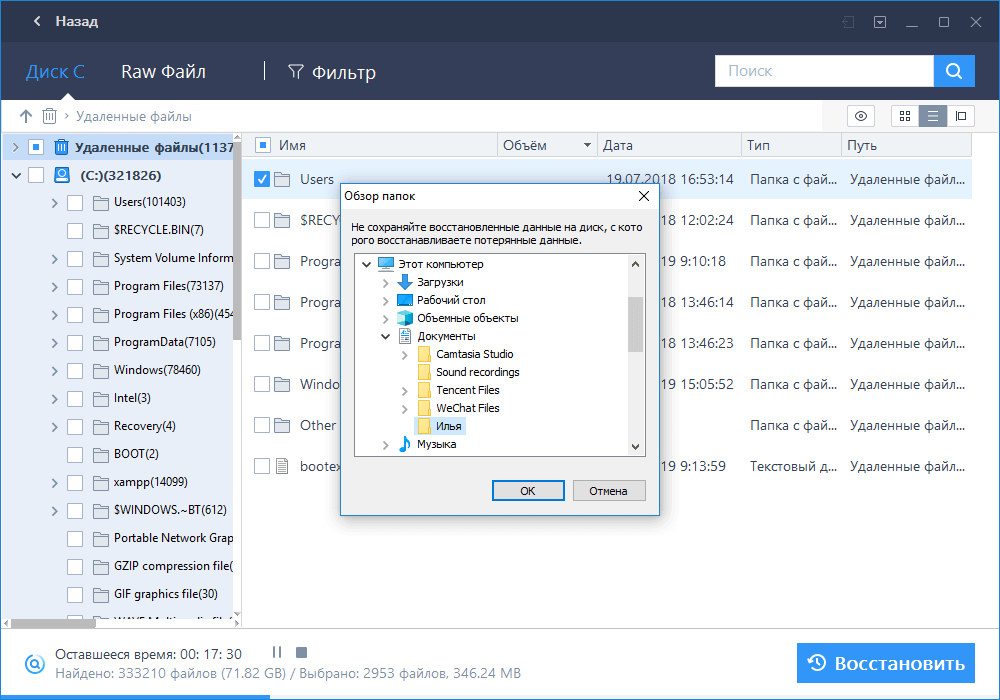

- Решение 2. Использование программного обеспечения EaseUS для восстановления данных после очистки вирусных файлов

- Важная информация:

- Запустите программу восстановления данных на ПК.

- Сканирование и поиск данных с зараженного вирусом диска.

- Восстановление данных с диска.

- Восстановление зараженных файлов. Профилактика проникновения «троянских программ»

- ПРАКТИЧЕСКАЯ РАБОТА №11

Задание: восстановить файл, зараженный макровирусом

Алгоритм выполнения работы.

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF, содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

1. В программе WinWord выберите пункты меню «Файл» – «Сохранить как».

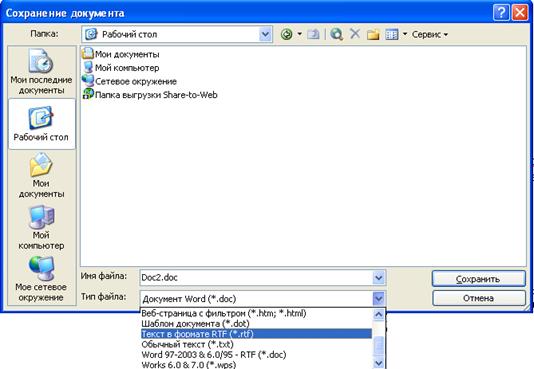

2. В открывшемся окне в поле «Тип файла» выберите «Текст в формате RTF» (рис. 7).

3. Выберите команду Сохранить, при этом имя файла оставьте прежним.

4. В результате появится новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все зараженные Word-документы и файл-шаблон NORMAL.DOT в папке WinWord.

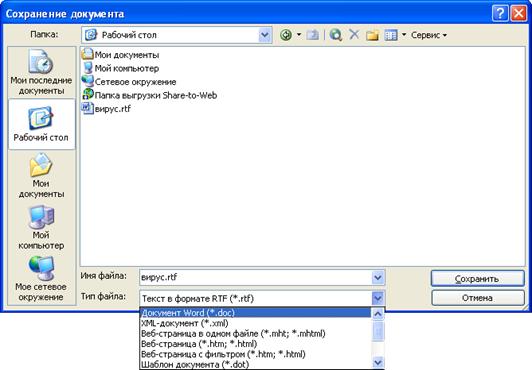

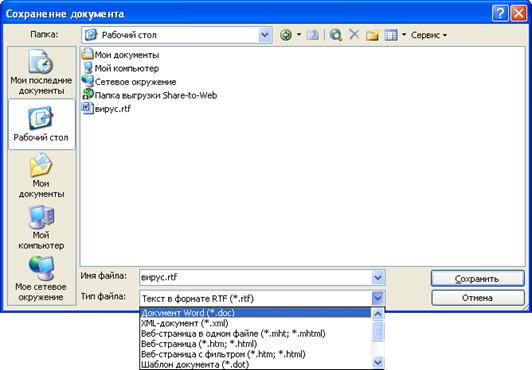

6. Запустите WinWord и восстановите документы из RTF-файлов в соответствующий формат файла (рис. 8) с расширением (.doc).

7. В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

Примечание:

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании файлов происходит потеря невирусных макросов, используемых при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса – восстановить необходимые макросы в первоначальном виде.

8. Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

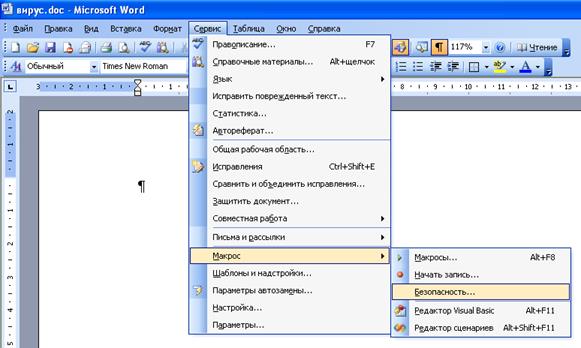

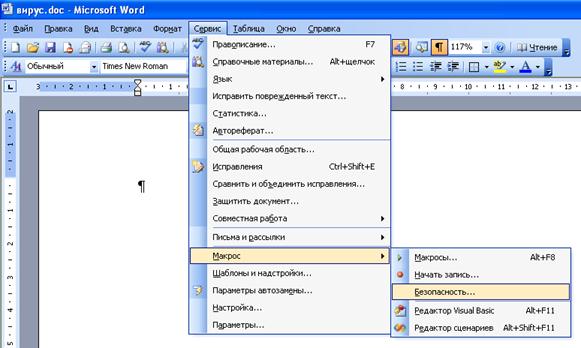

9. Для этого в WinWord выберите последовательно пункты меню: Сервис — Макрос — Безопасность (рис. 9).

10. В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая (рис. 10).

Источник

Задание: восстановить файл, зараженный макровирусом

Дата добавления: 2014-11-27 ; просмотров: 2334 ; Нарушение авторских прав

Алгоритм выполнения работы.

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF, содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

1. В программе WinWord выберите пункты меню «Файл» – «Сохранить как».

2. В открывшемся окне в поле «Тип файла» выберите «Текст в формате RTF» (рис. 7).

3. Выберите команду Сохранить, при этом имя файла оставьте прежним.

4. В результате появится новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все зараженные Word-документы и файл-шаблон NORMAL.DOT в папке WinWord.

6. Запустите WinWord и восстановите документы из RTF-файлов в соответствующий формат файла (рис. 8) с расширением (.doc).

7. В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

Примечание:

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании файлов происходит потеря невирусных макросов, используемых при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса – восстановить необходимые макросы в первоначальном виде.

8. Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

9. Для этого в WinWord выберите последовательно пункты меню: Сервис — Макрос — Безопасность (рис. 9).

10. В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая (рис. 10).

Источник

Восстановить файлы с зараженного вирусом жесткого диска, карты памяти и флешки

Если вы потеряли файлы при вирусной атаке, вы можете попробовать два возможных способа восстановить зараженные файлы: очистить диск, а затем восстановить зараженные вирусом данные с помощью командной строки или же воспользоваться профессиональным программным обеспечением для восстановления данных.

Сталкивались ли вы с атакой одного или сразу нескольких неизвестных вирусов? Если у вас имеется подобный опыт, вы знаете, что вирусная атака может привести к неожиданной потере данных на жестком диске, карте памяти или USB-накопителе.

Для пользователей, незнающих, как восстановить зараженные вирусом файлы, это может стать настоящей катастрофой. Но не теперь! На этой странице мы представим вам два возможных решения для восстановления зараженных вирусом данных: исправление и восстановление зараженных вирусом файлов с помощью CMD(командной строки) и восстановление зараженных вирусом файлов с помощью профессионального ПО для восстановления данных. Вы можете последовательно выполнить данные действия, если первый способ не сработает, переходите ко второму.

Решение 1. Использование CMD(командной строки) для восстановления файлов с зараженных вирусом носителей.

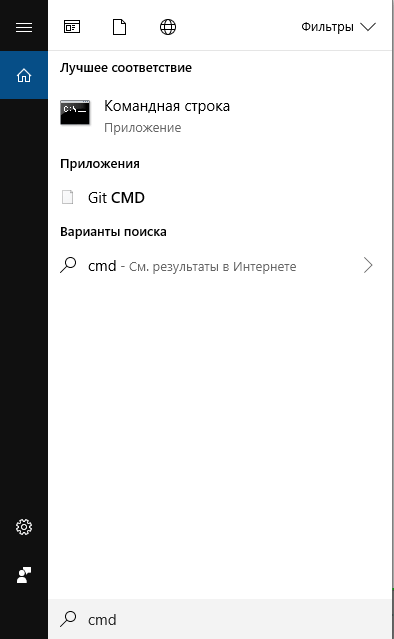

При потери доступа к вашим файлам из-за вирусной атаки, лучше всего сначала воспользоваться командной строкой(cmd) и попробовать восстановить зараженные файлы. Поскольку это бесплатно и вполне понятно, cmd — отличный выбор. Теперь посмотрим, как это работает. (Я буду использовать Windows 7 для демонстрации, но процесс в основном тот же и для других версий ОС)

- Подключите жесткий диск, карту памяти или USB-накопитель к компьютеру.

- Перейдите в меню «Пуск», введите «cmd «в строке поиска, нажмите «Ввод». Затем вы увидите поле под названием «cmd.exe » под списком программ.

- Нажмите «cmd. exe», затем откроется окно командной строки Windows, которая и позволит восстановить зараженные файлы.

- Введите: chkdsk E: /f и нажмите Enter. (Замените E: на букву диска устройства или расположения с зараженными файлами.)

- Введите: Y и нажмите Enter.

- Введите: E и нажмите Enter. (Замените E: на соответствующую букву диска.).

- Введите: attrib -h -r -s /s /d *.* и нажмите Enter.

Затем Windows начнет восстанавливать зараженный вирусом жесткий диск, карту памяти или USB-накопитель. Процесс обычно занимает одну-две минуты. Пожалуйста, подождите. После процесса восстановления перейдите на диск или карту и проверьте, видите ли вы все ранее зараженные вирусом файлы.

Если вы обнаружили все файлы на вашем USB, карте памяти или жестком диске, который был заражен вирусом, поздравляем! Но если нет, не отчаивайтесь. Существует и другой вариант. Просто попробуйте стороннее программное обеспечение для восстановления данных в описании второго решения!

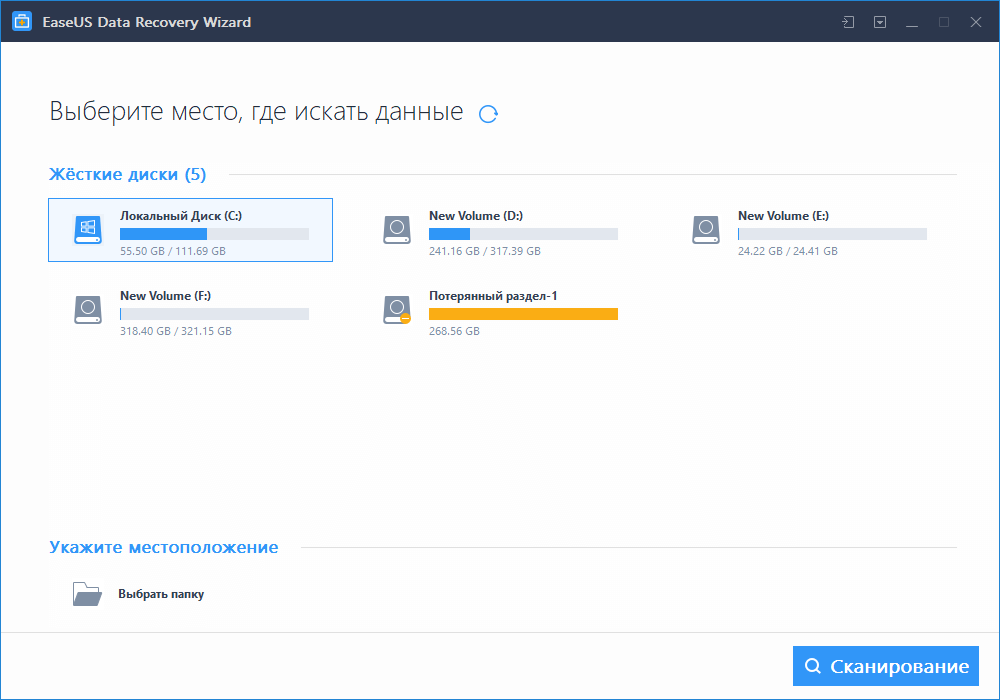

Решение 2. Использование программного обеспечения EaseUS для восстановления данных после очистки вирусных файлов

Если не получается восстановить зараженные файлы с помощью командной строки, программа для восстановления данных EaseUS с легкостью справится с этой задачей. Наша программа является профессиональным программным обеспечением восстановления для всех устройств хранения данных. Благодаря отличной мощности восстановления файлов, ПО эффективно восстанавливает удаленные, поврежденные или скрытые файлы с зараженных вирусом жестких дисков, карт памяти и USB-накопителей.

Процесс восстановления зараженных файлов крайне прост! Ниже вы сможете ознакомиться с пошаговым руководством по восстановлению.

Важная информация:

1. EaseUS Мастер восстановления данных поддерживает только восстановление удаленных или подверженных атаке вируса файлов.

2. А также сперва вы должны воспользоваться инструментом удаления вирусов, чтобы очистить инфекцию с жесткого диска или USB/SD-карты перед началом восстановления данных.

3. Если ваш жесткий диск заражен вирусом и данные были потеряны, попробуйте это программное обеспечение, чтобы возвратить потерянные данные с зараженного вирусом диска.

Запустите программу восстановления данных на ПК.

Если USB-или SD-карта заражена вирусом, подключите ее к компьютеру перед запуском мастера восстановления данных EaseUS.

Откройте программное обеспечение восстановления данных EaseUS и выберите зараженный вирусом диск, USB или SD-карту.

Нажмите кнопку Сканировать, чтобы начать сканирование диска.

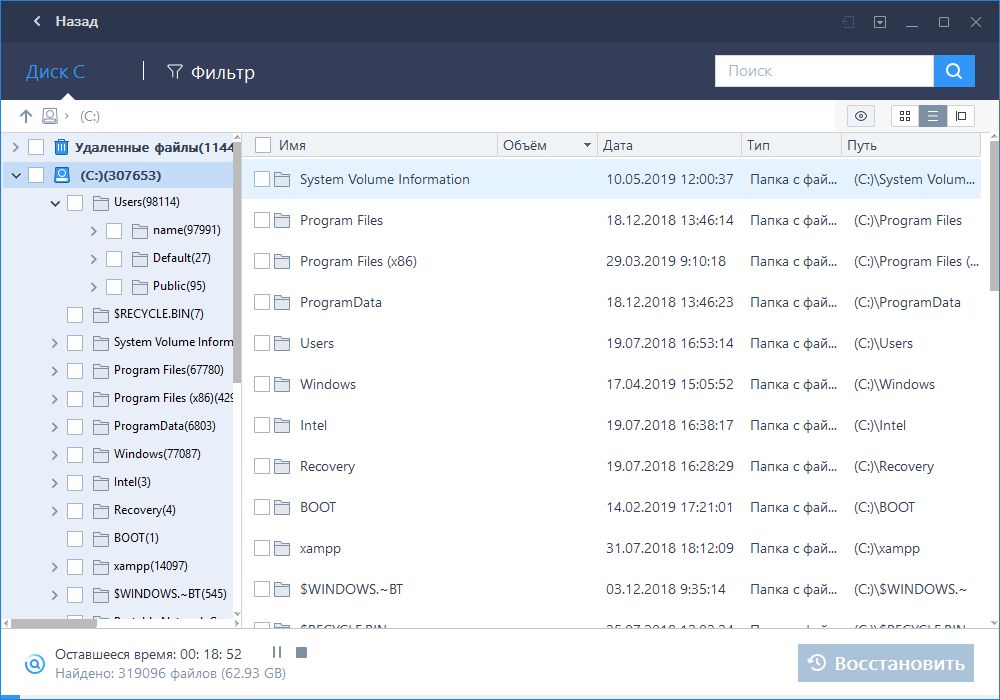

Сканирование и поиск данных с зараженного вирусом диска.

Позвольте программе сканировать выбранный диск, и все данные, удаленные вирусом будут найдены. Также вы можете попробовать найти их, используя следующие вкладки:

Удаленные файлы: если вирус удалил ваши файлы, сперва стоит проверить эту вкладку.

Диск(с вашим именем диска): все найденные данные будут перечислены здесь.

Дополнительные файлы: здесь же перечислены большинство файлов, которые потеряли имена файлов и пути, вы также можете попробовать найти удаленные вирусом данные здесь.

После поиска нужных файлов вы можете дважды щелкнуть по ним, чтобы проверить, можно ли их использовать.

Восстановление данных с диска.

1. Выберите удаленные вирусом файлы.

2. Укажите безопасное место на ПК или внешнем устройстве хранения данных.

3. Нажмите кнопку Восстановить, чтобы возвратить потерянные данные с диска.

Последние статьи — Также в программе EaseUS

Если вы случайно отформатировали жесткий диск и потеряли важные данные, есть спо…

Потеряли важные изображения на SD-карте? Позвольте программе восстановления данн…

На данной странице мы бесплатно расскажем вам о 2 способах восстановления навсег…

Внешний жесткий диск не показывает файлы, хотя они там есть? Не удаётся обнаружи…

Источник

Восстановление зараженных файлов. Профилактика проникновения «троянских программ»

ПРАКТИЧЕСКАЯ РАБОТА №11

Тема: Восстановление зараженных файлов. Профилактика проникновения «троянских программ»

Цели: формирование умений восстановления офисных приложений после поражения макровирусом; навигации по редактору системного реестра ОС Windows 7 ; проверки потенциальных мест записей «троянских программ» в системном реестре ОС Windows 7 .

Оборудование: персональный компьютер, MS Word , редактор системного реестра ОС Windows 7 .

Время выполнения: 2 часа

Макровирусы заражают файлы – документы и электронные таблицы популярных офисных приложений.

Макровирусы занимают особое место среди файловых вирусов. Макровирусы представляют собой вредительские программы, написанные на макроязыках, встроенных в текстовые редакторы, электронные таблицы и др.

Для существования вирусов в конкретной системе (редакторе) необходимо, чтобы встроенный в нее макроязык имел следующие условия:

привязка программы на макроязыке к конкретному файлу;

копирование макропрограмм из одного файла в другой;

получение управления макропрограммой без вмешательства пользователя.

Таким условиям отвечают редакторы MS WORD, MS OFFICE, AMI PRO, табличный процессор MS EXCEL. В этих системах используются макроязыки WORD BASIC и VISUAL BASIC.

При определенных действиях над файлами, содержащими макропрограммы (открытие, сохранение, закрытие и т.д.), автоматически выполняются макропрограммы файлов. При этом управление получают макровирусы, которые сохраняют активность до тех пор, пока активен соответствующий редактор (процессор). Поэтому при работе с другим файлом в зараженном редакторе (процессоре) он также заражается. По механизму заражения здесь прослеживается аналогия с резидентными вирусами. Для получения управления в макровирусах, заражающие файлы MS OFFICE, как правило, используют некоторые приемы:

в вирусе размещается автомакрос (вирус включается автоматически при открытии документа, таблицы);

в вирус помещается один из стандартных макросов, который выполняется при выборе определенного пункта меню;

макрос вируса автоматически вызывается на выполнение при нажатии определенной клавиши или комбинаций клавиш.

Макровирус Win Word. Concept, поражающий документы текстового редактора WORD, появился летом 1995 г. Вредительская функция этого вируса заключается в изменении формата документов WORD в формат файлов стилей. Другой макровирус Win Word Nuclear уже не столь безобиден. Он дописывает фразу с требованием запрещения ядерных испытаний, проводимых Францией в Тихом океане

Для анализа макровирусов необходимо получить текст их макросов. Для нешифрованных («не-стелс») вирусов это достигается при помощи меню Сервис/Макрос. Если же вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов.

Троянская программа (троян) — вредоносная программа и поэтому подлежит немедленному удалению. По внешнему виду выглядит как полезная. Создается и распространяется людьми, в отличие от всякого рода вирусов и червей, которые распространяются самопроизвольно. Троянские программы загружаются непосредственно в компьютерные системы и если не удалить троян, то после его установки в компьютере может начаться, закачивание из интернета других вредоносных программ.

Трояны проникают на открытые или индексируемые ресурсы (файл-серверы и системы файлообмена), носители информации, присылаются по электронной почте. Использование троянов иногда является лишь частью спланированной многоступенчатой атаки на определенные компьютеры, сети или ресурсы.

Троянская программа может имитировать имя и иконку существующей, несуществующей, или просто привлекательной программы, компонента, или файла данных (например, картинки), как для запуска пользователем, так и для маскировки в системе своего присутствия.

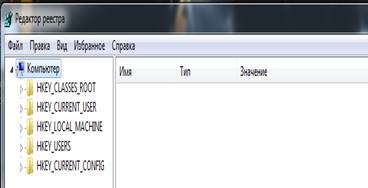

Реестр операционной системы Windows – это большая база данных, где хранится информация о конфигурации системы. Этой информацией пользуются как операционная система Windows , так и другие программы. В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно, необходимо иметь копию реестра. Основным средством для просмотра и редактирования записей реестра служит специализированная утилита «Редактор реестра».

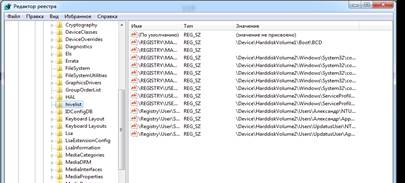

Файл редактора реестра находится в папке Windows . Называется он regedit . exe . После запуска появится окно редактора реестра. Вы увидите список из 5 разделов ( рис .22):

Рисунок 22 – Реестр системы Windows 7

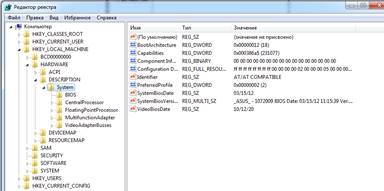

Работах разделами реестра аналогична работе с папками в Проводнике. Конечным элементом дерева реестра являются ключи или параметры, делящиеся на три типа (рис. 23):

— строковые (напр. «C:\Windows»);

— двоичные (напр. 10 82 АО 8F );

DWORD – этот тип ключа занимает 4 байта и отображается в шестнадцатеричном и в десятичном виде (например, 0x00000020 (32)).

В Windows 7 системная информация разбита на так называемые ульи ( hive ). Это обусловлено принципиальным отличием концепции безопасности этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они хранятся, расположены в разделе HKEY _ LOCAL _ MACHINE \ SYSTEM \ CurrentControlSet \ Control \ hivelist (рис. 24).

Рисунок 23 — Редактор реестра

Рисунок 24 – Параметры безопасности реестра

В таблице 3 даны краткие описания ульев реестра и файлов, в которых хранятся параметры безопасности.

Характеристика основных разделов системного реестра

HKEY _ LOCAL_MACHINE \ SAM

Содержит информацию SAM ( Security Access Manager ), хранящуюся в файлах SAM , SAM . LOG , SAM . SAV в папке % Systemroot %\ Svstem 32\ Config

Содержит информацию безопасности в файлах SECURITY , SECURITY . LOG , SECURITY . SAV в папке \% Systemroot %\ System 32\ Co nfig

Содержит информацию об аппаратных профилях этого подраздела. Информация хранится в файлах SYSTEM , SYSTEM . LOG , SYSTEM . SAV в папке \ % Systemroot %\ System 32\ Co nfig

HKEY _ CURRENT _ CONFIG

Содержит информацию о подразделе System этого улья , которая хранится в файлах SYSTEM.SAV и SYSTEM.ALT в папке \ %Systemroot%\System32\Config

Содержит информацию, которая будет использоваться для создания про филя нового пользователя, впервые регистрирующего ся в системе. Информация хранится в файлах DEFAULT , DEFAULT . LOG , DEFAULT . SAV в папке \% Systemroot %\ System 32\ Co nfig

HKEY _ CURRENT_USER

Содержит информацию о пользователе, зарегистрированном в системе на текущий момент. Эта информация хранится в файлах NTUSER . DAT и NTUSER . DAT . LOG , распо ложенных в каталоге \% Systemroot %\ Profiles \ User name , где User name – имя пользователя, зарегистрированного в системе на данный момент.

Вопросы для самопроверки:

1. Дайте определение программного вируса.

2. Перечислите виды «вирусоподобных» программ.

3. Назовите характерные черты макровируса.

4. Что такое реестр?

5. Какую структуру имеет системный реестр ОС Windows 7?

Задание 1. Восстановить файл, зараженный макровирусом.

Алгоритм выполнения задания 1:

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF , содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

1. В программе WinWord выберите пункты меню Файл – Сохранить как.

2. В открывшемся окне в поле Тип файла выберите Текст в формате RTF (рис. 25).

Рисунок 25 — Сохранение документа

3. Выберите команду Сохранить, при этом имя файла оставьте прежним.

4. В результате появится новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все зараженные Word -документы и файл-шаблон NORMAL . DOT в папке WinWord .

6. Запустите WinWord и восстановите документы из RTF -файлов в соответствующий формат файла (рис. 26) с расширением (. doc ).

Рисунок 26 — Сохранение документа

7. В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании файлов происходит потеря не вирусных макросов, используемых при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса – восстановить необходимые макросы в первоначальном виде.

8. Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

9. Для этого в WinWord выберите последовательно пункты меню: Сервис – Макрос – Безопасность

10. В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая (Очень высокая).

Задания для самостоятельной работы:

1. Создать файл virus . doc (содержание — чистый лист) и выполните алгоритм восстановления файла (в предположении его заражения макровирусом).

2. Зафиксировать этапы работы, используя команду PrintScreen клавиатуры (скопированные таким об разом файлы вставьте в новый Word — документ для отчета преподавателю).

3. Сравнить размеры файлов virus , doc и virus . rtf , используя пункт контекстного меню Свойства.

Задание 2. Проверить потенциальные места записей «троянских программ» в системном реестре операционной системы Windows 7.

Алгоритм выполнения задания 2:

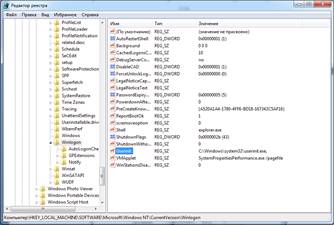

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователей и системы.

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите ветвь HKEY _ LOCAL _ MACHINE и далее Software \ Microsoft \ WindowsNT \ CurrentVersion \ Winlogon .

3. В правой половине открытого окна программы regedit . exe появится список ключей.

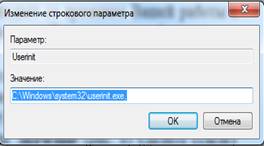

4. Найдите ключ Userinit ( REG _ SZ ) и проверьте его содержимое.

5. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C :\ WINDOWS \ system 32\ userinit . exe (рис. 27).

Рисунок 27 — Редактор реестра

6. Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские про граммы».

7. В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла и сопоставьте с Вашими действиями в это время.

8. Если время создания файла совпадает со временем Вашей работы в Интернете, то возможно, что в это время Ваш компьютер был заражен «троянским конем».

9. Для удаления этой записи необходимо дважды щелкнуть на названии ключа (или при выделенном ключе выбрать команду Изменить из меню Правка программы regedit.exe).

10. В открывшемся окне в поле Значение (рис. 28) удалите ссылку на подозрительный файл.

Рисунок 28 — Редактирование

11. Закройте программу regedit.exe.

12. Перейдите в папку с подозрительным файлом и удалите его.

13. Перезагрузите операционную систему и выполните пункты задания 1-4.

14. Если содержимое рассматриваемого ключа не изменилось, то предполагаемый «троянский конь» удален из Вашей системы.

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run .

Для его проверки выполните следующее.

1. Запустите программу regedit . exe .

3. В рассматриваемом примере автоматически запускается резидентный антивирус и его планировщик заданий, а также утилита, относящаяся к программе Nero (запись на CD ).

4. Если в указанном разделе есть записи вызывающие подозрения, то выполните пункты 6-14 предыдущего задания.

Задания для самостоятельной работы:

1. Проверить содержимое ключа HKEY_LOCAL_MACHINE \Software\Microsoft\ WindowsNT\CurrentVersion\ Winlogon\System (REG_SZ)

2. Зафиксировать этапы работы, используя команду PrintScreen клавиатуры.

3. Составить отчет о результатах проверки.

1. Какие файлы заражают макровирусы?

2. Как восстановить файл, зараженный макровирусом?

3. Является ли наличие скрытых листов в Excel признаком заражения макровирусом?

4. Поясните механизм функционирования «троянской программы».

5. Почему профилактика «троянских программ» связана с системным реестром?

6. Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

Источник