- Методы блокировки и разблокировки диска в средстве BitLocker Drive Encryption

- Пароль BitLocker

- Смарт-карта BitLocker

- Автоматическая разблокировка BitLocker

- BitLocker Network Unlock FAQ

- BitLocker Network Unlock FAQ

- BitLocker: включение сетевой разблокировки

- Основные требования к сетевой разблокировки

- Последовательность разблокировки сети

- Настройка сетевой разблокировки

- Установка роли сервера WDS

- Подтверждение запуска службы WDS

- Установка функции разблокировки сети

- Создание шаблона сертификата для разблокировки сети

- Создание сертификата разблокировки сети

- Развертывание закрытого ключа и сертификата на сервере WDS

- Настройка параметров групповой политики для разблокировки сети

- Файлы конфигурации политики подсетей на сервере WDS (необязательный)

- Отключение разблокировки сети

- Обновление сертификатов разблокировки сети

- Разблокировка сети устранения неполадок

- Настройка параметров групповой политики разблокировки сети на более ранних версиях

Методы блокировки и разблокировки диска в средстве BitLocker Drive Encryption

Для шифрования несъемного диска данных с помощью средства BitLocker Drive Encryption или для шифрования съемного диска с помощью средства BitLocker To Go можно выбрать метод разблокировки диска.

Выбор метода зависит от типа диска, который шифруется, от нужной степени гибкости и от установленных организацией требований (например, если выполняется шифрование дисков на рабочем компьютере).

Примечание: Возможность шифрования дисков с помощью BitLocker Drive Encryption доступна только в выпусках Windows 7 Ultimate и Enterprise.

Пароль BitLocker

Пароль – это строка символов, который используется для доступа к информации на компьютере. Дополнительные сведения о паролях, см. Советы по созданию надежных паролей и парольных фраз.

Пароль можно использовать для разблокировки несъемных дисков с данными (например, внутренних жестких дисков) и съемных дисков (например, внешних жестких дисков и USB флэш-памяти).

Пароли позволяют пользоваться зашифрованным диском и на домашнем, и на рабочем компьютерах или пользоваться диском совместно с другими пользователями.

Средство чтения BitLocker To Go позволяет разблокировать зашифрованные диски на компьютерах, работающих под управлением Windows Vista или Windows XP. Чтобы пользоваться средством чтения BitLocker To Go, необходимо отформатировать диск с помощью файловой системы FAT, а для шифрования диска нужно использовать пароль.

Изменить пароль можно на панели управления средства BitLocker Drive Encryption.

Смарт-карта BitLocker

Смарт-карта – это маленькая пластиковая карточка с компьютерной микросхемой. Смарт-карты обычно выдают отделы информационных технологий в крупных компаниях.

Для использования смарт-карты требуется устройство для чтения смарт-карт, установленное на компьютере или подключенное к нему; это устройство может считывать сохраненную на смарт-карте информацию.

Смарт-карты используют преимущественно в рабочей среде.

Обязательное требование – использование сертификата BitLocker предоставляет системный администратор. Если есть несколько сертификатов, необходимо выбрать один.

Смарт-карты нельзя использовать вместе с устройством чтения BitLocker To Go, позволяющий разблокировать диски на компьютере под управлением Windows Vista или Windows XP.

Чтобы разблокировать диск, нужно вставить смарт-карту и ввести её PIN-код.

Примечание: Во время шифрования диска с помощью смарт-карты на диске создается средство IRM-защиты на основе сертификата. Это средство защиты содержит определенную незашифрованную информацию, необходимую для разблокирования диска. В конкретных случаях, когда используется средство IRM-защиты на основе сертификата, открытый ключ и отпечаток сертификата, который использовался для шифрования диска, сохраняются незашифрованными в метаданных средства защиты. Этими сведениями можно воспользоваться, чтобы отыскать центр сертификации, который использовался для создания сертификата, а затем попытаться извлечь определенные личные сведения.

Автоматическая разблокировка BitLocker

Во время шифрования съемных дисков данных можно выбрать автоматическая разблокировка диска, когда выполняется вход в Windows.

Съемные диски данных можно настроить на автоматическое разблокирование после того, как они зашифрованы, щелкнув правой кнопкой мыши диска в папке «Компьютер» и выбрав пункт Управление BitLocker.

Примечание: Для автоматической разблокировки дисков данных диск, на котором установлена Windows, должен быть зашифрован с помощью средства BitLocker.

Источник

BitLocker Network Unlock FAQ

Область применения

BitLocker Network Unlock FAQ

Сетевая разблокировка BitLocker упрощает управление компьютерами и серверами, защищенными BitLocker с применением доверенного платформенного модуля и ПИН-кода в среде домена. При перезагрузке компьютера, соединенного с проводной корпоративной сетью, сетевая разблокировка позволяет пропустить запрос на введение ПИН-кода. Блокировка томов операционной системы, защищенных BitLocker, автоматически снимается с помощью доверенного ключа, который предоставляется сервером служб развертывания Windows в качестве дополнительного способа проверки подлинности.

Для использования сетевой разблокировки также требуется настроить ПИН-код для компьютера. Если компьютер не подключен к сети, для его разблокировки необходимо ввести ПИН-код.

Сетевая разблокировка BitLocker имеет программные и аппаратные требования для клиентских компьютеров, служб развертывания Windows и контроллеров домена, которые должны быть выполнены, прежде чем вы сможете ее использовать.

При сетевой разблокировке используется два предохранителя: предохранитель доверенного платформенного модуля и предохранитель, предоставляемый сетью или ПИН-кодом, тогда как при автоматической разблокировке используется лишь один предохранитель, хранящийся в доверенном платформенном модуле. Если компьютер присоединяется к сети без предохранителя ключа, отображается запрос на ввод ПИН-кода. Если ПИН-код не доступен, необходимо использовать ключ восстановления, чтобы разблокировать компьютер, если он не может быть подключен к сети.

Источник

BitLocker: включение сетевой разблокировки

Область применения

- Windows 10

- Windows 11

- Windows Server 2016 и более поздние версии

В этой статье для ИТ-специалистов описывается, как работает разблокировка сети BitLocker и как ее настроить.

Network Unlock была представлена в Windows 8 и Windows Server 2012 в качестве параметра защитника BitLocker для объемов операционной системы. Разблокировка сети помогает управлять настольными компьютерами и серверами с поддержкой BitLocker в среде домена, автоматически открывая объемы операционной системы при перезагрузке системы и подключенной к проводной корпоративной сети. Эта функция требует от клиентского оборудования реализации драйвера DHCP в его прошивке UEFI.

Без разблокировки сети для томов операционной системы с использованием протекторов TPM+PIN-кода требуется ПИН-код, когда компьютер перезагружается или возобновляется после спячки (например, wake on LAN). Для предприятий эта настройка может затруднить выкатку патчей программного обеспечения на неохваченных настольных компьютерах и удаленно управляемых серверах.

Разблокировка сети позволяет системам с поддержкой BitLocker, которые используют TPM+PIN и отвечают требованиям оборудования для загрузки Windows без вмешательства пользователя. Разблокировка сети работает как TPM+StartupKey в загрузке. Но StartupKey не нужно читать из USB-мультимедиа. Вместо этого ключ для разблокировки сети состоит из ключа, который хранится в TPM, и зашифрованного сетевого ключа, который отправляется на сервер. Он расшифровываются и возвращаются клиенту в безопасном сеансе.

Основные требования к сетевой разблокировки

Для разблокировки сети необходимо использовать следующие обязательные конфигурации оборудования и программного обеспечения, прежде чем она сможет автоматически разблокировать системы, присоединимые к домену:

- Вы должны запускать по крайней мере Windows 8 или Windows Server 2012.

- Любая поддерживаемая операционная система, использующая драйверы DHCP UEFI, может быть клиентом network Unlock.

- Клиенты network Unlock должны иметь чип TPM (доверенный модуль платформы) и по крайней мере один протектор TPM.

- Необходимо иметь сервер, на Windows службы развертывания (WDS) в любой поддерживаемой операционной системе сервера.

- Необязательная функция Разблокировки сети BitLocker может быть установлена на любой поддерживаемой операционной системе сервера.

- Необходимо иметь сервер DHCP отдельно от сервера WDS.

- Необходимо правильно настроить сопряжение между общедоступными и закрытыми ключами.

- Параметры групповой политики разблокировки сети необходимо настроить.

Сетевой стек должен быть включен для использования функции разблокировки сети. Производители оборудования поставляют свои продукты в различных штатах и с различными меню BIOS. Поэтому перед запуском компьютера подтвердим, что сетевой стек включен в BIOS.

Чтобы правильно поддерживать DHCP в UEFI, система на основе UEFI должна быть в родном режиме и не должна иметь включен модуль поддержки совместимости (CSM).

На компьютерах, Windows 8 и позже, первый сетевой адаптер на компьютере, как правило, на борту адаптер, должен быть настроен для поддержки DHCP. Этот адаптер необходимо использовать для разблокировки сети.

Используйте эту конфигурацию, особенно если у вас несколько адаптеров, и вы хотите настроить один из них без DHCP, например для протокола управления выключением света. Конфигурация необходима, так как при достижении адаптеров с портом DHCP, который по какой-либо причине не справился с управлением, сетевое разблокировка прекращается. Так что если первый перенаправляемый адаптер не поддерживает DHCP, не подключен к сети или не сообщает о доступности порта DHCP по какой-либо причине, то разблокировка сети не будет работать.

На поддерживаемых версиях Windows Server 2012 и более поздних версиях компонент сервера разблокировки сети устанавливается в Windows функции. Он использует диспетчер сервера или Windows PowerShell команды. В диспетчере серверов имя функции — разблокировка сети BitLocker. В Windows PowerShell имя функции — BitLocker-NetworkUnlock. Эта функция является основным требованием.

Для разблокировки сети требуется WDS в среде, где будет использоваться эта функция. Конфигурация установки WDS не требуется. Но служба WDS должна работать на сервере.

Сетевой ключ хранится на системном диске вместе с ключом сеанса AES 256. Он шифруется 2048-битным общедоступным ключом RSA сертификата сервера разблокировки. Сетевой ключ расшифровываются с помощью поставщика в поддерживаемой версии Windows Server с WDS. Ключ сети возвращается в зашифрованном виде с помощью соответствующего ключа сеанса.

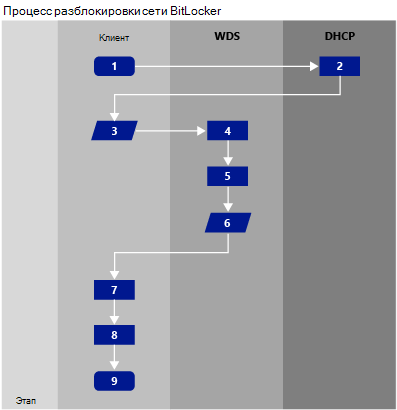

Последовательность разблокировки сети

Последовательность разблокировки начинается с клиентской стороны, когда менеджер загрузки Windows обнаруживает наличие протектора разблокировки сети. Он использует драйвер DHCP в UEFI, чтобы получить IP-адрес для IPv4. Затем он транслирует запрос DHCP для конкретного поставщика, содержащий сетевой ключ и ключ сеанса для ответа, все зашифрованные сертификатом сетевой разблокировки сервера, как описано выше. Поставщик сетевой разблокировки на поддерживаемом сервере WDS распознает запрос конкретного поставщика, расшифрует его с помощью закрытого ключа RSA и возвращает ключ сети, зашифрованный ключом сеанса, с помощью собственного ответа DHCP, определенного поставщику.

На стороне сервера роль сервера WDS имеет необязательный компонент подключаемого подключения, например поставщик PXE (среда предварительного выполнения). Компонент подключаемого подключения обрабатывает входящие запросы на разблокировку сети. Поставщик также может быть настроен с ограничениями подсети. Эти ограничения требуют, чтобы IP-адрес, предоставленный клиентом в запросе на разблокировку сети, принадлежал разрешенной подсети, чтобы отпустить сетевой ключ клиенту. Если поставщик сетевой разблокировки недоступен, bitLocker не может открыть диск до следующего доступного протектора. Поэтому в обычной конфигурации для разблокировки диска представлен стандартный экран разблокировки TPM+PIN.

Конфигурация на стороне сервера для обеспечения сетевой разблокировки требует предварительной настройки 2048-битной пары ключей RSA в виде сертификата X.509. Конфигурация также требует распространения среди клиентов сертификата общедоступных ключей.

Управление и развертывание этого сертификата через редактор групповой политики непосредственно на контроллере домена, который имеет функциональный уровень домена не менее Windows Server 2012. Этот сертификат является общедоступным ключом, который шифрует промежуточный сетевой ключ. Промежуточный сетевой ключ — это один из двух секретов, необходимых для разблокировки диска; другой секрет хранится в TPM.

Процесс разблокировки сети следует следующим этапам:

- Менеджер загрузки Windows обнаруживает протектор разблокировки сети в конфигурации BitLocker.

- Клиентский компьютер использует драйвер DHCP в UEFI, чтобы получить действительный IP-адрес IPv4.

- Клиентский компьютер передает запрос DHCP для конкретного поставщика, содержащий:

- Сетевой ключ (промежуточный 256-битный ключ), зашифрованный общедоступным ключом RSA 2048-битного сертификата разблокировки сети с сервера WDS.

- Ключ сеанса AES-256 для ответа.

- Поставщик сетевой разблокировки на сервере WDS распознает запрос, определенный для поставщика.

- Поставщик расшифровка запроса с помощью частного ключа RSA сертификата сетевой разблокировки WDS-сервера WDS server.

- Поставщик WDS возвращает ключ сети, зашифрованный ключом сеанса, с помощью собственного ответа DHCP на клиентский компьютер. Этот ключ является промежуточным ключом.

- Возвращенный промежуточный ключ сочетается с другим локальным 256-битным промежуточным ключом. Этот ключ можно расшифровать только с помощью TPM.

- Этот комбинированный ключ используется для создания ключа AES-256, который открывает громкость.

- Windows продолжает последовательность загрузки.

Настройка сетевой разблокировки

Следующие действия позволяют администратору настроить разблокировку сети в домене, где функциональный уровень не менее Windows Server 2012.

Установка роли сервера WDS

Функция разблокировки сети BitLocker устанавливает роль WDS, если она еще не установлена. Если вы хотите установить его отдельно перед установкой разблокировки сети BitLocker, используйте диспетчер сервера или Windows PowerShell. Чтобы установить роль в диспетчере сервера, выберите роль Windows службы развертывания.

Чтобы установить роль с помощью Windows PowerShell, используйте следующую команду:

Настройте сервер WDS таким образом, чтобы он может взаимодействовать с DHCP (и необязательно службами домена Active Directory) и клиентского компьютера. Используйте средство управления WDS. wdsmgmt.msc Этот инструмент запускает мастер Windows служб развертывания.

Подтверждение запуска службы WDS

Чтобы подтвердить работу службы WDS, используйте консоль управления службами или Windows PowerShell. Чтобы подтвердить, что служба запущена в консоли Services Management, откройте консоль с помощью services.msc . Затем проверьте состояние службы WDS.

Чтобы подтвердить, что служба запущена с помощью Windows PowerShell, используйте следующую команду:

Установка функции разблокировки сети

Чтобы установить функцию разблокировки сети, используйте диспетчер сервера или Windows PowerShell. Чтобы установить функцию на консоли Server Manager, выберите разблокировку сети BitLocker.

Чтобы установить эту функцию с помощью Windows PowerShell, используйте следующую команду:

Создание шаблона сертификата для разблокировки сети

Правильно настроенный орган сертификации служб Active Directory может использовать шаблон сертификатов для создания и выпуска сертификатов разблокировки сети. Чтобы создать шаблон сертификата:

Откройте оснастку шаблона сертификата ( certtmpl.msc ).

Найдите шаблон пользователя. Щелкните правой кнопкой мыши имя шаблона, а затем выберите Дубликат шаблона.

На вкладке Совместимость измените **** поля сертификации и получателей сертификатов на Windows Server 2012 и Windows 8соответственно. **** Убедитесь, что выбраны итоговые изменения Show.

Выберите вкладку General шаблона. Имя отображения шаблона и имя шаблона должны четко определить, что шаблон будет использоваться для разблокировки сети. Очистить поле для публикации сертификата в Active Directory.

Выберите вкладку Обработка запросов. В выпадаемом меню Purpose выберите шифрование. Убедитесь, что выбран параметр Разрешить экспортировать закрытый ключ.

Выберите вкладку Cryptography. Установите минимальный размер ключа до 2048. (Для этого шаблона можно использовать любого поставщика шифрования Microsoft, который поддерживает RSA. Но для простоты и совместимости вперед мы рекомендуем использовать Microsoft Software Key служба хранилища provider.)

Выберите Запросы должны использовать один из следующих поставщиков. Затем уберите все параметры, за исключением выбранного поставщика криптографии, например поставщика ключа microsoft software служба хранилища.

Выберите вкладку Subject Name. Выберите Предложение в запросе. Если в диалоговом окне шаблонов сертификата появится диалоговое окно, выберите ОК.

Выберите вкладку Требования к выдаче. Затем выберите утверждение диспетчера сертификатов CA и допустимый существующий сертификат.

Выберите вкладку Расширения. Затем выберите изменение политик > приложений.

В диалоговом окне Расширение политик редактирования приложений выберите проверку подлинности клиента, шифрованиефайловой системы и безопасную электронную почту. Затем выберите Удалить.

В диалоговом окне Расширение политики редактирования приложений выберите Добавить.

В диалоговом окне Добавить политику приложений выберите New. В диалоговом окне Политика новых приложений введите следующую информацию в предоставленной области, а затем выберите ОК для создания политики разблокировки сети BitLocker.

- Имя.Разблокировка сети BitLocker

- Идентификатор объекта:1.3.6.1.4.1.311.67.1.1

Выберите недавно созданную политику разблокировки приложений BitLocker Network, а затем выберите ОК.

В вкладке Расширения по-прежнему открыты, выберите Изменитьрасширение использования ключа, а затем выберите Разрешить обмен ключами только с шифрованием ключа (шифрование ключа). Затем выберите Сделать это расширение критическим.

Выберите вкладку Security. Подтверждение того, что группе администраторов домена было предоставлено разрешение на регистрацию.

Выберите ОК для завершения конфигурации шаблона.

Чтобы добавить шаблон разблокировки сети в орган сертификации, откройте привязку к органу сертификации ( certsrv.msc ). Щелкните правой кнопкоймыши шаблоны сертификатов, а затем выберите новый шаблон сертификата для выпуска. Выберите ранее созданный сертификат разблокировки сети BitLocker.

После добавления шаблона разблокировки сети в орган сертификации можно использовать этот сертификат для настройки разблокировки сети BitLocker.

Создание сертификата разблокировки сети

Разблокировка сети может использовать импортируемые сертификаты из существующей инфраструктуры общедоступных ключей (PKI). Или он может использовать самозаверяемый сертификат.

Регистрация сертификата из существующего органа сертификации:

На сервере WDS откройте диспетчер сертификатов с помощью certmgr.msc .

В соответствии с сертификатами — Текущий пользователь, правой кнопкой мыши Личный.

Выберите все > задачи, запрашивая новый сертификат.

Когда откроется мастер регистрации сертификатов, выберите Далее.

Выберите политику регистрации Active Directory.

Выберите шаблон сертификата, созданный для разблокировки сети на контроллере домена. Затем выберите Регистрация.

Если вам будет предложено получить дополнительные сведения, выберите имя субъекта и укамыв его удобным значением. Ваше удобное имя должно включать сведения для домена или организационного подразделения сертификата. Вот пример: сертификат разблокировки сети BitLocker для домена Contoso.

Создание сертификата. Убедитесь, что сертификат отображается в личной папке.

Экспорт сертификата общедоступных ключей для разблокировки сети:

- Создайте файл .cer, щелкнув правой кнопкой мыши ранее созданный сертификат и выбрав экспорт всех >задач.

- Выберите Нет, не экспортировать закрытый ключ.

- Выберите кодированный der двоичный X.509и завершите экспорт сертификата в файл.

- Дайте файлу имя, например BitLocker-NetworkUnlock.cer.

Экспорт общедоступный ключ с закрытым ключом для разблокировки сети:

- Создайте файл .pfx, щелкнув правой кнопкой мыши ранее созданный сертификат. Затем выберите экспорт всех >задач.

- Выберите Да, экспортировать закрытый ключ.

- Выполните действия по созданию файла .pfx.

Чтобы создать самозаверяемый сертификат, используйте его в Windows PowerShell New-SelfSignedCertificate или используйте certreq .

Вот пример Windows PowerShell:

Вот certreq пример:

Создайте текстовый файл с расширением .inf. Например, notepad.exe BitLocker-NetworkUnlock.inf.

Добавьте следующее содержимое в ранее созданный файл:

Откройте командную подсказку и используйте certreq средство для создания нового сертификата. Используйте следующую команду, указав полный путь к созданному ранее файлу. Также укажите имя файла.

Убедитесь, что предыдущая команда правильно создала сертификат, подтвердив наличие файла .cer.

Сертификаты запуска — локализованная машина с помощью certlm.msc запуска.

Создайте файл .pfx, открыв путь Сертификаты — локальный компьютер\Личный\Сертификаты в области навигации. Щелкните правой кнопкой мыши ранее импортируемый сертификат, а затем выберите экспорт всех > задач. Выполните действия по созданию файла .pfx.

Развертывание закрытого ключа и сертификата на сервере WDS

Теперь, когда вы создали сертификат и ключ, разместим их в инфраструктуре для правильной разблокировки систем. Развертывание сертификатов:

- На сервере WDS откройте новую консоль управления Microsoft (MMC), а затем добавьте сертификаты оснастки. При запросе выберите учетную запись компьютера и локальный компьютер.

- Щелкните правой кнопкой мыши Сертификаты (локальный компьютер) — разблокировка сети шифрования диска BitLocker, а затем выберите импорт всех >задач.

- В диалоговом окне Файл импортировать выберите файл .pfx, созданный ранее.

- Введите пароль, используемый для создания файла .pfx, и завершите действия.

Настройка параметров групповой политики для разблокировки сети

Теперь вы развернули сертификат и ключ к серверу WDS для разблокировки сети. На заключительном этапе вы будете использовать параметры групповой политики для развертывания сертификата общедоступных ключей на компьютерах, которые необходимо разблокировать с помощью ключа разблокировки сети. Найдите параметры групповой политики для BitLocker в \Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption с помощью редактора локальной групповой политики или MMC.

Чтобы включить параметр групповой политики, необходимый для настройки сетевой разблокировки:

- Открытая консоль управления групповой политикой ( gpmc.msc ).

- Впуск политика Требует дополнительной проверкиподлинности при запуске, а затем выберите Код запуска с TPM или Разрешить пин-код запуска с TPM.

- Включите BitLocker с протекторами TPM+PIN на всех компьютерах, подключитых к домену.

Развертывание необходимого параметра групповой политики:

Параметры групповой политики позволяют разблокировать сеть при запуске и добавить сертификат разблокировки сети были представлены в Windows Server 2012.

Скопируйте файл .cer, созданный для разблокировки сети, в контроллер домена.

На контроллере домена откройте консоль управления групповой политикой ( gpmc.msc ).

Создайте новый объект групповой политики или измените существующий объект, чтобы разрешить разблокировку сети при запуске.

Развертывание общего сертификата для клиентов:

- В консоли управления групповой политикой перейдите к компьютерной конфигурации\policies\Windows Параметры\Security Параметры\Public Key Policies\BitLocker Drive Encryption Network UnlockCertificate .

- Щелкните правой кнопкой мыши папку и выберите сертификат разблокировки сети.

- Выполните действия и импортировать файл .cer, который был скопирован ранее.

Одновременно можно получить только один сертификат разблокировки сети. Если вам нужен новый сертификат, удалите текущий сертификат перед развертыванием нового сертификата. Сертификат разблокировки сети расположен в ключе HKEY_LOCAL_MACHINE\Software\Policies\\Microsoft\SystemCertificates\FVE_NKP на клиентском компьютере.

Перезагрузка клиентов после развертывания групповой политики.

Протектор Network (Certificate Based) добавляется только после перезагрузки, когда политика включена и действительный сертификат присутствует в FVE_NKP магазине.

Файлы конфигурации политики подсетей на сервере WDS (необязательный)

По умолчанию сервер разблокирует клиентов, у них есть правильный сертификат разблокировки сети и допустимые протекторы разблокировки сети, которые имеют проводной доступ к серверу WDS с включенной поддержкой сети с помощью DHCP. Вы можете создать файл конфигурации подсети на сервере WDS, чтобы ограничить подсети, которые клиенты Network Unlock могут использовать для разблокировки.

Файл конфигурации, называемый *bde-network-unlock.ini, *должен располагаться в том же каталоге, что и библиотека динамических ссылок поставщика сетевой разблокировки *(%windir%\System32\Nkpprov.dll). * Файл конфигурации применяется к реализации DHCP IPv6 и IPv4. Если политика конфигурации подсети повреждена, поставщик не отвечает на запросы и перестает отвечать на них.

Файл конфигурации политики подсети должен использовать [SUBNETS] раздел для определения определенных подсетей. Затем можно использовать названные подсети для указания ограничений в подсекциях сертификатов.

Подсети определяются как простые пары значений имен в общем формате INI. В этом формате каждая подсеть имеет свою собственную строку. Имя находится слева от знака equals. Подсеть справа от знака equals — это адрес или диапазон CIDR (CIDR). Ключевое ENABLED слово не может быть отостановим для имен подсетей.

Далее [SUBNETS] в разделе разделы для каждого сертификата разблокировки сети. Сертификат идентифицирован отпечатком пальца сертификата, который форматирован без пробелов. В этих разделах определяются клиенты подсетей, которые можно разблокировать с помощью этого сертификата.

При указании отпечатка пальца сертификата не включайте пробелы. Отпечатки пальцев, которые включают пробелы, не признаются допустимым. Пробелы приводят к сбойу конфигурации подсети.

Каждый раздел сертификата определяет ограничения подсети, обозначая разрешенный список разрешенных подсетей. Если какие-либо подсети перечислены в разделе сертификат, то для этого сертификата разрешены только эти подсети. Если подсеть не указана в разделе сертификат, все подсети разрешены для этого сертификата. Если у сертификата нет раздела в файле конфигурации политики подсетей, для этого сертификата не применяются ограничения на разблокировку подсети.

Чтобы применить ограничения к каждому сертификату, необходимо добавить раздел сертификата для каждого сертификата разблокировки сети на сервере. И необходимо добавить явный набор списков разрешаний для каждого раздела сертификата.

Создайте списки подсетей, положив имя подсети из раздела на собственную строку [SUBNETS] ниже загона раздела сертификата. Затем сервер разблокирует клиентов, которые имеют этот сертификат только в подсетях, указанных в списке.

Чтобы устранить неполадки, можно быстро исключить подсети, не удалив ее из раздела. Просто закомментикуй это, используя предварительно предварительное полуколон.

Чтобы полностью отменить использование сертификата, добавьте DISABLED строку в список подсетей.

Отключение разблокировки сети

Чтобы отключить сервер разблокировки, можно отменить регистрацию поставщика PXE с сервера WDS или вовсе удалить его. Однако для того, чтобы клиенты не создавали протекторы разблокировки сети, необходимо отключить разрешить разблокировку сети при настройке групповой политики запуска. При отключке этого параметра политики на клиентских компьютерах любые протекторы ключей разблокировки сети на компьютере удаляются. Кроме того, вы можете удалить политику сертификата разблокировки сети BitLocker на контроллере домена, чтобы выполнить ту же задачу для всего домена.

Удаление магазина FVE_NKP сертификата, который содержит сертификат разблокировки сети и ключ на сервере WDS, также фактически отключит возможность сервера отвечать на запросы на разблокировку этого сертификата. Однако это условие рассматривается как ошибка. Это не поддерживаемый или рекомендуемый метод для отключения сервера разблокировки сети.

Обновление сертификатов разблокировки сети

Чтобы обновить сертификаты, которые использует network Unlock, администраторам необходимо импортировать или создавать новый сертификат для сервера. Затем они должны обновить параметр групповой политики сертификата сетевой разблокировки на контроллере домена.

Серверам, которые не получают объект групповой политики (GPO), потребуется ПИН-код при загрузке. В таких случаях узнайте, почему сервер не получил GPO для обновления сертификата.

Разблокировка сети устранения неполадок

Чтобы устранить проблемы с сетевой разблокировки, начните с проверки среды. Часто причиной сбоя является небольшая проблема конфигурации. Проверьте эти элементы:

Клиентское оборудование основано на UEFI и использует версию 2.3.1 прошивки, а прошивка UEFI находится в родном режиме и не имеет модуля поддержки совместимости (CSM) для включенного режима BIOS. Проверьте эту конфигурацию, убедившись, что у прошивки нет включенного параметра, такого как режим Legacy или режим совместимости, и чтобы прошивка не оказаться в режиме BIOS-like.

Установлены и запущены все необходимые роли и службы.

Общедоступные и частные сертификаты опубликованы и находятся в соответствующих контейнерах сертификатов. Проверка наличия сертификата разблокировки сети с помощью консоли управления Microsoft* (MMC.exe) *на сервере WDS. Необходимо включить оснастку сертификата для локального компьютера. Проверьте клиентский сертификат, проверив ключ реестра HKEY_LOCAL_MACHINE\Software\Policies\\Microsoft\SystemCertificates\FVE_NKP на клиентском компьютере.

Group Policy for Network Unlock включена и подключена к соответствующим доменам.

Group Policy правильно достигает клиентов. Проверьте эту функциональность с помощью GPRESULT.exe или утилиты RSOP.msc.

Клиенты были перезагружаются после того, как политика была применена.

Защитник Network (Certificate Based) указан на клиенте. Проверьте этот протектор с помощью или manage-bde Windows PowerShell. Например, в следующей команде перечислены ключевые защитники, которые в настоящее время настроены на диске C на локальном компьютере.

Используйте выход вместе с журналом отладки WDS, чтобы определить, используется ли правильный отпечаток сертификата для manage-bde разблокировки сети.

Соберете следующие файлы для устранения неполадок в сети BitLocker.

Журналы Windows событий. В частности, получите журналы событий BitLocker и журнал Microsoft-Windows-Deployment-Services-Diagnostics-Debug.

Ведение журнала отключается по умолчанию для роли сервера WDS, поэтому перед ее извлечением необходимо включить ее. Используйте любой из следующих двух методов, чтобы включить ведение журнала отключения WDS.

Запустите повышенную командную подсказку, а затем запустите следующую команду:

Open Event Viewer on the WDS server:

Файл конфигурации подсети DHCP (если он существует).

Выход состояния BitLocker в томе. Сбор этого вывода в текстовый файл с помощью manage-bde -status . Или в Windows PowerShell используйте Get-BitLockerVolume .

Захват сетевого монитора на сервере, на котором размещена роль WDS, фильтруемой по IP-адресу клиента.

Настройка параметров групповой политики разблокировки сети на более ранних версиях

В Windows Server 2012 были представлены параметры сетевой разблокировки и сопровождающие их параметры групповой политики. Но их можно развернуть с помощью операционных систем Windows 2008 R2 и Windows Server 2008.

Ваша система должна соответствовать этим требованиям:

- Сервер, на котором находится WDS, должен работать с операционной системой сервера, указанной в списке «Применяется к» в начале этой статьи.

- Клиентские компьютеры должны работать с клиентской операционной системой, указанной в списке «Применяется к» в начале этой статьи.

Выполните следующие действия, чтобы настроить разблокировку сети в этих старых системах.

Настройка параметров реестра для разблокировки сети:

Применяйте параметры реестра, запуская следующий сценарий (если файл сертификата сетевой разблокировки называется certutil BitLocker-NetworkUnlock.cer) на каждом компьютере, на который запущена клиентская операционная система, обозначенная в списке «Применяется к» в начале этой статьи.

Настройка защитника TPM для клиентов.

Перезагружайте клиентов, чтобы добавить защитник Network (Certificate Based).

Источник