- Что такое ЕБС и нужно ли начинать бояться биометрии в России

- Что такое Единая биометрическая система?

- Отпечаток пальца вместо банковской карты

- Как хакеры обманывают системы распознавания лиц

- Борьба с дипфейками

- Переживать пока рано?

- Биометрическая защита, или Берегите ваше тело!

- Часть первая. Вступительная.

- Часть вторая. Немного теории.

- Часть третья. Как же это происходит?

- З.Ы. Для тех, кто любит фантастику.

- Часть четвертая. Поговорим об ошибках.

- Часть пятая. Немного истории, или бренд имеет значение?

- Часть шестая. Что удалось пощупать.

Что такое ЕБС и нужно ли начинать бояться биометрии в России

Насколько защищены биометрические данные и стоит ли переживать, что с помощью биометрии государство сможет контролировать каждого?

В 1983 году на экраны вышла очередная серия бондианы «Никогда не говори никогда». В этом фильме актёр Шон Коннери в роли агента 007 проникает в секретную комнату после прохождения биометрии: идентификации глаз, ладони и голоса.

Прошло 38 лет, и вход в офис по отпечатку пальца или перевод денег голосом уже не кажется такой фантастикой. Биоэквайринг работает в России с 2017 года, благодаря чему можно с помощью пальца оплатить покупки в магазине или рассчитаться ладошкой за школьный обед в столовой. Кроме того, к концу 2021 года в столичном метро должна появиться возможность оплаты проезда по лицу.

В этом материале:

- Зачем российские власти хотят собрать биометрические данные у 70 млн россиян и что такое ЕБС?

- Где сегодня используется сканирование отпечатков пальцев и насколько такой способ защиты информации надёжен?

- Как хакеры обманывают системы распознавания лиц?

- Нейросети уже умеют подделывать голос. Исследователи и власти ищут способы противодействия дипфейкам.

- Стоит ли переживать из-за сбора биометрии? Мнение эксперта.

Обозреватель Skillbox Media. Пишет про бизнес, интернет-маркетинг и управление.

Что такое Единая биометрическая система?

В конце 2020 года президент России Владимир Путин подписал закон об использовании Единой биометрической системы (ЕБС). До принятия этого документа у полиции была своя база биометрических данных, у миграционной службы — своя. Более того, собственные реестры имели некоторые банки и крупные магазины. И все они не были связаны между собой.

Новый закон регламентирует объединение уже имеющихся и будущих биометрических данных в общую систему. С помощью ЕБС россияне могут взять кредит, открыть банковский счёт, снять наличные в банкомате или дистанционно подписать документы. За два года правительство рассчитывает увеличить число записей в ЕБС со 164 тысяч до 70 млн.

Чтобы сдать биометрические данные, нужно пойти в банк и завести учётную запись. Компьютер получит снимок лица человека и запомнит всё до мельчайших подробностей: форму носа, цвет глаз и другие параметры. При этом доступа к системе сами кредитные организации иметь не будут. Они смогут лишь узнавать о соответствии предоставленных данных шаблону, который хранится в ЕБС. Если процент соответствия окажется выше 99,99%, банк сможет предоставить услугу дистанционно.

Как рассказал Skillbox Media директор по цифровой идентичности ПАО «Ростелеком» Иван Беров, регуляторы предъявляют к ЕБС наиболее строгие правила. Биометрические данные передаются по защищённым каналам связи и хранятся в виде математически обработанных моделей.

«Восстановить фотографию или голос по модели просто невозможно. Кроме того, биометрические данные хранятся в обезличенной форме отдельно от персональных. Биометрия — в ЕБС, а персональные данные — на „Госуслугах“», — пояснил он.

Беров добавил, что, даже если злоумышленники выкрадут такие «слепки» у оператора, они не смогут увидеть фото или прослушать запись голоса.

По мнению директора технического департамента RTM Group Фёдора Музалевского, опасаться стоит не утечек биометрических данных, а обычных мошенников.

«Утечка образца голоса через ЕБС — не самое страшное. Обычные телефонные мошенники могут вывести вас на разговор и записать его, получив образец вашего голоса», — подчеркнул эксперт в разговоре со Skillbox Media.

Уже известны случаи, когда злоумышленники подделывали голоса, чтобы выманить деньги у своих жертв. Если в перспективе для подтверждения платёжной операции достаточно будет голосовой команды, то любые сведения о голосе гражданина могут стать материалом для фальсификации, считает Музалевский. Однако, как правило, банки используют двухфакторную аутентификацию — изображение лица и запись голоса.

Отпечаток пальца вместо банковской карты

Сканирование отпечатков пальцев в настоящее время чаще всего используется для аутентификации на смартфонах. Впервые таким сенсором оснастили телефон Pantech GI100 в 2004 году. Однако широкое распространение дактилоскопические сканеры получили только в 2013 году, когда Apple выпустила на рынок iPhone 5S.

Отпечаток пальца можно использовать не только в качестве ключа к защите информации, но и вместо банковской карты. Так, ещё в 2014 году Сбербанк опробовал в образовательных учреждениях Чувашии технологию безналичной оплаты питания с использованием отпечатков пальцев. Сейчас система, получившая название «Ладошки», запущена во многих российских школах.

Покупатели «Азбуки Вкуса» тоже могут расплатиться за покупки отпечатком пальца. Для этого необходимо зарегистрироваться на кассе магазина и привязать банковскую карту к своим биометрическим данным. После этого будет достаточно просто приложить палец к специальному терминалу — нужная сумма автоматически спишется со счёта клиента.

По словам руководителя направления анализа защищённости исходных кодов ПАО «Ростелеком» Вячеслава Герасименко, цифровой отпечаток пальца сам по себе нигде не хранится. Тот же дактилоскопический сканер для разблокировки смартфона просто генерирует математическую модель пальца и не требует для работы его снимок. Воспроизвести эти данные невозможно, отметил Герасименко в разговоре со Skillbox Media.

Однако надёжность такого метода аутентификации не раз подвергалась сомнению. Так, в 2014 году хакер Ян Крисслер, известный под псевдонимом Starbug, сумел подделать отпечаток пальца тогдашнего министра обороны Германии, а ныне главы Еврокомиссии, Урсулы фон дер Ляйен. Для этого Крисслер использовал программу Verifinger и несколько фотографий чиновницы, снятых обычным фотоаппаратом под разными углами.

Также Starbug демонстрировал способ обхода Apple Touch ID на iPhone 5S. Хакер взял отпечаток с поверхности экрана смартфона и распечатал его на кусочке латекса. Затем он намазал узор столярным клеем и покрыл графитом. С помощью этого «слепка» Крисслер смог разблокировать чужое устройство.

Как хакеры обманывают системы распознавания лиц

В 2020 году сеть московских кафе Prime запустила функцию оплаты счёта по лицу. Чтобы воспользоваться этой услугой, необходимо предварительно сдать биометрические данные в банке, который выпустил карту. Также оплату по лицу тестируют сети магазинов «Лента», «Перекрёсток» и «Пятёрочка».

Но иногда нейросети дают сбой. В 2020 году система распознавания лиц в столичном метро приняла москвича за преступника. В итоге его задержали — и не сняли с него все подозрения, пока не нашли реального подозреваемого.

В 2021 году двое похожих мужчин из Екатеринбурга случайно взломали Face ID на iPad. Даниил взял у своего друга Никиты планшет и хотел спросить пароль, но экран разблокировался сам. При этом они не приходятся друг другу родственниками, а лицо Даниила не было внесено в память устройства.

Это не единственный случай, когда Face ID не сумела защитить гаджет Apple от несанкционированной авторизации. В 2019 году на конференции Black Hat USA исследователи продемонстрировали способ обхода аутентификации, позволяющий получить доступ к iPhone жертвы за 120 секунд. Для этого потребовалось три вещи: очки, скотч и спящий владелец смартфона.

Исследователи обнаружили, что система биометрической аутентификации не извлекает полные 3D-данные из области вокруг глаз, если распознаёт, что владелец носит очки. Вместо этого Face ID ищет чёрную область с белой точкой посередине, которая является радужной оболочкой глаза.

Исследователи решили воспользоваться этим. Они взяли обычные очки, наклеили на линзы чёрный скотч, проделали в нём дырочку и надели аксессуар на спящего владельца смартфона. Этого оказалось достаточно, чтобы обмануть FaceID и получить доступ к смартфону.

Китайские хакеры пошли ещё дальше. Чтобы обойти государственную систему распознавания лиц, они использовали технологию deepfake, позволяющую «примерить» на себя чужую внешность. Злоумышленники подавали налоговые декларации за якобы трудоустроенные «мёртвые души» и присваивали себе деньги из фонда заработной платы. За три года они «заработали» более 76 млн долларов.

Борьба с дипфейками

Нейросети могут подделывать не только лица, но и голос. В 2016 году компания Adobe представила систему VoCo. Она позволяет редактировать запись речи, изменяя слова и целые фразы — как в текстовом редакторе. Приложение также может синтезировать любой голос путём анализа исходного аудиофайла. В основе системы лежат технологии рекуррентных и свёрточных нейронных сетей.

В 2019 году компания Тимура Бекмамбетова Screenlife Technologies и команда «Робот Вера» заявили о работе над проектом на основе искусственного интеллекта Vera Voice. Искусственный голос сможет озвучивать сериалы, игры, рекламу или даже отправлять поздравления с днём рождения с голосами знаменитостей.

Для демонстрации возможностей системы разработчики выпустили запись, на которой искусственный голос Путина предупреждает о риске того, что в плохих руках эта технология может стать оружием.

Пока что для создания качественного дипфейка требуются немалые ресурсы, вычислительные мощности и время на тренировку моделей. Но тем не менее высококлассные подделки становятся всё более доступными благодаря решениям с открытым кодом. Распространение технологии вынуждает исследователей и власти искать способы противодействия новой угрозе.

Над технологиями распознавания дипфейков работают крупнейшие лаборатории Стэнфордского, Бингемтонского и Калифорнийского университетов, а также многие IT-гиганты, включая Facebook, Microsoft, Intel и Twitter. В 2019 году в Калифорнии приняли первый в истории закон по работе с дипфейками, который запрещает любую попытку манипуляции человеческим вниманием с помощью искусственного интеллекта.

Кроме того, в мае 2021 года МВД России объявило о запуске разработки решения для распознавания дипфейков. Система, получившая название «Зеркало», должна быть готова к ноябрю 2022 года. Однако эксперты скептически оценивают шансы правоохранителей на успех.

«На отечественные исследования в этой области выделено около 4 млн рублей, что ставит под сомнение создание действительно эффективного решения», — рассказала Skillbox Media Мария Чмир, глава стартапа Deepcake, специализирующегося на применении технологий замены лиц в рекламных роликах.

Переживать пока рано?

Директор технического департамента RTM Group Фёдор Музалевский считает, что сегодня не следует переживать из-за активного сбора биометрических данных и внедрения систем распознавания лиц. По словам специалиста, такие данные пока не предназначены для взаимодействия с произвольными камерами.

«Камеры ЕБС изначально созданы для идентификации граждан, в том числе для подтверждения финансовых операций. А вот камеры безопасности не позволяют достоверно и автоматизированно идентифицировать человека, поэтому на данный момент они не связаны с ЕБС», — пояснил Музалевский.

При этом он не исключил, что в отдельных случаях, например при раскрытии преступлений, данные из ЕБС могут сравниваться с данными камер наблюдения. Однако это не планируется делать систематически, так как сейчас точность идентификации оставляет желать лучшего.

Вместе с тем эксперт отметил, что любому государству удобнее управлять гражданами, если они находятся «на карандаше».

«ЕБС — один из способов учёта финансово активных граждан, что становится особенно актуальным в условиях санкций. Создание удобного механизма перевода безналичных денежных средств, очевидно, позволит усилить контроль за денежными потоками и сократить теневой сектор экономики», — резюмировал Музалевский в разговоре со Skillbox Media.

Источник

Биометрическая защита, или Берегите ваше тело!

В этой статье автор делится опытом по поиску, тестированию и внедрению систем защиты данных, основанных на биометрии.

Знаете, чем отличается государственная служба от деятельности в коммерческой организации? Неа, не зарплатой (хотя это и не обсуждается). В коммерческой организации вы выполняете свои должностные обязанности и получаете за это обещанные монетки счастья, а в госконторе – все тоже самое, но…монеток мало, обязанностей много, а должностей – еще больше. К чему я это? Да к тому, что никогда не знаешь, какую профессию освоишь.

В общем, по профессии я юрист, по совместительству – сисадмин, но моему начальству показалось этого мало, поэтому в моем лице было создано подразделение обеспечения информационной безопасности. Основной задачей, поставленной передо мной, было найти и протестировать, а впоследствии внедрить, такую систему безопасного доступа к хранящейся в наших базах данных информации (а охранять там есть что!), чтобы по возможности исключить человеческий фактор (адреса, пароли, явки нам не подходят), иметь возможность удаленного управления, ну и заодно контролировать и документировать кто, что и когда смотрел-заходил-читал. Да, и еще – соблюдение юридической чистоты, законности то бишь, дабы все трудящиеся конторы юристы и права свои знают. И вот что из этого получилось.

Примечание: данная статья состоит из двух частей – того, что мне удалось узнать в качестве теоретического материала о биометрических системах защиты (лично для меня это было ново, соответственно интересно, однако обобщенных сведений нигде нет, так что может кому-нибудь пригодиться, чтобы было ясно из чего выбирать) и практического – что получилось на самом деле. Если кому-то скучно читать теорию – можете пропустить и бежать глазками ближе к концу текста.

Часть первая. Вступительная.

Большинство организаций в своей деятельности использует примитивную систему защиты логин-пароль, что само по себе представляет опасность: пользователи забывают пароли, записывают их на бумаге и хранят на видном месте (знаете, такие желтые клейкие листочки на мониторе?!), их можно украсть, воспользоваться чужими данными, да и степень защиты от взлома невелика. После долго изучения имеющегося рынка предложений в сфере технологий информационной безопасности, стало ясно, что оптимальное решение проблемы – использование природных возможностей, то есть биометрических данных человека. Реально ли это? Насколько эффективно? Какова возможность взлома и проникновения посторонних лиц?

Оговорюсь сразу – идеальной системы защиты, не дающей ни одной сотой процента сбоя, не бывает. Наиболее продуктивным является комбинирование нескольких методов идентификации, но это уже, как говорится, дело техники и, соответственно, наличия определенной суммы денег (побольше-побольше).

Итак, есть одно достоинство биометрической системы – их работа неразрывно связана с уникальным носителем биометрической информации — человеческим телом. Его нельзя забыть дома, нельзя потерять, правда, можно украсть, но это уже вопрос в сфере деятельности правоохранительных органов (как раз по адресу! 🙂 ).

Часть вторая. Немного теории.

Биометрическая идентификация объекта основана на сравнении определенных материальных параметров (как физиологических, так и психологических), свойственных объекту и занесенных в базу данных. Все, в общем-то, понятно, как и система логин-пароль. Догадываетесь на что это похоже? Правильно. Именно так устроен физиологический процесс, происходящий в нашем мозгу, когда мы видим (слышим, чувствуем) и узнаем (не узнаем) своих знакомых, окружающие предметы, местности и т.д. Соответственно, можно сделать вывод – чем больше параметров для сравнения введено в базу, тем достовернее сравнение и выше степень надежности.

Все виды параметров, на которых построено биометрическое сравнение можно поделить на два «подвида» — физиологические и психологические (поведенческие).

В первом случае (физиология) для анализа и сравнения системой используются такие постоянные и неизменные от рождения и до смерти человека параметры, как физические характеристики индивида: черты и форма лица, особенности глаз (радужная оболочка и сетчатка), руки – ладони и пальцы (паппилярный узор, топография, форма), венозный рисунок, тепловая картина и др.

Психологические характеристики – менее надежные, но не менее индивидуальные свойства человека, однако подвластны изменениям под влиянием времени, эмоционального и физического состояния, сознания человека. К ним относятся: голос, подпись, динамические параметры письма и особенности ввода информации с клавиатуры. При использовании системы, основанной на таких параметрах, следует предусмотреть обновление образцов базы данных каждый раз при использовании конкретным субъектом. Сами понимаете, это достаточно хлопотно, но в тоже время повышает надежность. Думаю, что процесс обновления можно автоматизировать.

Теперь вопрос собственно цены. Здесь работает закон: ниже цена, ниже эффективность и надежность. Системы, основанные на психологических характеристиках – немного дешевле, но и менее надежны. Однако, оба варианта явно лучше, чем пароли или карты. Таким образом, при выборе биометрической системы, прежде всего следует отталкиваться от ценности информации, которую будем охранять, а также от количества «допущенных» лиц.

Далее, возник вполне естественный вопрос о надежности подобных систем и эффективности их действия. Как уже стало понятно, биометрические системы основаны на некоторых качествах объекта, что носит некоторый вероятностный характер идентификации, то есть наличие ошибок. В науке разделяют два вида подобных «сбоев»: ложный отказ (не признали «своего») и ложный допуск (пропустили «чужого»). Основным параметром для сравнения действенности систем при возникновении ошибок, является некоторое усредненное соотношение ложного отказа и ложного допуска: чем больше повышаем параметры «ложного допуска», тем больше вероятность «не пустить своего» и наоборот. В общем, как и любом деле, главное не переборщить и найти золотую середину.

Часть третья. Как же это происходит?

Наиболее просто и доступно (как в материальном, так и в ресурсном плане) сравнение по одному признаку («один к одному» — так называемая «верификация»). Несложность самого процесса обеспечивает высокую скорость и не требует повышенных вычислительных способностей от технической составляющей, что соответственно (в отрицательную сторону) влияет на качество. Второй вариант поиска – идентификация — «один ко многим». Это более надежно, меньше шансов возникновения ошибок, и, как следствие, сложная техническая организация и дороговизна. Наиболее доступны и популярны в настоящее время системы определения, построенные на таких характеристиках, как отпечатки пальцев (у ноутбуков и смартфонов последнего поколения эта функция уже доступна), черты лица, радужная оболочка и сетчатка глаз, голосовые данные, речь и подпись. Более изощренны и менее распространенны (судя по всему в силу ценовой категории) системы, в базу данных которых заносятся признаки в виде теплового поля лица, рисунка кровеносных сосудов, запаха тела, температуры кожи.

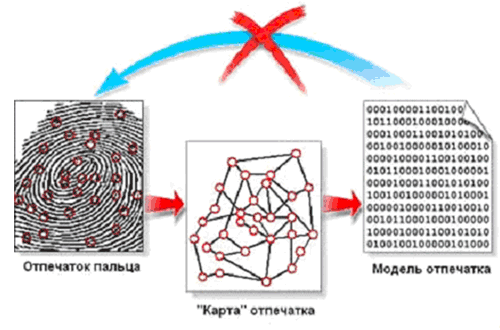

С логической точки зрения любую биометрическую систему можно представить в виде двух составляющих: регистрация (показывает системе признаки, по которым можно идентифицировать конкретного человека) и идентификация (непосредственно распознавание).

При регистрации биометрические датчики производят считывание (сканирование) необходимых признаков, после чего переводят их в «цифровой вариант». В дальнейшем формируется некий шаблон, в который входят только характерные особенности, свойственные определенному индивиду. Если рассмотреть такой шаблон на примере лица человека, то особенным будет не наличие носа, глаз и рта (что определенно является особенным :)), а их размеры и расположение относительно друг другу. Именно такие шаблоны и хранятся в базе данных.

Дальше начинается процесс идентификации: сканируются необходимые параметры с носителя (претендента на пропуск системой), также формирует цифровой шаблон по наиболее характерным особенностям, а потом сравнивает с базой данных. Дальше все просто – в зависимости от степени соответствия двух шаблонов выносится вердикт: пропустить или нет.

Естественно, как и во многих других науках, методы аутентификации могут быть статическими и динамическими (для любознательных полезно приобщиться к миру криминалистики – разделу судебных экспертиз, там об этом все оооочень подробно расписано).

Итак, статические методы – физиологическая характеристика объекта: уникальная, неотъемлемая и неизменная.

— по отпечатку пальца: паппилярные узоры на пальцах уникальны для каждого индивида (правда, есть некоторые особенности, типа повреждений, намеренных изменений вплоть до стирания и т.д., но об этом позднее). Отпечаток получают с помощью специального сканера, преобразуют в цифровой код (свертку) и сравнивают с ранее введенным в базу эталоном (дактилоскопические методы криминалистики). Существуют методы сравнения по всем 10 пальцам, по одному, реже – по нескольким. В настоящее время это самая распространенная, простая, доступная и наиболее продвинутая технология.

Один из весомых плюсов – экономичность системы, так как, устраняя необходимость в паролях, происходит сокращение запросов в службу поддержки, что снижает расходы на администрирование сетей.

— по форме ладони: в основе сравнения – форма кисти руки, метод сравнения примерно тот же, что и отпечатки пальца: устройство, включающее в себя камеру и светодиоды, формируют трехмерную модель кисти руки, на основе которой происходит построение свертки, после чего осуществляется распознавание;

— по расположению вен на лицевой стороне ладони: ИК-камера считывается рисунок вен на лицевой стороне ладони или кисти, цифросвертка создается на основе схемы расположения вен;

— по сетчатке глаза: более правильно ее было бы назвать «по рисунку кровеносных сосудов глазного дна», который «выявляют» с помощью «подсветки» глазного дна удаленной световой точкой, после чего происходит сканирование. Именно этот способ вызывает наибольшие опасения у пользователей – все-таки зрение свое народ старается беречь;

— по радужной оболочке глаз: более доступный (в техническом плане) метод – для сканирования достаточно портативной камеры, фиксирующий маленькую часть лица (глаз), после чего происходит выделение радужки, построение свертки и идентификация;

— по форме лица: методы, аналогичный «ладони» — трехмерная модель. Однако есть некоторая особенность: лицо по площади достаточно большое и шея еще присутствует, которая крутит это лицо. Соответственно в базу данных заносится множество образов в зависимости от поворота, наклона, изменения выражения (помимо контура лица учитываются расположения бровей, глаз, носа и др., а также расстояние между ними)

— по термограмме лица: расположение артерий на лице, которые обеспечивают кожу кровью и соответственно выделяют тепло, также уникально. Для сканирования использую камеры инфракрасного диапазона.

Кстати, есть одно преимущество у данного метода. О нем мне, родителю близнецов, стало известно намного позднее: этот способ, в отличие от других, позволяет этих самых близнецов различать практически со 100-% гарантией (форма лица, ладони, кисти и т.д. схожи, отпечатки пальцев также имеют сходства, что, как правило, при тестировании подобных систем, вызывает ошибки в идентификации).

— по ДНК: ну, тут, наверное, можно ничего и не комментировать – надежно, гарантированно, но…долго и дорого, подобные системы используются только для производства экспертиз и то редко.

Это далеко не все методы: существует аутентификация по запаху тела (наука одорология, служебно-розыскные собачки наделены этим даром от рождения, очень распространено в правоохранительной среде), по форме уха, по подногтевому слою, по объему указанных для сканирования пальцев, по электрокардиограмме сердца….но это скорее экзотика, тем более для защиты информации.

Динамические методы — поведенческая (динамическая) характеристика в процессе какого-либо действия, изменяемая как сознательно, так и бессознательно.

— по рукописному почерку: используется, как правило, непосредственно роспись человека или написание кодового слова: по росписи – это степень совпадения двух графических картинок; по динамическим характеристикам написания – свертка строится по времени нанесения росписи (скорость письма), нажиму на поверхность и т.д. (опять-таки же для любознательных, можете обратиться к науке криминалистике, раздел почерковедение – очень объемно, много и подробно);

— по клавиатурному почерку: аналогично предыдущему, только используется кодовое слово (фраза), оборудование до нельзя примитивно – клавиатура, характеристика для сравнения – динамика набора (скорость, ритм и т.д.);

— по голосу: сейчас особенно актуально, так как используется при построении «интеллектуальных зданий», принцип сравнения – частотные и статические характеристики, особенности произношения (криминалистика, фоноскопия);

Из разряда экзотики: аутентификация по движению губ при произношении, по динамике поворота ключа в замке…

Наукой придумано, как классифицировать по надежности вышеописанные системы: «ошибка первого рода» (Fal-se Reject Rate, FRR) (не пустить «своего») и «ошибка второго рода» (False Accept Rate, FAR) (пустить «чужого). Первый вариант неэффективен, так как очень сильно зависит от качества оборудования, на котором реализована система. Второй же выглядит так (от лучшего к худшему):

- ДНК;

- Радужная оболочка глаза, сетчатка глаза;

- Отпечаток пальца, термография лица, форма ладони;

- Форма лица, расположение вен на кисти руки и ладони;

- Подпись;

- Клавиатурный почерк;

- Голос.

А так выглядит примерная статистика по практическому использованию:

сканирование отпечатков пальцев — 34%

сканирование радужной оболочки глаза — 34%

геометрия руки — 25%

распознавание лица — 15%

верификация голоса — 11%

верификация подписи — 3%

Практический вывод: статические методы существенно лучше динамических, и соответственно – дороже.

З.Ы. Для тех, кто любит фантастику.

Про уши, ногти и прочее вы уже прочли. Но все это материальные признаки. А как насчет нематериального, например, мыслей? Можно ли эту субстанцию использовать в качестве аутентификационного признака? Кажется, можно. Сотрудники Карлтонского университета (Оттава, Канада) озадачились созданием подобной системы, в которой основной характеристикой для сравнения будут мысли пользователя. Вот что об этом пишут СМИ: «…Идея аутентификационного устройства заключается в использовании т.н. мозговых волн в качестве паролей. Чтобы удачно пройти идентификацию, человеку нужно будет всего лишь проговорить некое слово или в уме либо, как вариант, представить картинку или просто подумать о каком-либо событии. Словом, в качестве идентификатора может выступить любая мысль. Причем, как говорят ученые, подобрать или даже повторить такой пароль невозможно в принципе: даже если два человека подумают об одном и том же, их мозговые импульсы будут значительно отличаться друг от друга. На первый взгляд — идеальная система аутентификации. Однако на практике пока дела обстоят не так радужно. Многие скептики утверждают (и вполне справедливо), что при всей перспективности и оригинальности идеи ее воплощение в реальный продукт почти невозможно. Причина проста: человеческие мысли слишком сложны даже на клеточном уровне, и какое-то одно воспоминание может, хоть и незначительно, но все же видоизменяться со временем. То есть систему придется, как минимум, научить адекватно различать эти изменения и учитывать их при идентификации пользователя. Однако ученые из Карлтонского университета продолжают работать над реализацией своего амбициозного проекта. Каких-либо революционных результатов пока нет, однако первые шаги уже сделаны. Исследователям удалось наладить систему, реагирующую на элементарное мысленное «да»: человеку одна за другой показываются цифры, часть из которых выбирается буквально силой мысли, вследствие чего складывается некая последовательность, которая и может быть тем самым паролем…».

Часть четвертая. Поговорим об ошибках.

Уровень надежности биометрических систем напрямую зависит от его вида: идентификационной или верификационной системы.

В первом случае для исследования предоставляется, например, подпись неизвестного человека. Сравнение происходит в соответствии с информацией, хранящейся в базе данных, после чего мы получаем результат: личность конкретного человека и соответственно возможность совершения дальнейших действий (так действует сравнение по отпечаткам пальцев рук).

Во втором случае – в отношении предоставленного биометрического эталона утверждается, что он соотносится к КОНКРЕТНОМУ индивиду, а система либо подтверждает это, либо опровергает (этот способ как раз распространен для осуществления управляемого доступа к ПК, в помещения и т.д.).

Параметры эффективности верификационных приложений существенно отличаются от параметров идентификационных систем. Основной параметр – это способность системы идентифицировать владельца биометрической подписи. Более точно, параметр эффективности – это процент запросов, корректный ответ на которые находится среди нескольких найденных соответствий.

С другой стороны, эффективность верификационной системы, как правило, характеризуется двумя вариантами ошибки: уровнем ошибочных отказов (false-reject rate) и уровнем ошибочных подтверждений (false-alarm rate). Эти параметры ошибки связаны друг с другом; каждому уровню ошибочных отказов соответствует уровень ошибочных подтверждений. Ошибочный отказ возникает тогда, когда система не подтверждает личность легитимного пользователя; ошибочное подтверждение происходит в случае подтверждения личности нелегитимного пользователя.

В абсолютной (идеальной) биометрической системе оба параметра ошибки должны быть равны нулю. Как вы, наверное, уже поняли, до этого нам пока еще далеко, так что хотелось бы хотя бы стремиться к этому нулю. Ну, а пока гениальные умы разрабатывают новые системы и стремятся к этому самому нулю, нам надо решить: чем мы можем пожертвовать и пренебречь: если мы совсем запретим доступ, то параметр «ошибочных отказов» будет единицей, а «ошибочных подтверждений» – нулю; если же мы будем всех пропускать, то значения поменяются – «ошибочные отказы» — нуль, в «ошибочные подтверждения» – единица.

На самом деле, система поддерживает некоторое промежуточное состояние между этими двумя крайностями. В большинстве случаев системный параметр настраивается так, чтобы добиться требуемого уровня ошибочных подтверждений, что определяет соответствующий уровень ошибочных отказов. Установка параметра зависит от приложения. Так, для сети банкоматов, где в первую очередь необходимо избежать гнева и недовольства пользователей, уровень ошибочных отказов должен быть установлен меньшим за счет увеличения уровня ошибочных подтверждений. С другой стороны, у системы, которая предоставляет доступ в защищенную область, приоритетным является уровень ошибочных подтверждений.

Итак, делая вывод из всего вышесказанного, предлагаю считать, что основными параметрами, которые могут служить при выборе системы биоконтроля, можно считать:

- вероятность несанкционированного доступа;

- вероятность ложной тревоги;

- пропускная способность (время идентификации).

Часть пятая. Немного истории, или бренд имеет значение?

Как вы уже, наверное, догадываетесь, на передовой создания и внедрения биометрических технологий — США. Начались исследования в середине 80-х годов, а наибольшее развитие получили после событий сентября 2001. В 1995 году Правительство США создало биометрический консорциум (www.biometrics.org), куда вошли государственные и частные организации, университеты, исследовательские центры, лаборатории тестирования и сертификации продуктов биометрических технологий (в настоящее время около 500 учреждений). Получил путевку в жизнь и Национальный биометрический тестовый центр при университете Сан-Хосе (www.engr.sjsu.edu/biometrics). В пяти образовательных учреждениях США осуществляют профессиональную подготовку специалистов в области биометрии. Кроме того, национальные институты стандартизации США (NIST и ANSI) за последние 10 лет разработали порядка 40 национальных биометрических стандартов, используемых сейчас при создании международных стандартов (специально созданным подкомитетом ISO/IEC JTC1 SC37). Существует также и Международная ассоциация производителей средств биометрии (International Biometric Industry Association, www.IBIA.org), куда входят 26 крупнейших производителей. Данная организация позволяет производителям регистрировать свои форматы данных, в дальнейшем объединять их и стандартизировать (в настоящее время существует 27 форматов данных). Все это свидетельствует о значительном внимании к развитию биометрических технологий.

Естественно, в век технического прогресса, Россия не отстает от всего мира и также участвует в мировых коалициях в области биометрии (этим занимается Госстандарт РФ). Также в наших государственных органах присутствует подразделение (при ГОСТ Р ТК355 (технический комитет «Автоматическая идентификация») 7-й подкомитет), занимающееся только вопросами биометрической идентификации, в частности русификация стандартов.

В настоящее время разработкой биометрических технологий занимаются не только такие монстры компьютерного рынка, как Fujitsu-Siemens, Motorola, Sony, Unisys, но и небольшие частные компании, которые объединились в консорциум по биометрии — Biometric Consortium (http://www.biometrics.org). Одним из узловых моментов присоединения биометрических технологий к IT-индустриии — создание интерфейса прикладного программирования BioAPI (Biometrics API), разработанный группой производителей: корпорациями Compaq, IBM, Identicator Technology, Microsoft, Miros и Novell и др.

Российский рынок представляют фирмы “Identix”, “SAC Technologies”, “Eyedentify”, “Biometric Identification Inc.”, “Recognition Systems”, “Trans-Ameritech”, “BioLink”, “Sonda”, “Elsys”, “Эдванс”, “ААМ Системз”, “Полми групп”, “Маском”, “Биометрические системы” и др.

Часть шестая. Что удалось пощупать.

Еще одна мысль, которая была вынесена моим мозгом на поверхность сознания после усадки информации, это идеальная в наших условиях модель системы безопасности: наличие трех составляющих — носимые (карточки, ключи), знания (пароль, коды, способ использования) и биометрические идентификаторы. К этому надо стремиться и …..завести свой печатный станок…ну, вы поняли.

Изучив всю вышеперечисленную кучу информации, вывод напросился сам собой: для поставленных целей подойдет система, работающая с отпечатками пальцев рук. Так что же выбрать? Обратившись к ряду производителей, вот что удалось выяснить (естественно, будут описаны не все существующие бренды, да простят меня читатели, а только те, которые удалось «пощупать» :)).

Предоставленное описание гласит, что контрольный образец в виде трехмерного отпечатка пальца сканируется, анализируется, оцифровывается, хранится в памяти терминала или в памяти управляющего компьютера. При этом (ОГРОМНЫЙ ПЛЮС. ) нигде нет реальных отпечатков пальцев, что не позволяет их похитить и дальнейшем использовать в преступных целях. Время обработки одного «пальчика» — 30 с. В системе есть дополнительная защита – пин-код, который необходимо ввести с клавиатуры, после чего примерно через 0,5-2 с. происходит проверка идентичности. Система допускает аутентификацию до 3 отпечатков (под одним пин-кодом). Дальше все просто – «пальчики» совпали, система передает на исполнительное устройство (электрозамок, шлюз и т.д.) соответствующий сигнал на открытие/допуск.

Существует вариант терминала под названием “TouchSafe”, который обеспечивает доступ к серверам, компьютерам и т.д. В своем составе имеет сенсорный модуль и плату, помещающуюся в слот компьютера. Можно использовать и для сети (вариант “TouchNet” и специализированное программное обеспечение “Fingerlan III”.

Система, предназначенная для управлением доступом к компьютерной информации (как раз то что надо), более проста в организации и, соответственно, дешева. Структурно состоит из следующих модулей: считывающее устройство (компактный сканер), преобразователь и необходимое программное обеспечение. Сканер имеет световые индикаторы готовности к работе и процесса сканирования, что очень удобно в практическом применении, а с преобразователем соединяются кабелями Video и RJ45, используемыми для передачи видеосигнала и непосредственно управления. Далее, через преобразователь, видеосигнал оцифровывается и вводится в компьютер.

Существует два варианта подключения системы: внешняя – параллельный ЕРР или USB-порт, и внутренняя — ISA-карточка.

Биометрическая система “SACcat” и прилагаемое к ней программное обеспечение SACLogon обеспечивают доступ к рабочим станциям и/или серверам Windows NT. Еще один плюс системы – возможность системного администратора использовать обычный (не биоключ) пароль.

Еще менее подробно был «ощупан» ряд представителей, но отдельно о них, думаю, не стоит говорить, а просто достаточно посмотреть (данные откопаны в недрах инета, частично проверены на собственном опыте, так что думаю, что можно их считать приближенными к правде):

TouchSAFE Personal (Identix)

U.are.U (Digital Persona)

FIU

(SONY, I/O Software)

BioMouse (ABC)

TouchNet III (Identix)

Ошибка первого рода,%

(Fal-se Reject Rate, FRR)

Ошибка второго рода,%

(False Accept Rate, FAR)

Источник